ВУЗ: Томский государственный университет систем управления и радиоэлектроники

Категория: Учебное пособие

Дисциплина: Базы данных

Добавлен: 28.11.2018

Просмотров: 7010

Скачиваний: 47

111

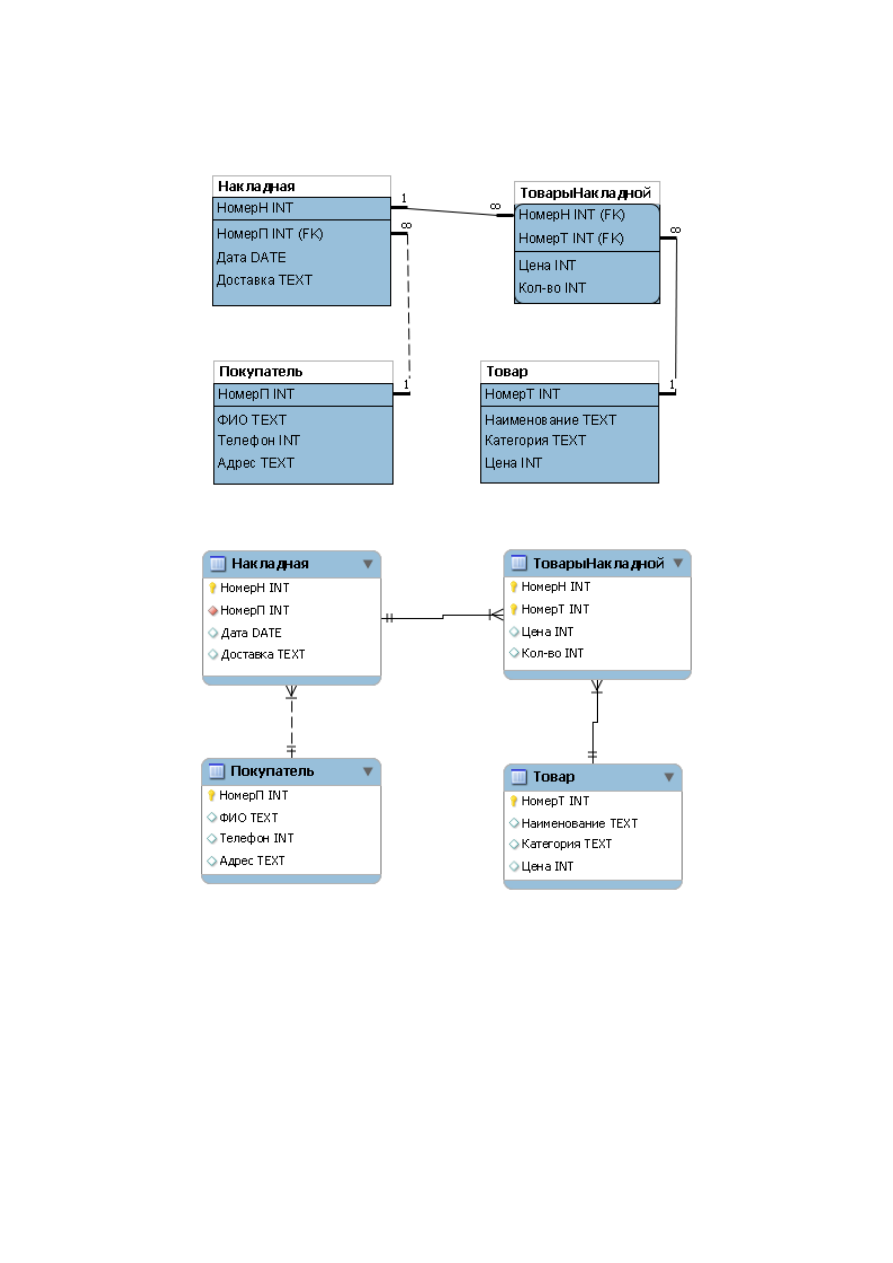

сунке 4.19 модели данных сгенерированный SQL-код приведен в приложе-

нии A.

Рис. 4.18 – Пример ER-диаграммы в нотации IDEF1X

Рис. 4.19 – Пример ER-диаграммы в нотации IE

Использование специализированных систем проектирования позволяет

разработчику оптимизировать действия, связанные с проектированием, а также

частично автоматизировать процесс проектирования предметной области и в

дальнейшем наиболее комфортным образом преобразовать полученную модель

в готовую базу данных.

112

· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·

Контрольные вопросы по главе 4

· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·

1. Перечислите основные этапы жизненного цикла БД.

2. Что такое аномалии и какие бывают виды аномалий?

3. Назовите условия нахождения таблицы во второй нормальной форме.

4. В какой нормальной форме находится по умолчанию реляционная

таблица с простым первичным ключом?

5. С какой целью при проектировании БД применяется ER-модель?

6. В какую область дочерней сущности мигрирует первичный ключ ро-

дительской сущности при установлении идентифицирующей связи?

7. Дайте определение термину CASE-средства.

113

5 Администрирование баз данных

Для успешного функционирования информационной системы, использу-

ющей БД, недостаточно выбора СУБД и сервера БД. На начальной стадии за-

пуска информационной системы и в процессе ее эксплуатации необходимо вы-

полнять настройку и различные функции администрирования. Важнейшими

задачами администрирования являются обеспечение защиты информации в БД

и бесперебойного функционирования СУБД [3].

Информация, содержащаяся в БД, должна обладать следующими

свойствами:

• доступность – возможность за приемлемое время выполнить ту или

иную операцию над данными или получить нужную информацию.

Например, защита данных от повреждения является лишь частным

случаем защиты от нарушения доступности информации;

• целостность – это актуальность и непротиворечивость хранимой ин-

формации. Актуальность следует понимать как оперативное отраже-

ние изменений, происходящих в предметной области, в БД. Непроти-

воречивость информации – это соответствие содержимого БД логике

предметной области;

• конфиденциальность – защищенность информации от несанкциони-

рованного доступа.

Для обеспечения этих свойств в рамках СУБД перед администратором

стоит целый ряд задач настройки и управления:

• резервное копирование данных;

• разграничение прав доступа к данным;

• ведение журналов и аудит;

• контроль ввода данных;

• периодическое тестирование системы;

• шифрование данных и др.

Рассмотрим подробнее виды угроз для информации в БД и различные ме-

тоды администрирования СУБД для предотвращения проблем её функциониро-

вания.

114

5.1 Безопасность БД

· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·

Безопасность БД – это защищенность информации и

поддерживающей инфраструктуры от случайных или преднаме-

ренных воздействий естественного или искусственного характера,

которые могут нарушить доступность, целостность или

конфиденциальность информации в БД.

Угроза безопасности БД – действие или событие, которое

может привести к нарушению доступности, достоверности, це-

лостности или конфиденциальности информации в БД.

· · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · · ·

Классификация угроз

Выделим несколько критериев, по которым будет произведена классифи-

кация угроз.

1. Если говорить об объекте угроз, то можно рассматривать следующие

виды:

• угроза непосредственно данным, хранящимся в БД;

• угроза связанному с использованием данных программному обеспе-

чению, например СУБД или информационной системе, работающей с

данными;

• угроза системному программному обеспечению;

• угроза компьютерной технике и связанному с ней оборудованию и т. д.

2. По характеру все угрозы информационной безопасности делятся на

случайные и преднамеренные. Случайные угрозы возникают независимо от

воли и желания людей, хотя люди и могут быть источниками этих угроз.

Преднамеренные же угрозы всегда создаются людьми осознанно.

3. Ещё одним критерием угроз безопасности является источник

происхождения угрозы:

3.1. Природные угрозы. Природные угрозы являются случайными и свя-

заны прежде всего с прямым физическим воздействием на компьютерную си-

стему различных природных явлений и катаклизмов.

3.2. Технические угрозы. Это угрозы, вызванные неполадками аппаратных

средств (компьютеров, сетевого или электрического оборудования и др.) или

программных средств (информационной системы, операционные системы,

драйверы, сетевое программное обеспечение и др.). К техническим же угрозам

115

следует отнести и неполадки в системах жизнеобеспечения (здания, тепло-, во-

доснабжение и т. д.).

3.3. Угрозы, созданные людьми. Угрозы, созданные людьми, можно раз-

делить:

• на угрозы со стороны людей, работающих с БД (обслуживающий пер-

сонал, программисты, администраторы, операторы, управленческий

аппарат и др.);

• угрозы, вызванные внешними злоумышленниками, в том числе хакер-

ские атаки, компьютерные вирусы и др.

4. Кроме перечисленных выше признаков, по которым можно

классифицировать угрозы информационной безопасности, угрозы можно

поделить на прямые и косвенные.

Косвенные угрозы непосредственно не приводят к каким-либо

нежелательным явлениям в компьютерной системе, но они могут оказаться

источниками новых косвенных или прямых угроз. Например, запись на диск

зараженного компьютерным вирусом файла может лишь с некоторой

вероятностью привести к неполадкам в работе операционной системы. В свою

очередь неполадки в операционной системе также с некоторой вероятностью

приведут к неполадкам в информационной системе. Знание возможных

косвенных угроз помогает просчитать непосредственные угрозы для

информационной системы и повысить уровень безопасности.

5. Все угрозы для информации, хранящейся в БД, делятся на три класса:

• угрозы доступности информации;

• угрозы целостности информации;

• угрозы конфиденциальности информации.

Угрозы доступности информации в БД

К угрозам доступности информации в БД относятся те события или про-

блемы, которые приводят к состоянию, когда информация из БД становится

полностью или частично недоступной для пользователей или программ.

1. Ошибки пользователей БД.

Под пользователями можно понимать различные группы людей (админи-

страторы, программисты, проектировщики, пользователи), работающие с ин-

формационной системой, а следовательно и с БД. Непреднамеренные ошибки

пользователей могут вызвать непосредственно порчу данных или средств до-

ступа либо создать условия для реализации других угроз.