Добавлен: 17.06.2023

Просмотров: 162

Скачиваний: 3

СОДЕРЖАНИЕ

Правовой метод защиты информации

Физический метод защиты информации

Аппаратный метод защиты информации

Симметрические криптографические системы

Стандарт шифрования данных DES

Механизм безопасности EPS (Evolved Packet System)

Алгоритм шифрования EEA (EPS Encryption Algorithm)

Наиболее уязвимыми местами является конечное оборудование. Но, в силу того, что информация для каждого пользователя разделена в соответствии с его служебными обязанностями риску подвержена только часть информации. Здесь необходимо отметить, что комнаты с администрацией издательства размещены в отдельной зоне и отделены дополнительным коридором. Понятно, что большая часть конфиденциальной информации циркулирует именно в этой части. Поэтому отнесение администрации в обособленное пространство существенно сокращает доступ к данной зоне как посторонних, так и другого персонала.

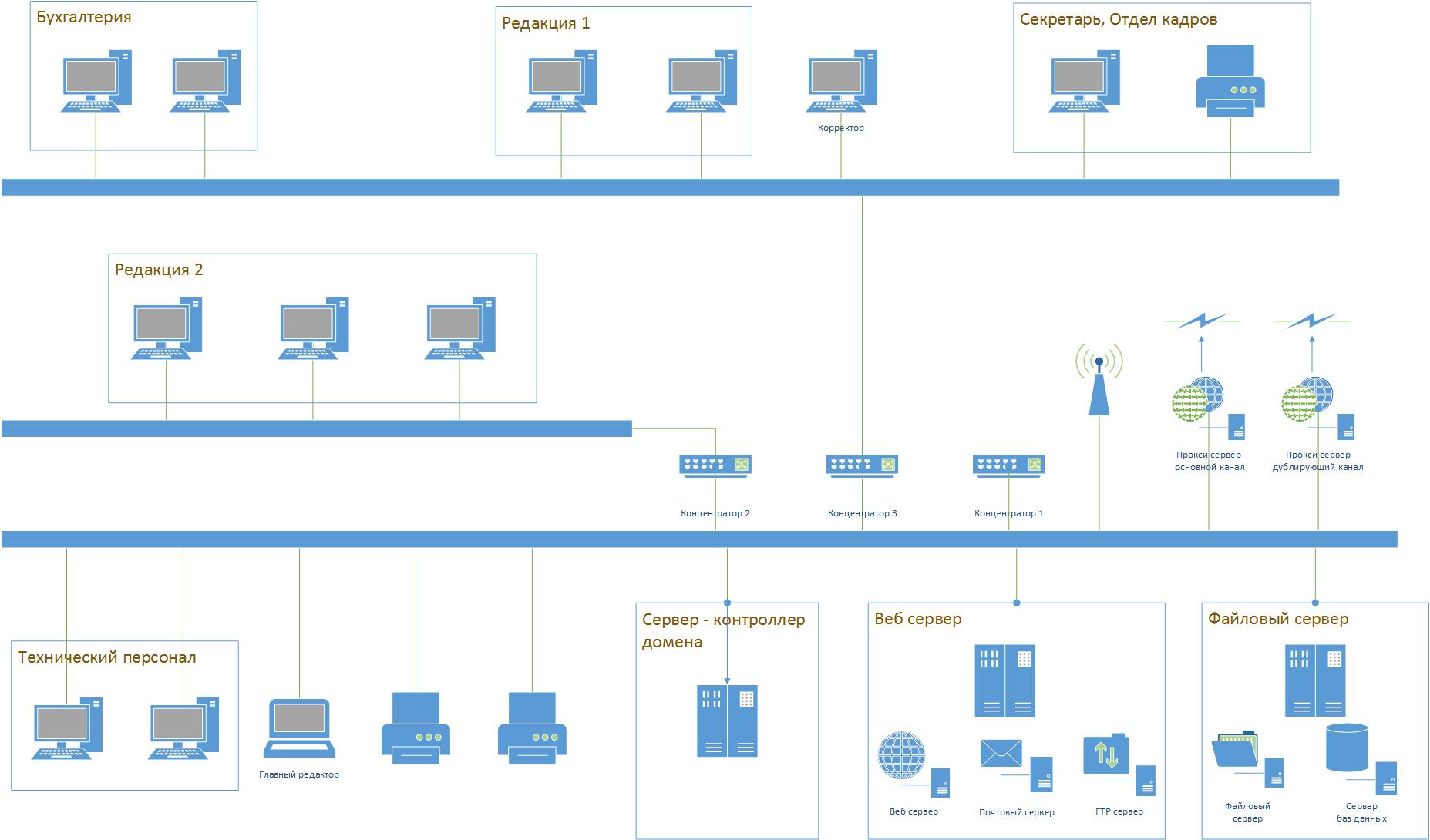

На Рисунок 9 показана схема компьютерной сети издательства, которая отображает количество устройств и их назначение. Особо следует отметить сервера и их назначение. Как видно из схемы в издательстве используется пять физических серверов:

На Рисунок 9 показана схема компьютерной сети издательства, которая отображает количество устройств и их назначение. Особо следует отметить сервера и их назначение. Как видно из схемы в издательстве используется пять физических серверов:

- два прокси сервера и доступа в интернет;

- веб-сервер;

- файловый сервер;

- сервер — контроллер домена. Соответственно доступ к ресурсам сети контролируется контроллером домена под управлением операционной системы Windows Server. Полная спецификация оборудования и операционных систем не указывается так как это не имеет принципиального значения. Для регистрации пользователя в современных системах как правило используется протокол Kerberos, который в свою очередь для передачи данных использует алгоритмом шифрования DES.

Рисунок Схема компьютерной сети издательства.

Kerberos это система сетевой аутентифиации, основанная на принципах доверия третьей стороне. Другие две стороны — это пользователь и сервис, на котором он хочет авторизоваться. Полный процесс описан в документации к операционным системам. На сегодняшний день данный протокол используется в различных операционных системах, поэтому его можно назвать стандартным для сетевой аутентифиации.

Внутренний трафик на предприятии не шифруется за исключением тех программных средств, которые явно используют шифрование. Например, утверждается что интернет мессенджер Skype использует для шифрования алгоритм AES (Advanced Encryption Standard) с длиной ключа 256 бит, а также RC4 для шифрования видеопотока. В данном случае, если это соответствует действительности, то это довольно хорошо защищенная система.

Что касается почтовых сообщений то здесь защищенность зависит от настроек почтового сервера. Для шифрования почтовых сообщений, а точнее сеанса связи с почтовым сервером используется сертификат безопасности. По сути это открытый и закрытый ключи для RSA алгоритма с дополнительной информацией о владельце. Данный сертификат используется для передачи открытого ключа и в последствии для обмена симметричными ключами для шифрования канала. Месте с открытым ключом также отправляется дополнительная информация, на основе которой получатель может принять решение принимать открытый ключ или отклонить его.

Возможность шифрования канала почтовых сообщений между почтовым клиентом и почтовым сервером в интрасети не так интересна, как во внешней сети. Поэтому наличие сертификата для почтового сервера важно только в случае, если используется почтовый клиент из внешней сети. В случае издательства почтовый сервер не имеет доступа для клиентов вне сети организации, поэтому шифрование не используется. Для безопасной отправки почтовых сообщений на внешние почтовые ящики может использоваться шифрование сообщения самим почтовым клиентом.

Веб сервер обслуживает веб портал издательства. В данном случае веб портал содержит в основном только публичную информацию, поэтому шифрование не требуется. Но, для обеспечения безопасной регистрации пользователей на сайте может потребоваться защищенный канал. Для создания такого канала также используется сертификат содержащий открытый и закрытый ключи для RSA алгоритма.

Для FTP (File Transfer Protocol) сервера используется сертификат для шифрования аутентификации и канала. Данный сервер предназначен для обмена информацией повышенного объема, которая электронным почтовым сообщением не может быть отправлена или получена из-за ограничения размера сообщений на почтовых серверах.

Можно утверждать, что внутренняя компьютерная сеть издательства защищена программными средствами операционной системы, а именно сервером – контроллером домена. Этот сервер позволяет достаточно эффективно защитить все ресурсы, включенные в доменную структуру. В свою очередь сам сервер защищен от несанкционированного доступа физически находясь в серверной комнате под охраной.

Наряду с этим существует риск утечки информации через электронную почту, FTP сервер и внешние записывающие устройства. И если FTP сервер защищен шифрованием, то электронная почта остается открытой. Поэтому доступ к почтовому серверу на предприятии должен быть строго персонализирован, а отправляемые сообщения должны сохраняться для дальнейшего выяснения источника утечки, если таковая произойдет.

Наиболее незащищенным каналом является утечка с помощью внешних устройств (флэш накопитель, съемный жесткий диск, СД, ДВД и др.). Такая утечка тяжелее всего поддается выявлению и локализации. Практически единственным способом предотвращения такой утечки является правовой способ. Персонал, работающий с особо ценной информацией должен иметь дополнительные договорные обязательства о неразглашении.

Заключение

Можно сделать однозначный вывод, что, открытых для общего пользования, технических и программных средств, а также методических документов вполне достаточно, чтобы обеспечить очень высокий уровень защиты информации и максимально снизить риски ее утечки и потери. Понятно, что пренебрежение безопасностью может привести к катастрофическим результатам, поэтому важно найти баланс между затратностью по сохранности и ценностью хранимой информации. Как показано в данном материале даже минимальные предпринятые шаги по внедрению процедур защиты значительно уменьшают риск несанкционированного доступа. Это дает очень оптимистические прогнозы о том, что для обеспечения вполне устойчивого состояния безопасности достаточно правильной организации программных и технических средств, а также соблюдение необходимых процедур при работе с хранимой информацией.

Для обеспечения минимального уровня безопасности может оказаться достаточно программных средств, которые предоставляют операционные системы. Элементарный контроль доступа к файловой системе уже ставит хорошую преграду для злоумышленника. А в совокупности с шифрованием данных обеспечивает отличную стойкость от утечки информации. Для более полной защиты желательно иметь еще и антивирусные программные средства. Это поможет не допустить внедрения в операционную систему шпионского программного обеспечения.

Для обеспечения среднего уровня безопасности помимо программных средств еще понадобится технические и методические процедуры. Технические средства должны быть установлены с минимальной возможностью несанкционированного доступа к ним. Это означает наличие специальных помещений, охрану, дополнительное оборудование с возможностью запирания и т.п. Методические материалы должны описывать процедуры доступа персонала к оборудованию и программным средствам, хранение ключей и т.п.

Для обеспечения высокого уровня безопасности помимо вышеуказанных действий и процедур потребуется наличие подготовленного подразделения по обеспечению безопасности. В составе такого подразделения должен присутствовать широкий спектр специалистов как технического, так и практического направления обеспечения безопасности. В задачу такого подразделения входит как разработка, так и обеспечение всех уровней безопасности. Такие подразделения очень дороги в содержании, поэтому, как правило, они отсутствуют даже на крупных предприятиях. Их функции разделяют между собой специализированные частные или государственные предприятия, причем технической и практической частями очень часто занимаются разные коллективы, что в свою очередь понижает уровень безопасности из-за несогласованности между исполнителями.

Для обеспечения максимального уровня безопасности могут потребоваться дорогостоящие технические средства. Но, это скорее исключение, так как такой уровень требуется для индивидуальных случаев. На практике подобными мероприятиями, в конечном итоге, занимаются высокопрофессиональные специализированные частные или государственные структуры, в распоряжении которых уже имеется весь спектр необходимого оборудования на все случаи. Такие коллективы обеспечивают весь процесс начиная от технической части и, заканчивая практическим исполнением задачи. В своей деятельности они, как правило, используют широкий спектр засекречивающей аппаратуры, которая, даже при утечке, позволяет достичь гарантированного уровня стойкости от расшифровки перспективными дешифровочными средствами большой мощности.

Литература

- Богуславский, Л.Б. Основы построения вычислительных сетей для автоматизированных систем. / Л.Б. Богуславский, В.И. Дрожжинов. – М.: Энергоатомиздат, 1990. – 256с.

- ГОСТ Р ИСО/МЭК 13335-1 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Концепция и модели менеджмента безопасности информационных и телекоммуникационных технологий. Часть 1/ М.: Стандартинформ, 2007 – 18с.

- ГОСТ Р ИСО/МЭК 13335-3 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Методы менеджмента безопасности информационных технологий. Часть 3/ М.: Стандартинформ, 2007 – 46с.

- ГОСТ Р ИСО/МЭК 13335-4 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Выбор защитных мер. Часть 4 / М.: Стандартинформ, 2007 – 61с.

- ГОСТ Р ИСО/МЭК 13335-5 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Руководство по менеджменту безопасности сети. Часть 5 / М.: Стандартинформ, 2007 – 22с.

- ГОСТ Р ИСО/МЭК 27001 – 2006 Информационная технология. МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. СИСТЕМЫ МЕНЕДЖМЕНТА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. Требования. / М.: , 2008 – 26с.

- ГОСТ Р 51275-99 Защита информации. Объект информатизации. Факторы, Факторы, воздействующие на информацию. Общие положения / М.: Филиал ИПК Издательство стандартов, 1999 – 6с.

- ГОСТ Р ИСО/МЭК 17799-2005 Информационная технология. ПРАКТИЧЕСКИЕ ПРАВИЛА УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ. / М.: Стандартинформ, 2006 – 55с.

- ГОСТ Р 34.10-2001 Информационная технология. КРИПТОГРАФИЧЕЧСКАЯ ЗАЩИТА ИНФОРМАЦИИ. Процессы формирования и проверки электронной цифровой подписи. / М.: Филиал ИПК Издательство стандартов, 2001 – 12с.

- ГОСТ Р 52447—2005 Защита информации. ТЕХНИКА ЗАЩИТЫ ИНФОРМАЦИИ. Номенклатура показателей качества. / М.: 2006 – 23с.

- ГОСТ Р 50739-95 СРЕДСТВА ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ. ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ. ОБЩИЕ ТЕХНИЧЕСКИЕ ТРЕБОВАНИЯ. / М.: Калужская типография стандартов, 1995 – 11с.

- ГОСТ Р ИСО/МЭК 15408-1-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель. / . – М.: ИПК Издательство стандартов, 2002. — 36с.

- ГОСТ Р ИСО/МЭК 15408-2-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. / . – М.: ИПК Издательство стандартов, 2002. — 160с.

- ГОСТ Р ИСО/МЭК 15408-3-2002 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности. / . – М.: ИПК Издательство стандартов, 2002. — 108с.

- ГОСТ Р 50922-96 Защита информации. ОСНОВНЫЕ ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ. / . – М.: 1996. — 10с.

- Закон Российской Федерации от 21 июля 1993 г. N 5485-1 «О государственной тайне».

- Лихоносов, А.Г. Учебная программа по дисциплине «Информационная безопасность» М.: Московская финансово-промышленная академия, 2011.

- Мафтик, С. Механизмы защиты в сетях ЭВМ: Пер. с англ./ С. Мафтик. – М.: Мир, 1993, - 216с.

- Мельников, В.П. Информационная безопасность и защита информации: учеб. пособие для студ. высш. учеб. заведений / В. П. Мельников, С.А.Клейменов, А.М.Петраков ; под. ред. С.А.Клейменова. — 3-е изд., стер. —- М.: Издательский центр «Академия», 2008. — 336 с.

- Партыка, Т.Л. Информационная безопасность: учебное пособие / Т. JI. Партыка, И. И. Попов. — 3-е изд., перераб. и доп. — М.: ФОРУМ, 2010. — 432 с.

- Федеральный закон Российской Федерации от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне.

- «EPS Confidentiality and Integrity mechanisms Algorithmic Approach» IJCSI International Journal of Computer Science Issues, Vol. 7, Issue 4, No 4, July 2010 ISSN (Online): 1694-0784 ISSN (Print): 1694-0814

- 3rd Generation Partnership Project. Technical Specification Group Services and System Aspects. 3GPP System Architecture Evolution (SAE). Security architecture. (Release 12). 650 Route des Lucioles - Sophia Antipolis Valbonne – FRANCE 2012

- rfc5282 «Using Authenticated Encryption Algorithms with the Encrypted Payload of the Internet Key Exchange version 2 (IKEv2) Protocol»

- rfc4306 «Internet Key Exchange (IKEv2) Protocol»

- Specification of the 3GPP Confidentiality and Integrity Algorithms 128-EEA3 & 128-EIA3. Document 2: ZUC Specification. Version: 1.6. 2011 год.

- Tanenbaum, A.S. Computer networks. Fifth edition / D. J., Wetherall, A.S. Tanenbaum. —.: p. 938.