Файл: Преддипломной практики разработка автоматизированного рабочего места менеджера отдела продаж на примере ооо Крона.docx

Добавлен: 26.10.2023

Просмотров: 67

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

- доступна делегация, атрибуты, события, обобщенные типы и анонимные функции.

Элементы управления Windows Forms — это многократно используемые компоненты, которые инкапсулируют функциональность пользовательского интерфейса и используются в клиентских приложениях Windows. Windows Forms предоставляет не только множество готовых к использованию элементов управления, но и инфраструктуру для разработки собственных элементов управления.

В ходе разработки проекта были использованные различные методы, такие как:

- компонент BindingSource - инкапсулирует источник данных для привязки к элементам управления;

- элемент управления Button - Представляет стандартную кнопку, которую пользователь может нажать для выполнения действий;

- элемент управления GroupBox - Предоставляет возможность идентифицируемой группировки других элементов управления;

- элемент управления Label - Отображает текст, который не может быть изменен пользователем.

Рисунок 3 – ER – диаграмма

-

Разработка программного обеспечения

3.1. Инструментальные средства разработки ПО

Приложение, разработанное для преддипломной работы, было создано в Visual Studio. Данный редактор позволяет с удобством реализовывать программные задачи, пользоваться конструктором, добавлять плагины и многое другое.

3.2. Описание ПО

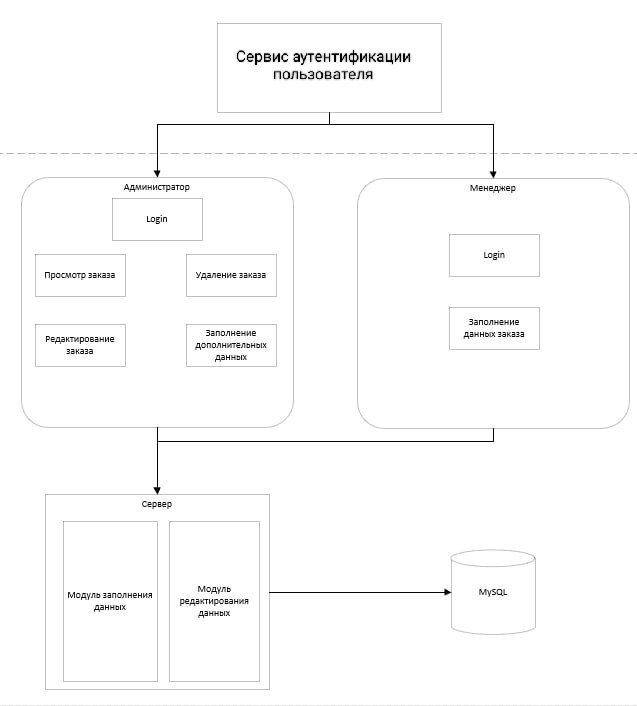

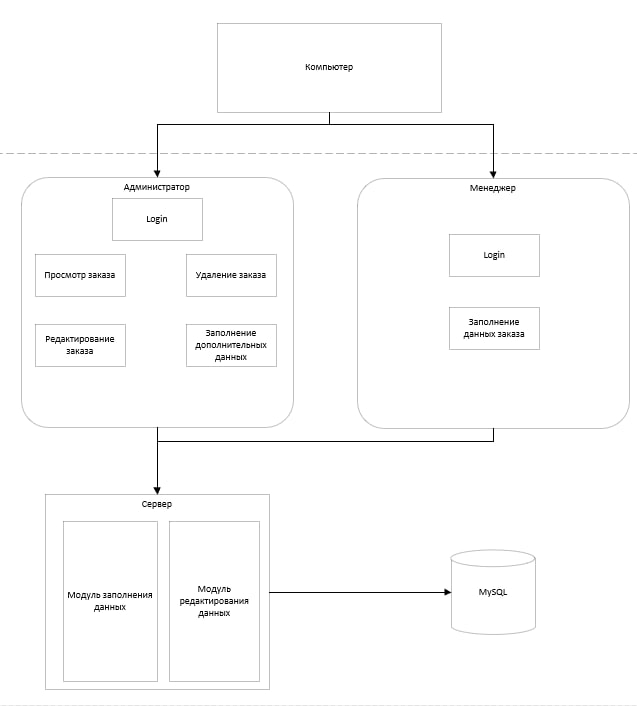

Приложение будет имеет два типа доступа:

-Менеджер

-Администратор

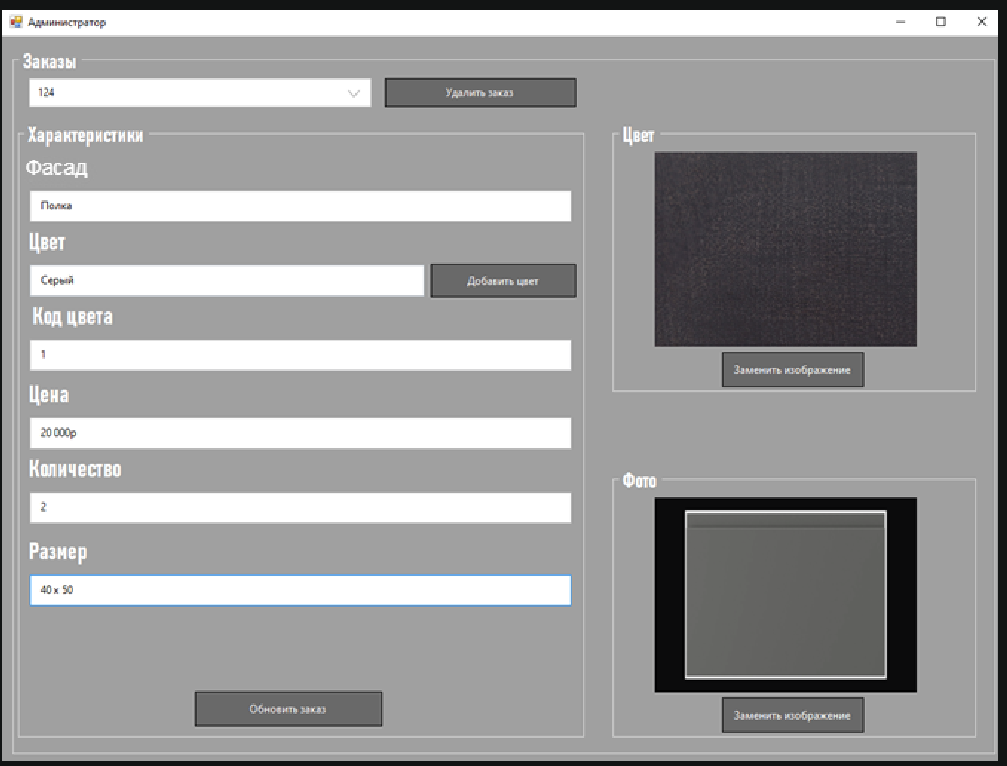

Рисунок 4 – Администратор

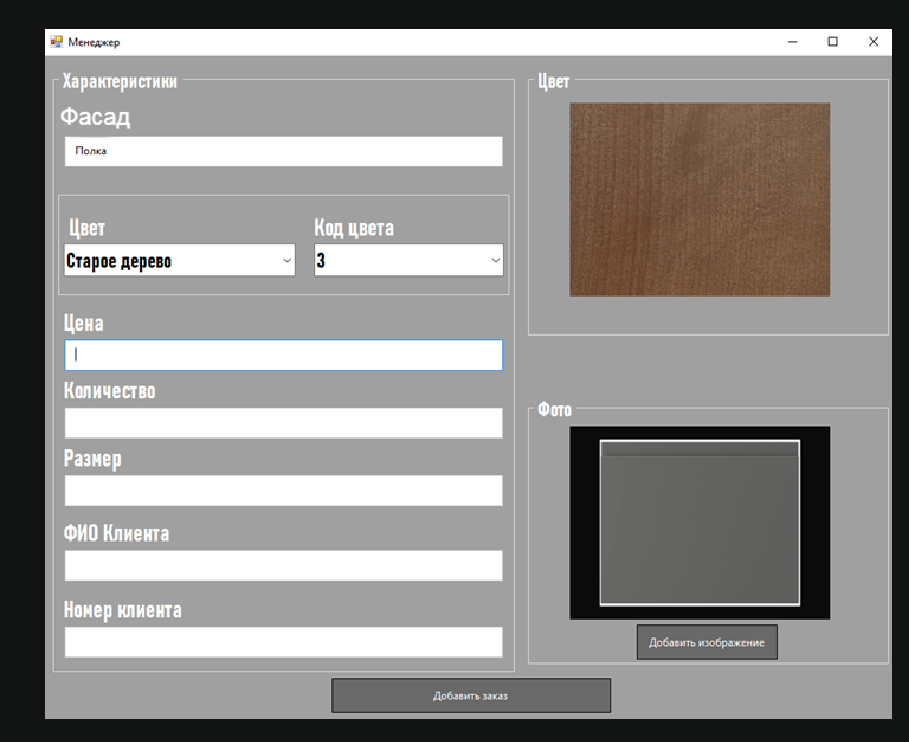

Рисунок 4 – Менеджер

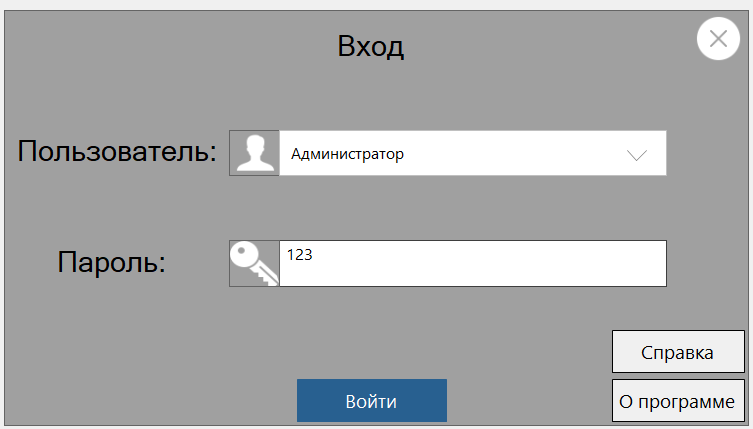

Рисунок 5 – Окно авторизации.

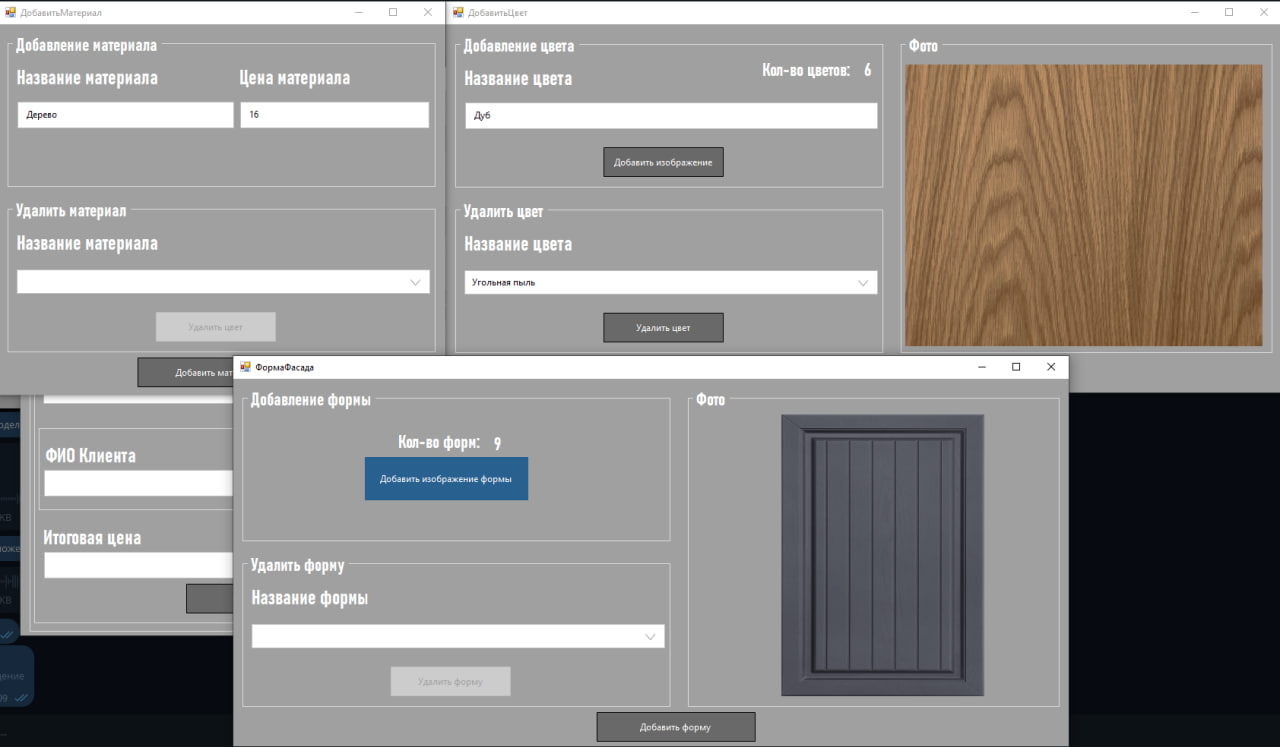

Рисунок 6 – Добавление данных

Рисунок 7 – Окно о программе

Пользование приложением доступно для менеджера и администратора, так же редактирование и изменение может происходить исключительно с главного компьютера.

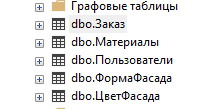

Рисунок 8 – База данных

Рисунок 9 – Таблицы

Тестирование программного обеспечения — процесс исследования программного обеспечения (ПО) с целью получения информации о качестве продукта.

Существующие на сегодняшний день методы тестирования ПО не позволяют однозначно и полностью выявить все дефекты и установить корректность функционирования анализируемой программы, поэтому все существующие методы тестирования действуют в рамках формального процесса проверки исследуемого или разрабатываемого ПО.

Такой процесс формальной проверки или верификации может доказать, что дефекты отсутствуют с точки зрения используемого метода. (То есть нет никакой возможности точно установить или гарантировать отсутствие дефектов в программном продукте с учётом человеческого фактора, присутствующего на всех этапах жизненного цикла ПО).

Существует множество подходов к решению задачи тестирования и верификации ПО, но эффективное тестирование сложных программных продуктов — это процесс в высшей степени творческий, не сводящийся к следованию строгим и чётким процедурам или созданию таковых.

Модульное тестирование (юнит-тестирование)— тестируется минимально возможный для тестирования компонент, например, отдельный класс или функция. Часто модульное тестирование осуществляется разработчиками ПО.

Интеграционное тестирование — тестируются интерфейсы между компонентами, подсистемами. При наличии резерва времени на данной стадии тестирование ведётся итерационно, с постепенным подключением последующих подсистем.

Системное тестирование — тестируется интегрированная система на её соответствие требованиям.

В ходе работе было выявлено несколько ошибок:

Таблица 1 – причинно – следственная связь.

| № п/п | Этап конструирования | Ошибка | Время на исправление |

| 1 | Кодирование | Исправление подключения к базе данных | 20 минут |

| 2 | Дизайн | Расширение окон | 10 минут |

Рисунок 10 – Архитектура программного комплекса

База данных приложения должна функционировать под управлением СУБД Microsoft SQL Server. Наименование базы данных Fashad.mdb

В Приложении A приведена ER-диаграмма базы данных.

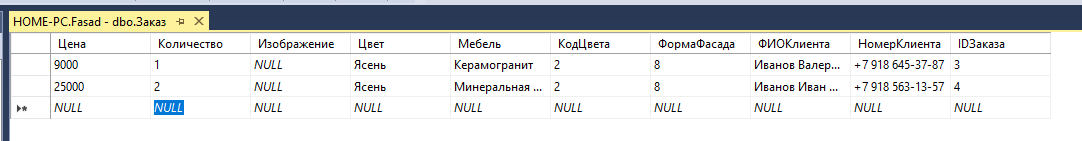

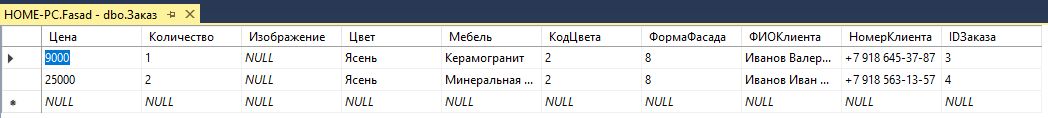

Структура таблицы «Заказ» приведена в таблице 2.

Таблица 2 – Заказ

| Название поля | Тип поля | Описание поля, ограничение на поле |

| Цена | int | Цена за заказ |

| Количество | varchar(MAX) | Количество |

| Изображение | Image | Пароль |

| Цвет | varchar(MAX) | Цвет |

| Фасад | varchar(MAX) | Фасад |

| КодЦвета | varchar(MAX) | Специальный номер, присвоенный коду |

| ФормаФасада | varchar(MAX) | Форма фасада |

| ФИОКлиента | varchar(MAX) | Фио клинета |

| НомерКлиента | varchar(MAX) | Специальный номер, присвоенный клиенту |

| IDЗаказа | varchar(MAX) | Специальный номер, присвоенный заказу |

Рисунок 11 – Таблица заказ

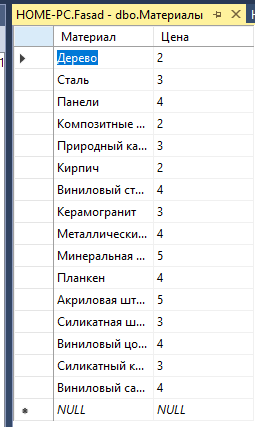

Структура таблицы «Материалы» приведена в таблице 3.

Таблица 3 – Материалы

| Название поля | Тип поля | Описание поля, ограничение на поле |

| Цена | varchar(MAX) | Цена за материал |

| Материал | varchar(MAX) | Материал |

Рисунок 12 – Таблица материалы

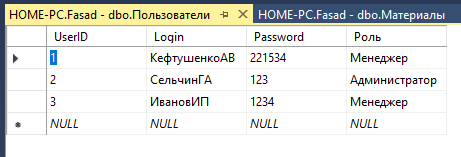

Структура таблицы «Пользователи» приведена в таблице 4.

Таблица 4 – Пользователи

| Название поля | Тип поля | Описание поля, ограничение на поле |

| UserID | varchar(MAX) | Специальный номер, присвоенный пользователю |

| Login | varchar(MAX) | Логин |

| Password | varchar(MAX) | Пароль |

| Роль | varchar(MAX) | Роль пользователя |

Рисунок 13 – Таблица пользователи

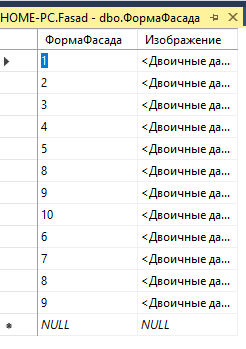

Структура таблицы «ФормаФасда» приведена в таблице 5.

Таблица 5 – ФормаФасда

| Название поля | Тип поля | Описание поля, ограничение на поле |

| ФормаФасада | varchar(MAX) | Форма фасада |

| Изображение | Image | Изображение формы фасада |

Рисунок 14 – Таблица форма фасада

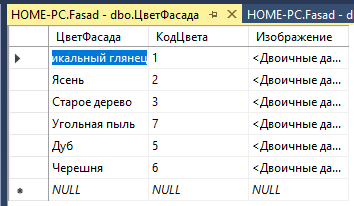

Структура таблицы «ЦветФасада» приведена в таблице 6.

Таблица 6 – ЦветФасада

| Название поля | Тип поля | Описание поля, ограничение на поле |

| ЦветФасада | varchar(MAX) | Цвет фасада |

| КодЦвета | varchar(MAX) | Специальный номер, присвоенный цвету |

| Изображение | Image | Изображение |

Рисунок 15 – Таблица цвет фасада

4. Информационная безопасность

Информационная безопасность – практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации. Это универсальное понятие применяется вне зависимости от формы, которую могут принимать данные.

Под безопасностью информации понимается такое ее состояние, при котором исключается возможность просмотра, изменения или уничтожения информации лицами, не имеющими на это права, а также утечки информации за счет побочных электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения) при передаче между объектами вычислительной техники. Также к информационной безопасности относится защита информации от непреднамеренного уничтожения (технические сбои).

Основная задача информационной безопасности - сбалансированная защита конфиденциальности, целостности и доступности данных, с учётом целесообразности применения и без какого-либо ущерба производительности организации.

Это достигается, в основном, посредством многоэтапного процесса управления рисками, который позволяет идентифицировать основные средства и нематериальные активы, источники угроз, уязвимости, потенциальную степень воздействия и возможности управления рисками.

Также информационная безопасность – это система мер и средств, направленная на защиту сведений и информации, находящихся в приложении различного типа. Контроль за безопасностью приложения необходим, содержащаяся в них информация всегда будет интересовать третьих лиц, и чем больше приложение, и чем важнее его задачи и функции, тем более серьезного уровня защиты он требует.

Поэтому основными задачами по обеспечению безопасности становятся:

-

защита информации от несанкционированного доступа злоумышленников или внешних заинтересованных лиц; -

предотвращение уничтожения данных. -

защита от программных и аппаратных ошибок, сложностей с доступом к серверу, которые затрудняют или создают невозможность для пользователей обрабатывать информацию, содержащуюся в приложении.

Задачи решаются различными способами, выбор средств обеспечения безопасности основывается на понимании угроз, направленных на содержимое приложения.

Заключение

По заданию было разработано приложение «разработка автоматизированного рабочего места менеджера отдела продаж на примере ООО «Крона»». Исходя из проделанной работы, были учтены многие недочёты проанализированных раннее работ и большинство из них устранены, также база данных приложения будет наполняться новыми данными, тем самым улучшаясь.