Файл: Виртуальные компьютерные сети организация и функционирование.docx

Добавлен: 29.10.2023

Просмотров: 242

Скачиваний: 14

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Описанные два подхода основаны только на добавлении дополнительной информации к адресным таблицам моста и не используют возможности встраивания информации о принадлежности кадра к виртуальной сети в передаваемый кадр. Остальные подходы используют имеющиеся или дополнительные поля кадра для сохранения информации и принадлежности кадра при его перемещениях между коммутаторами сети. При этом нет необходимости запоминать в каждом коммутаторе принадлежность всех МАС-адресов интерсети виртуальным сетям.

-

Добавление к кадрам меток номеров виртуальных сетей. В этом способе к обычному кадру локальной сети формата Ethernet, TokenRing или FDDI добавляется специальное поле для хранения номера виртуальной сети. Оно используется только тогда, когда кадр передается от коммутатора к коммутатору, а при передаче кадра конечному узлу оно удаляется. При этом модифицируется протокол взаимодействия "коммутатор-коммутатор", а программное и аппаратное обеспечение конечных узлов остается неизменным. Примеров таких фирменных протоколов много, но общий недостаток у них один - они не поддерживаются другими производителями. Компания Cisco предложила использовать в качестве стандартной добавки к кадрам любых протоколов локальных сетей заголовок протокола 802.10, предназначенного для поддержки функций безопасности вычислительных сетей. Сама компания использует этот метод в тех случаях, когда коммутаторы объединяются между собой по протоколу FDDI. Однако, эта инициатива не была поддержана другими ведущими производителями коммутаторов. [4]

Новый стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN по сети.

Стандарт IEEE 802.1p специфицирует метод указания приоритета кадра, основанный на использовании новых полей, определенных в стандарте IEEE 802.1Q.

Спецификация IEEE 802.1p, создаваемая в рамках процесса стандартизации 802.1Q, определяет метод передачи информации о приоритете сетевого трафика. Стандарт 802.1p специфицирует алгоритм изменения порядка расположения пакетов в очередях, с помощью которого обеспечивается своевременная доставка чувствительного к временным задержкам трафика.

Существует два способа построения виртуальных сетей, которые использует уже имеющиеся поля для маркировки принадлежности кадра виртуальной сети, однако эти поля принадлежат не кадрам канальных протоколов, а пакетам сетевого уровня или ячейкам технологии АТМ.

-

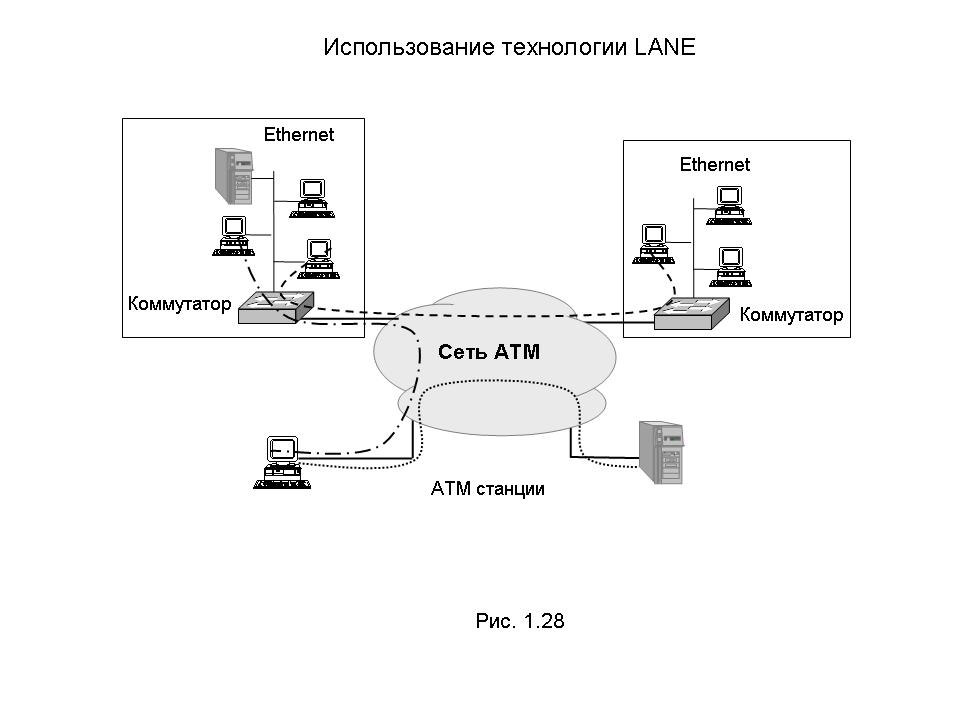

использование стандарта LANE для образования виртуальных сетей в сетях, построенных на коммутаторах АТМ. (рисунок 6)

Технология ATM (Asynchronous Transfer Mode — режим асинхронной передачи) является одной из самых перспективных технологий построения высокоскоростных сетей. Она обеспечивает максимально эффективное использование полосы пропускания каналов связи при передаче различного рода информации: голоса, видеоинформации, данных от самых разных типов устройств — асинхронных терминалов, узлов сетей передачи данных, локальных сетей и т.д. (к таким сетям относятся практически все ведомственные сети). Сети, в которых используется ATM-технология, называются ATM-сетями. Эффективность ATM-технологии заключается в возможности применения различных интерфейсов для подключения пользователей к сетям ATM.

Спецификация LANE вводит такое понятие как эмулируемая локальная сеть - ELAN. Это понятие имеет много общего с понятием виртуальной сети:

-

ELAN строится в сети, состоящей из коммутаторов (коммутаторов АТМ); -

связь между узлами одной и той же ELAN осуществляется на основе МАС-адресов без привлечения сетевого протокола; -

трафик, генерируемый каким-либо узлом определенной ELAN, даже широковещательный, не выходит за пределы данной ELAN.

Кадры различных ELAN не свешиваются друг с другом внутри сети коммутаторов АТМ, так как они передаются по различным виртуальным соединениям и номер виртуального соединения VPI/VCI является тем же ярлыком, который помечает кадр определенной VLAN в стандарте 802.1Q и аналогичных фирменных решениях.

Если VLAN строятся в смешанной сети, где имеются не только коммутаторы АТМ, то "чистые" коммутаторы локальных сетей, не имеющие АТМ-интерфейсов, должны использовать для создания виртуальной сети один из выше перечисленных методов, а пограничные коммутаторы, имеющие наряду с традиционными еще и АТМ-интерфейсы, должны отображать номера VLAN на номера ELAN при передаче кадров через сеть АТМ.

Использование технологи LANE

-

использование сетевого уровня

При использовании этого подхода коммутаторы должны для образования виртуальной сети понимать какой-либо сетевой протокол. Такие коммутаторы называют коммутаторами 3-го уровня, так как они совмещают функции коммутации и маршрутизации. Каждая виртуальная сеть получает определенный сетевой адрес - как правило, IP или IPX.

Тесная интеграция коммутации и маршрутизации очень удобна для построения виртуальных сетей, так как в этом случае не требуется введения дополнительных полей в кадры, к тому же администратор только однократно определяет сети, а не повторяет эту работу на канальном и сетевом уровнях. Принадлежность конечного узла к той или иной виртуальной сети в этом случае задается традиционным способом - с помощью задания сетевого адреса. Порты коммутатора также получают сетевые адреса, причем могут поддерживаться нестандартные для классических маршрутизаторов ситуации, когда один порт может иметь несколько сетевых адресов, если через него проходит трафик нескольких виртуальных сетей, либо несколько портов имеют один и тот же адрес сети, если они обслуживают одну и ту же виртуальную сеть. [5]

При передаче кадров в пределах одной и той же виртуальной сети коммутаторы 3-го уровня работают как классические коммутаторы 2-го уровня, а при необходимости передачи кадра из одной виртуальной сети в другую - как маршрутизаторы. Решение о маршрутизации обычно принимается традиционным способом - его делает конечный узел, когда видит на основании сетевых адресов источника и назначения, что кадр нужно отослать в другую сеть.

Однако, использование сетевого протокола для построения виртуальных сетей ограничивает область их применения только коммутаторами 3-го уровня и узлами, поддерживающими сетевой протокол. Обычные коммутаторы не смогут поддерживать такие виртуальные сети, и это является большим недостатком.

По этим причинам наиболее гибким подходом является комбинирование виртуальных сетей на основе стандартов 802.1 Q/p с последующим их отображением на "традиционные сети" в коммутаторах 3-го уровня или маршрутизаторах. Для этого коммутаторы третьего уровня и маршрутизаторы должны понимать метки стандарта 802.1 Q.

1.3 Оборудование для построения виртуальных сетей

*поддержка интерфейсов и протоколов только локальных сетей;

*усеченные функции маршрутизации;

*поддержка механизма виртуальных сетей;

Коммутатор 3 уровня и маршрутизатор: сходства и различия

Сходства:

Коммутатор 3 уровня является как коммутатором, так и маршрутизатором: его можно рассматривать как маршрутизатор с несколькими портами Ethernet и с функцией коммутации. Коммутатор 3 уровня включает коммутацию пакетов, проверяя их IP-адреса и МАС-адреса. Таким образом, коммутаторы уровня 3 могут разделить порты на отдельные VLAN и выполнять маршрутизацию между ними. Как и традиционный маршрутизатор, коммутатор 3 уровня также можно настроить для поддержки протоколов маршрутизации, таких как RIP, OSPF и EIGRP.

Различия:

-

Аппаратное обеспечение - основное различие между коммутатором L3 и маршрутизатором. Аппаратное обеспечение внутри коммутатора 3 уровня сочетает его с традиционными коммутаторами и маршрутизаторами, обеспечивая более высокую производительность для локальных сетей. Кроме того, коммутатор 3 уровня, разработанный специально для использования в интрасетях, обычно не имеет портов WAN и обладает функциями, которыми обычно обладает традиционный маршрутизатор. Таким образом, коммутатор 3 уровня часто используется для поддержки маршрутизации между VLAN. -

Интерфейсы - еще одно различие между коммутатором L3 и маршрутизатором. коммутатор 3 уровня ограничен в поддерживаемых им интерфейсах. В то время, как у маршрутизатора есть больше опций, таких как SDH, SONET, E1/Т1 и т.д. Кроме того,

маршрутизаторы были устройствами, которые подключали LAN к WAN, а коммутаторы были просто устройствами LAN.

-

Принцип работы – коммутатор 3 уровня просматривает МАС-адрес хоста назначения и отправляет кадр только этому получателю. Маршрутизатор ссылается на целевой IP-адрес, а не на его МАС-адрес, поэтому он обеспечивает больше функциональных возможностей, чем простая маршрутизация пакетов, например назначение IP-адресов (DHCP) и фильтрация брандмауэра. [6]

Усеченные функции маршрутизации выражаются у разных производителей по разному. Часто коммутаторы не поддерживают функции автоматического построения таблиц маршрутизации, которые поддерживаются протоколами маршрутизации, такими как RIP или OSPF. Такие коммутаторы должны работать в паре с маршрутизатором и получать от него готовые таблицы маршрутизации. По такой схеме взаимодействует коммутатор Catalist 5000 компании Cisco с маршрутизаторами этой же компании.

Если же коммутатор третьего уровня поддерживает протоколы RIP и OSPF (последний в силу своей сложности реализуется в коммутаторах третьего уровня реже), то его ограниченность часто проявляется в поддержке только протокола IP, или же IP и IPX.

Тесная интеграция коммутации и маршрутизации удобна для администратора и часто повышает производительность. Во первых потому, что можно определить сначала виртуальные сети на основании информации только второго уровня, например, с помощью группировки портов, а затем, при необходимости объявить эти виртуальные сети подсетями IP и организовать в этом же устройстве их связь за счет маршрутизации

Объединение виртуальных сетей с помощью коммутатора 3-го уровня

Если же коммутатор не поддерживает функций сетевого уровня, то его виртуальные сети могут быть объединены только с помощью внешнего маршрутизатора. Некоторые компании выпускают специальные маршрутизаторы для применения совместно с коммутаторами. Примером такого маршрутизатора служит маршрутизатор Vgate компании RND, изображенный на рисунке 8.

Этот маршрутизатор имеет один физический порт для связи с портом коммутатора, но этот порт может поддерживать до 64 МАС-адресов, что позволяет маршрутизатору объединять до 64 виртуальных сетей. [3]

1.4 Что такое VPN?

Сервисы VPN предназначены для людей чтоб они безопасно пользовались и интернетом.

Это технология обеспечивает сохранность корпоративных и правительственных сетей. В наши дни она доступна каждому.

Преимущества и недостатки

Рассмотрим преимущества и недостатки использования VPN-сервисов. К плюсам относят следующее: Возможность скрыть личность в интернете. Маскировка IP-адреса и шифровка интернет-трафика гарантирует, что никто не сможет следить за вами в интернете. Обход геоблокировки. Иногда на сайт нельзя войти, поскольку он заблокирован в той или иной стране. Это и есть геоблокировка. При помощи VPN-сервиса можно выбрать ту страну или тот регион, в котором сайт не заблокирован. Это позволит беспрепятственно открыть интернет-страницу. Защита сетевого подключения. Рекомендуется использовать VPN при подключении к бесплатному общественному Wi-Fi. По этой сети киберпреступники могут украсть данные кредитной карты, банковские реквизиты, логин и пароль от электронной почты или социальных сетей. VPN шифрует все онлайн-коммуникации и гарантирует, что никто не сможет отследить деятельность в интернете. Обход файрвола. Находясь на работе, в университете, в аэропорту или даже отеле, можно столкнуться с применением файрволов, настройки которых блокируют некоторые сайты. VPN позволяет легко обойти файрвол в такой ситуации. К минусам стоит отнести: замедление интернет-скорости; неправильный выбор VPN может поставить под угрозу конфиденциальность; качественные VPN-сервисы платные; не все устройства поддерживают VPN по умолчанию. Специалист по интернет-безопасности Макс Эдди пишет, что самая большая проблема с VPN связана не с технологиями, а с доверием, поскольку весь трафик проходит через системы VPN-компаний. При желании они могут видеть все, что