Файл: Дипломная работа по мдк 03. 02 Управление проектами (наименование дисциплины, мдк пм) тема Построение корпоративной сети для офиса промышленного предприятия Выполнил Зайцев Аким Сергеевич Группа ид 4119.docx

Добавлен: 22.11.2023

Просмотров: 203

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Сетевой контроллер

Как уже было сказано ранее, для создания виртуальных сетей, управления ими, а также подключения узлов, пользователю необходим сетевой контроллер, графический интерфейс (GUI) для которого существует в двух ипостасях:Варианты ZeroTier GUI

В своей практике я пользовался обеими и в результате всё-таки остановился на второй. Причиной чему послужило предостережения разработчика.

«Сетевые контроллеры служат центрами сертификации для виртуальных сетей ZeroTier. Файлы содержащие секретные ключи контроллера должны тщательно охраняться и надежно архивироваться. Их компрометация позволяет неавторизованным злоумышленникам создавать мошеннические конфигурации сетей., а потеря — приводит к потере способности контролировать и управлять сетью, фактически делая её непригодной для использования»

А также, признаки собственной ИБ-параноидальности:

-

Даже если придёт Чебурнет — у меня должен оставаться доступ к своему сетевому контроллеру; -

Сетевым контроллером должен пользоваться только я. При необходимости, предоставляя доступ своим доверенным лицам; -

Должна быть возможность ограничения доступа к сетевому контроллеру извне.

Отдельно останавливаться на том, как развернуть сетевой контроллер и GUI для него на on-premise физических или виртуальных ресурсах, в этой статье я не вижу особого смысла. И тому тоже есть 3 причины:

-

букв получится больше чем планировал -

об этом уже рассказано на GitHub разработчика GUI -

тема статьи о другом

Поэтому, выбрав путь меньшего сопротивления, буду использовать в данном повествовании сетевой контроллер с GUI на основе VDS, созданного из шаблона, любезно разработанного моими коллегами из RuVDS.

Первоначальная настройка

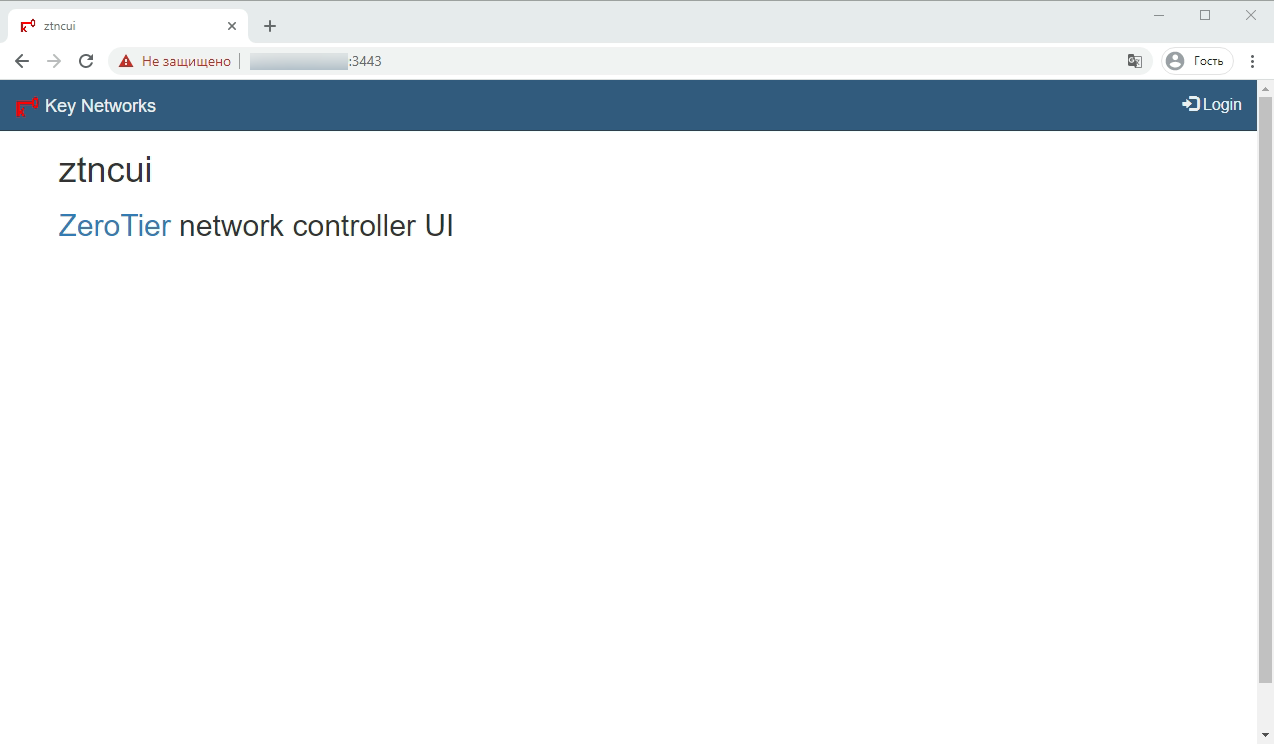

После создания сервера из указанного шаблона, доступ к Web-GUI контроллера пользователь получает через браузер, обратившись по адресу httрs://:3443

По умолчанию сервер уже содержит предварительно созданный самоподписанный TLS/SSL сертификат. Для меня этого достаточно, так как я закрываю доступ к нему извне. Для тех же, кто желает использовать другие типы сертификатов, есть инструкция по установке на GitHab разработчика GUI.

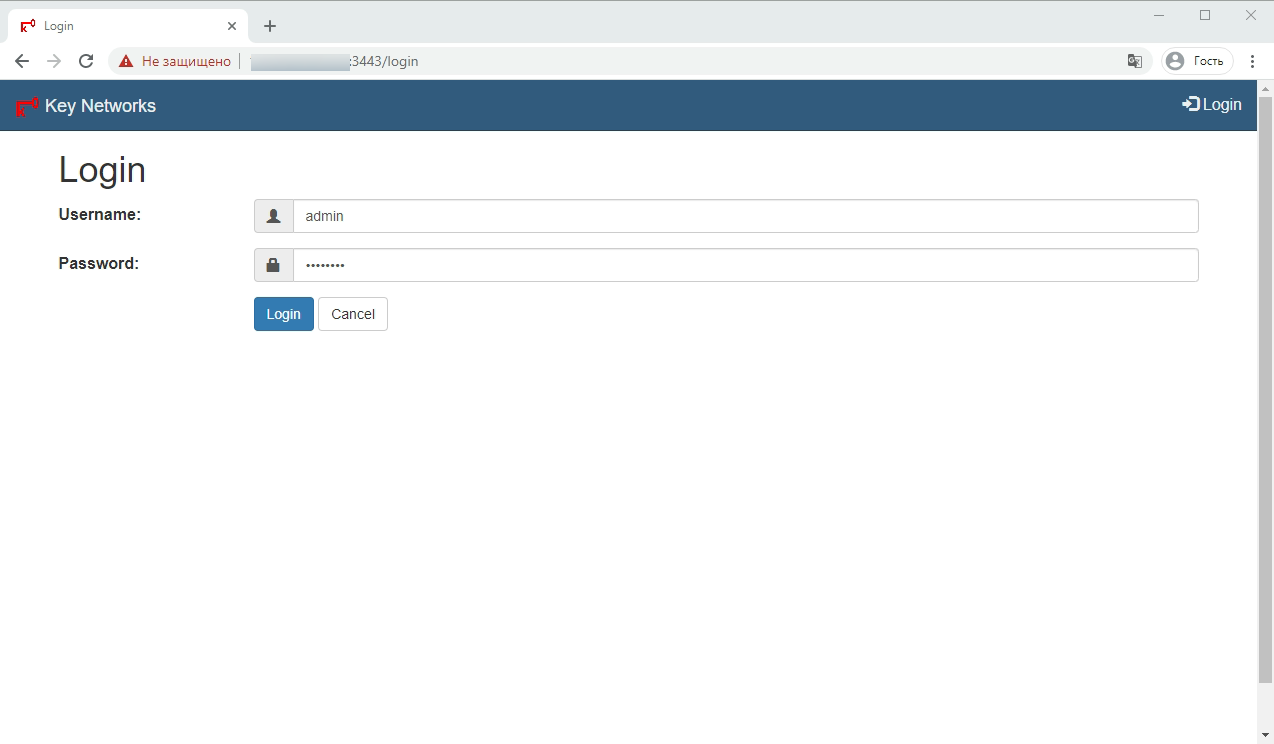

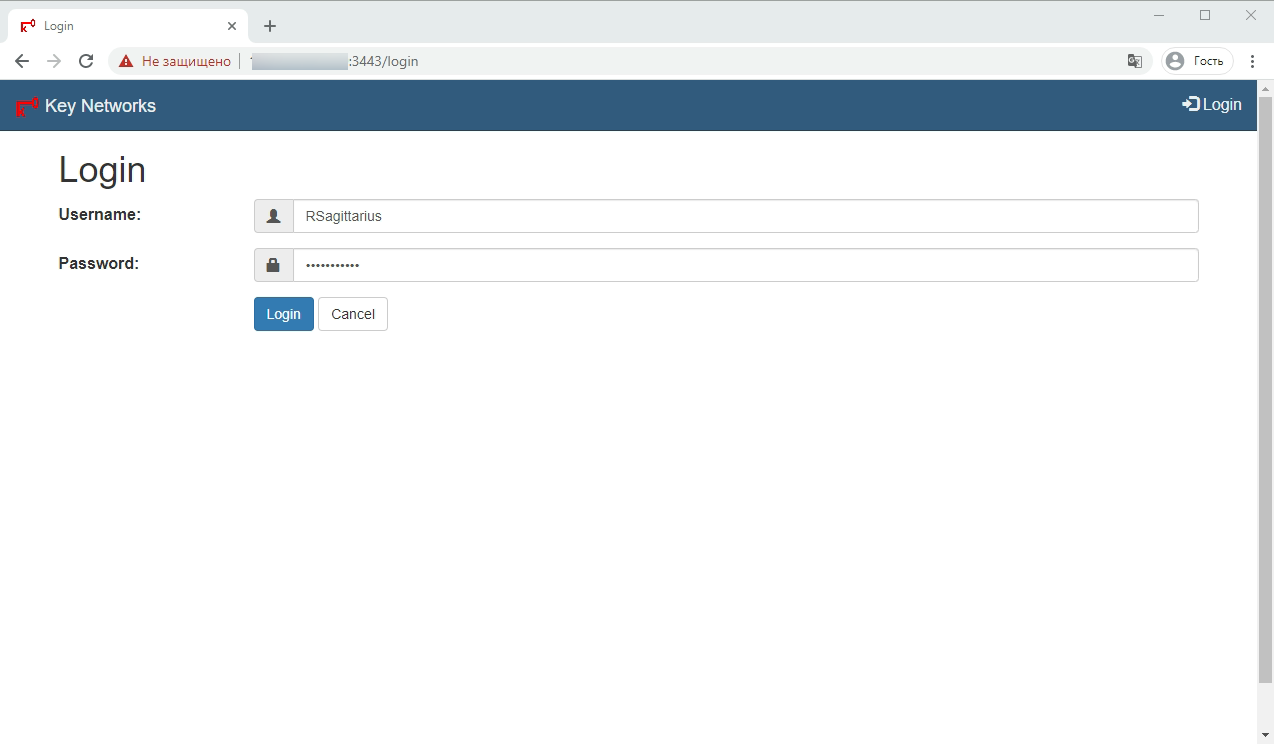

При первом входе пользователя в систему Login с установленными по умолчанию логину и паролю —

admin и password:

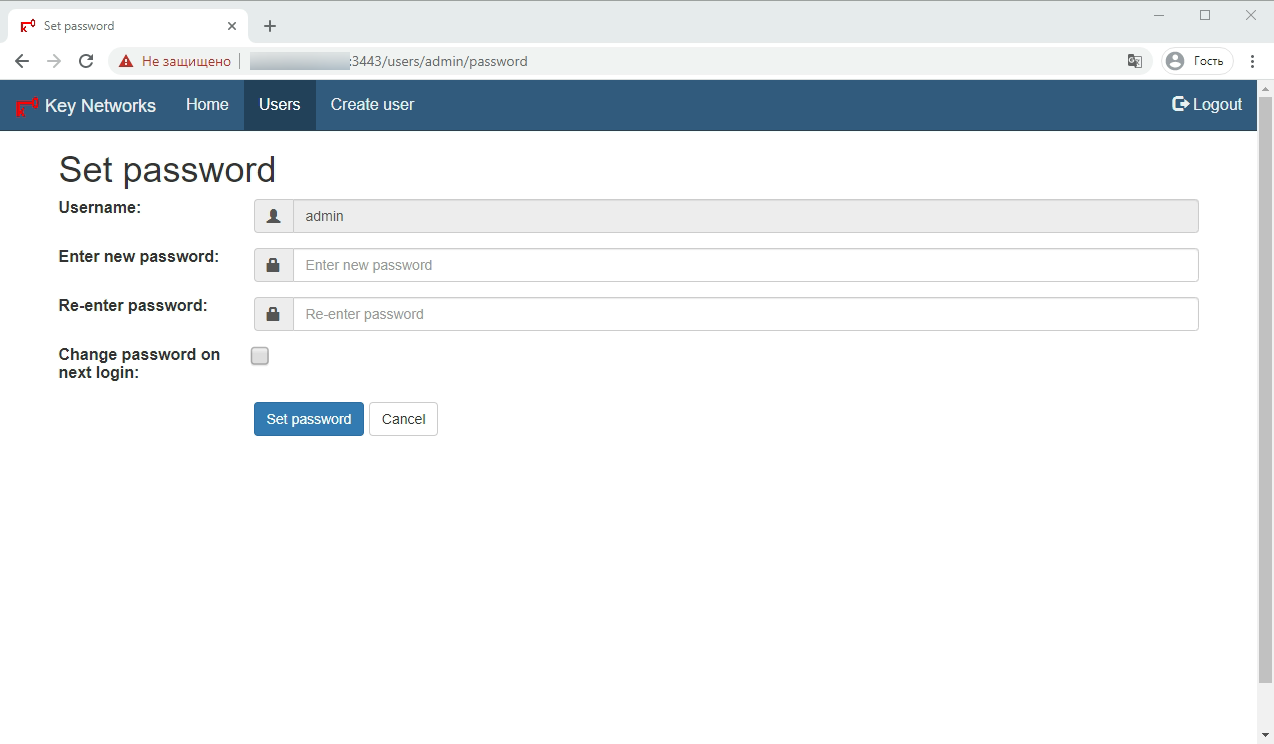

Она предлагает изменить пароль по умолчанию на пользовательский

Я поступаю чуть иначе — не меняю пароль у существующего пользователя, а создаю нового — Create User.

Задаю имя нового пользователя — Username:

Задаю новый пароль — Enter new password:

Подтверждаю новый пароль — Re-enter password:

Вводимые символы чувствительны к регистру — будьте внимательны!

Чек-бокс подтверждения смены пароля при следующем входе — Change password on next login: не отмечаю.

Для подтверждения введенных данных жму Set password:

Потом: перелогиниваюсь — Logout / Login, уже под учётными данными нового пользователя:

Далее перехожу во вкладку пользователи — Users и удаляю пользователя admin, кликнув на иконку корзины, которая находится слева от его имени.

В дальнейшем изменить пароль пользователя, можно кликнув либо на его имя, либо на set password.

Создание виртуальной сети

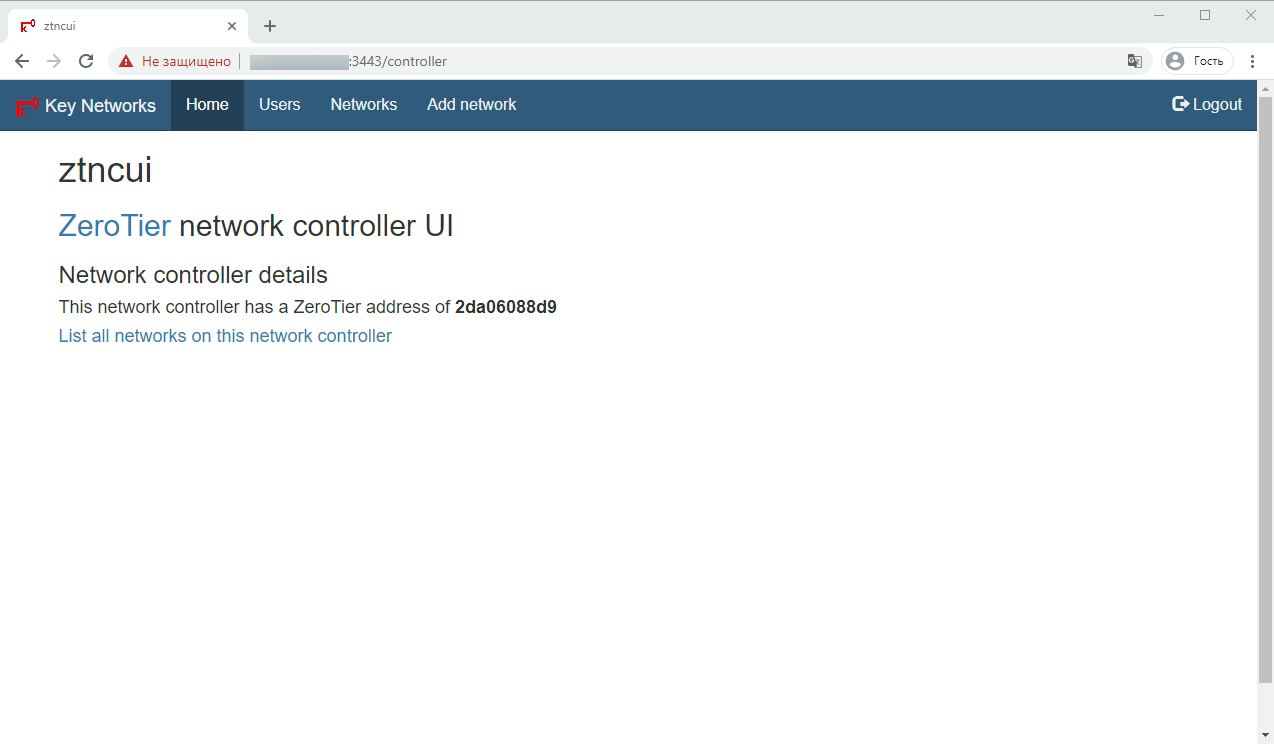

Для создания виртуальной сети пользователю необходимо перейти во вкладку Add network. Из пункта User это можно осуществить через страницу Home — главную страницу Web-GUI, на которой отображён ZeroTier-адрес данного сетевого контроллера и присутствует ссылка на страницу списка сетей, через него созданных.

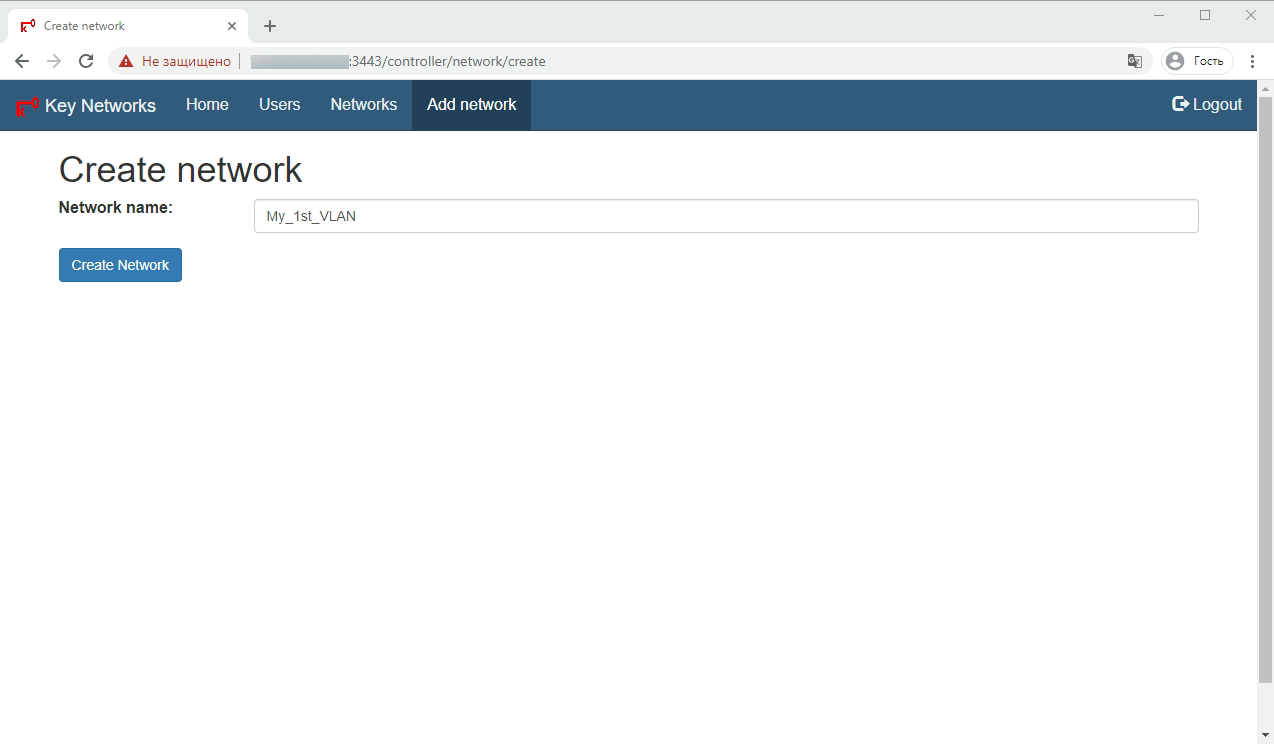

На странице Add network пользователь назначает имя вновь создаваемой им сети.

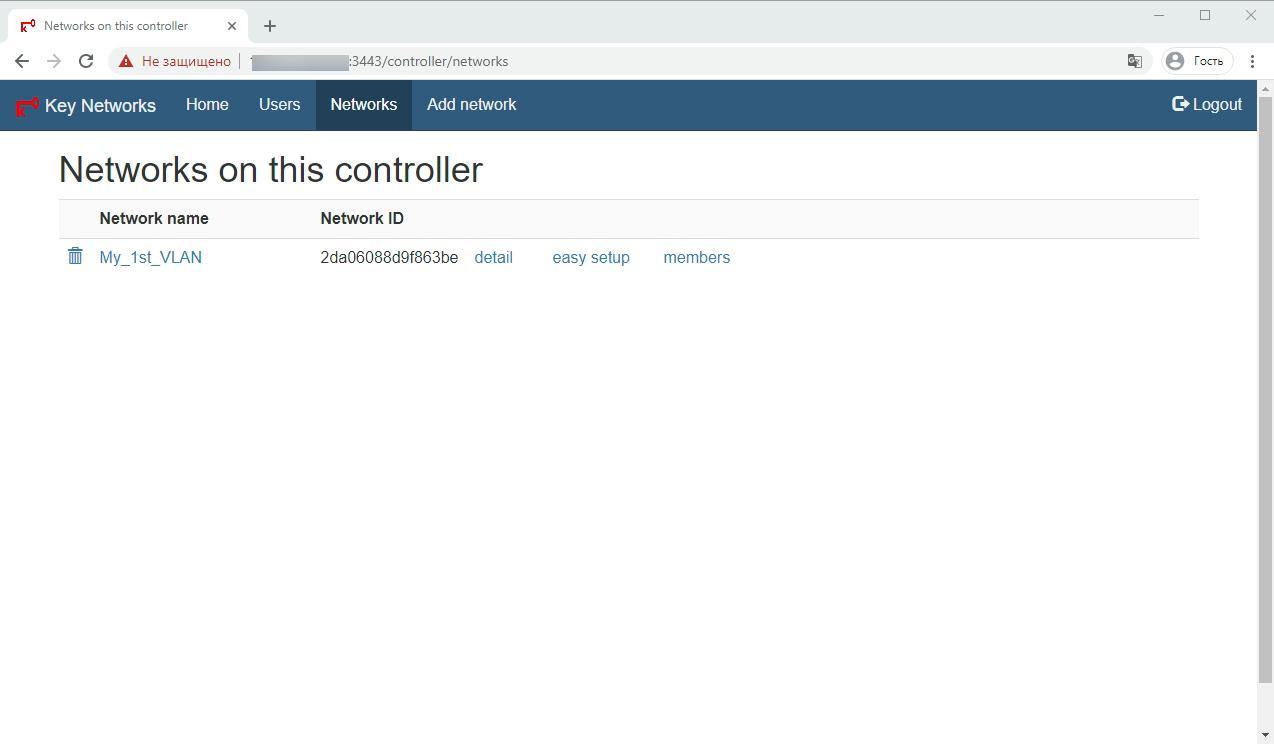

При применении вводимых данных — Create Network пользователь попадает на страницу со списком сетей, на которой указаны:

-

Network name — имя сети в виде ссылки, при переходе по которой можно его изменить -

Network ID — идентификатор сети -

detail — ссылка на страницу с детальными параметрами сети -

easy setup — ссылка на страницу для простой настройки -

members — ссылка на страницу управления узлами

Для дальнейшей настройки переходим по ссылке easy setup. На открывшейся странице пользователь задаёт диапазон IPv4 — адресов для создаваемой сети. Сделать это можно автоматически, нажатием кнопки Generate network address или вручную, введя в соответствующее поле сетевую маску сети CIDR.

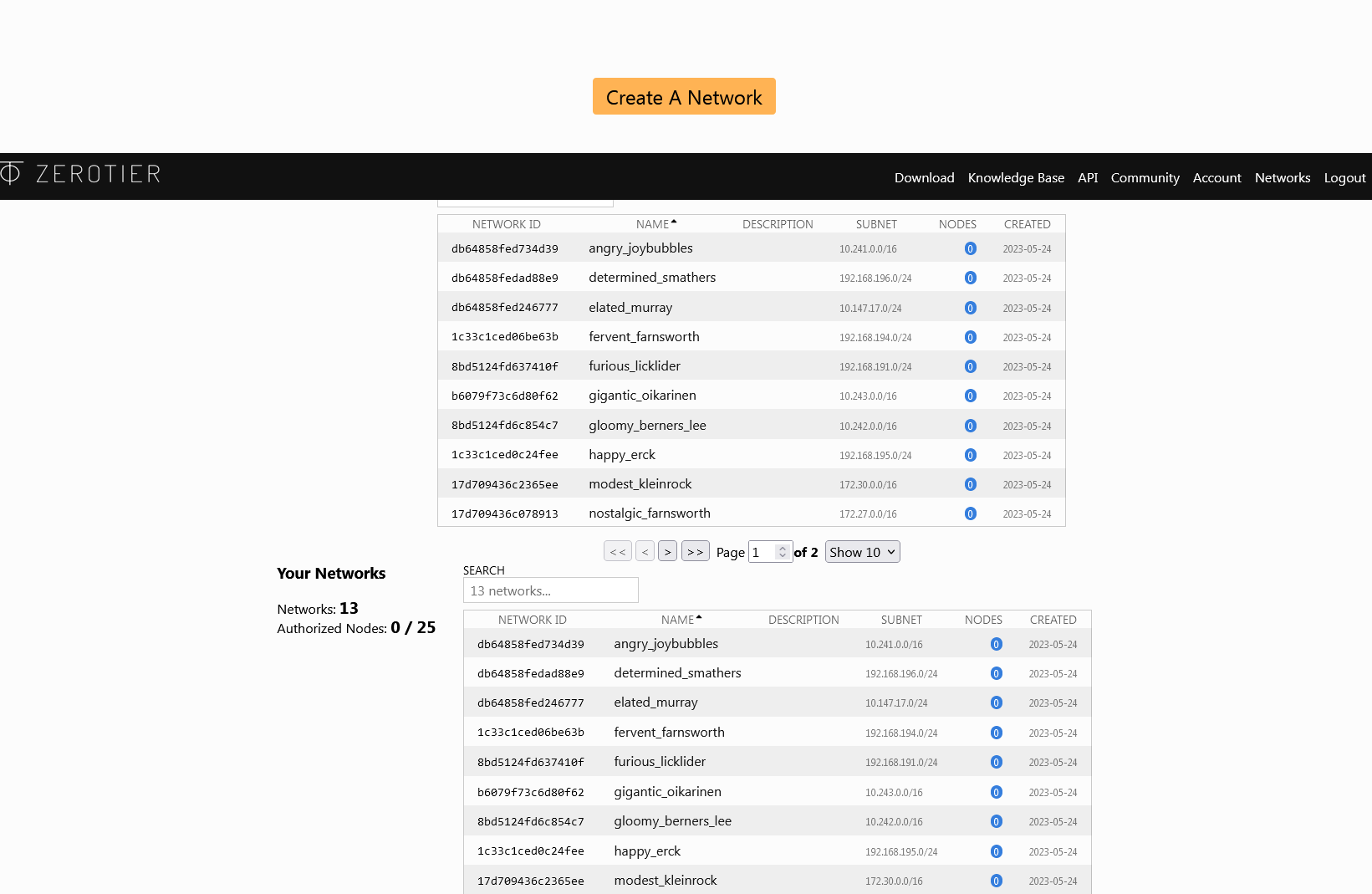

Сервер сделанный мною https://my.zerotier.com/

2.2. Особенности ZeroTier

ZeroTier - это компания-разработчик программного обеспечения, которая позволит нам создавать и управлять SDN (Software Defined Networks) для связи между различными компьютерами в виртуальной частной сети (VPN) легко и быстро. нулевой уровень - это один из самых простых способов связи с компьютерами в Интернете без необходимости создавать собственные VPN-туннели, поэтому мы оставим сложность настройки его самостоятельно. Этот инструмент будет служить нам как в быту, так и в профессиональной сфере, так как у нас есть возможность совершенно бесплатно подключить до 50 устройств в одной сети, если вам нужно подключить больше устройств, тогда вам придется приобрести премиум-версия.

ZeroTier - одна из ведущих компаний в области SDN (Software Defined Networks), и она предоставит нам возможность соединять несколько устройств через Интернет без необходимости открывать порты на каком-либо из них. Благодаря ZeroTier One компания предлагает нам клиентскую программу, которая позволяет ПК, серверам, смартфонам и другим устройствам связываться друг с другом через виртуальную частную сеть (VPN), и все это совершенно бесплатно и безопасно, поскольку весь трафик в сеть ZeroTier зашифрована.

Благодаря технологии SDN мы позволим пользователям создавать безопасные сети, которые очень легко настраивать, кроме того, все устройства будут находиться в одной подсети, так что между ними может быть связь, как если бы они находились в одном физическом месте. ZeroTier предоставляет веб-интерфейс для подробной настройки этой виртуальной частной сети, где мы можем настроить используемую подсеть, клиентов, которые могут быть к ней подключены, какие маршруты мы должны предоставить различным клиентам, чтобы они правильно прибыли в пункт назначения, и многое другое. , поскольку это также позволит нам настроить брандмауэр подробно, чтобы разрешить или запретить определенный трафик.

Очень важной особенностью ZeroTier является то, что связь является двухточечной. В отличие от традиционных VPN, где у нас будет центральный сервер или маршрутизатор, в этом случае сообщения отправляются напрямую с компьютера на компьютер, без необходимости проходить через центральный узел. Это дает нам минимальную эффективность и задержку, идеально подходящую для наилучшего взаимодействия с пользователем.

Что касается безопасности связи с ZeroTier, у нас есть асимметричный открытый ключ на основе Curve25519 и Ed25519 для подписи, он также использует Chacha20-Poly1305 для симметричного шифрования данных и для аутентификации сообщений. Благодаря этому набору шифрования, который очень похож на тот, который используется, все наши коммуникации между компьютерами будут зашифрованы. По словам создателей ZeroTier, в следующей версии 2.0 они планируют включить AES-GCM, чтобы компьютеры с аппаратным ускорением шифрования AES-NI использовали эту возможность и имели максимально возможную производительность.

Наконец, ZeroTier совместим с Windows, Linux, macOS, FreeBSD, Android, iOS операционные системы, а также некоторые серверы NAS (Synology, QNAP и другие). Мы также должны учитывать ограничения бесплатной версии, потому что вам, возможно, придется приобрести профессиональную версию, если у вас много устройств для подключения.

2.3. Структура корпоративной компьютерной сети.

Локальные корпоративные сети каждого отделения связаны друг с другом опорной (транспортной) сетью. При масштабной организации, когда отделения и офисы компании находятся в разных городах и странах, в качестве опорных сетей могут использоваться уже существующие глобальные сети передачи данных, а именно сети Интернет. Основной обмен данных осуществляется в локальных сетях, а опорная сеть предназначена для согласования проектных результатов, получаемых в разных офисах организации. Этому способствует иерархическая структура сети, тем самым снижая трафик в каналах передачи данных.

Канал передачи данных включает в себя опорную транспортную сеть в роли линии связи для обмена данными между отделениями, оконечную аппаратуру приема-передачи данных, коммутационное оборудование на маршруте передачи данных.

Первая задача для организации объединенной корпоративной сети –каналы связи. Есть несколько вариантов организации каналов связи между отделениями:

-

Собственный физический канал связи -

VPN

В первом варианте каналы строятся между отделениями. Это может быть медный кабель, коаксиал, оптический кабель, радиосвязь и прочее.

К достоинствам данного метода можно отнести:

Гибкость (при предъявляемых требованиях канал возможно развернуть)

Контроль и безопасность

Из недостатков:

-

Развертывание -

Обслуживание

Приемлемо для небольших расстояний – для организации связи между отделениями в других городах и странах лучше воспользоваться уже существующими сетями, а прокладка кабелей будет актуальна лишь в пределах небольшой территории, ограниченной несколькими километрами, или, например, между соседними зданиями.

Во втором варианте организации используются уже существующая глобальная сеть обмена данными между отделениями - поверх существующей сети организуется VPN.

Существуют 2 метода организации единой объединенной корпоративной сети организации через VPN:

-

С помощью использования интернет-провайдера; -

С помощью использования собственного оборудования.

В первом случае, если главный офис и отделения организации подключены к сети Интернет через 1-ого интернет-провайдера, то, при наличии у него услуги VPN, можно рассчитывать на аренду выделенных линий (в том числе высокоскоростных) у интернет-провайдера.

Достоинства данного метода:

-

Простота в использовании, так как обслуживание полностью возлагается на провайдера -

Универсальный размер канала – скорость передачи не может быть ниже заявленной

Недостатки данного метода:

Бесконтрольность - организация не несет ответственность за оборудование, которое находится на стороне провайдера

Дороговизна - при большой удаленности отделений друг от друга стоимость аренды каналов может значительно возрасти

Во втором случае, если отделения организации располагаются в разных странах и не могут пользоваться услугами одного провайдера, возможно, придется организовывать объединение отделений на основе собственного оборудования.

Достоинства данного метода:

Низкая стоимость – деньги организации расходуются только на оплату Интернета

Способность справиться с ростом масштабов деятельности

Недостатки данного метода:

Скорость–передача данных может варьироваться

Некоторые интернет-провайдеры так же могут предоставлять не только транспортные услуги корпоративным пользователям, но и информационные, как, например, услуги хостинга, переноса собственных серверов, веб-сайтов и баз данных организаций на территории провайдера, который будет осуществлять их обслуживание и эффективную работу, а также обеспечивать быстрый доступ к ним. Распространение облачных сервисов усиливает эту тенденцию. Использование облачной инфраструктуры для корпоративной сети будет подробнее раскрыто в следующих разделах.