Файл: 4. Апаратты ауіпсіздік саласындаы стандарттар мен ерекшеліктер.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 26.10.2023

Просмотров: 16

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

4.Ақпараттық қауіпсіздік саласындағы стандарттар мен ерекшеліктер.

Ақпараттық қауіпсіздік стандарттары

• стандарт - өнімнің сипаттамалары, енгізу ережелері мен өндіру, пайдалану, сақтау, тасымалдау, жұмыстарды орындау немесе қызметтерді көрсету процестерінің сипаттамалары белгіленген құжат.

• стандарттау - өнімді өндіру мен айналымы салаларында тәртіпке қол жеткізуге және өнімнің, жұмыстардың немесе қызметтердің бәсекеге қабілеттілігін арттыруға бағытталған ережелер мен сипаттамаларды белгілеу қызметі.

Стандартты әзірлеушілер болып халықаралық ұйымдар болып табылады. Сондықтан стандарттардың келесі түрлері бар: халықаралық станларттар (ИСО, МСЭ-Т, МЭК), шетелдік ұлттық стандарттар (ANSI, DIN, JCS), жалпыға ортақ стандарттар және мемлекетаралық пен ішкі стандарттар.

Ақпараттық қауіпсіздікті стандарттауға әсер еткен ең бірінші стандарт ол америкалық «Сенімді компьютерлік жүйелерді бағалау критерийлері». Обложкасы қызғылт сары болған соң, оны «Қызғылт сары кітап» деп атайды.

5. Қауіпсіз АТ инфрақұрылымының үштігі

Қауіпсіз АТ-инфрақұрылымының триадасы – құпиялылық (ақпаратқа тек сенімді адамдар қол жеткізу), тұтастық (ақпарат толықтығы) және қолжетімділік (ақпаратқа кез-келген уақытта қол жеткізу).

Құпиялылыққа кепілдік беріледі; симметриялық және асимметриялық шифрлау алгоритмдері, қайта пайдаланылатын және бір реттік парольдер, цифрлық сертификаттар, смарт-карталар негізінде жазылушыларды аутентификациялау арқылы болады.

Тұтастық бір жақты функциялар мен асимметриялық шифрлау әдістеріне негізделген электрондық қолтаңба технологиясының әртүрлі нұсқалары арқылы қол жеткізіледі.

Аутентификация - тек заңды пайдаланушылар арасында байланыс орнатуға мүмкіндік береді және рұқсат етілмеген тұлғалардың желі құралдарына кіруіне жол бермейді, мысалы асимметриялық алгоритмдер, цифрлық қолтаңба, хэштеу пароль және биометриялық аутентификация.

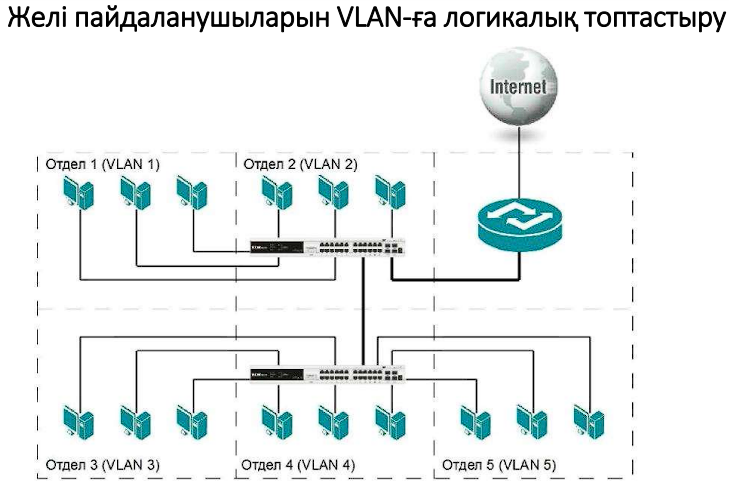

6. Арналар деңгейінде желілерді сегменттеу.

Желіні сегменттеу - желіні кішірек, ерекше ішкі желілерге бөлетін

желілік қауіпсіздік техникасы. Осылайша, желі мамандары осы ішкі

желілерді сегменттерге бөліп, олардың әрқайсысы үшін бірегей

қауіпсіздікті басқару құралдары мен қызметтерін ұсына алады. Ең басты мысалы – вландар.

VLAN технологиясы IP-мекен-жайының түріне қарамастан әртүрлі виртуалды желілер арасында кадрларды жіберуді болдырмауға мүмкіндік береді. Осылайша, виртуалды желілер хабар тарату салдарларын шешеді, мысалы, желінің өткізу қабілетін айтарлықтай төмендетуі мүмкін хабар таратулары.VLAN технологиясы келесі сипаттамаларға ие:

• Икемділік. VLAN желілері желідегі физикалық орналасуына қарамастан пайдаланушылар мен компьютерлерді виртуалды жұмыс топтарына топтастырудың тиімді әдісі болып табылады.

• Өткізу қабілеттілігін арттыру. VLAN желісін пайдалану тарату трафигін азайтады, бұл желі өткізу қабілетін арттырады.

• Қауіпсіздікті арттыру. VLAN арқылы өтетін трафикті брандмауэр ережелерімен сүзуге болады.

VLAN түрлері:

- порттарға негізделген;

- IEEE 802.1Q стандартына негізделген;

- IEEE 802.lad негізінде (Q-in-Q VLAN);

- IEEE 802.lv порттары мен хаттамаларына негізделген;

- MAC мекенжайларына негізделген;

- асимметриялық.

59. Қауіпті сигналдар және олардың көздері.

Шабуылдаушы ұстап алуы мүмкін қорғалатын ақпаратты беретін сигналдар, содан кейін осы ақпаратты алу қауіпті деп аталады. Қауіпті сигналдар екі түрге бөлінеді: Функционалды және кездейсоқ. Функционалдық сигналдар берілген функцияларды орындау үшін ақпаратты өңдеудің техникалық құралымен жасалады. Функционалды сигналдардың негізгі көздеріне мыналар жатады:

-

байланыс жүйелерінің көздері; -

Радиотехникалық жүйелердің таратқыштары; -

акустикалық сигнал шығарғыштар; -

адамдар.

Функционалды сигналдардың кездейсоқ сигналдардан түбегейлі айырмашылығы-ақпарат иесі ақпарат қауіпсіздігін бұзудың ықтимал қауіптері туралы біледі және тәуекелді рұқсат етілген мәндерге дейін төмендету үшін тиісті шаралар қолдана алады.

Дегенмен, ақпаратты өңдеу, сақтау және беру бойынша заманауи құралдардың жұмысы жанама радио немесе электр сигналдарын тудыруы мүмкін құбылыстар мен физикалық процестермен бірге жүреді. Мұндай сигналдар кездейсоқ қауіпті сигналдар деп аталады. Бұл сигналдар ақпарат иесінің қалауына қарамастан пайда болады және көбінесе арнайы зерттеулерсіз оларды анықтау мүмкін емес.

Кездейсоқ қауіпті сигналдардың көзі болуы мүмкін техникалық құралдарға мыналар жатады:

-

телефон сымды байланыс құралдары; -

ұялы байланыс және радиобайланыс құралдары; -

электрондық пошта құралдары; -

SVT; -

аудио аппаратура және дыбысты күшейту құралдары; -

радиоқабылдағыш құрылғылар; -

бейнеаппаратура; -

теледидар құралдары; -

желілік радиотрансляция және хабарлау құралдары.

Кездейсоқ қауіпті сигналдар келесі электр құрылғыларымен жасалуы мүмкін:

-

электр сағат жүйесі құралдары; -

күзет дабылы құралдары; -

өрт дабылы құралдары; -

ұйымдастыру техникасы (атап айтқанда принтерлер); -

Кондиционерлеу және желдету жүйесінің құралдары; -

құрамында акустикалық ақпаратты электр сигналдарына түрлендіру элементтері бар тұрмыстық аспаптар және басқа да техника; -

бақыланатын аймақ арқылы өтетін ғимараттың электр өткізгіш коммуникациялары.

Техникалық құралдарда айналымдағы ақпараттың қорғалатын және ашық ақпаратқа тиесілігіне қарай техникалық құралдар негізгі техникалық құралдар мен жүйелерге (КҚЖ) және қосалқы техникалық құралдар мен жүйелерге (КҚЖЖ) бөлінеді. Бұл жерде маңызды нәрсе-VTSC қорғалатын ақпаратты өңдемейді, бірақ сонымен бірге олар CSS-пен бірге бақыланатын аймақта болуы мүмкін. Белгілі бір жағдайларда VTSS кездейсоқ қауіпті сигналдардың көзі бола алады, сондықтан олар CTSA-мен бірге қорғауды қажет етеді.

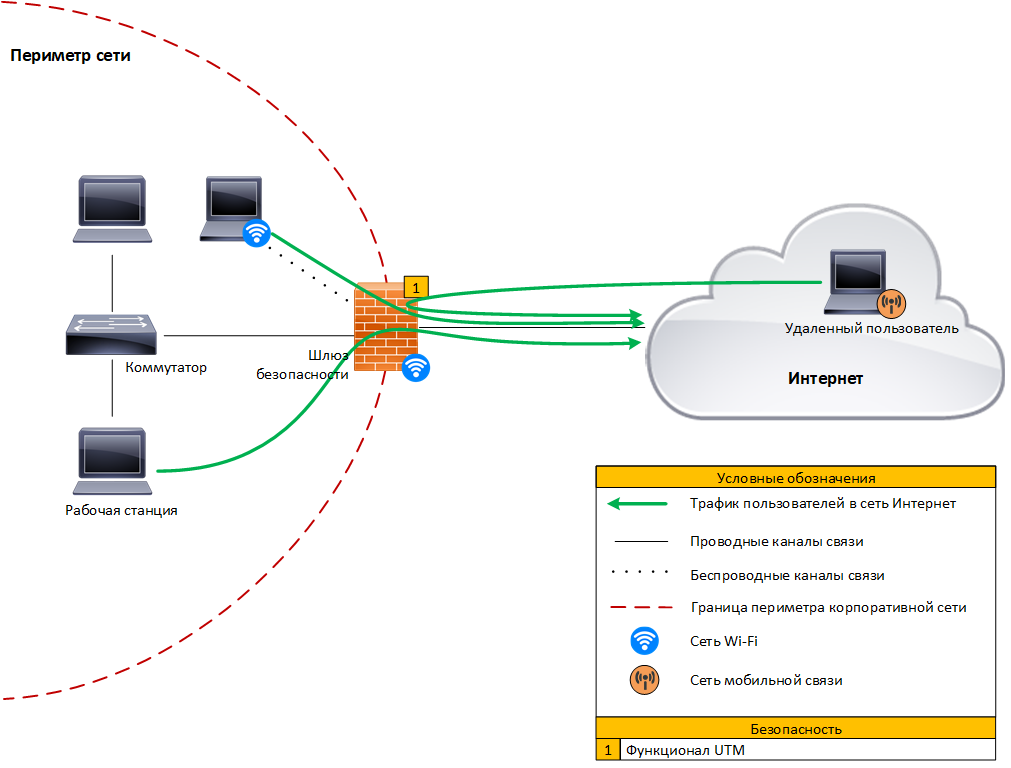

8.Ұйымның қорғалған желісінің моделін құру

1.Брандмауэр (Firewall)-L3-L4 деңгейіндегі пакеттік сүзгі (мұнда және одан әрі OSI желілік моделінің деңгейлерін білдіреді) күйді сақтайтын инспекциямен (Stateful Inspection).

2.Интрузияны анықтау және алдын алу жүйесі (IPS) – желілік шабуылдардың алдын алу жүйесі. Трафикте шабуыл қолтаңбалары немесе ауытқулар бар-жоғын бақылаңыз.

3.Антивирус (Anti-Virus) - зиянды кодтың болуына трафикті бақылау.

4.Қолданбаны басқару (Application Control) – L7-ге дейінгі трафикті басқару: пакет параметрлерін белгілі бір протоколдар үшін стандарттарға сәйкестігін тексеруден бастап (мысалы, ICMP туннелін бұғаттау) интернет қолданбаларын басқаруға дейін (мысалы, Facebook хабарламаларын оқуға рұқсат, бірақ бейнелерді көруге тыйым салу).

5.Фильтl сүзу (URL-Filtering) - пайдаланушылардың Интернет ресурстарына Санаттар, жеке URL мекенжайлары немесе "қара" және "ақ" ресурстар тізімдері бойынша қол жеткізуін бақылау.

6.Анти-бот (Anti-Bot) - жергілікті желідегі зиянды ресурстардан Интернеттегі Command & Control серверлеріне қосылымдарды бұғаттау.

7.Файлдарды эмуляциялау (Sandbox, Threat Emulation) - зиянды әрекеттерді бақылау үшін файлдарды оқшауланған ортада ("құм жәшігінде") іске қосу.

8.Файлдарды залалсыздандыру (content Disarm and Reconstruction – CDR, Threat Extraction) - белсенді мазмұнды файлдардан жою немесе, мысалы, форматқа түрлендіру