Файл: Популярные атаки и вектора атак Атаки на публично доступные приложения и сеть.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 109

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

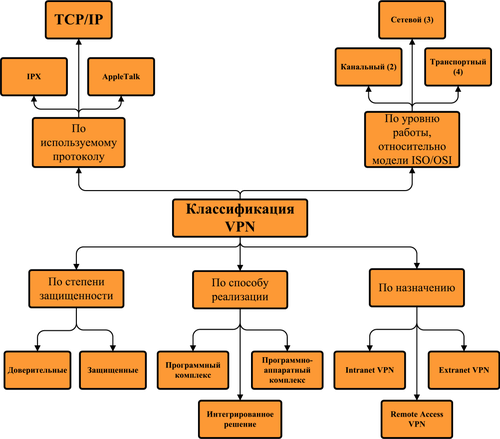

PPP(L2) в IP-пакеты для передачи по глобальной IP-сети, например, Интернет.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами. Форма туннеля виртуальной частной сети, обеспечивающая механизм передачи трафика PPP по каналу SSL/TLS(L6).

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

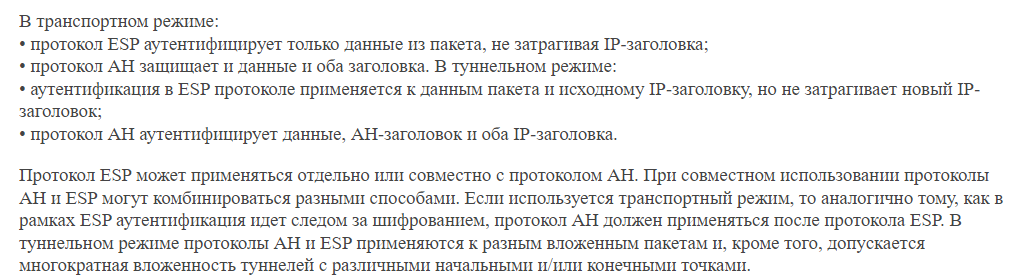

IPsec может функционировать в двух режимах: транспортном и туннельном.

В транспортном режиме шифруются или подписываются только данные IP-пакета, исходный заголовок сохраняется. Транспортный режим, как правило, используется для установления соединения между хостами. Он может также использоваться между шлюзами для защиты туннелей, организованных каким-нибудь другим способом (см., например, L2TP).

В туннельном режиме шифруется весь исходный IP-пакет: данные, заголовок, маршрутная информация, а затем он вставляется в поле данных нового пакета, то есть происходит инкапсуляция[4]. Туннельный режим может использоваться для подключения удалённых компьютеров к виртуальной частной сети или для организации безопасной передачи данных через открытые каналы связи (например, Интернет) между шлюзами для объединения разных частей виртуальной частной сети.

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

L2TP (англ. Layer 2 TunnellingProtocol — протокол туннелирования второго уровня) — в компьютерных сетях туннельный протокол, использующийся для поддержки виртуальных частных сетей. Главное достоинство L2TP состоит в том, что этот протокол позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay[1].

Несмотря на то, что L2TP действует наподобие протокола канального уровня модели OSI, на самом деле он является протоколом сеансового уровня и использует зарегистрированный UDP-порт 1701[2].

L2TP использует два вида пакетов: управляющие и информационные сообщения. Управляющие сообщения используются при установлении, поддержании и аннулировании туннелей и вызовов. Информационные сообщения используются для инкапсуляции PPP-кадров, пересылаемых по туннелю. Управляющие сообщения используют надежный управляющий канал в пределах L2TP, чтобы гарантировать доставку. Информационные сообщения при потере не пересылаются повторно.

L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

Принцип работы VPN-тоннеля внутрь инфраструктуры заключается в установлении защищенного соединения между удаленным пользователем и целевой сетью, используя шифрование и аутентификацию. Обычно для этого используется VPN-сервер, который находится внутри организации и имеет доступ к внутренним ресурсам.

При установке соединения между удаленным пользователем и VPN-сервером создается защищенный туннель, который проходит через открытую сеть. Весь трафик, который проходит через этот туннель, шифруется и защищается от прослушивания и атак межсетевых экранов. Таким образом, удаленный пользователь может получить доступ к внутренним ресурсам организации, будто он находится внутри сети..

Вирусы, трояны и другое вредоносное программное обеспечение являются основными инструментами злоумышленников для атак на компьютеры и сети. Вирусы могут распространяться через электронную почту, веб-сайты и другие способы. Трояны - это программы, которые выдают себя за полезное ПО, но в действительности выполняют

Кейлоггеры, Черви, Руткиты, Adware, Ransomware, Spyware

SSLsplit — это инструмент для атаки человек-посередине против сетевых подключений, зашифрованных SSL/TLS. Соединения прозрачно перехватываются через движок трансляции адресов и перенаправляются на SSLsplit. SSLsplit прекращает SSL/TLS и инициализирует новые SSL/TLS подключения на первоначальный адрес назначения, при этом записывая все передаваемые данные. SSLsplit предназначена быть полезной для сетевых криминалистов и тестеров на проникновение.

SSLsplit поддерживает простой TCP, простой SSL, HTTP и HTTPS подключения через IPv4 и IPv6. Для SSL и HTTPS подключений SSLsplit генерирует и подписывает на лету сфабрикованные X509v3 сертификаты, основанные на оригинальных объектах сервера DN и расширении subjectAltName.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами. Форма туннеля виртуальной частной сети, обеспечивающая механизм передачи трафика PPP по каналу SSL/TLS(L6).

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec может функционировать в двух режимах: транспортном и туннельном.

В транспортном режиме шифруются или подписываются только данные IP-пакета, исходный заголовок сохраняется. Транспортный режим, как правило, используется для установления соединения между хостами. Он может также использоваться между шлюзами для защиты туннелей, организованных каким-нибудь другим способом (см., например, L2TP).

В туннельном режиме шифруется весь исходный IP-пакет: данные, заголовок, маршрутная информация, а затем он вставляется в поле данных нового пакета, то есть происходит инкапсуляция[4]. Туннельный режим может использоваться для подключения удалённых компьютеров к виртуальной частной сети или для организации безопасной передачи данных через открытые каналы связи (например, Интернет) между шлюзами для объединения разных частей виртуальной частной сети.

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

L2TP (англ. Layer 2 TunnellingProtocol — протокол туннелирования второго уровня) — в компьютерных сетях туннельный протокол, использующийся для поддержки виртуальных частных сетей. Главное достоинство L2TP состоит в том, что этот протокол позволяет создавать туннель не только в сетях IP, но и в таких, как ATM, X.25 и Frame Relay[1].

Несмотря на то, что L2TP действует наподобие протокола канального уровня модели OSI, на самом деле он является протоколом сеансового уровня и использует зарегистрированный UDP-порт 1701[2].

L2TP использует два вида пакетов: управляющие и информационные сообщения. Управляющие сообщения используются при установлении, поддержании и аннулировании туннелей и вызовов. Информационные сообщения используются для инкапсуляции PPP-кадров, пересылаемых по туннелю. Управляющие сообщения используют надежный управляющий канал в пределах L2TP, чтобы гарантировать доставку. Информационные сообщения при потере не пересылаются повторно.

L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

-

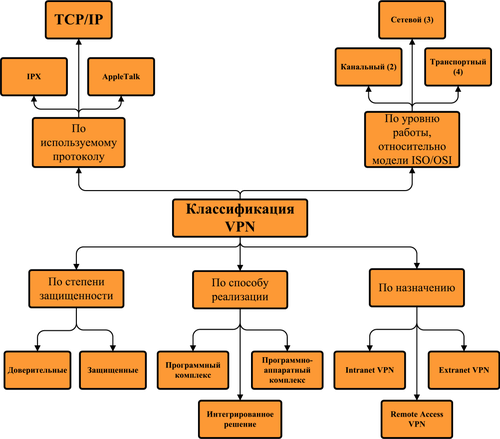

VPN-тоннель внутрь инфраструктуры обычно используется для удаленного доступа к внутренним ресурсам организации через открытые сети. Для создания VPN-тоннеля можно использовать различные протоколы, такие как PPTP, L2TP, IPSec, OpenVPN и др.

Принцип работы VPN-тоннеля внутрь инфраструктуры заключается в установлении защищенного соединения между удаленным пользователем и целевой сетью, используя шифрование и аутентификацию. Обычно для этого используется VPN-сервер, который находится внутри организации и имеет доступ к внутренним ресурсам.

При установке соединения между удаленным пользователем и VPN-сервером создается защищенный туннель, который проходит через открытую сеть. Весь трафик, который проходит через этот туннель, шифруется и защищается от прослушивания и атак межсетевых экранов. Таким образом, удаленный пользователь может получить доступ к внутренним ресурсам организации, будто он находится внутри сети..

-

Сканирование на уязвимости внутреннего периметра сети - это процесс проверки сетевых устройств и приложений на наличие известных уязвимостей, которые могут быть использованы злоумышленниками для проникновения в сеть и выполнения различных видов атак. Сканирование на уязвимости проводится с помощью специальных инструментов, таких как Nessus, OpenVAS, Nmap и др. -

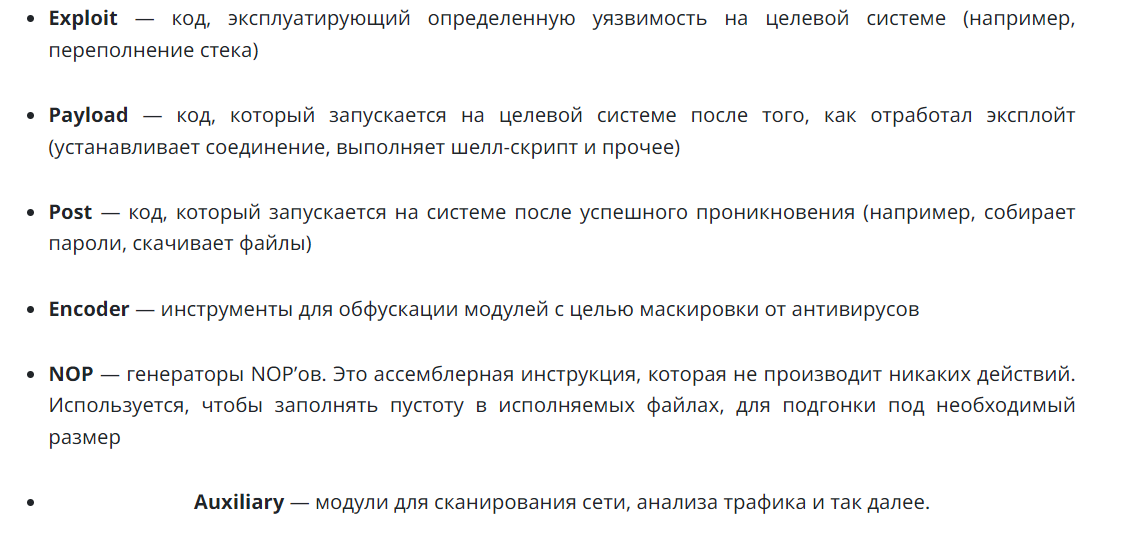

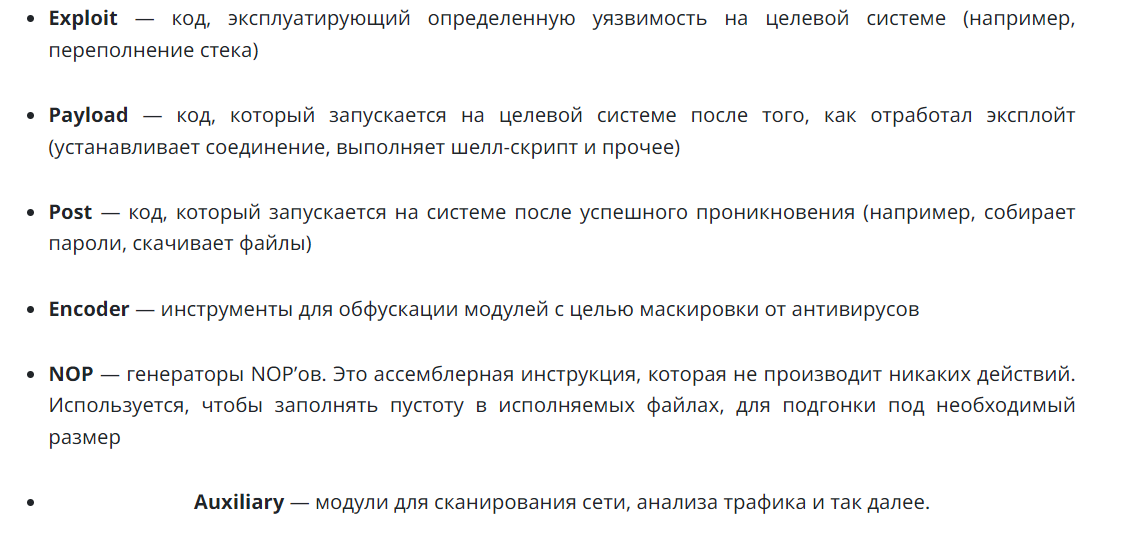

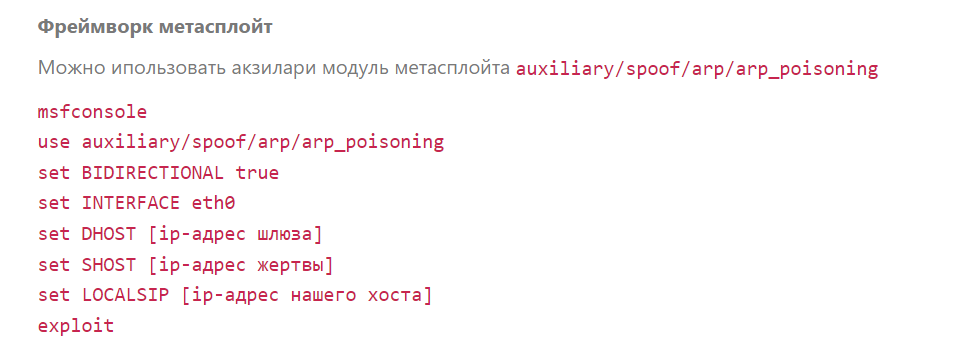

Пост-эксплуатация уязвимостей - это процесс дальнейшей работы с системой или приложением после успешного выполнения атаки. После того, как уязвимость была успешно эксплуатирована, Metasploit предоставляет широкий спектр инструментов для дальнейшей пост-эксплуатации, таких как получение удаленного доступа к системе, кража данных, установка бэкдоров и т.д. Пример post/windows/manage/add_user; post/windows/manage/persistence_exe

-

Вирусы, Трояны и другое вредоносное программное обеспечение

Вирусы, трояны и другое вредоносное программное обеспечение являются основными инструментами злоумышленников для атак на компьютеры и сети. Вирусы могут распространяться через электронную почту, веб-сайты и другие способы. Трояны - это программы, которые выдают себя за полезное ПО, но в действительности выполняют

Кейлоггеры, Черви, Руткиты, Adware, Ransomware, Spyware

-

ПО, организующее удаленный доступ к корпоративной инфраструктуре. Ответ: Существует множество ПО, которое позволяет организовать удаленный доступ к корпоративной инфраструктуре, такие как VPN-серверы (например, OpenVPN, Cisco AnyConnect), удаленные рабочие столы (например, Remote Desktop Protocol (RDP) от Microsoft), SSH-серверы и другие. -

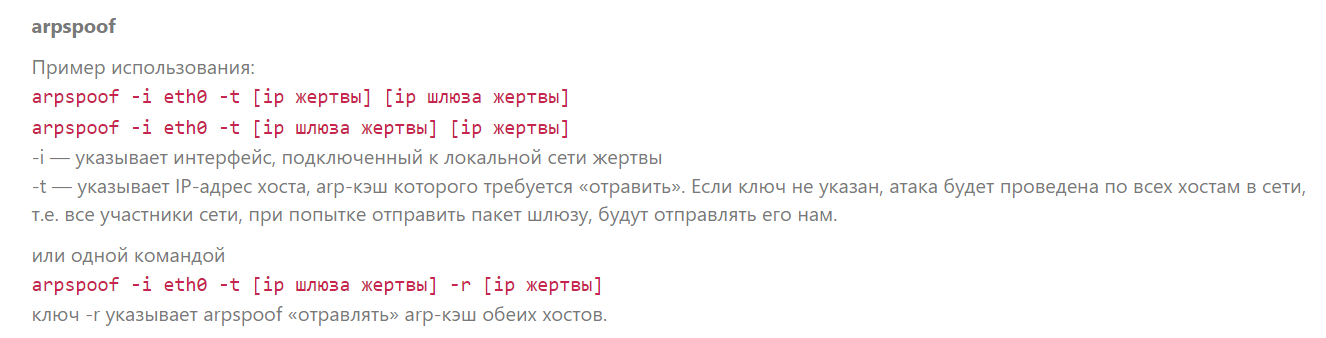

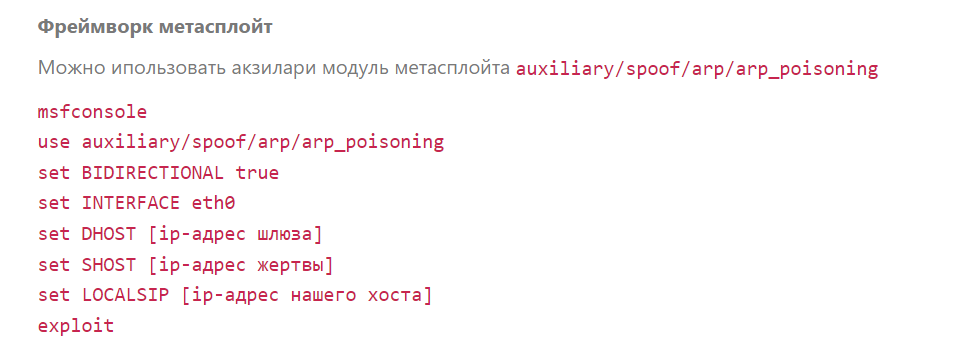

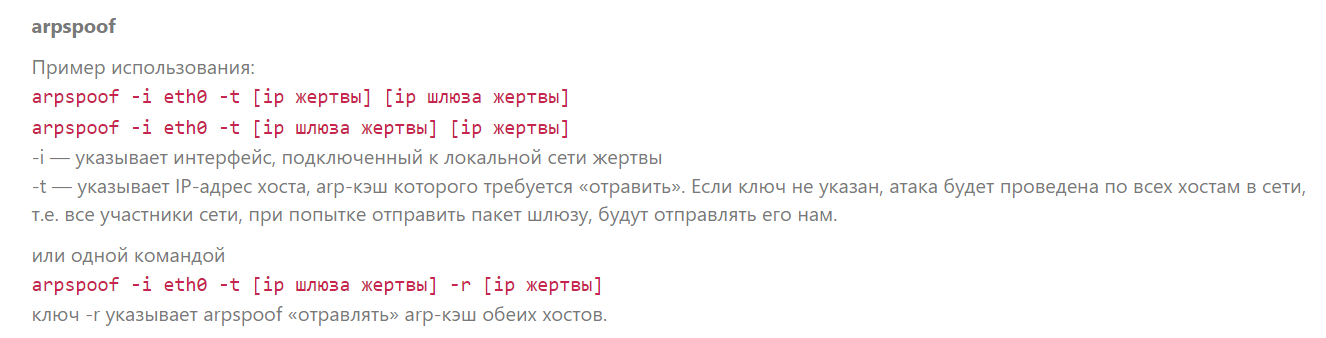

Атаки с использованием протокола ARP. Ответ: ARP-атаки могут быть использованы злоумышленниками для перехвата трафика внутри сети. Например, атака ARP Spoofing позволяет злоумышленнику перехватывать трафик между двумя устройствами, подменяя свой MAC-адрес на MAC-адрес одного из них.

-

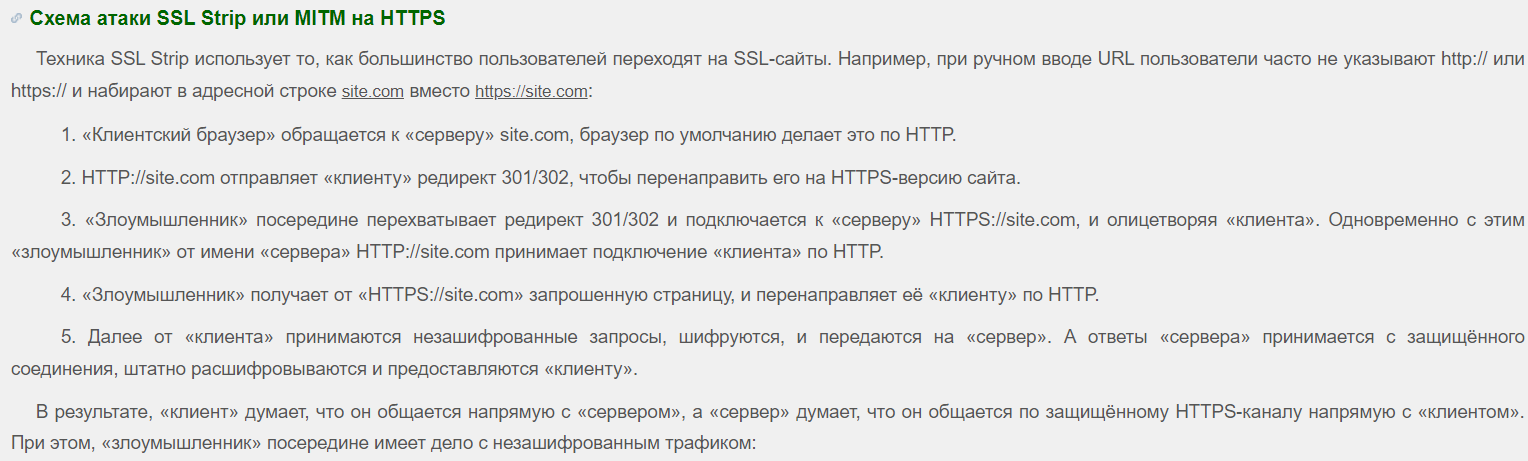

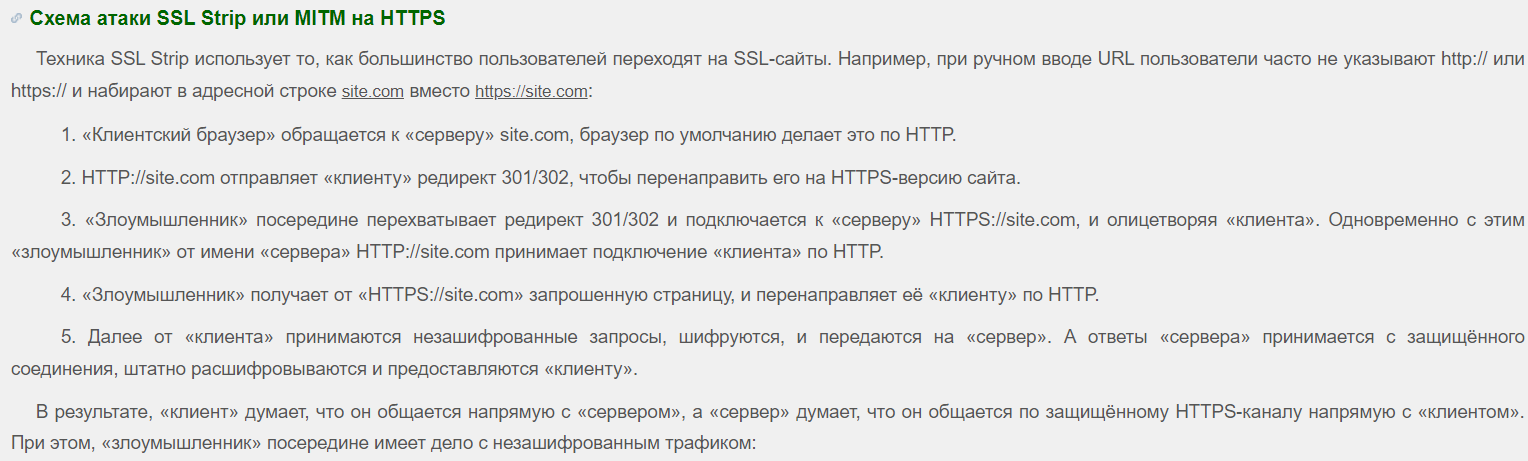

SSLstrip - описание атаки. Ответ: SSLstrip - это атака на SSL/TLS-шифрование, которая позволяет злоумышленнику перехватывать и изменять трафик между клиентом и сервером, отключая SSL-шифрование. Таким образом, злоумышленник может получить доступ к конфиденциальным данным, таким как логины и пароли.

-

SSLsplit - описание атаки. Ответ: SSLsplit - это инструмент, который позволяет злоумышленнику перехватывать SSL-трафик между клиентом и сервером и проводить MITM-атаку. В отличие от SSLstrip, SSLsplit не отключает SSL-шифрование, а использует собственный сертификат для перехвата трафика и расшифровки его содержимого.

SSLsplit — это инструмент для атаки человек-посередине против сетевых подключений, зашифрованных SSL/TLS. Соединения прозрачно перехватываются через движок трансляции адресов и перенаправляются на SSLsplit. SSLsplit прекращает SSL/TLS и инициализирует новые SSL/TLS подключения на первоначальный адрес назначения, при этом записывая все передаваемые данные. SSLsplit предназначена быть полезной для сетевых криминалистов и тестеров на проникновение.

SSLsplit поддерживает простой TCP, простой SSL, HTTP и HTTPS подключения через IPv4 и IPv6. Для SSL и HTTPS подключений SSLsplit генерирует и подписывает на лету сфабрикованные X509v3 сертификаты, основанные на оригинальных объектах сервера DN и расширении subjectAltName.

-

Противодействие атакам MITM. Ответ: Для противодействия атакам MITM можно использовать различные методы, такие как использование SSL-сертификатов и HTTPS-протокола, настройка системы безопасности сети, использование виртуальных частных сетей (VPN), мониторинг трафика в сети, использование аппаратных средств для защиты от атак MITM и т.д.

-

Противодействие атакам MITM:

-

Использование безопасных протоколов, таких как HTTPS, SSH, и VPN -

Проверка сертификатов и подписей на цифровые сертификаты -

Использование средств аутентификации, таких как двухфакторная аутентификация (2FA) -

Регулярное обновление программного обеспечения и операционной системы, чтобы устранить уязвимости -

Использование средств мониторинга сети для обнаружения необычной активности и анализа сетевого трафика на предмет MITM-атак

-

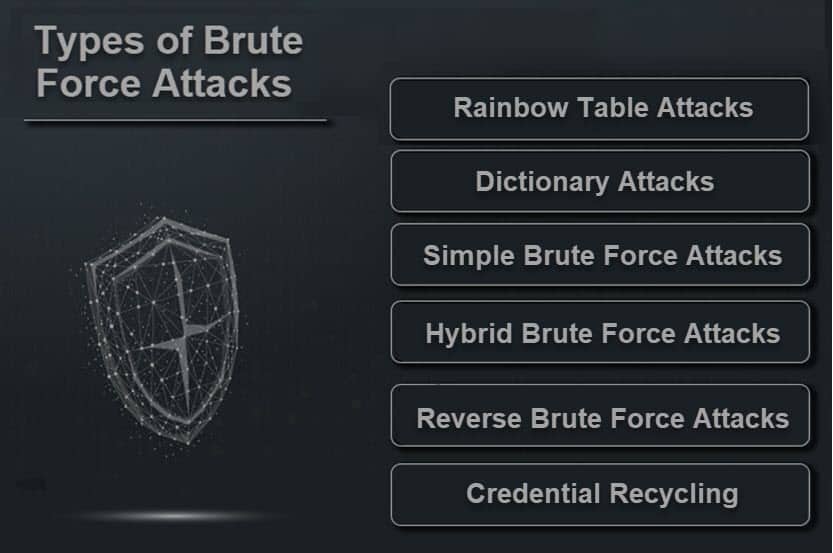

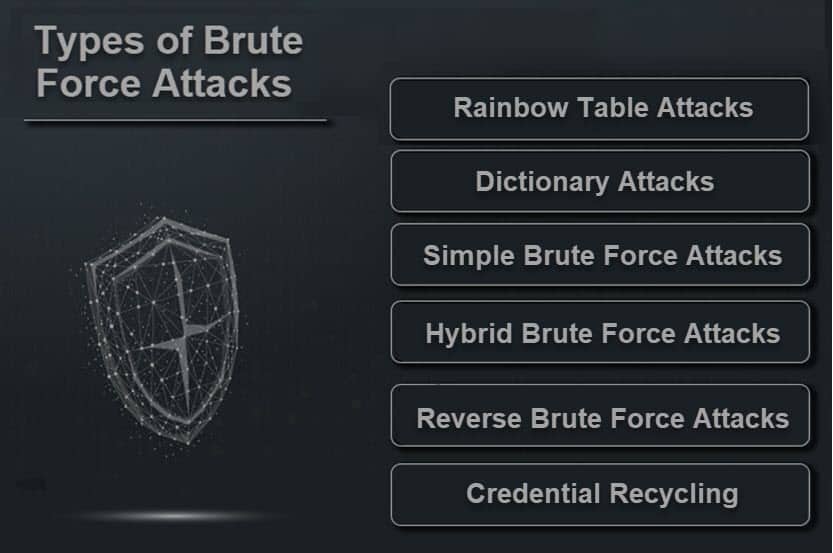

Принципы работы атаки Brute-Force:

-

Попытки перебора всех возможных комбинаций паролей для получения доступа к учетной записи или защищенным данным -

Использование различных списков слов и словарей для создания комбинаций паролей -

Автоматизация процесса перебора с помощью специализированных инструментов

-

Типы атак с использованием Brute-Force:

-

Атаки на учетные данные (логин и пароль) -

Атаки на защищенные данные, такие как файлы и базы данных -

Атаки на криптографические ключи и хеш-функции

-

Утилиты и сервисы для проведения Brute-Force атак:

-

Hydra - многопоточный инструмент для перебора паролей -

John the Ripper - утилита для перебора хешей паролей -

Aircrack-ng - инструмент для взлома паролей Wi-Fi -

Medusa - программа для перебора учетных записей и паролей -

Metasploit(auxiliary/scanner/ssh/ssh_login) -

Burp Suite -

Hashcat

-

Противодействие атакам Brute-Force:

-

Использование длинных и сложных паролей -

Ограничение количества попыток входа с неправильным паролем -

Использование средств мониторинга и обнаружения аномальной активности, таких как системы IDS/IPS -

Шифрование данных, чтобы затруднить доступ к ним даже при успешной атаке на пароль

-

Введение в атаки отказа от обслуживания (DoS):

-

Атаки, направленные на перегрузку целевой системы или сети, чтобы привести к недоступности ресурсов для легитимных пользователей

-

Целью атак DoS является создание нестабильности в работе целевой системы или сети, либо приведение ее к полной недоступности -

В атаках DoS используются различные методы, такие как флуд запросами и внедрение вредоносного кода -

Атаки DoS могут быть выполнены как с использованием одного устройства, так и с помощью ботнета, состоящего из множества компьютеров и устройств

-

DDoS атаки, выполнение атак и отключение сетей:

-

DDoS-атаки - это распределенные атаки отказом в обслуживании, которые выполняются с помощью ботнета, состоящего из множества устройств, находящихся в разных частях мира -

Атака выполняется путем отправки огромного количества запросов на целевую систему или сеть, что приводит к ее перегрузке и недоступности для легитимных пользователей -

Атаки DDoS могут быть выполнены с использованием различных методов, таких как SYN-флуд, ICMP-флуд, DNS-флуд и другие -

Целью атаки может быть отключение сайта или сети, создание нестабильности в работе, вымогательство, шантаж и другие причины

-

Противодействие атакам отказа в обслуживании:

-

Использование средств защиты от DDoS-атак, таких как межсетевые экраны (firewalls), системы IDS/IPS и другие -

Мониторинг сетевого трафика и обнаружение аномальной активности -

Использование средств предотвращения атак, таких как фильтрация трафика, ограничение скорости и другие -

Регулярное обновление программного обеспечения и операционной системы для устранения уязвимостей, которые могут быть использованы для выполнения атак