Файл: Популярные атаки и вектора атак Атаки на публично доступные приложения и сеть.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 110

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Способы скрытия вредоносного трафика:

-

Использование шифрования трафика, такого как SSL или TLS -

Использование техник маскировки трафика, таких как изменение портов или использование различных протоколов -

Использование утилит, таких как Tor, для скрытия IP-адреса отправителя -

Использование ботнета для распределения нагрузки и снижения вероятности обнаружения вредо

-

Способы выхода из инфраструктуры при максимальных запретах:

-

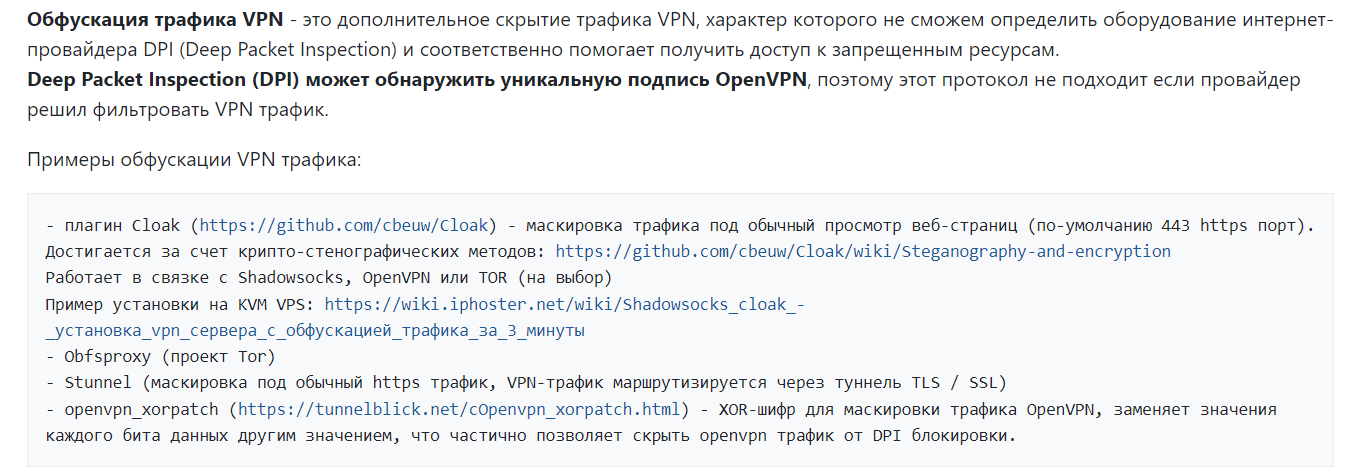

Использование анонимайзеров и VPN-сервисов для обхода ограничений на доступ к ресурсам в интернете -

Использование утилит, таких как ProxyChains, для маршрутизации трафика через несколько прокси-серверов и снижения вероятности обнаружения -

Использование техник обхода фильтров, таких как использование различных портов или протоколов, обход блокировки DNS и другие -

Использование средств обхода блокировки, таких как Tor или I2P

-

Особенности работы протоколов ICMP и DNS:

-

ICMP (Internet Control Message Protocol) - протокол управляющих сообщений, используемый для передачи сообщений об ошибках и контроля состояния сети -

DNS (Domain Name System) - система, которая отображает доменные имена в IP-адреса и обратно

-

Основы беспроводных сетей. Технология WiFi:

-

Беспроводные сети - это сети, которые используют радиоволны для передачи данных между устройствами -

Wi-Fi - это технология беспроводной передачи данных, используемая в локальных сетях -

Wi-Fi работает на частотах 2,4 ГГц и 5 ГГц и использует различные стандарты, такие как 802.11a/b/g/n/ac/ax

-

Механизмы защиты Wi-Fi. Уязвимости WiFi:

-

Механизмы защиты Wi-Fi включают в себя шифрование трафика, использование паролей и аутентификацию -

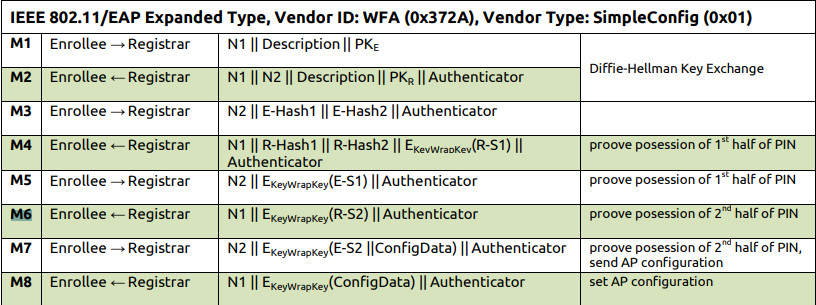

Уязвимости Wi-Fi включают в себя атаки на пароли, атаки на WPA2-PSK, атаки на WPS и другие -

Т.к. wi-fi является беспроводным способом передачи данных, атаку на него может совершить любой человек, находящийся достаточно близко к точке доступа

-

Настройка безопасной конфигурации сети WiFi

-

Назначьте безопасный и уникальный SSID -

Используйте WPA2-шифрование с сильным паролем -

Отключите WPS -

Отключите установку сети через NFC -

Отключите SSID Broadcast -

Ограничьте доступ к вашей сети с помощью MAC-адресов -

Включите Guest Network, если это возможно -

Обновляйте прошивку вашего маршрутизатора регулярно

-

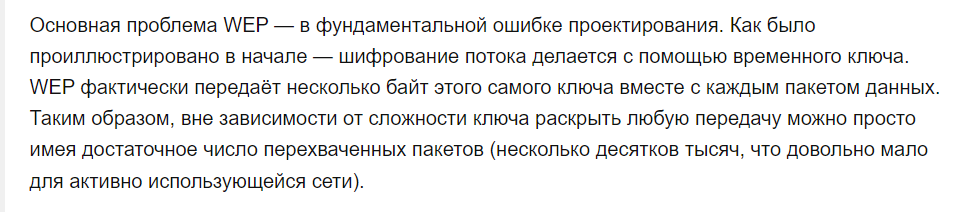

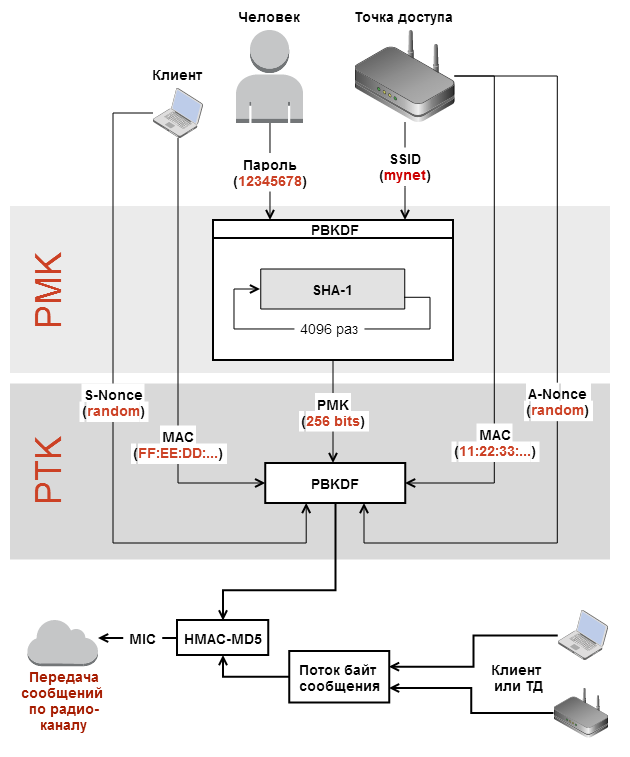

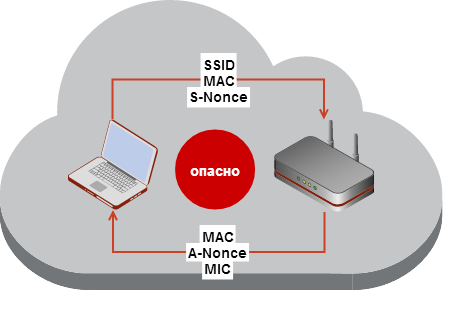

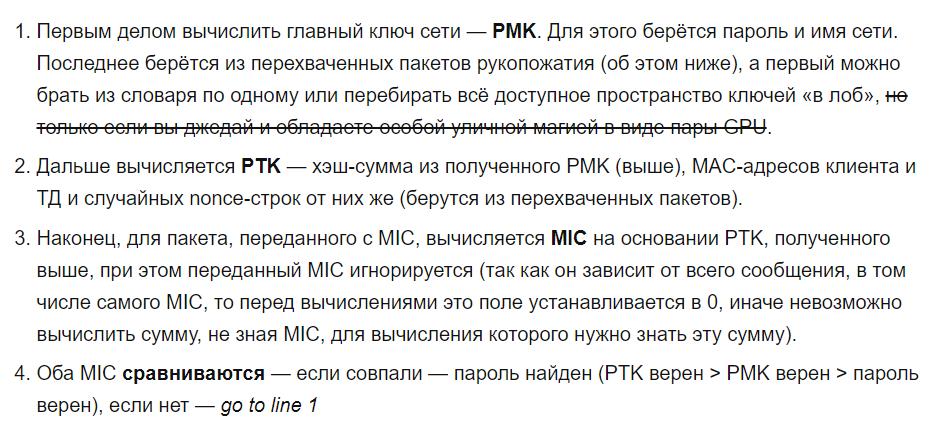

MITM в беспроводных сетях MITM (Man-In-The-Middle) - это атака, при которой злоумышленник пытается перехватить и изменить сетевой трафик между двумя узлами, не давая им знать о наличии посредника. В беспроводных сетях MITM-атаки часто основаны на использовании уязвимостей протоколов WEP и WPA, что позволяет злоумышленнику расшифровать зашифрованный трафик.

WPA

https://habr.com/ru/articles/226431/

Для защиты от MITM-атак в беспроводных сетях рекомендуется использовать протокол WPA2 с AES-шифрованием и сильным паролем, а также отключить установку сети через NFC и открыть доступ только по MAC-адресам. Также можно использовать VPN-соединение для дополнительной защиты от MITM-атак.