Добавлен: 08.11.2023

Просмотров: 54

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Комплексное обеспечение информационной безопасности заключается в сочетании:

- конфиденциальности: предоставлении доступа к информации только авторизованным сотрудникам;

- целостности: защиты от модификации или подмены информации;

1.3. Угрозы безопасности баз данных

12.6. Сведения о материалах, из которых изготовлены отдельные детали.

12.7. Сведения об особенностях конструкторско-технологического, художественно-технического решения изделия, дающие положительный экономический эффект.

12.8. Сведения о методах защиты от подделки товарных знаков.

12.9. Сведения о состоянии программного и компьютерного обеспечения. 13. Технология

13.1. Сведения об особенностях используемых и разрабатываемых технологий и специфике их применения.

14. Безопасность

14.1. Сведения о порядке и состоянии организации защиты коммерческой тайны.

14.2. Сведения, составляющие коммерческую тайну предприятий-партнеров и переданные на доверительной основе.

Правильная организация конфиденциального делопроизводства в фирме является составной частью комплексного обеспечения безопасности информации и имеет важное значение в достижении цели ее защиты. Как известно, специалисты, занимающиеся в области информационной безопасности утверждают, что порядка 80% конфиденциальной информации находится в документах делопроизводства. Поэтому вопросы конфиденциального документооборота в фирме несомненно играют важную роль в достижении ею экономических успехов.

А, следовательно, и документы, содержащие ту или иную информацию подразделяются на секретные и конфиденциальные. Причем, секретные документы могут быть с грифом "Секретно", "Совершенно секретно", "Особой важности". Конфиденциальные документы соответственно с грифами "Коммерческая тайна", "Банковская тайна" и т.д. В настоящее время видов конфиденциальной информации (а, следовательно, и возможных грифованных документов) насчитывается более 30. Что в целом не создает благоприятной атмосферы в смысле обеспечения их безопасности. По этой причине количество видов конфиденциальной информации в перспективе надо полагать уменьшится.

1.9Анализ модели угроз информационного характера

Одной из главных задач при разработке системы защиты

информации является построение модели угроз. Это позволяет в полном объеме оценить слабые места автоматизированной системы.

В соответствии с пунктом 2 статьи 19 ФЗ «О персональных данных» обеспечение безопасности персональных данных достигается, в частности определением угроз безопасности персональных данных при их обработке в информационных системах персональных данных, т.е. разработкой модели угроз. Основными группами угроз, на противостояние которым направлены цели и требования безопасности, являются:

1.Угрозы, связанные с осуществлением несанкционированного доступа (ознакомления) с информацией, содержащей сведения о кредитных историях, при ее обработке и хранении.

2.Угрозы, связанные с несанкционированным копированием (хищением) информации, содержащей сведения о кредитных историях (том числе БД кредитных историй в целом).

3.Угрозы, связанные с осуществлением доступа к информации, содержащей сведения о кредитных историях, без разрешения на то ее владельца (субъекта кредитной истории).

4.Угрозы, связанные с нарушением доступности информации, содержащей сведения о кредитных историях, передаваемой заинтересованным лицам.

5.Угрозы, связанные с перехватом информации, содержащей сведения о кредитных историях, из каналов передачи данных с использованием специализированных программно-технических средств.

6.Угрозы, связанные с потерей (утратой) информации, содержащей сведения о кредитных историях, вследствие сбоев (отказов) программного и аппаратного обеспечения.

7.Угрозы, связанные с нарушением согласованности данных, принимаемых от источников кредитных историй, помещаемых в БД кредитных историй и выдаваемых в Центральный Каталог Кредитных Историй, а также помещаемых в дополнительную часть кредитной истории (в случае обновления кредитной истории).

8.Угрозы, связанные с отрицанием фактов отправления запросов на получение кредитных историй и фактов получения кредитных отчетов.

9.Угрозы, связанные с внедрением компьютерных вирусов и другого вредоносного программного обеспечения.

10.Угрозы, связанные с осуществление несанкционированных информационных воздействий (направленных на «отказ в обслуживании» для сервисов, модификацию конфигурационных данных программно-аппаратных средств, подбор аутентификационной информации и т.п.). Модель угроз является обязательным пунктом в построении системы защиты информации. Данная мера необходима для выявления слабых мест АС БКИ, эффективной постановки задачи. Из вышеперечисленного списка угроз можно сделать вывод, что основными направлениями разработки системы защиты информации будут защита от НСД при приеме, передачи и хранении конфиденциальной информации.

1.8 Методы и средства защиты информации

Можно выделить основные принципы создания СЗИ:

1.Системный подход к построению системы защиты информации, такой подход включает в себя оптимальное сочетание программных, аппаратных, физических и других средств защиты.

2.Принцип постоянного развития системы. Этот принцип является одним из основных в организации системы защиты информации. Способы взлома конфиденциальной информации постоянно развиваются, поэтому обеспечение защищенности информационной системы не может быть статическим. Это динамический процесс, который заключается в анализе и реализации наиболее рациональных методов, способов и путей преобразования системы защиты.

3.Разделение и сведение полномочий по доступу к защищаемой информации к минимуму.

4.Полный контроль и регистрация попыток НСД. Необходимость идентификация и аутентификация каждого пользователяи контролирование его действий с последующим отмечанием фактов совершения различных действий в специализированных журналах. Также ограничение по совершению какого-либо действия в информационной системе без его предварительной регистрации.

5.Обеспечение надежности системы защиты, то есть невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий взломщика или непреднамеренных ошибок пользователей.

6.Контроль за корректной работой системы.

7.Обеспечение экономического обоснования использования системы. Это выражается в том, что возможный ущерб от несанкционированного доступа к конфиденциальной информации в ходе реализации угроз значительно превышает над стоимостью разработки и эксплуатации СЗИ. Подводя итог, можно сказать, что построение СЗИ достаточно долгий и трудоемкий процесс. Необходимо учитывать множество аспектов при разработке и реализации системы. Это и правовые нормы, обусловленные законодательством РФ, и экономические аспекты непосредственно предприятия, для которого разрабатывается система.Так же не стоит забывать и об используемых средствах защиты конфиденциальной информации. Они должны быть обязательно сертифицированы и разработаны только органами, имеющими лицензию на данный вид деятельности. Сертифицированы и разработаны только органами, имеющими лицензию на данный вид деятельности.

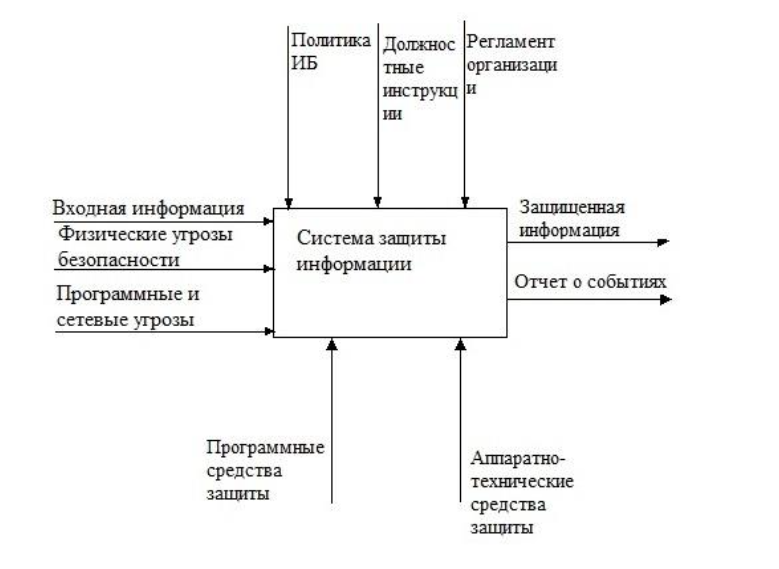

Рис. 1.1 Схема организации

СЗИНа рис.1 представлена схема взаимодействия компонентов СЗИ. Можно сделать вывод, что такая система всегда находится в динамическом состоянии.