Файл: Протоколов 16 Организация и настройка ip телефонии 17.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 55

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Конфигурирование локально – вычислительной сети- 1 2 3 4 5

-

Установка и настройка сетевых протоколов

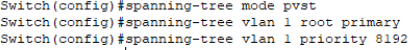

В данной ЛВС буду использовать протокол PVST+, PVST+ - это проприетарный протокол, который для каждого VLAN строит отдельное дерево. Ниже на рисунке представлена настройка протокола.

Рисунок 3 – Настройка протокола PVST+

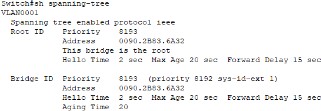

Для того чтобы проверить протокол, следует прописать команду «show spanning-tree», предоставленный на рисунке 4.

Рисунок 4 – Проверка протокола

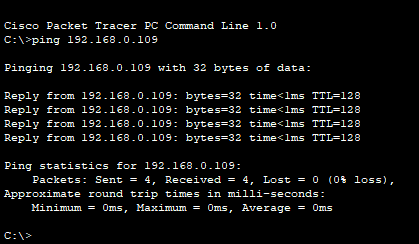

Для проверки работоспособности сети, отправим эхо – запрос с одного отдела в другой. Результат представлен на рисунке 5.

Рисунок 5 – Отправка эхо – запроса

-

Организация и настройка IP – телефонии

В каждом отделе находятся телефоны, подключенные к коммутатору.

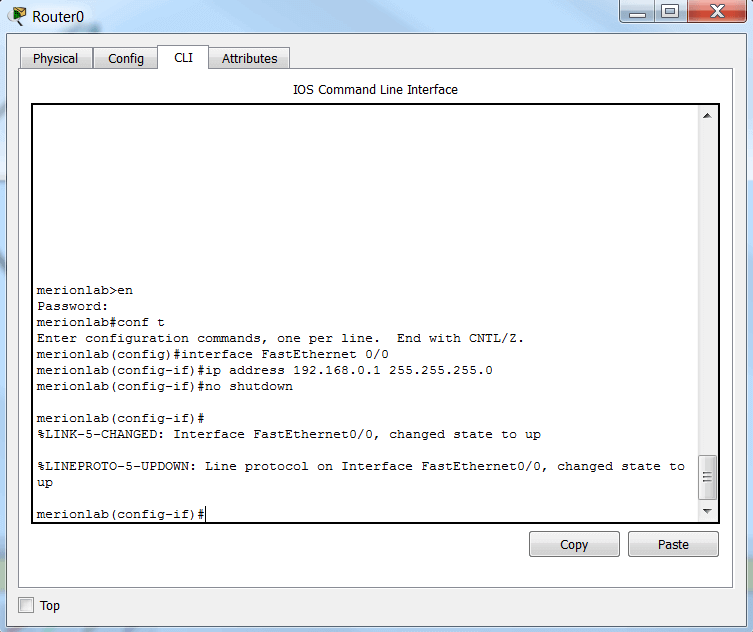

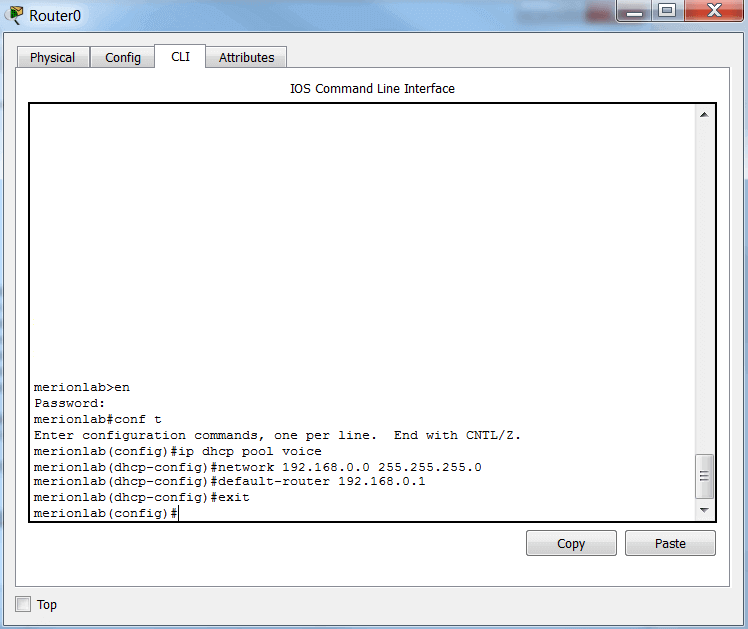

Настройка производится и на роутере, и на самом коммутаторе в каждом отделе. На рисунках ниже представлены этапы настройки ip-телефонии.

Рисунок 6 – Настройка роутера

Следующий эта поднимаем DHCP сервер на маршрутизаторе для IP – телефонов.

Рисунок 7 – Настройка DHCP

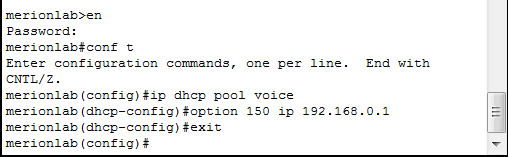

Следующим шагом нужно дать дополнительную команду для опции 150. Она позволяет подтягивать и автоматически подтягивать прошивки для телефонов с TFTP сервера.

Рисунок 8 –

Прошивки для телефонов

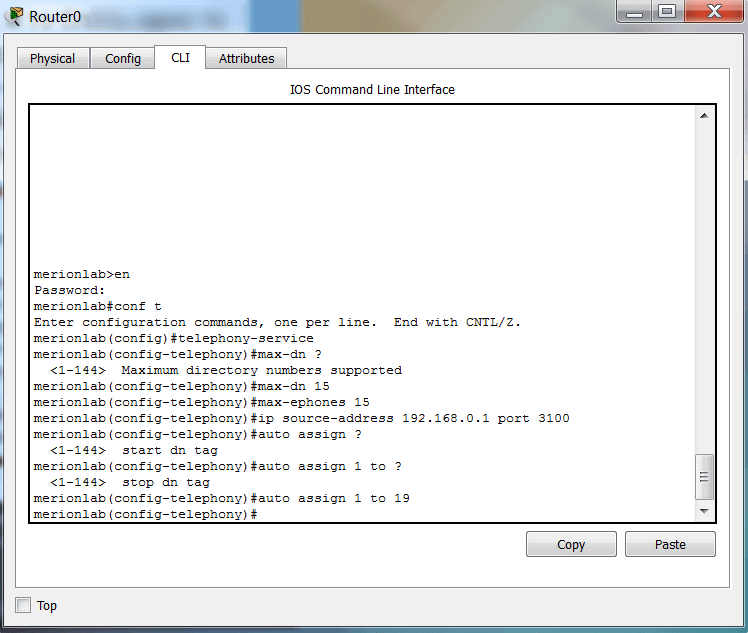

Далее поднастраиваем классические VoIP параметры, такие как:

max-dn - максимально – возможное количество поддерживаемых DN (Directory Numbers). Номеров, другими словами;

max-ephones - максимальное количество телефонных аппаратов. Сделаем по количеству DN’ов;

ip source-address - откуда наш роутер будет принимать звонки (запросы) от SCCP девайсов;

auto assign - присвоение линий в автоматическом режиме;

Рисунок 9 – Настройка VoIP

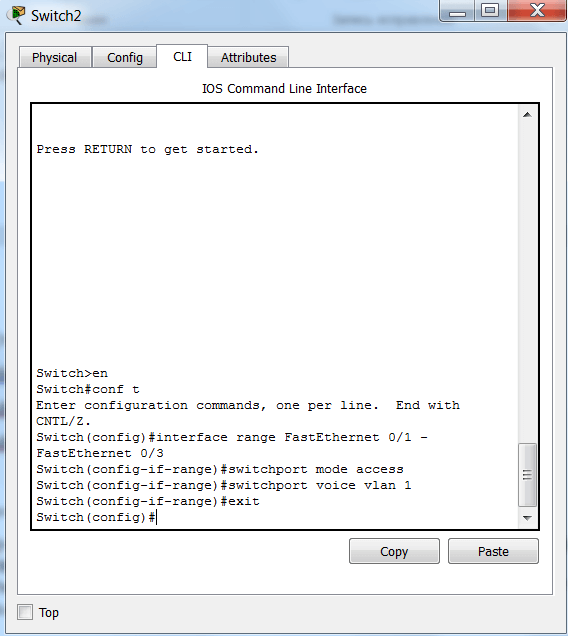

Следующим этапом настраиваем коммутатор. Нам нужно только включить поддержку VoIP на интерфейсах (голосовой VLAN).

Рисунок 10 – Поддержка VoIP

Последним этапом будет лишь присвоение номеров телефонам. Для этого используем следующие команды:

en conf t

ephone-dn 1

number 11111 exit

ephone-dn 2

number 2222 exit

ephone-dn 3

number 3333 exit

Рисунок 11 – Присвоение номеров

-

Разработка мероприятий по приѐмо-сдаточным испытаниям компьютерной сети и сетевого оборудования

Для проведения мероприятия по приѐмно-сдаточным испытаниям комитета по защите прав потребителей будет приготовлена документация:

-

Схема IP-адресации (статика, выделенные адреса); -

Логическая структура сети (кто с кем соединѐн, маршрутизаторы, коммутаторы); -

План здания с нанесенными рабочими местами, телефонами, серверной; -

Схема серверных стоек с описанием, где какой сервер и за что отвечает, его адрес и парольная информация.

Подготовив нужную

документацию, следует провести испытание сети. Для тестирования нужно будет использовать кабельный тестер и мультиметр.

Кабельный тестер предназначен для сертификации кабельной проводки и позволяет измерять:

-

Правильность разводки; -

Переходное затухание на ближнем конце; -

Возвратные потери для всех четырѐх пар в обоих направлениях; -

Приведѐнные перекрестные наводки на дальнем конце для всех возможных комбинаций пар; -

Длину кабеля; -

Отношение затухание/перекрестные наводки.

Мультиметр пригодиться для снятия дежурных напряжений с материнской платы, поиска короткого замыкания на материнской плате, первичной диагностики блока питания, для измерения выходного напряжения.

-

Обеспечение защиты информации в сети с использованием программно-аппаратных средств- 1 2 3 4 5

-

Анализ угроз безопасности и методов защиты информации в компьютерной сети

Для безопасности организации предполагают определение и обоснование путей, методов, механизмов, способов и инструментов ее достижения. Любая организация всегда функционирует под воздействием объективно существующих факторов внешней и внутренней среды. Эти факторы могут формировать вызовы, опасности и угрозы кадровой безопасности организации. Угрозы формируются как результат кадровых вызовов и опасностей, а кадровые риски понимаются как способы нейтрализации либо минимизации последствий наступления кадровых угроз

Угрозы кадровой безопасности возникают, когда потенциальные опасности или вызовы начинают воплощаться в действительность.

Угроза кадровой безопасности — это сочетание условий и факторов, которые создают барьеры для реализации жизненно важных интересов всех участников социально-трудовых отношений и препятствуют эффективному и гармоничному развитию кадрового потенциала организации.

Представленные угрозы кадровой безопасности и опасности их возникновения действуют, как правило, в совокупности, усиливая или ослабляя влияние друг друга, и, в свою очередь, требуют системного изучения и учета в обеспечении кадровой безопасности организации. Кадровые угрозы встречаются в организациях с момента их создания и существуют на протяжении всего жизненного цикла организации.

Чтобы бороться с утечкой информации в сети комитета защиты прав потребителей используем Программное обеспечение, например COMODO Internet Security.

COMODO Internet Security — комплексная система защиты, предоставляющая бесплатно как для домашнего, так и для коммерческого использования, причем в полнофункциональном варианте.

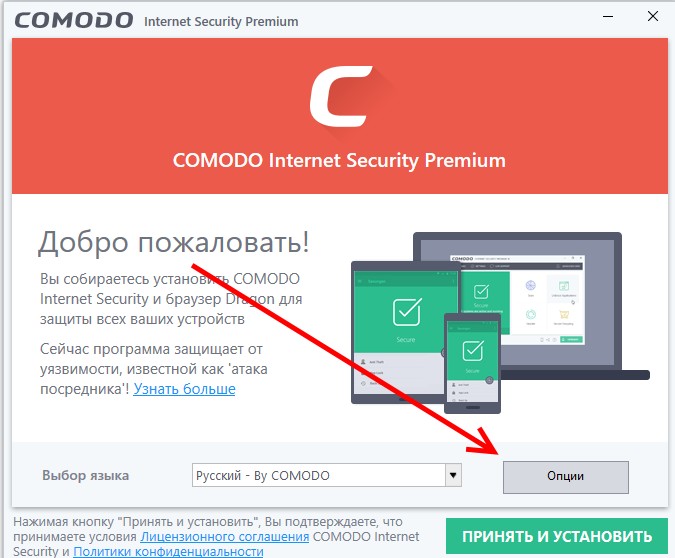

Перед установкой CIS, необходимо обращать внимание на опции.

Рисунок 12 – Установка CIS

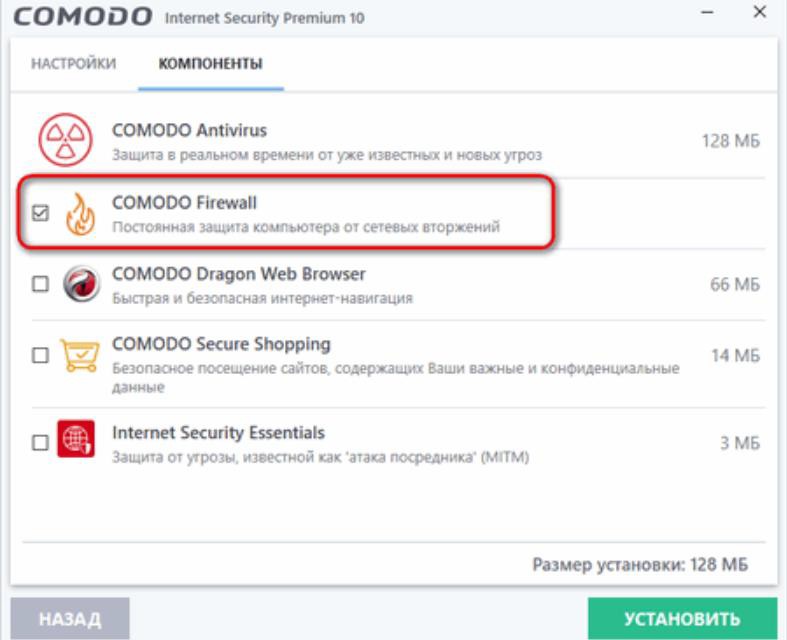

На вкладке выбора компонентов можно отказаться, от всего, кроме файрволла

Рисунок