Файл: Протоколов 16 Организация и настройка ip телефонии 17.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 08.11.2023

Просмотров: 51

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

13 – Выбор компонентов

После установки, CIS приступит к обновлению антивируса и быстрому сканированию. Вы можете прервать эту процедуру, но тогда CIS возобновит ее при следующем включении компьютера.

Защита информации от несанкционированного доступа – деятельность (работа) должностных лиц, направленная на создание и поддержание условий, установленных требованиями нормативных документов, исключающих НСД к защищаемой (подлежащей защите) информации. Под защищаемой информацией понимаются информационные ресурсы и программное обеспечение, подлежащие защите.

Защите подлежит информация любого вида, доступ к которой ограничивается. Ограничение доступа к информации устанавливается федеральными законами и нормативными актами для защиты основ конституционного строя, здоровья, нравственности, прав и законных ин- тересов других лиц. Для защиты рекомендуется поставить программное обеспечение, наиболее популярное программное обеспечение это Антивирус Касперского (Kaspersky Antivirus). Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также от неизвестных угроз с помощью проективной защиты.

Все современные версии антивируса обладают необходимыми возможностями для обеспечения полной защиты, компьютера на котором они установлены:

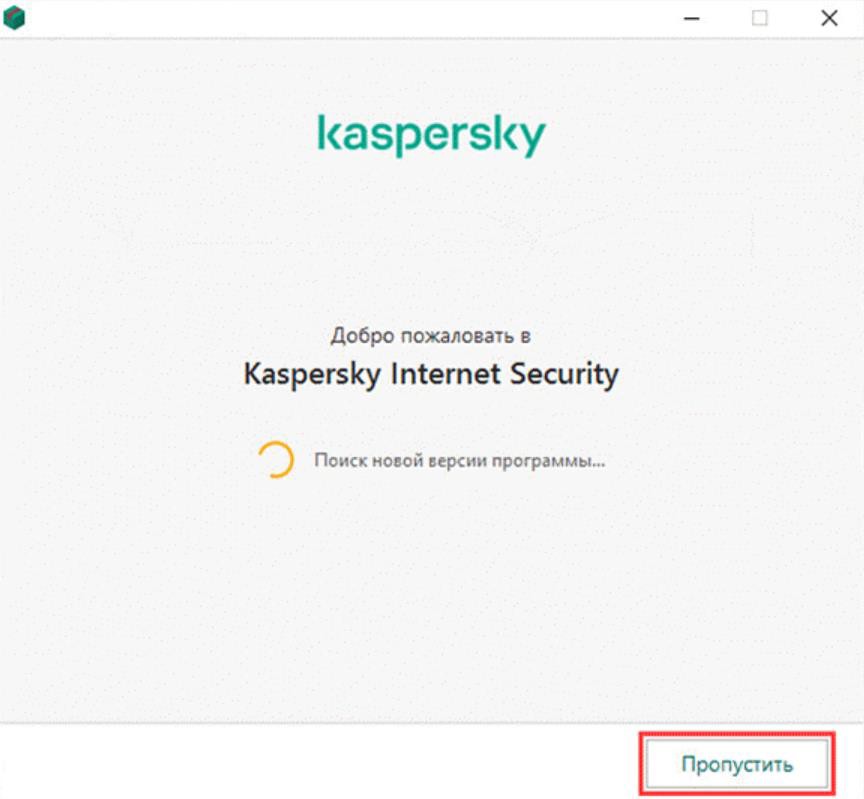

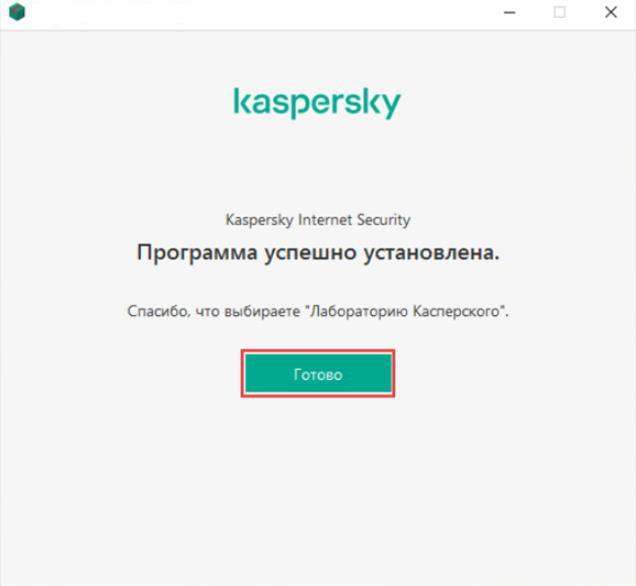

Для защиты комитета прав потребителей установим Kaspersky Internet Security, заходим на официальный сайт антивируса и скачиваем установочный файл, после чего запускаем и ожидаем поиска новых версии программы или нажимаем на кнопку пропустить

Рисунок 14 – Установка антивируса

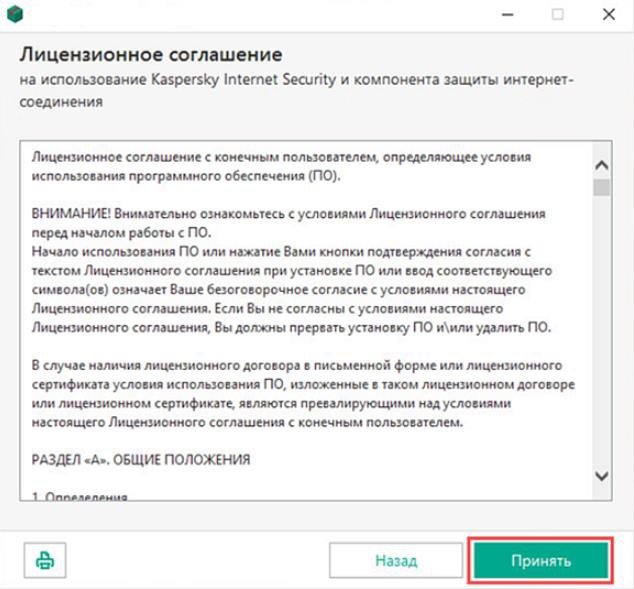

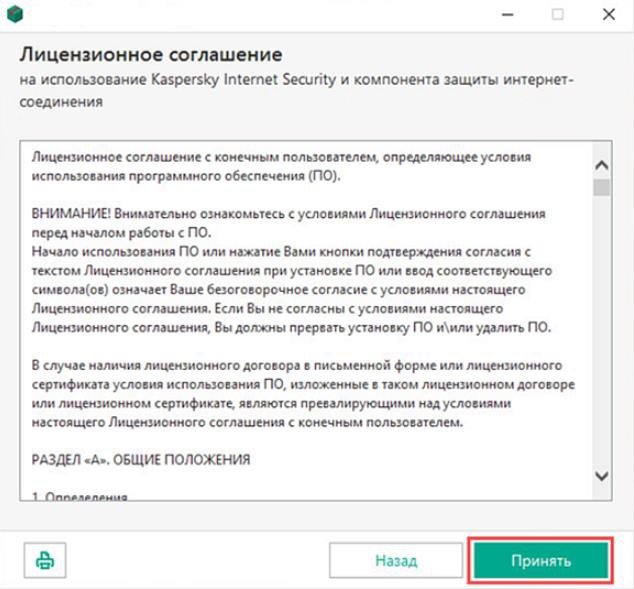

Прочитав Лицензионное соглашение, нажимаем на кнопку принять.

Рисунок 15 – Лицензионное соглашение

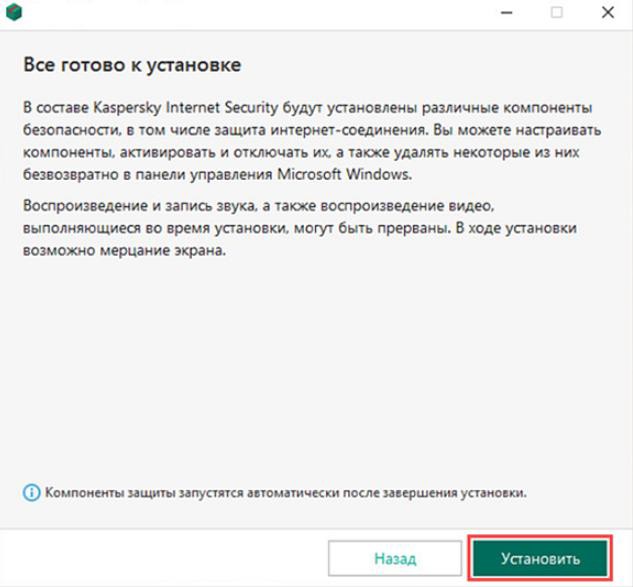

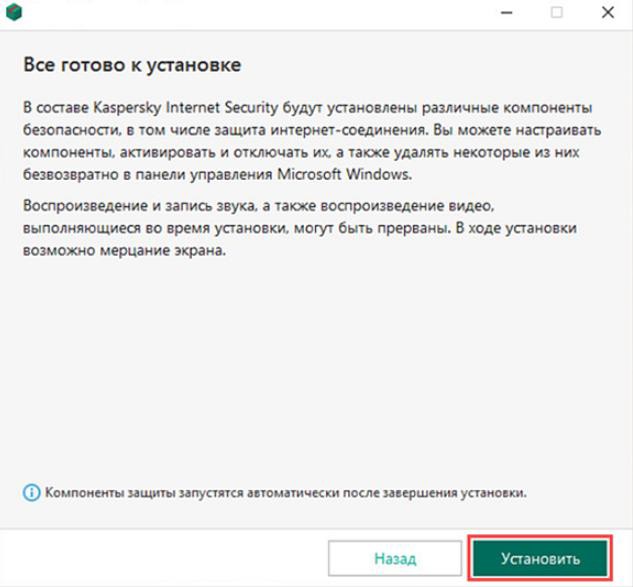

Вместе с Kaspersky Internet Security устанавливается программа Kaspersky Secure Connection для защиты интернет-соединения. Прочитайте сообщение об установке дополнительных компонентов безопасности и о возможных проблемах во время установки, а затем нажмите Установить.

Рисунок 16 – Подготовка к установке

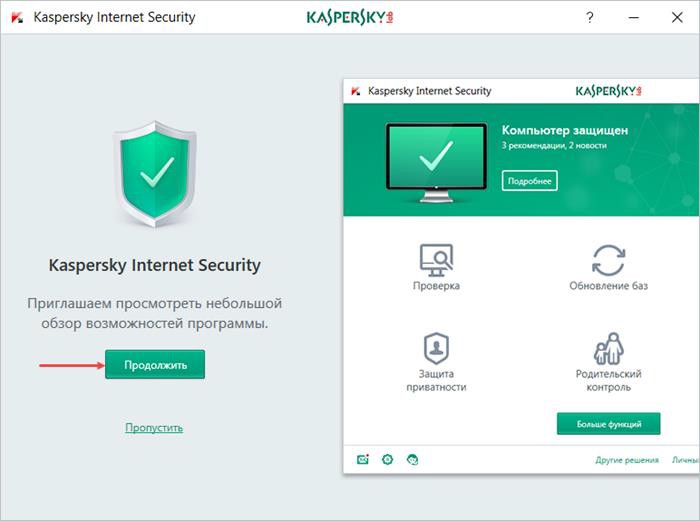

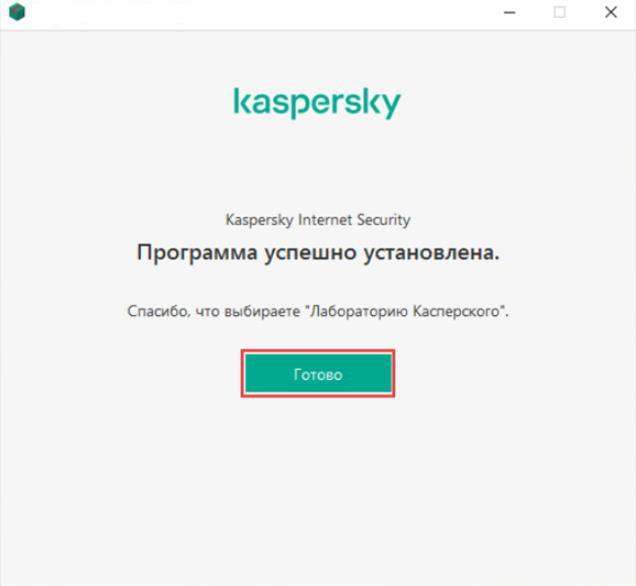

После чего ожидаем некоторое время пока антивирус установиться на наш компьютер, после чего программа Kaspersky Internet Security будет установлена.

Рисунок 17 – Завершение установки

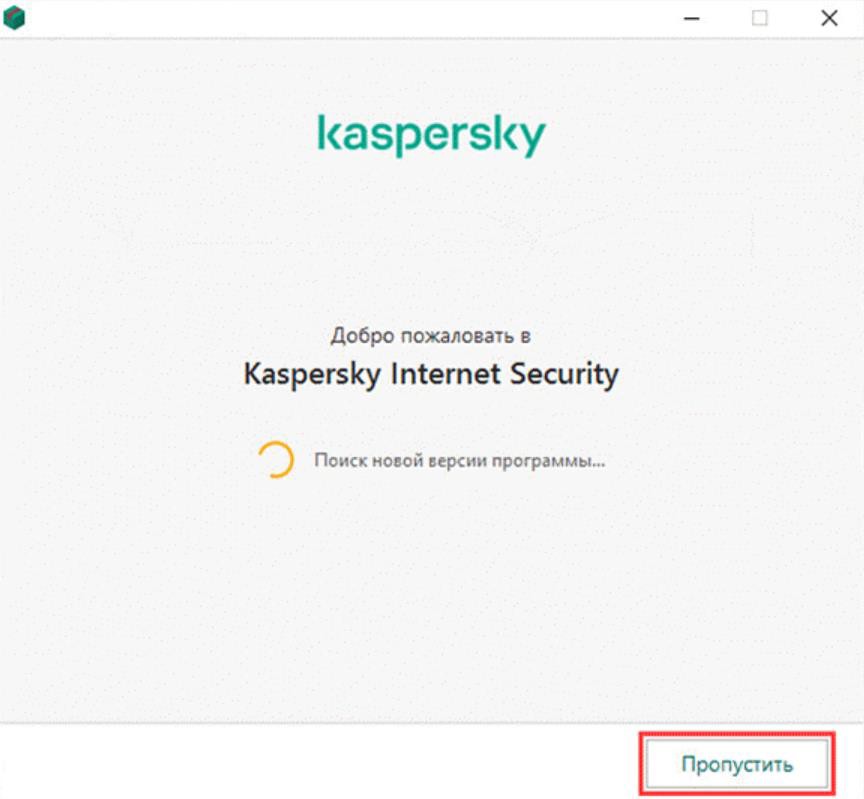

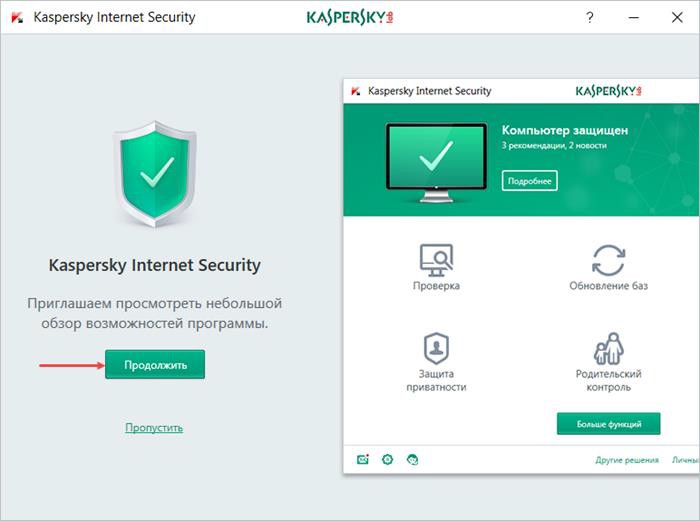

После запуска антивируса, программа кратко расскажет о преимуществах и функциях продукта. Дальше антивирус автоматически будет проверять файлы находящийся на нашем компьютере.

Рисунок 18 – Запуск антивируса

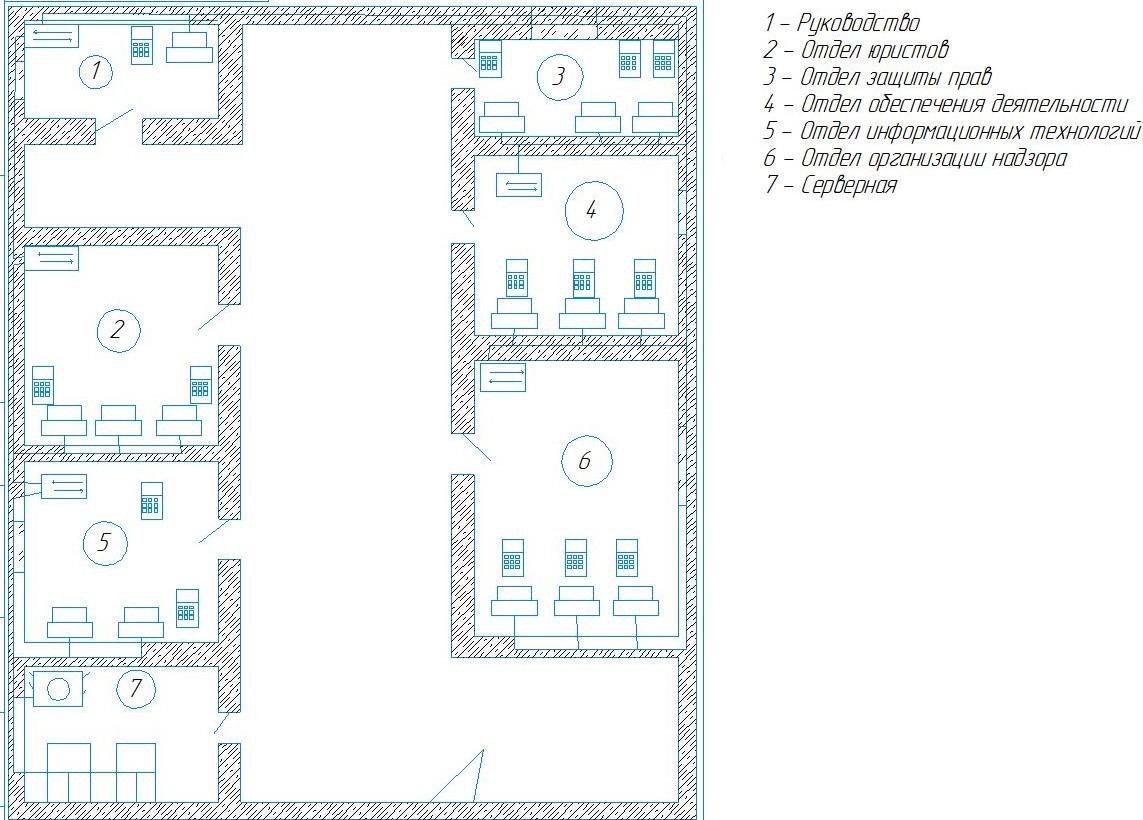

В ходе выполнения курсового проекта, была спроектирована схема построения СКС и ЛВС для 15 рабочих мест специалистов и руководителей в данной организации. Для реализации данной сети был сделан выбор сетевого оборудования, пассивного оборудования, периферийного оборудования, а также рассчитана длина кабеля для его прокладки.

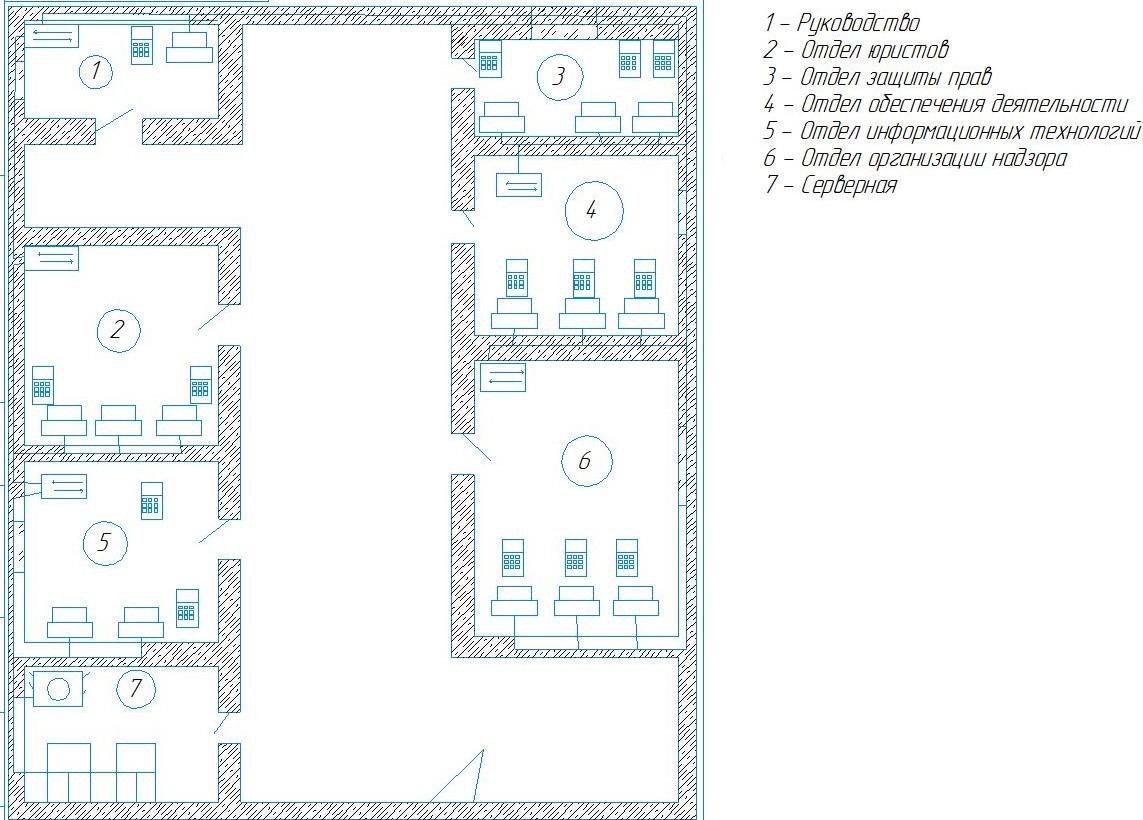

Чтобы нагляднее понять, как должна выглядеть сеть была составлена структурная схема локальной компьютерной сети, что давала начальное представление для реализации проекта. Была рассмотрена информационная структура комитета, а также взаимодействие между еѐ подразделениями. Были наглядно представлены схема размещения рабочих станций и серверов в офисе и организации, а также оборудования для физического соединения вычислительной сети. Чтобы приступить к построению логической схемы компьютерной сети был сделан выбор эмулятора «Cisco Packet

Tracer», описанных протоколов, операционных систем и программного обеспечения для настройки IP-телефонии.

Была построена логическая схема компьютерной сети в эмуляторе, и планировка монтажа кабельной системы в «КОМПАС». Проведены настройки и проверки IP-адреса всему оборудованию, протокол PVST+ для предотвращения петель в сети. Создан сервер базы данных, настроен почтовый сервер и создана возможность обмениваться информацией между сотрудниками, и резервное копирование. Разработан перечень мероприятий по организации настройки VoIP телефонии и протокол SIP для проведения конференций. Разработан список мероприятий для проведения приѐмо- сдаточных испытаний компьютерной сети и сетевого оборудования комитета защиты прав потребителя.

Проанализировав книжные материалы по информационной безопасности, были сделаны описания основных угроз для информации в компьютерной сети. Были рассмотрены методы по защите информации и

приняты меры по их реализации. Были рассмотрены методы и разработан

комплекс мероприятий по защите информации в компьютерной сети, который должен обеспечить высокую защиту информации на программно- аппаратном уровне. Вследствие всего этого имеется современная сеть, способная на автономном уровне делать резервное копирование данных, эффективно собирать информацию для безопасности сети, передавать информацию между сотрудниками и клиентами по серверу почты, wed-сайта, видеоконференций и звонков.

Нормативно-правовые акты

Учебники и учебные пособия

Дополнительные издания

Интернет-ресурсы

После установки, CIS приступит к обновлению антивируса и быстрому сканированию. Вы можете прервать эту процедуру, но тогда CIS возобновит ее при следующем включении компьютера.

-

Разработка комплекса мероприятий по защите информации в компьютерной сети

Защита информации от несанкционированного доступа – деятельность (работа) должностных лиц, направленная на создание и поддержание условий, установленных требованиями нормативных документов, исключающих НСД к защищаемой (подлежащей защите) информации. Под защищаемой информацией понимаются информационные ресурсы и программное обеспечение, подлежащие защите.

Защите подлежит информация любого вида, доступ к которой ограничивается. Ограничение доступа к информации устанавливается федеральными законами и нормативными актами для защиты основ конституционного строя, здоровья, нравственности, прав и законных ин- тересов других лиц. Для защиты рекомендуется поставить программное обеспечение, наиболее популярное программное обеспечение это Антивирус Касперского (Kaspersky Antivirus). Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также от неизвестных угроз с помощью проективной защиты.

Все современные версии антивируса обладают необходимыми возможностями для обеспечения полной защиты, компьютера на котором они установлены:

-

Защиты от всех видов интернет-угроз. -

Полноценная защита от всех видов вирусов и атак, которая включает эвристический анализ, поведенческую блокировку, проверку по всем базам. -

Проверка трафика, почтовых сообщений и скачиваемых файлов в режиме реального времени. -

Защита от спама и фишинга. -

Родительский контроль. -

Защита от утечек всей конфиденциальной информации. -

Автоматическое обновление баз.

Для защиты комитета прав потребителей установим Kaspersky Internet Security, заходим на официальный сайт антивируса и скачиваем установочный файл, после чего запускаем и ожидаем поиска новых версии программы или нажимаем на кнопку пропустить

Рисунок 14 – Установка антивируса

Прочитав Лицензионное соглашение, нажимаем на кнопку принять.

Рисунок 15 – Лицензионное соглашение

Вместе с Kaspersky Internet Security устанавливается программа Kaspersky Secure Connection для защиты интернет-соединения. Прочитайте сообщение об установке дополнительных компонентов безопасности и о возможных проблемах во время установки, а затем нажмите Установить.

Рисунок 16 – Подготовка к установке

После чего ожидаем некоторое время пока антивирус установиться на наш компьютер, после чего программа Kaspersky Internet Security будет установлена.

Рисунок 17 – Завершение установки

После запуска антивируса, программа кратко расскажет о преимуществах и функциях продукта. Дальше антивирус автоматически будет проверять файлы находящийся на нашем компьютере.

Рисунок 18 – Запуск антивируса

ЗАКЛЮЧЕНИЕ

В ходе выполнения курсового проекта, была спроектирована схема построения СКС и ЛВС для 15 рабочих мест специалистов и руководителей в данной организации. Для реализации данной сети был сделан выбор сетевого оборудования, пассивного оборудования, периферийного оборудования, а также рассчитана длина кабеля для его прокладки.

Чтобы нагляднее понять, как должна выглядеть сеть была составлена структурная схема локальной компьютерной сети, что давала начальное представление для реализации проекта. Была рассмотрена информационная структура комитета, а также взаимодействие между еѐ подразделениями. Были наглядно представлены схема размещения рабочих станций и серверов в офисе и организации, а также оборудования для физического соединения вычислительной сети. Чтобы приступить к построению логической схемы компьютерной сети был сделан выбор эмулятора «Cisco Packet

Tracer», описанных протоколов, операционных систем и программного обеспечения для настройки IP-телефонии.

Была построена логическая схема компьютерной сети в эмуляторе, и планировка монтажа кабельной системы в «КОМПАС». Проведены настройки и проверки IP-адреса всему оборудованию, протокол PVST+ для предотвращения петель в сети. Создан сервер базы данных, настроен почтовый сервер и создана возможность обмениваться информацией между сотрудниками, и резервное копирование. Разработан перечень мероприятий по организации настройки VoIP телефонии и протокол SIP для проведения конференций. Разработан список мероприятий для проведения приѐмо- сдаточных испытаний компьютерной сети и сетевого оборудования комитета защиты прав потребителя.

Проанализировав книжные материалы по информационной безопасности, были сделаны описания основных угроз для информации в компьютерной сети. Были рассмотрены методы по защите информации и

приняты меры по их реализации. Были рассмотрены методы и разработан

комплекс мероприятий по защите информации в компьютерной сети, который должен обеспечить высокую защиту информации на программно- аппаратном уровне. Вследствие всего этого имеется современная сеть, способная на автономном уровне делать резервное копирование данных, эффективно собирать информацию для безопасности сети, передавать информацию между сотрудниками и клиентами по серверу почты, wed-сайта, видеоконференций и звонков.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

Нормативно-правовые акты

-

ГОСТ Р 53245-2008 «Информационные технологии. Системы кабельные структурированные. Монтаж основных узлов системы. Методы испытания». -

ГОСТ Р 53246-2008 «Информационные технологии. Системы кабельные структурированные. Проектирование основных узлов системы. Общие требования». -

ГОСТ Р 56553-2015. Слаботочные системы. Кабельные системы. Монтаж кабельных систем. Планирование и монтаж внутри зданий. Введ. 2016-09-01. М.: Изд-во Стандартинформ, 2020. 7 с. -

ГОСТ 29099-91. Сети вычислительные локальные. Термины и определения. Введ. 1993-01-01. М.: Изд-во Минрегион России, 2011. 14 с. -

Федеральный закон от 18 марта 2019 г. N 30-ФЗ «О внесении изменения в Федеральный закон «Об информации, информационных технологиях и о защите информации»». -

Федеральный закон от 27.07.2006 N 149-ФЗ «Об информации, информационных технологиях и о защите информации».

Учебники и учебные пособия

-

Дибров, М.В. Компьютерные сети и телекоммуникации. Маршрутизация в IP-сетях в 2 ч. Часть 1: учебник и практикум для среднего профессионального образования / М.В. Дибров. М.: Издательство Юрайт, 2020. 333 с. ISBN 978-5-534-04638-0. 34, 87, 102 c. -

Дибров, М.В. Компьютерные сети и телекоммуникации. Маршрутизация в IP-сетях в 2 ч. Часть 2: учебник и практикум для среднего профессионального образования / М. В. Дибров. М.: Издательство Юрайт, 2020. ISBN 978-5-534-04635-9. 18, 351 c. -

Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник. СПб.: Питер, 2020. 992 с. ISBN: 978- 5-496-01967-5. 56, 66 c.

Дополнительные издания

-

Куроуз Д., Росс К. Компьютерные сети. Настольная книга системного администратора / пер. М. Райтман. М.: Эксмо, 2018. 912 с. ISBN: 978-5-699-94358-6 467 с. -

Назаров, А.В., Эксплуатация объектов сетевой инфраструктуры/ А.В. Назаров. М.: Изд-во Москва, 2020. 360 с.

Интернет-ресурсы

-

Сетевые технологии. Режим доступа: http://datanets.ru/; -

Процесс развертывания сети – Режим Доступа: https://fb.ru/; -

Федеральный образовательный портал «Российское образование». – Режим доступа: www.edu.ru.

ПРИЛОЖЕНИЕ А