Файл: 2. Определение статуса, структуры и системы управления функциональных подразделений и служб предприятия 5.docx

Добавлен: 08.11.2023

Просмотров: 305

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Требования к реализации АНЗ.4: Оператором должен проводиться контроль состава технических средств, программного обеспечения и средств защиты информации, применяемых в информационной системе (инвентаризация).

При контроле состава технических средств, программного обеспечения и средств защиты информации осуществляется:

-

контроль соответствия состава технических средств, программного обеспечения и средств защиты информации приведенному в эксплуатационной документации с целью поддержания актуальной (установленной в соответствии с эксплуатационной документацией) конфигурации информационной системы и принятие мер, направленных на устранение выявленных недостатков; -

контроль состава технических средств, программного обеспечения и средств защиты информации на соответствие сведениям действующей (актуализированной) эксплуатационной документации и принятие мер, направленных на устранение выявленных недостатков; -

контроль выполнения условий и сроков действия сертификатов соответствия на средства защиты информации и принятие мер, направленных на устранение выявленных недостатков; -

исключение (восстановление) из состава информационной системы несанкционированно установленных (удаленных) технических средств, программного обеспечения и средств защиты информации.

Контроль состава технических средств, программного обеспечения и средств защиты информации проводится с периодичностью, установленной оператором в организационно-распорядительных документах по защите информации.

19. Проверка функционирования встроенных средств защиты информации программного обеспечения.

Требования к усилению АНЗ.4:

-

в информационной системе должна обеспечиваться регистрация событий безопасности, связанных с изменением состава технических средств, программного обеспечения и средств защиты информации; -

оператором должны использоваться автоматизированные средства, обеспечивающие инвентаризацию технических средств, программного обеспечения и средств защиты информации.

В общем случае за обнаружение присутствия вирусов на компьютере должны отвечать антивирусы - специальные программы, способные быстро и эффективно не только обнаруживать, но и обезвреживать вредоносные программы. Однако известно, и тому есть объективные причины, что ни один антивирус не обеспечивает полную защиту от всех вредоносных программ. Следовательно,

хоть и маловероятно, но возможно заражение компьютера, даже если на нем установлен антивирус. При отсутствии антивируса, вероятность проникновения на компьютер вредоносных программ многократно возрастает.

Не все вредоносные программы стремятся скрыть свое присутствие на компьютере. Некоторые ведут себя весьма активно: выводят на экран сообщения, открывают страницы веб-сайтов и т. п. Такие проявления логично назвать явными.

Многие вредоносные программы пытаются отключить или полностью удалить антивирус, другие блокируют доступ к веб-серверам антивирусных компаний, чтобы сделать невозможным обновление антивирусных баз. Соответственно, если антивирус вдруг ни с того, ни с сего перестал запускаться, либо перестали открываться сайты антивирусных компаний при том, что в целом доступ в Интернет работает нормально, это могут быть проявления вирусов. Такого рода проявления будут называться косвенными.

Таким образом проявления вредоносных программ можно условно разбить на три группы по тому, насколько легко их обнаружить:

-

Явные - вредоносная программа самостоятельно проявляет заметную активность; -

Косвенные - другие программы начинают выводить сообщения об ошибках или вести себя нестандартно из-за присутствия на компьютере вируса; -

Скрытые - ни явных, ни косвенных проявлений вредоносная программа не имеет.

20. Обслуживание систем защиты информации в компьютерных системах и сетях.

Меры защиты информации реализуются в информационной системе в рамках ее системы защиты информации в зависимости от класса защищенности информационной системы, угроз безопасности информации, структурно-функциональных характеристик информационной системы, применяемых информационных технологий и особенностей функционирования информационной системы.

В информационной системе подлежат реализации следующие меры защиты информации:

-

идентификация и аутентификация субъектов доступа и объектов доступа; -

управление доступом субъектов доступа к объектам доступа; -

ограничение программной среды; -

защита машинных носителей информации; -

регистрация событий безопасности; -

антивирусная защита; -

обнаружение (предотвращение) вторжений; -

контроль (анализ) защищенности информации; -

обеспечение целостности информационной системы и информации; -

обеспечение доступности информации; -

защита среды виртуализации; -

защита технических средств; -

защита информационной системы, ее средств и систем связи и передачи данных.

Меры защиты информации, выбираемые для реализации в информационной системе, должны обеспечивать блокирование одной или нескольких угроз безопасности информации, включенных в модель угроз безопасности информации.

Содержание мер защиты информации для их реализации в информационных системах приведено в приложении N 2 к настоящему методическому документу. Описание представленных в приложении N 2 мер защиты информации приведено в разделе 3 настоящего методического документа.

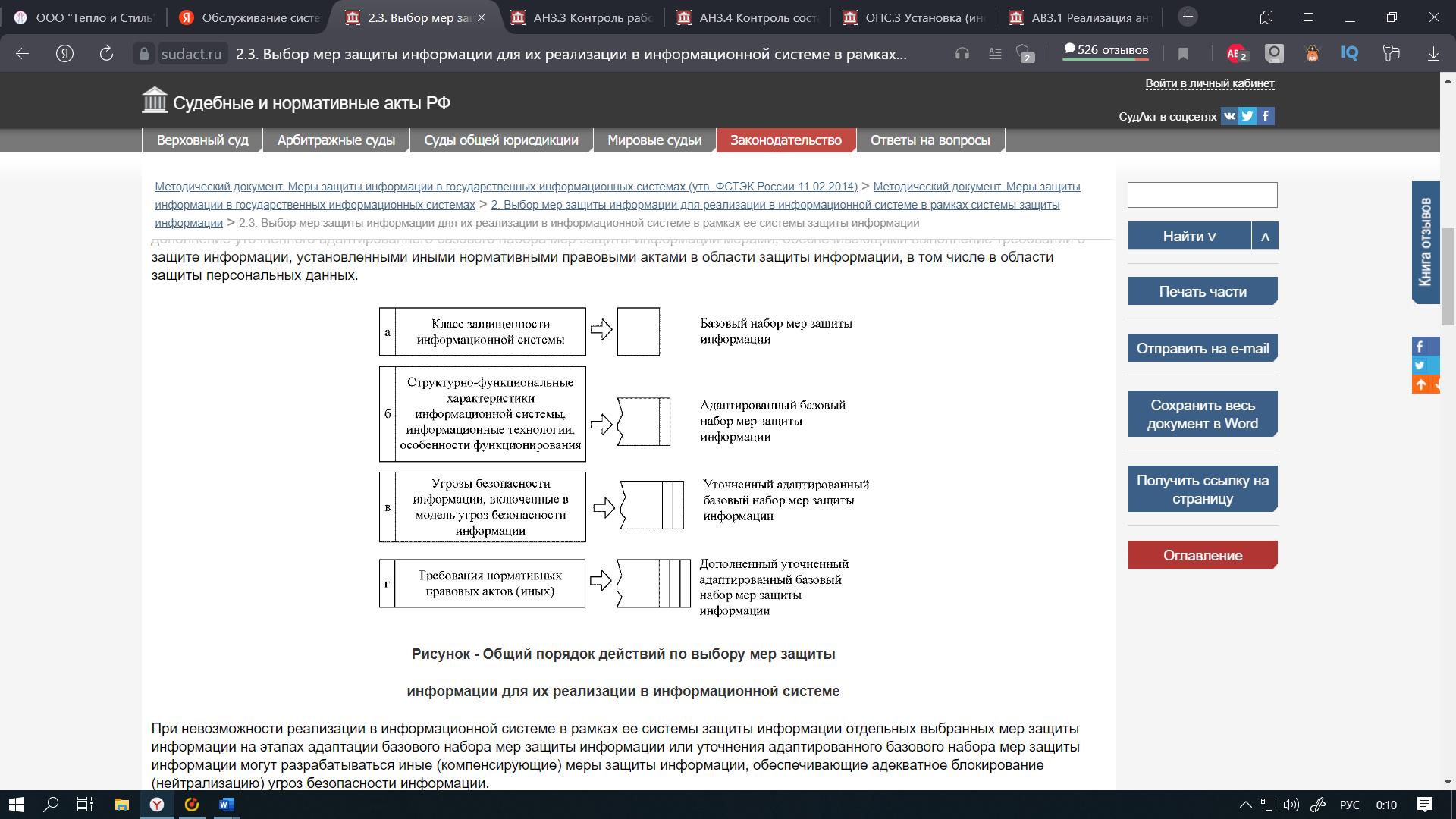

Выбор мер защиты информации для их реализации в информационной системе включает (Рисунок 2):

-

определение базового набора мер защиты информации для установленного класса защищенности информационной системы; -

адаптацию базового набора мер защиты информации применительно к структурно-функциональным характеристикам информационной системы, информационным технологиям, особенностям функционирования информационной системы; -

уточнение адаптированного базового набора мер защиты информации с учетом не выбранных ранее мер защиты информации для блокирования (нейтрализации) всех угроз безопасности информации, включенных в модель угроз безопасности информации; -

дополнение уточненного адаптированного базового набора мер защиты информации мерами, обеспечивающими выполнение требований о защите информации, установленными иными нормативными правовыми актами в области защиты информации, в том числе в области защиты персональных данных.

Рисунок 2 - Общий порядок действий по выбору мер защиты

-

планирование мероприятий по обеспечению защиты информации в автоматизированной системе управления; -

обеспечение действий в нештатных (непредвиденных) ситуациях в ходе эксплуатации автоматизированной системы управления; -

информирование и обучение персонала автоматизированной системы управления; -

периодический анализ угроз безопасности информации в автоматизированной системе управления и рисков от их реализации; -

управление (администрирование) системой защиты автоматизированной системы управления; -

выявление инцидентов в ходе эксплуатации автоматизированной системы управления и реагирование на них; -

управление конфигурацией автоматизированной системы управления и ее системы защиты; -

контроль (мониторинг) за обеспечением уровня защищенности автоматизированной системы управления.

В ходе управления (администрирования) системой защиты автоматизированной системы управления осуществляются:

-

определение лиц, ответственных за управление (администрирование) системой защиты автоматизированной системы управления; -

управление учетными записями пользователей и поддержание правил разграничения доступа в автоматизированной системе управления в актуальном состоянии; -

управление средствами защиты информации в автоматизированной системе управления, в том числе параметрами настройки программного обеспечения, включая восстановление работоспособности средств защиты информации, генерацию, смену и восстановление паролей; -

управление обновлениями программного обеспечения, включая программное обеспечение средств защиты информации, с учетом особенностей функционирования автоматизированной системы управления; -

централизованное управление системой защиты автоматизированной системы управления (при необходимости); -

анализ зарегистрированных событий в автоматизированной системе управления, связанных с безопасностью информации (далее - события безопасности); -

сопровождение функционирования системы защиты автоматизированной системы управления в ходе ее эксплуатации, включая ведение эксплуатационной документации и организационно-распорядительных документов по защите информации.

Для выявления инцидентов и реагирования на них осуществляются:

-

определение лиц, ответственных за выявление инцидентов и реагирование на них; -

обнаружение и идентификация инцидентов, в том числе отказов в обслуживании, сбоев (перезагрузок) в работе технических средств, программного обеспечения и средств защиты информации, нарушений правил разграничения доступа, неправомерных действий по сбору информации, внедрения вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов; -

своевременное информирование лиц, ответственных за выявление инцидентов и реагирование на них, о возникновении инцидентов в автоматизированной системе управления персоналом; -

анализ инцидентов, в том числе определение источников и причин возникновения инцидентов, а также оценка их последствий; -

планирование и принятие мер по устранению инцидентов, в том числе по восстановлению автоматизированной системы управления в случае отказа в обслуживании или после сбоев, устранению последствий нарушения правил разграничения доступа, неправомерных действий по сбору информации, внедрения вредоносных компьютерных программ (вирусов) и иных событий, приводящих к возникновению инцидентов; -

планирование и принятие мер по предотвращению повторного возникновения инцидентов.

В ходе управления конфигурацией автоматизированной системы управления и ее системы защиты осуществляются:

-

поддержание конфигурации автоматизированной системы управления и ее системы защиты (структуры системы защиты автоматизированной системы управления, состава, мест установки и параметров настройки средств защиты информации, программного обеспечения и технических средств) в соответствии с эксплуатационной документацией на систему защиты (поддержание базовой конфигурации автоматизированной системы управления и ее системы защиты); -

определение лиц, которым разрешены действия по внесению изменений в базовую конфигурацию автоматизированной системы управления и ее системы защиты; -

регламентация и контроль технического обслуживания, в том числе дистанционного (удаленного), технических средств и программного обеспечения автоматизированной системы управления; -

управление изменениями базовой конфигурации автоматизированной системы управления и ее системы защиты, в том числе определение типов возможных изменений базовой конфигурации автоматизированной системы управления и ее системы защиты, санкционирование внесения изменений в базовую конфигурацию автоматизированной системы управления и ее системы защиты, документирование действий по внесению изменений в базовую конфигурацию автоматизированной системы управления и ее системы защиты, сохранение данных об изменениях базовой конфигурации автоматизированной системы управления и ее системы защиты, контроль действий по внесению изменений в базовую конфигурацию автоматизированной системы управления и ее системы защиты; -

анализ потенциального воздействия планируемых изменений в базовой конфигурации автоматизированной системы управления и ее системы защиты на обеспечение ее безопасности, возникновение дополнительных угроз безопасности информации и работоспособность автоматизированной системы управления; -

определение параметров настройки программного обеспечения, включая программное обеспечение средств защиты информации, состава и конфигурации технических средств и программного обеспечения до внесения изменений в базовую конфигурацию автоматизированной системы управления и ее системы защиты -

внесение информации (данных) об изменениях в базовой конфигурации автоматизированной системы управления и ее системы защиты в эксплуатационную документацию на систему защиты информации автоматизированной системы управления.