Файл: 2. Определение статуса, структуры и системы управления функциональных подразделений и служб предприятия 5.docx

Добавлен: 08.11.2023

Просмотров: 304

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

21. Контроль соответствия конфигурации системы защиты информации автоматизированной системы ее эксплуатационной документации.

Основная задача контроля – предупреждение нарушений установленных требований и правил в области защиты информации и выработка рекомендаций по совершенствованию объектовой системы защиты информации.

Контроль состояния защиты информации складывается из контроля организации защиты информации и контроля эффективности защиты информации.

Согласно ГОСТ Р50922-96 «Защита информации. Термины и определения»:

Контроль состояния защиты информации – проверка соответствия организации и эффективности защиты информации установленным требованиям и/или нормам в области защиты информации.

Контроль организации защиты информации – проверка соответствия состояния организации, наличия и содержания документов требованиям правовых, организационно-распорядительных и нормативных документов по защите информации.

Контроль эффективности защиты информации – проверка соответствия эффективности мероприятий по защите информации установленным требованиям или нормам эффективности защиты информации.

Его можно разделить на организационный контроль эффективности защиты информации - проверка полноты и обоснованности мероприятий по защите информации требованиям нормативных документов по защите информации; технический контроль эффективности защиты информации - контроль эффективности защиты информации, проводимой с использованием технических средств контроля.

22. Ведение технической документации, связанной с эксплуатацией систем защиты информации автоматизированных систем.

Осуществляется оператором в соответствии с эксплуатационной документацией на систему защиты автоматизированной системы управления и организационно-распорядительными документами по защите информации и в том числе включает:

-

архивирование информации, содержащейся в автоматизированной системе управления;

-

уничтожение (стирание) данных и остаточной информации с машинных носителей информации и (или) уничтожение машинных носителей информации.

-

Архивирование информации, содержащейся в автоматизированной системе управления, должно осуществляться при необходимости дальнейшего использования информации в деятельности оператора.

-

Уничтожение (стирание) данных и остаточной информации с машинных носителей информации производится при необходимости передачи машинного носителя информации другому пользователю автоматизированной системы управления или в сторонние организации для ремонта, технического обслуживания или дальнейшего уничтожения.

При выводе автоматизированной системы управления из эксплуатации производится уничтожение машинных носителей информации, содержащих энергонезависимую память.

На стадиях опытной и рабочей эксплуатации ЛВС основным методом оценки их качества следует считать экспериментальное исследование. Оно позволяет собрать статистическую информацию о действительном ходе вычислительного, процесса, использовании оборудования, степени удовлетворения требований пользователей системы и т.п. и затем по результатам ее обработки сделать заключение о качестве проектных решений, заложенных при создании системы, а также принять решение по модернизации системы (устранению "узких" мест) . Однако не исключено и использование методов моделирования, с помощью которых можно оценить эффект от модернизации ЛВС, не изменяя рабочей конфигурации и организации работы системы.

Моделирование - один из наиболее распространенных методов исследования. Модель ЛВС — это такое ее представление, которое состоит из определенного количества организованной информации о ней и построено с целью ее изучения. Другими словами, модель физическая или абстрактная система, представляющая объект исследования.

Использование аналитических методов связано с необходимостью построения математических моделей ЛВС в строгих математических терминах. Аналитические модели ВС носят обычно вероятностный характер и строятся на основе понятий аппарата теорий массового обслуживания, вероятностей и марковских процессов, а также методов диффузной аппроксимации. Могут также применяться дифференциальные и алгебраические уравнения.

При использовании этого математического аппарата часто удается быстро получить аналитические модели для решения достаточно широкого круга задач исследования ЛВС. В то же время аналитические модели имеют ряд существенных недостатков, к числу которых следует отнести: - значительные упрощения, свойственные большинству аналитических моделей. Подобные упрощения, а зачастую искусственное приспособление аналитических моделей с целью использования хорошо разработанного математического аппарата для исследования реальных ЛВС ставят иногда под сомнение результаты аналитического моделирования:

-

громоздкость вычислений для сложных моделей, например, использование для представления в модели процесса функционирования современной ЛВС по методу дифференциальных уравнений Колмогорова требует (для установившегося режима) решения сложной системы алгебраических уравнений;

-

сложность аналитического описания вычислительных процессов ЛВС. Большинство известных аналитических моделей можно рассматривать лишь как попытку подхода к описанию процессов функционирования ЛВС;

-

недостаточная развитость аналитического аппарата в ряде случаев не позволяет в аналитических моделях выбирать для исследования наиболее важные характеристики (показатели эффективности) ЛВС.

Указанные особенности позволяют заключить, что аналитические методы имеют самостоятельное значение лишь при исследовании процессов функционирования ЛВС в первом приближении и в частных, достаточно специфичных задачах.

Практическое использование моделей ЛВС во многих случаях предполагает наличие информации о реальных характеристиках вычислительного процесса. Такая информация может быть получена эмпирическими методами, на основе которых в настоящее время создаются средства для исследования аппаратно-программных компонентов ЛВС.

23. Работа в существующей на предприятии локальной сети.

Экспериментальные методы позволяют создать основу количественной оценки эффективности ВС для достижения следующих практических целей: анализа имеющихся ЛВС, выбора наилучшей и синтеза новой ЛВС. Оценка характеристик аппаратно-программных средств связана с проведением экспериментов и измерений, которые с практической точки зрения могут рассматриваться как процесс получения полезной информации.

Информация в локальных сетях, как правило, передается отдельными порциями, кусками, называемыми пакетами. Причем предельная длина этих пакетов строго ограничена (обычно величиной в несколько килобайт). Ограничена длина пакета и снизу (как правило, несколькими десятками байт). Выбор пакетной передачи связан с несколькими важными соображениями.

Локальная сеть, как уже отмечалось, должна обеспечивать качественную, связь всем абонентам сети. Важнейшим параметром является так называемое время доступа к сети (access time), которое определяется как временной интервал между моментом готовности абонента к передаче (когда ему есть, что передавать) и моментом начала этой передачи. Это время ожидания абонентом начала своей передачи. Естественно, оно не должно быть слишком большим, иначе величина реальной, интегральной скорости передачи информации между приложениями сильно уменьшится даже при высокоскоростной связи.

Ожидание начала передачи связано с тем, что в сети не может происходить несколько передач одновременно (во всяком случае, при топологиях шина и кольцо). Всегда есть только один передатчик и один приемник (реже – несколько приемников). В противном случае информация от разных передатчиков смешивается и искажается. В связи с этим абоненты передают свою информацию по очереди. И каждому абоненту, прежде чем начать передачу, надо дождаться своей очереди. Вот это время ожидания своей очереди и есть время доступа.

Если бы вся требуемая информация передавалась каким-то абонентом сразу, непрерывно, без разделения на пакеты, то это привело бы к монопольному захвату сети этим абонентом на довольно продолжительное время. Все остальные абоненты вынуждены были бы ждать окончания передачи всей информации, что в ряде случаев могло бы потребовать десятков секунд и даже минут (например, при копировании содержимого целого жесткого диска). С тем чтобы уравнять в правах всех абонентов, а также сделать примерно одинаковыми для всех них величину времени доступа к сети и интегральную скорость передачи информации, как раз и применяются пакеты ограниченной длины.

Каждый пакет помимо собственно данных, которые требуется передать, должен содержать некоторое количество служебной информации. Прежде всего, это адресная информация, которая определяет, от кого и кому передается данный пакет.

Таким образом, процесс информационного обмена в сети представляет собой чередование пакетов, каждый из которых содержит информацию, передаваемую от абонента к абоненту.

Рисунок 3 - Передача пакетов в сети между двумя абонентами

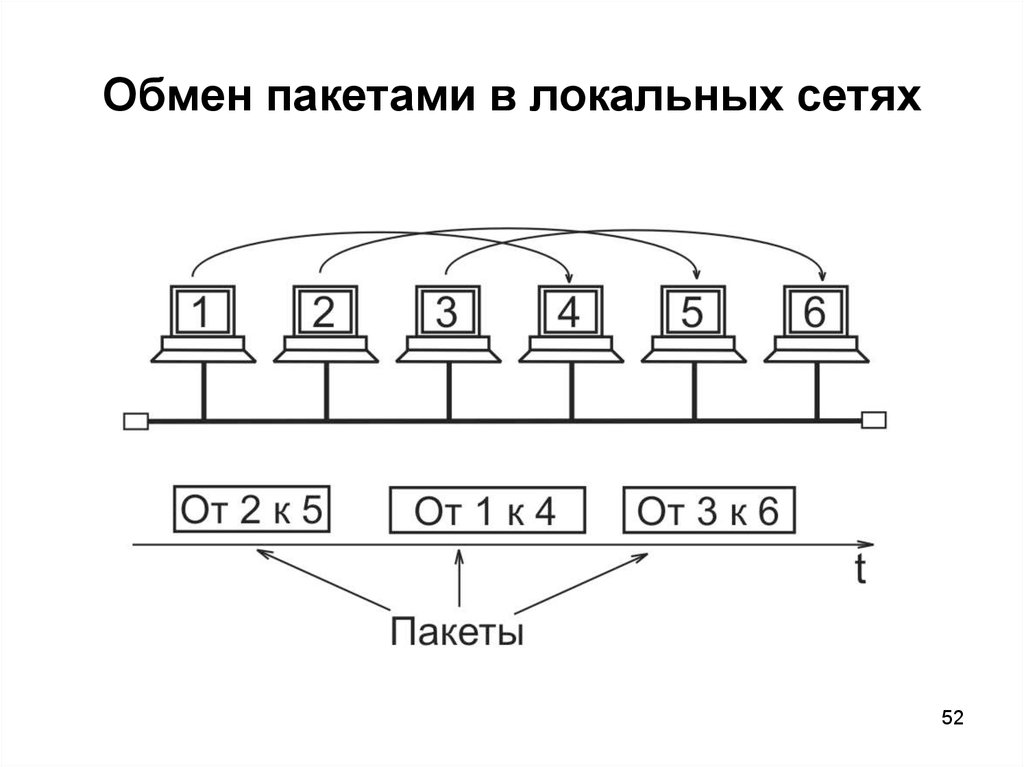

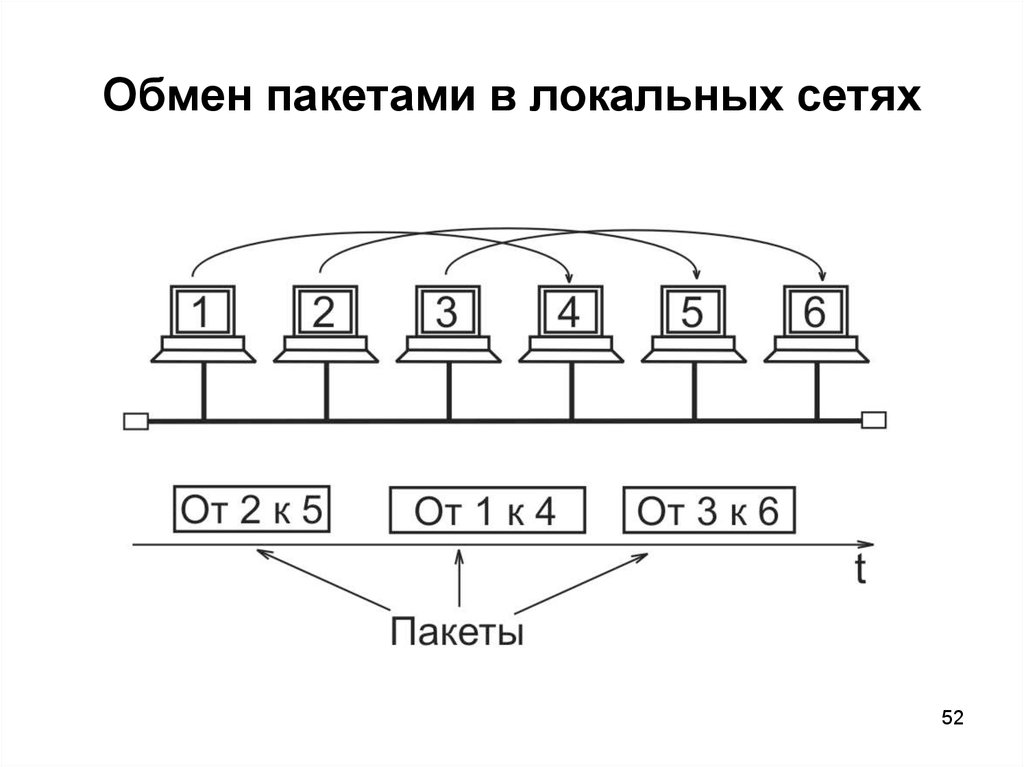

В частном случае (Рисунок 3) все эти пакеты могут передаваться одним абонентом (когда другие абоненты не хотят передавать). Но обычно в сети чередуются пакеты, посланные разными абонентами (Рисунок 4).

Рисунок 4 - Передача пакетов в сети между несколькими абонентами.

24. Создание технического задания проекта новой локальной сети.

Структура и размеры пакета в каждой сети жестко определены стандартом на данную сеть и связаны, прежде всего, с аппаратными особенностями данной сети, выбранной топологией и типом среды передачи информации. Кроме того, эти параметры зависят от используемого протокола (порядка обмена информацией).

Но существуют некоторые общие принципы формирования структуры пакета, которые учитывают характерные особенности обмена информацией по любым локальным сетям.

Чаще всего пакет содержит в себе следующие основные поля или части (Рисунок 5).

Рисунок 5 - Типичная структура пакета

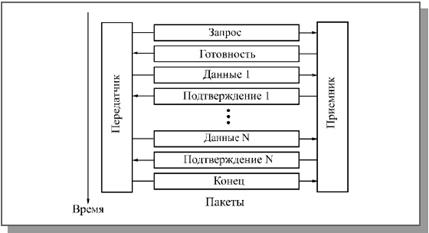

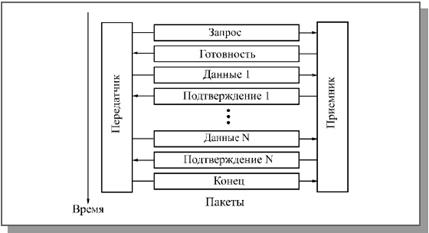

Пример простейшего протокола показан на рисунке 6.

Рисунок 6 - Пример обмена пакетами при сеансе связи

Сеанс обмена начинается с запроса передатчиком готовности приемника принять данные. Для этого используется управляющий пакет "Запрос". Если приемник не готов, он отказывается от сеанса специальным управляющим пакетом. В случае, когда приемник готов, он посылает в ответ управляющий пакет "Готовность". Затем начинается собственно передача данных. При этом на каждый полученный информационный пакет приемник отвечает управляющим пакетом "Подтверждение". В случае, когда пакет данных передан с ошибками, в ответ на него приемник запрашивает повторную передачу. Заканчивается сеанс управляющим пакетом "Конец", которым передатчик сообщает о разрыве связи. Существует множество стандартных протоколов, которые используют как передачу с подтверждением (с гарантированной доставкой пакета), так и передачу без подтверждения (без гарантии доставки пакета).

Для топологии звезда лучше всего подходит централизованный метод управления. Это связано с тем, что все информационные потоки проходят через центр, и именно этому центру логично доверить управление обменом в сети. Причем не так важно, что находится в центре звезды: компьютер (центральный абонент), или же специальный концентратор, управляющий обменом, но сам не участвующий в нем. В данном случае речь идет не о пассивной звезде а, о некой промежуточной ситуации, когда центр не является полноценным абонентом, но управляет обменом. Это, к примеру, реализовано в сети 100VG-AnyLAN.

Самый простейший централизованный метод состоит в следующем. Периферийные абоненты, желающие передать свой пакет (или, как еще говорят, имеющие заявки на передачу), посылают центру свои запросы (управляющие пакеты или специальные сигналы). Центр же предоставляет им право передачи пакета в порядке очередности, например, по их физическому расположению в звезде по часовой стрелке. После окончания передачи пакета каким-то абонентом право передавать получит следующий по порядку (по часовой стрелке) абонент, имеющий заявку на передачу (Рисунок 7). Например, если передает второй абонент, то после него имеет право на передачу третий. Если же третьему абоненту не надо передавать, то право на передачу переходит к четвертому и т.д.

Рисунок 7 - Централизованный метод управления обменом в

сети с топологией звезда

Рассмотренный метод управления можно назвать методом с пассивным центром, так как центр пассивно прослушивает всех абонентов. Возможен и другой принцип реализации централизованного управления (его можно назвать методом с активным центром).

В этом случае центр посылает запросы о готовности передавать (управляющие пакеты или специальные сигналы) по очереди всем периферийным абонентам. Тот периферийный абонент, который хочет передавать (первый из опрошенных) посылает ответ (или же сразу начинает свою передачу). В дальнейшем центр проводит сеанс обмена именно с ним. После окончания этого сеанса центральный абонент продолжает опрос периферийных абонентов по кругу. Если желает передавать центральный абонент, он передает вне очереди.

Как в первом, так и во втором случае никаких конфликтов быть не может (решение принимает единый центр, которому не с кем конфликтовать). Если все абоненты активны, и заявки на передачу поступают интенсивно, то все они будут передавать строго по очереди. Но центр должен быть исключительно надежен, иначе будет парализован весь обмен. Механизм управления не слишком гибок, так как центр работает по жестко заданному алгоритму. К тому же скорость управления невысока. Ведь даже в случае, когда передает только один абонент, ему все равно приходится ждать после каждого переданного пакета, пока центр опросит всех остальных абонентов.

Как правило, централизованные методы управления применяются в небольших сетях (с числом абонентов не более чем несколько десятков). В случае больших сетей нагрузка по управлению обменом на центр существенно возрастает.

Предприятие «Фирма» – динамично развивающаяся компания, отвечающее высоким требования. Компания осуществляет многоуровневую продажу товаров для торговли и строительной деятельности.

В здание компании «Фирма» имеется 8 компьютеров. В компании уже имеется ЛВС, поэтому спроектируем простую сеть в ходе практике, которая не будет мешать работоспособности предприятию. Во время проектирования ЛВС решались следующие задачи:

-

анализ методов управления обмена в сети;

-

обзор и анализ возможных технологий построения сети;

-

выбор оборудования и программного обеспечения для ЛВС;

-

проектирование общей схемы ЛВС колледжа;

-

расчет затрат на покупку сетевого оборудования и программного обеспечения.

При выборе оборудования и программного обеспечения подразумевается наличие в колледже нужного количества ПК, с установленным лицензионным ПО, которое указанно в разрабатываемом проекте ЛВС предприятия. На каждом ПК и сервере установлены сетевые платы для подключения к сети. В качестве коммутаторов будут использоваться гигабитные и 100 мегабитные Switch фирмы D-Link. Кабель будет использоваться экранированный и неэкранированный категории 5 (витая пара).

Для выхода в Internet используется технология ADSL, позволяющая получать скорость потока данных в пределах от 1,5 Мбит/сек, до 8 Мбит/сек. Технология ADSL позволяет телекоммуникационным компаниям предоставлять частный защищенный канал между пользователем и провайдером. Технология ADSL – самая распространенная и востребованная услуга на настоящий момент. Эта технология способна превратить телефонные аналоговые линии пользователей в линии высокоскоростного доступа. В помещении абонента устанавливается ADSL-модем, который при помощи специального частотного разделителя – сплиттера подключается параллельно телефонному аппарату. При этом телефонная линия остается свободной, и пользователь может одновременно работать в сети Интернет и разговаривать по телефону.

Данная технология в настоящее время является наиболее продвинутой в семействе xDSL. Она позволяет обеспечить скорость передачи данных до 8 Мбит/сек в одном направлении (в сторону пользователя) и до 1,5 Мбит/сек в другом направлении (указанные скорости могут быть снижены в зависимости от установленного оборудования, качества кабеля, протяженности абонентской телефонной линии). Более высокоскоростная версия ADSL 2+ позволяет развивать скорость до 24 Мбит/сек в сторону пользователя и до 256 Кбит/сек в другом направлении.

Огромным плюсом технологии ADSL является то, что при ее использовании нет необходимости организации отдельного "физического" канала от АТС до пользователя, а используется уже имеющееся телефонная линия. ADSL — это технология постоянного, некоммутируемого соединения пользователя, это значит, что не требуется каждый раз устанавливать связь с провайдером, вы всегда подключены к сети передачи данных, а оплата производится не за время нахождения в сети интернет, а за объемы полученной информации. Это создает неоспоримые преимущества при работе с объемами информации, вызывающими долгое ожидание при обычном, коммутируемом доступе.

25. Итоговое тестирование созданной локальной сети в работе отдела предприятия.

Краткое описание используемого сетевого оборудования для составления ЛВС.

1. Коммутаторы:

-

D-LinkDES-1018DG

Коммутатор, имеющий 16 портов + 2 дополнительных порта. Настольный коммутатор с плотностью портов 10/100 Мбит/сек. Имеет 16 портов по технологии Fast Ethernet (100/1000 Base-TX) и 2 порта по технологии Gigabit Ethernet (1000 Base-T). Данный коммутатор позволяет подключать кабель на основе витой пары категории 5.

-

D-Link DES-1016D

Неуправляемый коммутатор 10/100 Мбит/сек, имеющий 2 уровня (переход с технологии Ethernet на Fast Ethernet). Имеет 16 портов, автоматически определяющих сетевую скорость, согласовывающий стандарт 10 Base-T и 10 Base-TX.

-

D-Link DES-1008D

Аналог коммутатора DES-1016-D, но имеет всего лишь 8 портов.

2. Модем: ACORP Sprinter@ADSL LAN410.

Внешний ADSL2+ модем с 4-мя Ethernet-портами и функцией маршрутизатора. Возможна быстрая установка соединений, прост в настройке. При использовании данного модема свободна телефонная линия. Высокая скорость и стабильная связь. Соответствие стандартам обеспечивает совместимость с оборудованием Интернет-провайдеров. Скорость входящего потока – до 8 Мбит/сек для ADSL, до 24 Мбит/сек для ADSL2+.

Скорость исходящего потока до 1 Мбит/сек, 3 Мбит/сек для AnnexM. Автоматический выбор максимально возможной скорости соединения. Оптимизирован для IP TV, VoIP/.

Таблица 3 - Основные технико-экономические показатели проекта

21. Контроль соответствия конфигурации системы защиты информации автоматизированной системы ее эксплуатационной документации.

Основная задача контроля – предупреждение нарушений установленных требований и правил в области защиты информации и выработка рекомендаций по совершенствованию объектовой системы защиты информации.

Контроль состояния защиты информации складывается из контроля организации защиты информации и контроля эффективности защиты информации.

Согласно ГОСТ Р50922-96 «Защита информации. Термины и определения»:

Контроль состояния защиты информации – проверка соответствия организации и эффективности защиты информации установленным требованиям и/или нормам в области защиты информации.

Контроль организации защиты информации – проверка соответствия состояния организации, наличия и содержания документов требованиям правовых, организационно-распорядительных и нормативных документов по защите информации.

Контроль эффективности защиты информации – проверка соответствия эффективности мероприятий по защите информации установленным требованиям или нормам эффективности защиты информации.

Его можно разделить на организационный контроль эффективности защиты информации - проверка полноты и обоснованности мероприятий по защите информации требованиям нормативных документов по защите информации; технический контроль эффективности защиты информации - контроль эффективности защиты информации, проводимой с использованием технических средств контроля.

22. Ведение технической документации, связанной с эксплуатацией систем защиты информации автоматизированных систем.

Осуществляется оператором в соответствии с эксплуатационной документацией на систему защиты автоматизированной системы управления и организационно-распорядительными документами по защите информации и в том числе включает:

-

архивирование информации, содержащейся в автоматизированной системе управления; -

уничтожение (стирание) данных и остаточной информации с машинных носителей информации и (или) уничтожение машинных носителей информации. -

Архивирование информации, содержащейся в автоматизированной системе управления, должно осуществляться при необходимости дальнейшего использования информации в деятельности оператора. -

Уничтожение (стирание) данных и остаточной информации с машинных носителей информации производится при необходимости передачи машинного носителя информации другому пользователю автоматизированной системы управления или в сторонние организации для ремонта, технического обслуживания или дальнейшего уничтожения.

При выводе автоматизированной системы управления из эксплуатации производится уничтожение машинных носителей информации, содержащих энергонезависимую память.

На стадиях опытной и рабочей эксплуатации ЛВС основным методом оценки их качества следует считать экспериментальное исследование. Оно позволяет собрать статистическую информацию о действительном ходе вычислительного, процесса, использовании оборудования, степени удовлетворения требований пользователей системы и т.п. и затем по результатам ее обработки сделать заключение о качестве проектных решений, заложенных при создании системы, а также принять решение по модернизации системы (устранению "узких" мест) . Однако не исключено и использование методов моделирования, с помощью которых можно оценить эффект от модернизации ЛВС, не изменяя рабочей конфигурации и организации работы системы.

Моделирование - один из наиболее распространенных методов исследования. Модель ЛВС — это такое ее представление, которое состоит из определенного количества организованной информации о ней и построено с целью ее изучения. Другими словами, модель физическая или абстрактная система, представляющая объект исследования.

Использование аналитических методов связано с необходимостью построения математических моделей ЛВС в строгих математических терминах. Аналитические модели ВС носят обычно вероятностный характер и строятся на основе понятий аппарата теорий массового обслуживания, вероятностей и марковских процессов, а также методов диффузной аппроксимации. Могут также применяться дифференциальные и алгебраические уравнения.

При использовании этого математического аппарата часто удается быстро получить аналитические модели для решения достаточно широкого круга задач исследования ЛВС. В то же время аналитические модели имеют ряд существенных недостатков, к числу которых следует отнести: - значительные упрощения, свойственные большинству аналитических моделей. Подобные упрощения, а зачастую искусственное приспособление аналитических моделей с целью использования хорошо разработанного математического аппарата для исследования реальных ЛВС ставят иногда под сомнение результаты аналитического моделирования:

-

громоздкость вычислений для сложных моделей, например, использование для представления в модели процесса функционирования современной ЛВС по методу дифференциальных уравнений Колмогорова требует (для установившегося режима) решения сложной системы алгебраических уравнений; -

сложность аналитического описания вычислительных процессов ЛВС. Большинство известных аналитических моделей можно рассматривать лишь как попытку подхода к описанию процессов функционирования ЛВС; -

недостаточная развитость аналитического аппарата в ряде случаев не позволяет в аналитических моделях выбирать для исследования наиболее важные характеристики (показатели эффективности) ЛВС.

Указанные особенности позволяют заключить, что аналитические методы имеют самостоятельное значение лишь при исследовании процессов функционирования ЛВС в первом приближении и в частных, достаточно специфичных задачах.

Практическое использование моделей ЛВС во многих случаях предполагает наличие информации о реальных характеристиках вычислительного процесса. Такая информация может быть получена эмпирическими методами, на основе которых в настоящее время создаются средства для исследования аппаратно-программных компонентов ЛВС.

23. Работа в существующей на предприятии локальной сети.

Экспериментальные методы позволяют создать основу количественной оценки эффективности ВС для достижения следующих практических целей: анализа имеющихся ЛВС, выбора наилучшей и синтеза новой ЛВС. Оценка характеристик аппаратно-программных средств связана с проведением экспериментов и измерений, которые с практической точки зрения могут рассматриваться как процесс получения полезной информации.

Информация в локальных сетях, как правило, передается отдельными порциями, кусками, называемыми пакетами. Причем предельная длина этих пакетов строго ограничена (обычно величиной в несколько килобайт). Ограничена длина пакета и снизу (как правило, несколькими десятками байт). Выбор пакетной передачи связан с несколькими важными соображениями.

Локальная сеть, как уже отмечалось, должна обеспечивать качественную, связь всем абонентам сети. Важнейшим параметром является так называемое время доступа к сети (access time), которое определяется как временной интервал между моментом готовности абонента к передаче (когда ему есть, что передавать) и моментом начала этой передачи. Это время ожидания абонентом начала своей передачи. Естественно, оно не должно быть слишком большим, иначе величина реальной, интегральной скорости передачи информации между приложениями сильно уменьшится даже при высокоскоростной связи.

Ожидание начала передачи связано с тем, что в сети не может происходить несколько передач одновременно (во всяком случае, при топологиях шина и кольцо). Всегда есть только один передатчик и один приемник (реже – несколько приемников). В противном случае информация от разных передатчиков смешивается и искажается. В связи с этим абоненты передают свою информацию по очереди. И каждому абоненту, прежде чем начать передачу, надо дождаться своей очереди. Вот это время ожидания своей очереди и есть время доступа.

Если бы вся требуемая информация передавалась каким-то абонентом сразу, непрерывно, без разделения на пакеты, то это привело бы к монопольному захвату сети этим абонентом на довольно продолжительное время. Все остальные абоненты вынуждены были бы ждать окончания передачи всей информации, что в ряде случаев могло бы потребовать десятков секунд и даже минут (например, при копировании содержимого целого жесткого диска). С тем чтобы уравнять в правах всех абонентов, а также сделать примерно одинаковыми для всех них величину времени доступа к сети и интегральную скорость передачи информации, как раз и применяются пакеты ограниченной длины.

Каждый пакет помимо собственно данных, которые требуется передать, должен содержать некоторое количество служебной информации. Прежде всего, это адресная информация, которая определяет, от кого и кому передается данный пакет.

Таким образом, процесс информационного обмена в сети представляет собой чередование пакетов, каждый из которых содержит информацию, передаваемую от абонента к абоненту.

Рисунок 3 - Передача пакетов в сети между двумя абонентами

В частном случае (Рисунок 3) все эти пакеты могут передаваться одним абонентом (когда другие абоненты не хотят передавать). Но обычно в сети чередуются пакеты, посланные разными абонентами (Рисунок 4).

Рисунок 4 - Передача пакетов в сети между несколькими абонентами.

24. Создание технического задания проекта новой локальной сети.

Структура и размеры пакета в каждой сети жестко определены стандартом на данную сеть и связаны, прежде всего, с аппаратными особенностями данной сети, выбранной топологией и типом среды передачи информации. Кроме того, эти параметры зависят от используемого протокола (порядка обмена информацией).

Но существуют некоторые общие принципы формирования структуры пакета, которые учитывают характерные особенности обмена информацией по любым локальным сетям.

Чаще всего пакет содержит в себе следующие основные поля или части (Рисунок 5).

Рисунок 5 - Типичная структура пакета

Пример простейшего протокола показан на рисунке 6.

Рисунок 6 - Пример обмена пакетами при сеансе связи

Сеанс обмена начинается с запроса передатчиком готовности приемника принять данные. Для этого используется управляющий пакет "Запрос". Если приемник не готов, он отказывается от сеанса специальным управляющим пакетом. В случае, когда приемник готов, он посылает в ответ управляющий пакет "Готовность". Затем начинается собственно передача данных. При этом на каждый полученный информационный пакет приемник отвечает управляющим пакетом "Подтверждение". В случае, когда пакет данных передан с ошибками, в ответ на него приемник запрашивает повторную передачу. Заканчивается сеанс управляющим пакетом "Конец", которым передатчик сообщает о разрыве связи. Существует множество стандартных протоколов, которые используют как передачу с подтверждением (с гарантированной доставкой пакета), так и передачу без подтверждения (без гарантии доставки пакета).

Для топологии звезда лучше всего подходит централизованный метод управления. Это связано с тем, что все информационные потоки проходят через центр, и именно этому центру логично доверить управление обменом в сети. Причем не так важно, что находится в центре звезды: компьютер (центральный абонент), или же специальный концентратор, управляющий обменом, но сам не участвующий в нем. В данном случае речь идет не о пассивной звезде а, о некой промежуточной ситуации, когда центр не является полноценным абонентом, но управляет обменом. Это, к примеру, реализовано в сети 100VG-AnyLAN.

Самый простейший централизованный метод состоит в следующем. Периферийные абоненты, желающие передать свой пакет (или, как еще говорят, имеющие заявки на передачу), посылают центру свои запросы (управляющие пакеты или специальные сигналы). Центр же предоставляет им право передачи пакета в порядке очередности, например, по их физическому расположению в звезде по часовой стрелке. После окончания передачи пакета каким-то абонентом право передавать получит следующий по порядку (по часовой стрелке) абонент, имеющий заявку на передачу (Рисунок 7). Например, если передает второй абонент, то после него имеет право на передачу третий. Если же третьему абоненту не надо передавать, то право на передачу переходит к четвертому и т.д.

Рисунок 7 - Централизованный метод управления обменом в

сети с топологией звезда

Рассмотренный метод управления можно назвать методом с пассивным центром, так как центр пассивно прослушивает всех абонентов. Возможен и другой принцип реализации централизованного управления (его можно назвать методом с активным центром).

В этом случае центр посылает запросы о готовности передавать (управляющие пакеты или специальные сигналы) по очереди всем периферийным абонентам. Тот периферийный абонент, который хочет передавать (первый из опрошенных) посылает ответ (или же сразу начинает свою передачу). В дальнейшем центр проводит сеанс обмена именно с ним. После окончания этого сеанса центральный абонент продолжает опрос периферийных абонентов по кругу. Если желает передавать центральный абонент, он передает вне очереди.

Как в первом, так и во втором случае никаких конфликтов быть не может (решение принимает единый центр, которому не с кем конфликтовать). Если все абоненты активны, и заявки на передачу поступают интенсивно, то все они будут передавать строго по очереди. Но центр должен быть исключительно надежен, иначе будет парализован весь обмен. Механизм управления не слишком гибок, так как центр работает по жестко заданному алгоритму. К тому же скорость управления невысока. Ведь даже в случае, когда передает только один абонент, ему все равно приходится ждать после каждого переданного пакета, пока центр опросит всех остальных абонентов.

Как правило, централизованные методы управления применяются в небольших сетях (с числом абонентов не более чем несколько десятков). В случае больших сетей нагрузка по управлению обменом на центр существенно возрастает.

Предприятие «Фирма» – динамично развивающаяся компания, отвечающее высоким требования. Компания осуществляет многоуровневую продажу товаров для торговли и строительной деятельности.

В здание компании «Фирма» имеется 8 компьютеров. В компании уже имеется ЛВС, поэтому спроектируем простую сеть в ходе практике, которая не будет мешать работоспособности предприятию. Во время проектирования ЛВС решались следующие задачи:

-

анализ методов управления обмена в сети; -

обзор и анализ возможных технологий построения сети; -

выбор оборудования и программного обеспечения для ЛВС; -

проектирование общей схемы ЛВС колледжа; -

расчет затрат на покупку сетевого оборудования и программного обеспечения.

При выборе оборудования и программного обеспечения подразумевается наличие в колледже нужного количества ПК, с установленным лицензионным ПО, которое указанно в разрабатываемом проекте ЛВС предприятия. На каждом ПК и сервере установлены сетевые платы для подключения к сети. В качестве коммутаторов будут использоваться гигабитные и 100 мегабитные Switch фирмы D-Link. Кабель будет использоваться экранированный и неэкранированный категории 5 (витая пара).

Для выхода в Internet используется технология ADSL, позволяющая получать скорость потока данных в пределах от 1,5 Мбит/сек, до 8 Мбит/сек. Технология ADSL позволяет телекоммуникационным компаниям предоставлять частный защищенный канал между пользователем и провайдером. Технология ADSL – самая распространенная и востребованная услуга на настоящий момент. Эта технология способна превратить телефонные аналоговые линии пользователей в линии высокоскоростного доступа. В помещении абонента устанавливается ADSL-модем, который при помощи специального частотного разделителя – сплиттера подключается параллельно телефонному аппарату. При этом телефонная линия остается свободной, и пользователь может одновременно работать в сети Интернет и разговаривать по телефону.

Данная технология в настоящее время является наиболее продвинутой в семействе xDSL. Она позволяет обеспечить скорость передачи данных до 8 Мбит/сек в одном направлении (в сторону пользователя) и до 1,5 Мбит/сек в другом направлении (указанные скорости могут быть снижены в зависимости от установленного оборудования, качества кабеля, протяженности абонентской телефонной линии). Более высокоскоростная версия ADSL 2+ позволяет развивать скорость до 24 Мбит/сек в сторону пользователя и до 256 Кбит/сек в другом направлении.

Огромным плюсом технологии ADSL является то, что при ее использовании нет необходимости организации отдельного "физического" канала от АТС до пользователя, а используется уже имеющееся телефонная линия. ADSL — это технология постоянного, некоммутируемого соединения пользователя, это значит, что не требуется каждый раз устанавливать связь с провайдером, вы всегда подключены к сети передачи данных, а оплата производится не за время нахождения в сети интернет, а за объемы полученной информации. Это создает неоспоримые преимущества при работе с объемами информации, вызывающими долгое ожидание при обычном, коммутируемом доступе.

25. Итоговое тестирование созданной локальной сети в работе отдела предприятия.

Краткое описание используемого сетевого оборудования для составления ЛВС.

1. Коммутаторы:

-

D-LinkDES-1018DG

Коммутатор, имеющий 16 портов + 2 дополнительных порта. Настольный коммутатор с плотностью портов 10/100 Мбит/сек. Имеет 16 портов по технологии Fast Ethernet (100/1000 Base-TX) и 2 порта по технологии Gigabit Ethernet (1000 Base-T). Данный коммутатор позволяет подключать кабель на основе витой пары категории 5.

-

D-Link DES-1016D

Неуправляемый коммутатор 10/100 Мбит/сек, имеющий 2 уровня (переход с технологии Ethernet на Fast Ethernet). Имеет 16 портов, автоматически определяющих сетевую скорость, согласовывающий стандарт 10 Base-T и 10 Base-TX.

-

D-Link DES-1008D

Аналог коммутатора DES-1016-D, но имеет всего лишь 8 портов.

2. Модем: ACORP Sprinter@ADSL LAN410.

Внешний ADSL2+ модем с 4-мя Ethernet-портами и функцией маршрутизатора. Возможна быстрая установка соединений, прост в настройке. При использовании данного модема свободна телефонная линия. Высокая скорость и стабильная связь. Соответствие стандартам обеспечивает совместимость с оборудованием Интернет-провайдеров. Скорость входящего потока – до 8 Мбит/сек для ADSL, до 24 Мбит/сек для ADSL2+.

Скорость исходящего потока до 1 Мбит/сек, 3 Мбит/сек для AnnexM. Автоматический выбор максимально возможной скорости соединения. Оптимизирован для IP TV, VoIP/.

Таблица 3 - Основные технико-экономические показатели проекта

| Основные характеристики | Ед. изм. | Проект |

| Технические | | |

| Скорость передачи данных | Мбит/сек | 100 Мбит/сек |

| Количество рабочих станций | | 34 |

| Топология | | звезда |

| Среда передачи данных | | витая пара |

| Пороговая граница коэфициента загрузки сети | % | 0,3…0,5 |

| Защищенность от перегрузок электропитания | кВ | 1,0 кВ электросеть 0,5 кВ сигнальная сеть |

| Эксплуатационные | | |

| Возможность администрирования всей сети с одной рабочей станции | | протокол SNMP |

| Возможность мониторинга сети | | протокол RMON |

| Высокая надежность | | пожизненная гарантия на все оборудование |

| Экономические | | |

| Стоимость внедрения проекта | у.е. | 3138 |

| Экономия заработной платы (прибыль) | у.е. | 40379,5 |

| Срок окупаемости | лет | 0,08 |

Таким образом, предприятие внедрив сеть, будет иметь прибыль за счет экономии фондов оплаты труда и за счет экономии на налоговых отчислениях, и, окупит затраты на внедрение сети за 3 месяца.

Общие затраты на проектирование и создание сети определяются:

КLAN = К1 + К2, (4)

Где:

К1 - производственные затраты;

К2 - капитальные вложения.

Оценим производственные затраты:

К1 = С1 + С2 + С3, (5)

Где:

С1 - затраты на НИР и ТЗ;

С2 - затраты на опытную эксплуатацию и внедрение;

С3 - затраты на рабочий проект.

Смета производственных затрат приведена в Таблице 4.

Таблица 4 - Смета производственных затрат

| Производственные затраты | Сумма |

| Затраты на НИР и ТЗ | 14439 |

| Затраты на опытную эксплуатацию и внедрение | 72197 |

| Затраты на рабочий проект | 14439 |

| ИТОГО | 101076 руб. |

Современная стадия развития ЛВС характеризуется почти повсеместным переходом от отдельных, как правило, уже существующих, сетей, к сетям, которые охватывают все предприятие (фирму, компанию) и объединяют разнородные вычислительные ресурсы в единой среде. Такие сети называются корпоративными.

Важнейшей характеристикой ЛВС является скорость передачи информации. В идеале при посылке и получении данных через сеть время отклика должно быть таким же, как если бы они были получены от ПК пользователя, а не из некоторого места вне сети. Это требует скорости передачи данных от 1 до 10 Мбит/с и более.

В данной работе была спроектирована высокоскоростная - вычислительная сеть Ethernet для предприятия ООО «Фирма».

Заключение

В процессе прохождения практики освоил средства обеспечения информационной безопасности, а также закрепил знания, умения, полученные в техникуме, и приобрел опыт практической работы в организации, получил профессиональные знания, умения и навыки при выполнении конкретных практических задач.

ЛИТЕРАТУРА

1. Торокин А.А. «Инженерно-техническая защита информации», - М: Гелиос АРВ, 2005. -960с.

2. Зайцев А.П., Шелупанов А.А., Мещеряков Р.В., Скрыль С.В., Голубятников И.В. «Технические средства и методы защиты информации: Учебник для вузов»,- М.: ООО "Издательство Машиностроение", 2009. - 508с.

3. Герасименко В.Г., Лаврухин Ю.Н., Тупота В.И. Методы защиты акустической речевой информации от утечки по техническим каналам. - М.: РЦИБ «Факел», 2008. - 256 с.

4. Дворянкин С. В., Харченко Л. А., Козлачков С.Б. Оценка защищенности речевой информации с учетом современных технологий шум очистки. /Вопросы защиты информации. М.: ФГУП «ВИМИ», 2007. № 2 (77). С. 37 40.

5. Хорев А.А. Техническая защита информации: учебное пособие для студентов вузов. /Т.1. Технические каналы утечки информации. - М.; НПЦ «Аналитика», 2008. - 436 с.: ил.

6. Дейтел Х. М., Дейтел П. Дж., Чофнес Д. Р. Операционные системы. Часть 2. Распределенные системы, сети, безопасность – М.: Бином, 2011. – 704 с.

7. Иванов В.И., Гордиенко В.Н., Попов Г.Н. Цифровые и аналоговые системы передачи: Учебник.-М.: Горячая линия-Телеком., 2008

8. Кофлер М., Linux. Полное руководство – Питер, 2011. – 800 с.

9. Кулаков В.Г., Гагарин М.В., и др. Информационная безопасность телекоммуникационных систем. Учебное пособие.-М.: Радио и связь, 2008

10. Лапонина О.Р. Основы сетевой безопасности: криптографические алгоритмы и протоколы взаимодействия: Учебное пособие.- 2-е изд., испр.- М.: Интернет-Университет ИТ; БИНОМ. Лаборатория знаний, 2007.- 531 с.

11. Мак-Клар С., Скембрей Дж., Куртц Д. Секреты хакеров. Безопасность сетей – готовые решения, 4-е изд. – М.: Вильямс, 2004. – 656 с.

| |