Файл: Дипломная работа по мдк 03. 02 Управление проектами (наименование дисциплины, мдк пм) тема Построение корпоративной сети для офиса промышленного предприятия Выполнил Зайцев Аким Сергеевич Группа ид 4119.docx

Добавлен: 22.11.2023

Просмотров: 206

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

1.2 Виртуальные частные сети

В современных условиях развития информационных технологий, преимущества создания виртуальных частных сетей неоспоримы. Прежде чем перечислить наиболее очевидные и полезные способы организации виртуальных частных сетей, необходимо привести само понятие.

Виртуальная частная сеть или просто VPN (Virtual Private Network) – это технология, при которой происходит обмен информацией с удаленной локальной сетью по виртуальному каналу через сеть общего пользования с имитацией частного подключения «точка-точка». Под сетью общего пользования можно подразумевать как Интернет, так и другую интрасеть.

Виртуальные частные сети позволяют удаленному пользователю, прошедшему аутентификацию, воспользоваться корпоративной сетью наравне с клиентами центральной корпоративной сети.

Центральная сеть любой организации может аутентифицировать пользователей несмотря на то, что они получают доступ через публичную сеть.

Удачно спроектированная VPN может принести организации немало выгод. Ее внедрение позволяет:

-

расширить географию доступа сотрудников к инфраструктуре организации; -

повысить безопасность передачи информации; -

уменьшить эксплуатационные затраты по сравнению с традиционными глобальными сетями; -

сократить время передачи информации и снизить командировочные расходы; -

повысить производительность труда; -

упростить топологию сети; -

увеличить мобильность пользователей и дать им более гибкий график работы.

Основные свойства VPN:

-

безопасность; -

надежность; -

масштабируемость; -

управляемость.

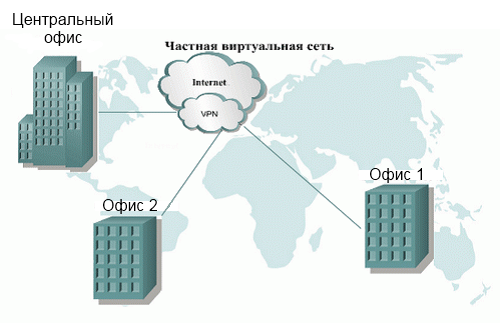

Рассмотрим вариант организации сети учреждения с филиалами с использованием виртуальных частных сетей (рисунок 2).

Рис.2 Организация сети учреждения с филиалами с использованием VPN

Особенности такой организации:

-

Cкорость передачи данных. Провайдеры могут обеспечить достаточно высокоскоростной доступ в Интернет, однако с локальной, проверенной временем 100 Мбит сетью он все равно не сравнится. Но так ли важно каждый день перекачивать сотни мегабайт информации через организованную сеть? Для доступа к локальному сайту предприятия, пересылки электронного письма с документом вполне достаточно скорости, которой могут обеспечить Интернет-провайдеры; -

Безопасность передаваемых данных. При организации VPN передаваемая информация попадает во внешнюю сеть, поэтому об организации безопасности придется позаботиться заранее. Но уже сегодня существуют достаточно стойкие к атакам алгоритмы шифрования информации, которые позволяют владельцам передаваемых данных не беспокоиться за безопасность; -

За организованную сеть никому не надо платить. Плата за использование Интернета в наши дни сама по себе достаточно демократичная, а гибкие тарифы позволяю выбрать каждому оптимальный пакет; -

Масштабируемость системы. При открытии нового филиала или добавления сотрудника, которому позволено пользоваться удаленным доступом не нужно никаких дополнительных затрат на коммуникации. -

Гибкость системы. Для VPN не важно, откуда вы осуществляете доступ. Отдельно взятый сотрудник может работать из дома, а может во время чтения почты из корпоративного почтового ящика фирмы пребывать в командировке в абсолютно другом государстве.

Способы реализации VPN:

-

В виде специального программно-аппаратного обеспечения

Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

-

В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

-

Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

Способы организации VPN:

В VPN наиболее целесообразно выделить следующие три основных способа:

-

Удаленный доступ отдельно взятых сотрудников к корпоративной сети организации через модем либо общедоступную сеть

Организация такой модели виртуальной частной сети предполагает наличие VPN-сервера в центральном офисе, к которому подключаются удаленные клиенты. Удаленные клиенты могут работать на дому, либо, используя переносной компьютер, из любого места планеты, где есть доступ к всемирной паутине.

Данный способ организации виртуальной частной сети целесообразно применять в случае географически не привязанного доступа сотрудников к корпоративной сети организации.

-

Связь в одну общую сеть территориально распределенных филиалов фирмы. Этот способ называется Intranet VPN.

При организации такой схемы подключения требуется наличие VPN серверов равное количеству связываемых офисов.

Данный способ целесообразно использовать как для обыкновенных филиалов, так и для мобильных офисов, которые будут иметь доступ к ресурсам головного офиса, а также без проблем обмениваться данными между собой.

-

Так называемый Extranet VPN, когда через безопасные каналы доступа предоставляется доступ для клиентов организации. Набирает широкое распространение в связи с популярностью электронной коммерции. В этом случае для удаленных клиентов будут очень урезаны возможности по использованию корпоративной сети, фактически они будут ограничены доступом к тем ресурсам компании, которые необходимы при работе со своими клиентами, например, сайта с коммерческими предложениями, а VPN используется в этом случае для безопасной пересылки конфиденциальных данных. Средства защиты информации – протоколы шифрования. -

Client/Server VPN. Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика, используется его шифрование.

Поскольку данные в виртуальных частных сетях передаются через общедоступную сеть, следовательно, они должны быть надежно защищены от посторонних глаз.

Для реализации защиты передаваемой информации существует множество протоколов, которые защищают VPN, но все они подразделяются на два вида и работают в паре:

-

протоколы, инкапсулирующие данные и формирующие VPN соединение; -

протоколы, шифрующие данные внутри созданного туннеля.

Первый тип протоколов устанавливает туннелированное соединение, а второй тип отвечает непосредственно за шифрование данных. Сравним две реализации создания VPN на основе стандарта IPsec и OpenVpn.

Для объединения в сеть нескольких филиалов сегодня наиболее часто используется стандарт IPSec. Слабые места IPSec общеизвестны. Сложная структура с довольно непростой при определенных обстоятельствах конфигурацией, разные (в зависимости от производителя) реализации и «бреши» в системе безопасности, проблемы с firewall’ом — вот лишь немногие недостатки, постоянно подстегивающие разработку современных технологий виртуальных частных сетей (Virtual Private Network, VPN). Результатом стало появление проекта открытого программного обеспечения OpenVPN. Последняя его версия — 2.0 — предлагает гораздо более широкий спектр возможностей, во многом превосходящих функциональность классических VPN.

Технология OpenVPN превратилась в серьезную альтернативу IPSec. Организации, где не требуется в обязательном порядке применять IPSec, могут благодаря OpenVPN без больших затрат получить многочисленные преимущества, ранее недоступные. Опции повсеместной защиты ноутбуков посредством центрального корпоративного firewall’а, туннелирования firewall’ов и посредников WWW, а также ретрансляции широковещательного трафика заметно превышают функциональный охват IPSec, причем используемые технологии (SSL, устройства Tap/Tun) представляют собой испытанные и проверенные стандарты. OpenVPN стала самой современной и надежной технологией VPN из доступных, при этом бесплатной и очень простой в конфигурировании.

Остановимся на технологии OpenVPN, чтобы познакомиться с ней поближе.

Созданный в 2002 году, OpenVPN - это инструмент с открытым исходным кодом, используемый для построения site-to-site VPN сетей с использованием SSL/TLS протокола или с разделяемыми ключами. Он исполняет роль безопасного туннеля для передачи данных через один TCP/UDP порт в небезопасной сети как Интернет.

Преимущество OpenVPN заключается в легкости инсталляции и настройки, что является редким случаем для таких инструментов.

OpenVPN может быть установлен практически на любую платформу включая: Linux, Windows 2000/XP/Vista, OpenBSD, FreeBSD, NetBSD, Mac OS X и Solaris.

Linux системы должны работать на ядре 2.4 или выше. Принципы конфигурирования одинаковы для всех платформ.

OpenVPN использует клиент/сервер архитектуру. Он должен быть установлен на все узлы VPN сети, где один узел должен быть сервером, а остальные клиентами.

OpenVPN создает TCP или UDP туннель, при этом данные проходящие через этот туннель шифруются. Стандартный порт для OpenVPN - UDP 1194, но можно использовать любой другой TCP или UDP порт. С версии 2.0 один и тот же порт можно использовать для нескольких туннелей на OpenVPN сервере.

Можно создать Ethernet (Мост) или IP (Маршрутизация) VPN сеть используя соответствующие сетевые драйвера TAP или TUN. TAP/TUN доступны на всех платформах и включены в ядро Linux начиная с версии 2.4.

Опции подробно описаны в страницах справочного руководства (man pages).

При использовании статических ключей, VPN шлюзы используют один и тот же ключ для шифрования и дешифрования данных. В этом случае настройка будет довольно простой, но при этом возникает проблема передачи и безопасности ключа. Если кто-то завладеет этим ключом, то он может дешифровать данные.

Для того чтобы избежать этой проблемы, необходимо использовать Инфраструктуру Открытых Ключей (PKI). При этом каждый узел владеет двумя ключами: открытый ключ, известный всем и закрытый ключ, доступный только его владельцу. Такую структуру использует OpenSSL, интегрированный в OpenVPN, для аутентификации VPN узлов перед тем как начать передавать зашифрованные данные. Этот режим считается более предпочтительным.

Обратим внимание на структуру сети и концепцию безопасных ключей для лучшего понимания OpenVPN.

В течении многих лет IPSec был единственным протоколом который мог обеспечить шифрование данных в site-to-site и клиент/сервер VPN сетях. К счастью ситуация изменилась с появлением SSL протокола. Предназначенный для обеспечения безопасности таких протоколов как HTTP, SSL позволяет сейчас обеспечить безопасность для любого приложения и шифровать TCP или UDP туннели в site-to-site и клиент/сервер VPN сетях.

SSL (Secure Sockets Layers) был создан Netscape в 90-х. Было выпущено две версии v2 (1994) и v3 (1995). В 2001 IETF купила и обновила патент. В это же время SSL был переименован в TLS (Transport Layer Security).

SSL выполняет две основные задачи:

- Аутентификация сервера и клиента по средством Инфраструктуры Открытых Ключей (PKI).

- Создает шифрованное соединение между клиентом и сервером для обмена сообщениями.

Стандартная модель OSI состоит из семи уровней, в то время как четырех уровневая модель наиболее подходит для TCP/IP (уровень приложений, транспортный, сетевой, канальный, физический), который используется огромным количеством приложений.

SSL разположен между транспортным уровнем и уровнем приложения и будет шифровать уровень приложения.

Работа SSL проходит в 4 этапа:

-

SSL Handshake: Определяется метод шифрования для передачи данных; -

SSL Change Cipher Spec: Создание и передача ключа между клиентом и сервером на эту сессию; -

SSL Alert: Доставка сообщений SSL об ошибках между клиентом и сервером; -

SSL Record: Передача данных.

Для шифрования и аутентификации OpenVPN использует OpenSSL, который является бесплатным и распространяется с открытым исходным кодом.

Выделим основные плюсы и минусы этой технологии:

+ Зрелые криптографические алгоритмы (SSL/TLS);

+ SSL/TLS являются отраслевыми стандартами и входят в сферу ответственности IETF (Internet Engineering Task Force);

+ Простая технология, простая инсталляция, простое конфигурирование;

+ TCP/UDP, для множества внешних сотрудников нужен лишь один порт;

+ Индивидуальная конфигурация для клиентов;

+ Гибкость вследствие использования устройств Tun/Tap;

+ Никаких проблем с технологией NAT;

+ Быстрое повторное подключение, прозрачность для DynDNS, сеансы сохраняются;

+ Сжатие;

+ Высокая совместимость с firewall’ми и посредниками WWW;

+ Производительность (достаточно маломощных процессоров) ;

+ Модульная расширяемая архитектура;

+ Выполнение в пользовательском пространстве — в Linux не нужны привилегии администратора;

+ Высокая производительность даже на старых машинах;

+ Формирование трафика уже включено;

- Нет специализированных устройств;

- Дефицит обученного персонала;

- Отсутствие интерфейсов Web или интерфейсов для администрирования.

Раздел 2. Практическая часть

2.1. Организация сети на основе ZeroTier.

Создадим и настроим частный сетевой контроллер

-

Создадим виртуальную сеть -

Настроим и подключим к ней узлы -

Проверим сетевую связность между ними -

Закроем доступ к GUI сетевого контроллера извне