Файл: Лабораторная работа 1 Основы администрирования ос linux.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 23.11.2023

Просмотров: 52

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

ЛАБОРАТОРНАЯ РАБОТА №1

Основы администрирования ОС Linux

ЦЕЛЬ РАБОТЫ: приобретение практических навыков в работе с базовыми механизмами администрирования операционной системе Linux

Выполнил: Цой Виталий Владиславович

Группа: БИК-21-ИВ1

Рабочее задание

Основы администрирования

Работу я выполнял на Ubuntu v23.04, который установил на Virtualbox. Вначале работы открываем терминал клавишами Ctrl + Alt + T. Далее переходим в режим рута командой sudo –s и создаем двух новых пользователей и пароли для них.

Далее открываем второй терминал и заходим под созданным пользователем.

Открываем третий текстовый терминал и заходим под вторым созданным пользователем

С правами user1 с помощью ls -la / смотрим список основных каталогов

Я не имею права войти в каталог root.

Проверяем права доступа к домашним каталогам пользователей /home/Tsoy1 и /home/Tsoy2: они должны быть установлены в 755.

Переключаемся в консоль администратора и создаем два новых временных каталога:

mkdir -m 777 /home/temp1

mkdir -m 1777 /home/temp2

Первая цифра числовой последовательности 1777 – это Sticky-bit - этот бит тоже используется для создания общих папок. Если он установлен, то пользователи могут только создавать, читать и выполнять файлы, но не могут удалять файлы, принадлежащие другим пользователям.

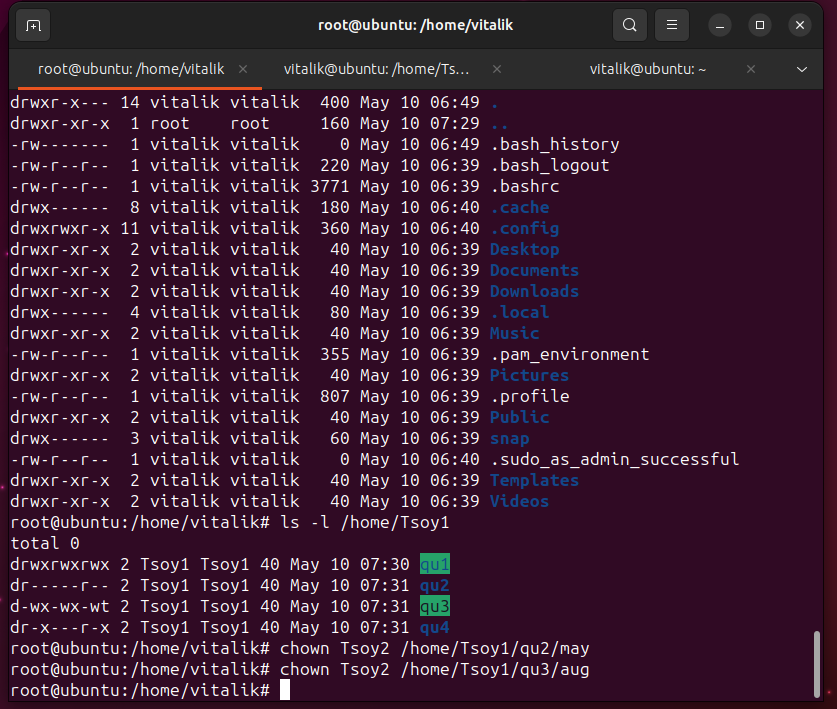

Возвращаемся в консоль Tsoy1 и, пользуясь командой mkdir, создаем в домашнем каталоге пользователя /home/Tsoy1 четыре каталога с именами qu1, qu2, qu3, qu4. При создании каталогов объявляем следующие права доступа к ним: (qu1 - 777, qu2 - 404, qu3 - 1333, qu4 – 505)

Задаем права доступа к файлам «по умолчанию». Для этого устанавливаем маску доступа umask 022

Значение umask равняется 022, тогда каждый новый файл будет иметь права доступа 754, а каждая новая директория 755.

В каждом из каталогов создаем по три текстовых файла с именами (jan, feb, mar), (apr, may, jun), (jul, aug, sep), (oct, nov, dec). В каждый файл запишем календарь на определенный месяц текущего года.

В каталог qu2 не удалось войти, а не удалось посмотреть список файлов в каталоге qu3

Перейдем в консоль с правами пользователя Tsoy2 войдем в каталог /home/Tsoy1/qu1. Создаем в каталоге /home/Tsoy2 новый файл quart1. Запишем в новый файл содержимое нескольких имеющихся файлов: cat jan feb mar >/home/Tsoy2/quart1

Попробуем вывести содержимое созданного файла на экран командой cat

Перейдем в консоль администратора и передадим право владения на файлы may и aug пользователю Tsoy2. Поочередно из консолей Tsoy1 и Tsoy2 проверим, как изменились права владения файлами после его передачи

Разграничение праав доступа

Зарегистрируемся в системе с правами суперпользователя. С помощью команды cat /etc/group откроем для просмотра файл групп

С помощью команды cat /etc/passwd откроем для просмотра файл учетных записей.

Аналогично изучим содержимое «теневого» файла паролей /etc/shadow.

С помощью команды groupadd omega создадим новую группу без указания ее числового идентификатора. Откроем для просмотра файл групп и найдите в нем созданную запись.

С помощью команды useradd –m john зарегистрируем в системе нового пользователя. После успешной регистрации пользователя, не назначая пользователю пароль, посмотрим содержимое текстовых файлов /etc/passwd и /etc/shadow.

Вместе с зарегистрированным пользователем создается и группа, которая называется так же, как и сам пользователь, и изначально он включен в эту группу.

Командой passwd john присвоим новому пользователю какой-либо простой пароль. После завершения процедуры регистрации вновь откроем теневой файл паролей /etc/shadow

Вместо “!” появился набор букв и цифр

Откроем вторую консоль и зарегистрируемся с именем и паролем вновь созданного пользователя john. Создадим в его домашнем каталоге текстовый файл с содержимым, позволяющим его идентифицировать. Затем установим права доступа 0750 на каталог /home/john и 0640 на созданный текстовый файл.

Аналогично предыдущим пунктам создадим учетную запись второго пользователя useradd –m -g omega braun. Присвойте ему такой же пароль. Затем посмотрите содержимое теневого файла /etc/shadow.

Braun относится к группе omega т.к. при создании пользователя мы указали название группы, к которой он будет принадлежать.

Если два и более одинаковых пароля имеют одинаковые хэши, то, взломав один хэш, мы получаем доступ ко всем аккаунтам, где используется тот же пароль, поэтому хешированные функции всегда разные.

С правами пользователя braun создадим в его домашнем каталоге текстовый файл с содержимым, позволяющим его идентифицировать. Затем установим права доступа 0750 на каталог /home/braun и 0640 на созданный текстовый файл.

С правами пользователя braun попытаемся войти в домашний каталог пользователя john и попытаемся прочитать его файл. Аналогично, с правами пользователя john попытаемся войти в домашний каталог пользователя braun и прочитать его файл

Данные попытки оказались неудачными, т.к. они не состоят в одной группе, а прав на просмотр как остальные пользователи у нас нету.

Перейдем в консоль с правами суперпользователя и командой usermod –g omega john включим пользователя john в группу omega. Правами пользователей john и braun из соответствующих консолей повторим попытки доступа к чужим каталогам и файлам

Из консоли администратора запустим редактор nano c именем файла учетных записей /etc/passwd в качестве аргумента. В учетной записи пользователя john вместо символа х во втором поле поставим символ восклицательного знака.

Завершим сеанс работы пользователя john. Попытаемся вновь зарегистрироваться в системе с этим именем

Нам это не удалось потому что мы изменили пароль на “!” что означает отсутствие пароля, а авторизоваться под пользователем, у которого нет пароля нельзя.

Вернемся в консоль администратора и с помощью текстового редактора разблокируем учетную запись пользователя john. Вновь из второй консоли войдем в систему с его именем.

Вернемся в консоль суперпользователя и попытаемся удалить учетную запись пользователя john командой userdel –r john

Система не позволяет удалить эту учетную запись т.к. она сейчас активна

С помощью команды ps –elf выведем на экран список процессов, исполняющихся в системе. В последних строках файла найдем процессы командной оболочки, закрепленной за пользователем john. Прочитаем во втором столбце числовой идентификатор этого процесса (PID) и «убьем» его командой kill -KILL

С помощью команд who проверим список пользователей, которые сейчас работают в системе.

Из консоли администратора просмотрим текстовые файлы в каталоге /var/log и найдем записи аудита, в которых зафиксированы входы в систему администратора и пользователей

У обычных пользователей нет к нему доступа.