Файл: 1. Обзор средств виртуализации 8 Понятие виртуализации и ее типы 8.docx

Добавлен: 04.12.2023

Просмотров: 459

Скачиваний: 19

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Таблица 2.5.1. - Необходимое сетевое оборудование для проектирования сети.

| Наименование оборудования | Модель оборудования | Необходимое количество |

| Центральный офис «Павелецкий» | ||

| Коммутатор | Cisco Catalyst WS-C2960X-48LPS-L | 3 |

| Коммутатор (L3) | Cisco Catalyst WS-C3650-24TD | 1 |

| Маршрутизатор | Сisco 4451 | 1 |

| Наименование оборудования | Модель оборудования | Необходимое количество |

| Дополнительный офис «Лубянка» | ||

| Коммутатор | Cisco C1000-16P-2G-L | 1 |

| Маршрутизатор | Cisco 1841 | 1 |

| Дополнительный офис «Пражская» | ||

| Коммутатор | Cisco C1000-16P-2G-L | 1 |

| Маршрутизатор | Cisco 1841 | 1 |

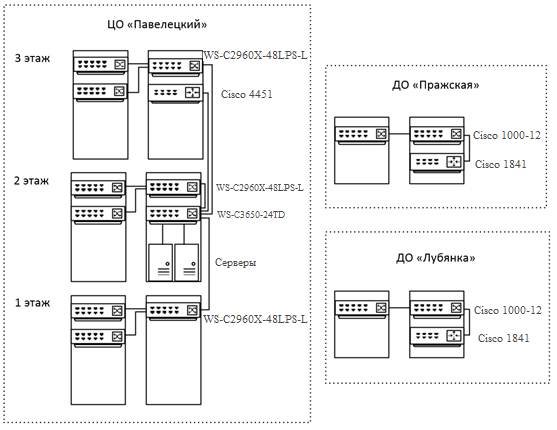

В исходных данных в параграфе 2.1, предполагалось, что на каждом этаже головного офиса и каждом филиале будет находиться серверная комната, выделенная для сетевого оборудования и коммутации розеток. Приведем схему подключения оборудования в серверных комнатах (рисунок 2.2).

Рисунок 2.2 – Схема оборудования в серверных комнатах.

На рисунке 2.2 левая часть подключения — это коммутационные патч-панели, ведущие к рабочим местам сотрудников, справа – установленное сетевое оборудование. Серверы будут установлены также в серверной комнате, для упрощения подключения и обслуживания.

-

Разработка физической схемы сети

Все физические подключения и количество человек в каждой сети изображено на рисунке 2.3. На рисунке можно увидеть, что все подключения «коммутатор – рабочие станции» реализованы технологией Fast Ethernet. Ее вполне хватит для комфортной работы в сети. Для соединения между коммутаторами уровня доступа и распределения, а также между коммутатором уровня распределения и маршрутизатором уровня ядра используется технология Gigabit Ethernet, так как данные сегменты должны иметь большую пропускную способность.

В филиалах реализована только технология Fast Ethernet. Это обуславливается небольшим количеством человек в них.

Пунктиром на рисунке обведены виртуальные локальные сети и главные сегменты сети. К главным сегментам относятся головной офис «Павелецкий» и его филиалы «Пражская» и «Лубянка».

Рисунок 2.3 – Структурная схема сети

-

Расчет плана IP-адресации и использование VLAN

Как одна из многих важных вещей в проектировании сети связи выступают виртуальные локальные сети (VLAN - Virtual Local Area Network). Собой они представляют группу устройств, которые имеют возможность взаимодействовать друг с другом напрямую на канальном уровне, не учитывая то, что физически могу быть подключены к разным коммутаторам. Если же устройства будут находиться в разных VLAN, они будут невидимы друг для друга на канальном уровне, даже если подключены к одному коммутатору и связь между ними возможна только на сетевом и более высоких уровнях. Используются VLAN в основном для построения логических топологий сети и уменьшения широковещательного трафика. Другими словами, VLAN увеличивает возможность управляемости сети, это упрощение применений разных политик и правил безопасности. В этом случае их можно будет применить к целой сети, а не к каждому устройству отдельно. Для организации VLAN используется открытый стандарт IEEE 802.1Q.

Так как в организации имеются разные подразделения, рационально было бы поместить каждый отдел в свой VLAN. Серверы тоже должны быть определены в отдельный VLAN.

Все созданные подсети можно увидеть в таблице 2.7.1.

Таблица 2.7.1 – Разбиение сети на отдельные VLAN для каждого подразделения

| Наименование подразделения | Диапазон IP адресов | Маска подсети | Номер VLAN |

| Отдел бухгалтерии (Бухгалтерия) | 192.168.1.0 – 192.168.1.63 | 255.255.255.192 | 2 |

| Департамент обеспечения безопасности (Охрана) | 192.168.1.64 -192.168.1.127 | 255.255.255.192 | 3 |

| Кредитно-депозитное управление (КДУ) | 192.168.1.128 -192.168.1.255 | 255.255.255.128 | 4 |

Таблица 2.7.1 – Разбиение сети на отдельные VLAN для каждого подразделения

(продолжение)

| Наименование подразделения | Диапазон IP адресов | Маска подсети | Номер VLAN |

| Отдел информационных технологий (ИТ) | 192.168.2.0 -192.168.2.127 | 255.255.255.128 | 5 |

| Юридический департамент (ЮД) | 192.168.2.128 -192.168.2.255 | 255.255.255.128 | 6 |

| Отдел обеспечения (АХО) | 192.168.3.0 -192.168.3.63 | 255.255.255.192 | 7 |

| Серверы | 192.168.3.64 – 192.168.3.95 | 255.255.255.224 | 8 |

-

Разработка логической схемы сети

Разбив все подразделения на VLAN, построим логическую схему сети (рисунок 2.4). На данной схеме можно увидеть, как элементы сети взаимодействуют между собой, какой путь преодолевает передаваемая информация.

На рисунке 2.4 показано, что каждое подразделение находиться в своем VLAN, в своей отдельной сети.

Маршрутизаторы Cisco 1821 и Cisco 4451 будут использоваться как каналообразующее оборудование для связи головного офиса и прилегающих филиалов с применением технологии VPN.

VPN (виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети, например Интернет.

Технология VPN будет использоваться для объединения сегментов корпоративной сети.

Рисунок 2.4 – Логическая схема сети

Технология VPN реализована на основе протокола IPsec для создания общей локальной сети между центральным офисом и филиалами.

IPsec (IP Security) – набор протоколов для организации защиты данных, передаваемых по межсетевому протоколу IP. Данные наборы протоколов позволяют осуществить аутентификацию (подлинность), проверку целостности и шифрование IP пакетов. Также в состав IPsec входят протоколы для обмена ключами в глобальной сети Интернет. Главная применение – организация VPN-соединений. В настоящее время используются стандарты RFC 2401- RFC 2412.

Устанавливается соединение между двумя сторонами, которое называется Security Association (SA). Соединение SA является однонаправленным. При этом стоит отметить, что стандарты IPsec дают возможность конечным точкам защищенного канала использовать как одно соединение (SA), так и произвольное их число, что будет увеличивать степень детализации защиты. Установка соединения начинается с взаимной аутентификации обеих сторон. Далее происходит выбор параметров (шифрование, проверка целостности данных) и необходимые протоколы передачи данных AH или ESP.

Отличия структуры пакетов при использовании идентификаторов протокола безопасности можно посмотреть на рисунке 2.5.

Рисунок 2.5 – Протоколы защиты данных (AH и ESP)

-

Организация маршрутизации в разрабатываемой сети

Маршрутизация – это процесс определения пути следования информации в сетях связи. Маршрутизация в проектируемой сети будет выполняться специальными программно-аппаратными средствами – маршрутизаторами.

В рамках настоящей работы будет использоваться протокол маршрутизации EIGRP. Данный протокол разработан компанией Cisco для маршрутизации в сетях с использованием сетевого оборудования Cisco. К преимуществам данного протокола можно отнести применяемый в его составе алгоритм Route Poisoning, который способен предотвращать возникновение маршрутных петель.

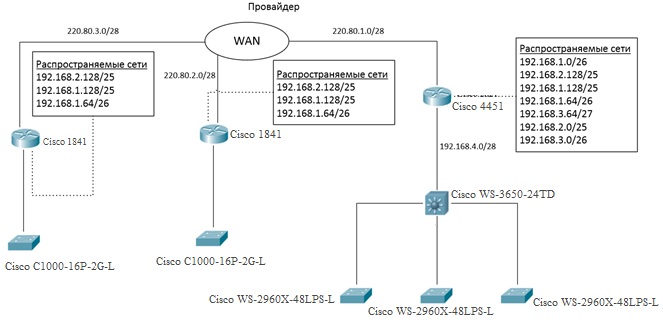

Таблицы маршрутизации всех маршрутизаторов со списком распространяемых ими сетей показаны на рисунке 2.6.

Рисунок 2.6 - Таблицы маршрутизации. Распространяемые сети

-

Виртуализация серверной подсистемы

Перед тем как переходить к вопросу виртуализации серверной подсистемы, необходимо понять, какие функции будут ей выполняться в сети.

В организации должно быть реализовано следующее:

-

Принт-сервер – сервер, с установленной на нем операционной системой, содержащей подключения ко всем имеющимся в организации принтерам, которые находятся в открытом, общем доступе для всех пользователей внутри корпоративной сети. Данный сервер необходим для упрощения подключения и обслуживания принтеров. -

Файловый сервер – сервер, который имеет большой объем памяти для хранения данных, которые также должны быть общедоступны для пользователей, находящихся внутри сети организации. -

Сервер баз данных – сервер, с установленной на нем операционной системой и СУБД, на базе которой развернута та или иная база данных. Например, база данных 1С. Данный сервер выполняет обслуживание и управление базой данных и отвечает за целостность и сохранность данных, а также обеспечивает операции ввода-вывода при доступе клиента к информации. -

Почтовый сервер – сервер, на котором развернут программный продукт Microsoft Exchange Server 2019 для обмена сообщениями и совместной работы. -

Контролер домена. Сервер, контролирующий область компьютерной сети (домен). Запускает службы Active Directory. Контроллеры домена хранят данные каталога и управляют взаимодействиями пользователя и домена, включая процессы входа пользователя в систему, проверку подлинности и поиски в каталоге.

В обычном случае, для каждого из перечисленных серверов потребовался бы отдельный программно-аппаратный комплекс. Технология виртуализации позволяет минимизировать затраты на аппаратные и программные компоненты, электроэнергию, охлаждение и их обслуживание, таким образом позволяя снизить капитальные и эксплуатационные затраты на информационную сеть.

В данном случае осуществляется виртуализация серверной подсистемы для достижения более рационального использования ресурсов серверов.

Организация будет иметь 2 сервера со схожими характеристиками.

Характеристики этих двух серверов приведены в таблице 2.10.1.

Таблица 2.10.1. - Характеристики серверов виртуализации

| Процессор | INTEL® Xeon® CPU E5-2680 v2 @2.80GHz 2.80 GHz (2 processors) |

| Оперативная память | 32,0 GB памяти DDR3 ECC Reg (512GBMAX) |

| Жесткий диск | 6 дисков 450ГБ SAS 10 тыс. об/мин |

| Сетевое оборудование | 2-портовый контроллер GbE Intel I350T2 |

Имея серверы, также было бы рационально использовать внешнее сетевое хранилище данных (СХД). Разница внешнего СХД и обычными внутренними дисками в первую очередь заключается в надежности, объеме и скорости.

Для серверов будет использоваться система хранения данных HP StoreVirtual 4130, представляющая собой архитектурное решение для подключения устройств хранения данных, таких как ленточные библиотеки, дисковые массивы, оптические приводы таким образом, чтобы операционная система, подключенная к данной СХД, распознавала подключенные ресурсы как локальные. Такую СХД сеть хранения данных называют SAN (Storage Area Network). Данный СХД будет подключаться к коммутатору 3 уровня Cisco WS-C3650-24TD.

Существует несколько типов систем хранения данных: SAN, NAS, DAS.

DAS – внешняя память, которая напрямую подсоединена к компьютеру и используется только им.

NAS – говоря простым языком, это выделенный файловый сервер с подключенной к нему дисковой подсистемой. В состав ее иногда может входить оптическая или ленточная библиотека. Данные сервер напрямую подключается в сеть и представляет хостам доступ к файлам на своей интегрированной подсистеме внешней памяти. Использует такие протоколы как: NFS, FTP, SFTP, HTTP и др.

Выбранный тип СХД - SAN. Данное оборудование будет работать по протоколу ISCI через TCP\IP.