ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2023

Просмотров: 134

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

| так же физическими лицами путем встраивания в прикладное программное обеспечение;

конфиденциальной, служебной, коммерческой и др. информации, не содержащей сведений, составляющих государственную тайну, а также обеспечивает обмен такой информацией и юридическую значимость электронного документооборота. Обмен информацией в электронной форме осуществляется внутри и между государственными органами, органами местного самоуправления, организациями, а также гражданами (физическими лицами). СКЗИ «ViPNet CSP» предназначено не только для использования в программном обеспечении ViPNet производства ОАО «ИнфоТеКС», но и для встраивания в прикладное программное обеспечение других производителей и для поставки конечным пользователям и обеспечивает:

Shipka и др.). Для осуществления функций шифрования и проверки электронной подписи криптопровайдер ViPNet CSP использует открытый ключ, находящийся в сертификате того пользователя, которому адресован зашифрованный документ или от которого поступил документ с электронной подписью. Для |

| расшифрования и формирования электронной подписи криптопровайдер использует закрытый ключ пользователя, который совершает данные операции (тот ключ, который будет указан самим пользователем). Процесс передачи конфиденциального сообщения Outlook схематично представлен ниже (Рисунок 2.4).  Рисунок 2.4 – Схема обмена защищенными документами Пользователю А необходимо передать пользователю В конфиденциальное сообщение Outlook:

Если сообщение перехватит злоумышленник, прочитать письмо ему не удастся, поскольку у него нет закрытого ключа пользователя В. Если пользователь В не сможет расшифровать сообщение, пришедшее от А, это значит, что письмо было изменено сторонними лицами или повреждено в |

| процессе пересылки. В этом случае В может запросить у пользователя А повторную отправку сообщения. Процесс формирования и проверки электронной подписи представлен ниже.  Рисунок 2.5 – Процесс формирования и проверки подписи документа Пользователю А необходимо заверить документ (например, сообщение Outlook) электронной подписью, для того чтобы остальные пользователи не смогли внести в него изменения и каждый мог удостовериться, что автор данного документа – пользователь А;

(пользователи В, C и D) или выкладывает для общего доступа.

СКЗИ «ViPNet CSP» предназначено для работы на IBM-совместимых компьютерах (стационарных, переносных или мобильных) со следующей рекомендуемой конфигурацией: процессор с архитектурой x86 или x86-64; ОЗУ - не менее 512 Мбайт; свободное место на жестком диске – не менее 30 Мбайт. Для обеспечения класса выше К1 необходимо использование сертифицированных ФСБ России устройств типа «электронный замок» |

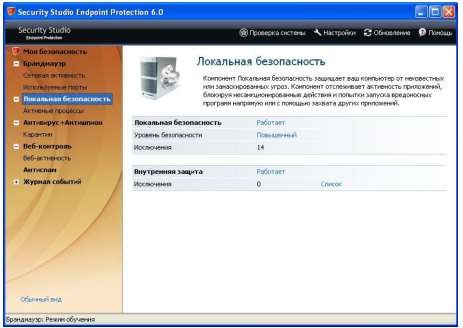

| вторжений. Обеспечивает безопасную и комфортную работу с сетью Интернет, предотвращая любые попытки проникновения на компьютер вредоносного программного обеспечения и блокируя нежелательный трафик. Security Studio Endpoint Protection 6.0 защищает компьютер от сетевых вторжений, вредоносных программ и спама:

Security Studio Endpoint Protection (SSEP) обеспечивает защиту компьютера с применением межсетевого экрана, антивируса и средства обнаружения вторжений. Обеспечивает безопасную и комфортную работу с сетью интернет, предотвращая любые попытки проникновения на компьютер вредоносного программного обеспечения и блокируя нежелательный трафик. Сертифицированная версия Security Studio Endpoint Protection позволит выполнить требования ФСТЭК по защите персональных данных. SSEP может быть использован совместно с СЗИ от НСД Secret Net для обеспечения комплексной защиты автоматизированного рабочего места.  Рисунок 2.8 – Компоненты Security Studio Endpoint Protection |

| Компоненты Security Studio Endpoint Protection:

Достоинства и преимущества Security Studio Endpoint Protection.

SSEP рекомендован к установке в инфраструктуре ООО «НГМА» на всех рабочих станциях. Таким образом, результате отработки проектного решения по защите информации от несанкционированного доступа в корпоративной сети ООО «НГМА», были рекомендованы к установке следующие СЗИ: |

| уязвимости по защите, а также предложены меры по предотвращению угрозы информационной безопасности в ЛВС ООО «НГМА». |

| 3 ОРГАНИЗАЦИОННО-ЭКОНОМИЧЕСКИЙ РАЗДЕЛ Отдел ИТ ООО «НГМА» укомплектован современным сетевым оборудованием и оргтехникой необходимыми для устойчивой стабильной работы всех подразделений предприятия в целом, финансово-экономической и административно-хозяйственной деятельности. Рекомендации, разработанные в данной работе обеспечат защиту информации от злоумышленников и разрушающих программных средств находится на высоком уровне с отсутствием прорех в обороне. В экономической части произведем расчет затрат на обслуживание ЛВС предприятия и ее защиту от разрушающих программных средств. Таблица 4.1 – Расчет затрат на обслуживание локальной сети и плановый ремонт рабочих станций

Таким образом общие затраты на плановый ремонт и обслуживание ЛВС и ее компонентов и программного обеспечения общей стоимостью 16 420 руб. Расходы на оплату труда специалистов. Сумма затрат определяется как произведение временных затрат (t1+t2+t3+t4+t5+t6) и среднечасовой оплаты труда разработчика (ЗПсрч). Затраты труда на подготовку описания задачи (t1) точной оценке не поддаются, так как это связано с творческим характером работы. Принимаем t1 = 10 час. |

| Все остальные виды затрат труда можно выразить через условное число клиентов сети. Рассчитаем t2 – затраты труда на исследование и решение задачи. У К t2  кс уз , (1) кс уз , (1) Ккл К где Куз – коэффициент увеличения затрат труда, вследствие недостаточно точного описания задачи, последующих уточнений и дополнений. (Куз = 1,2...1,5; принимаем Куз ср = 1,35); К – коэффициент, учитывающий квалификацию разработчика в зависимости от стажа работы, выбираем из таблицы 3.2: Ккл – среднее количество клиентов сети, подлежащих настройке в один час (принимаем среднее значение клиентов Ккл = 5). Таблица 3.2 – Коэффициент, учитывающий квалификацию разработчика

У У Ккс сл 1 Ккор (2) где Укс – условное число клиентов сети; У – предполагаемое число клиентов сети (принимаем У = 11); Ксл – коэффициент сложности сетевой архитектуры; (Ксл=1,25-2,0; принимаем Ксл ср = 1,6); Ккор – коэффициент коррекции сетевой архитектуры в ходе разработки; (Ккор = 0,05-1,0; принимаем Ккор ср = 0,5). |

| Укс 10 1,6 1 0,5 24, Затраты труда на исследование решения задачи (t2): У К К 24 1,35 1,2  t2 кс уз 7,776 .ч (3) t2 кс уз 7,776 .ч (3) Ккл 5 Рассчитаем t3 – затраты труда на исследование сетевой архитектуры:  t3 Укс К 24 1,2 7,2 .ч (4) t3 Укс К 24 1,2 7,2 .ч (4) (3...5) 4 Рассчитаем t4 – затраты труда на настройку сети – вычисления аналогичны предыдущим: принимаем t4 = 7,2 (час). Рассчитаем t5 – затраты труда на отладку:  t5 Укс К 24 1,2 14,4 .ч (5) t5 Укс К 24 1,2 14,4 .ч (5) (1...3) 2 Затраты на подготовку документации (t6): t6 t61 t62 , (6) где t61 – затраты труда на подготовку документации в рукописи, t62 – затраты на оформление документации.  t61 Укс К 24 1,2 2,057 .ч (7) t61 Укс К 24 1,2 2,057 .ч (7) 14 14 t62 0,75t61 0,75 2,057 1,543 .ч (8) |

| t6 2,0571,543 3,6 .ч Таблица 4.3 – Расчет временных и материальных затрат на установку, настройку и обслуживание сети

Определение среднечасовой оплаты труда разработчика: |