Файл: 1 Элементы информационной безопасности автоматизированных систем.doc

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 54

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Перехват сеанса Session hijacking: разновидность атаки, когда атакующий способен просматривать пакеты участников сети и посылать свои собственные пакеты в сеть. Атака использует особенности установления соединения в протоколе TCP, и может осуществляться как во время «тройного рукопожатия»6, так и при установленном соединении.

В статье 1985 года, написанный Робертом т. Моррисом под названием «A Weakness in the 4.2BSD Unix TCP/IP Software» определено понятие Sessionhijacking – перехват сеанса.

Путем прогнозирования начального порядкового номера в протоколе TCP/IP, Моррис предложил подменить личность доверенного клиента при подключении к серверу. В настоящее время это сделать гораздо сложнее. Помимо флагов (syn, ack, syn-ack), в заголовке пакета содержится порядковый номер, который предназначен, для использования клиентом и восстановления данных. Подобные атаки требуют от злоумышленника подключения к сети с одновременным переводом законного пользователя в Offline, а затем подменой пользователя, что является сложной комплексной атакой.

Инсайдерские угрозы, Insider threats: угрозы, основанные на доступе к сети злоумышленника, стремящегося совершить кражу данных или нарушить безопасность информации.

Инсайдерская угроза – это злоупотребление своим доступом к данным или служебным положением. Наиболее очевидный случай – Эдвард Сноуден. В 2009 году Эдвард Сноуден работал в компании Dell, являющейся подрядчиком для нескольких ведомств США. В марте 2012 года он был назначен в АНБ на Гавайях. Находясь там, он убедил нескольких людей, представить ему свои логин и пароль, под предлогом выполнения функций администратора сети. Таким образом он получил доступ и скачал тысячи документов, к которым ему не был разрешен доступ.

Большинство руководителей больше озабочены внешней безопасностью, чем внутренней, поэтому часто довольно легко получить доступ к данным внутри организации. Не редко существуют локальные сети, где конфиденциальные данные просто помещаются на общий диск без ограничения доступа к ней. Это означает, что любой пользователь сети может получить доступ к этим данным. Также работник организации может целенаправленно обойти меры безопасности для доступа к данным Самый распространенный способ – вход с чужого пароля. Что позволяет преступнику получить доступ к любым ресурсам и данным, к которым это лицо имеет доступ. К сожалению, многие люди используют слабые пароли или, что еще хуже, они пишут свой пароль где-то на столе. Некоторые пользователи даже делиться паролями. Например, предположим, менеджер по продажам на больничном, но хочет проверить, отправил ли ей клиент информацию по электронной почте. Она просит своего помощника, дает ему свой логин, чтобы он мог проверить электронную почту. Такого рода поведение должно быть строго запрещено политикой безопасности компании, но это все равно происходит. Проблема в том, что уже два человека могут войти в систему как менеджер по продажам. Случайно или преднамеренно логин и пароль может оказаться доступен и большему числу сотрудников компании, что с большой долей вероятности приведет к краже всей клиентской базы и финансовым потерям фирмы.

Отравление кэша DNS, DNS cache poisoning: повреждение целостности данных в системе DNS путём заполнения кэша DNS-сервера данными, не исходящими от авторитетного DNS-источника, так что пользователи могут быть перенаправлены на вредоносные веб-сайты, включая фишинг-сайты.

Представим возможный сценарий, при котором злоумышленник перенаправляет трафик на свой компьютер с помощью манипуляций с DNS кэшем. Злоумышленник создает поддельный веб-сайт банка с целью получения логина и пароля реального. В этом случае даже опытный пользователь не сможет заподозрить перенаправление на DNS-сервер злоумышленника. Используются две записи на DNS-сервере – первая на сайте реального банка, с указанием поддельного сайта, вторая запись домена, который не существует. Затем злоумышленник отправляет запрос на DNS-сервер в целевой сети. Этот запрос осуществляется с любого IP-адреса целевой сети и запрашивает поддельный DNS-сервер в домене реального банка, которого не существует.

Поскольку запрос осуществляется с легального списка IP адресов то в любой момент злоумышленник может начать посылать поток поддельных ответов якобы от легального DNS-сервера. Целевой сервер получает запросы на запись исходящие от поддельного DNS сервера в поддельном домене. В этот момент на целевом DNS-сервере хакер создает запрос на обмен информаций. Эта информация включает в себя ложные адреса для реального банка. Теперь целевой DNS-сервер имеет записи для реального банка, которая указывает на сайт хакера, а не на реальный сайт банка. Далее пользователи перенаправляются на поддельный сайт хакера, имитирующий работу реального сайта.

Эта атака, как и многие другие, зависит от уязвимости в целевой системе. Правильно настроенный DNS-сервер не должен выполнять передачу зоны с любого DNS-сервера, который еще не прошел проверку подлинности в домене. Однако печальный факт заключается в том, что существует множество DNS-серверов, которые не настроены должным образом.

Наряду с перечисленными выше угрозами появляются новые угрозы, связанные развитием информационного общества. Например, doxing, используемый, как правило, против публичных людей с целью поиска компромата и сведений о их личной жизни в сети Интернет. В 2016 году такой атаке подвергся директор ЦРУ.

К новым видам угроз можно отнести взлом медицинских устройств. Так, хакер Барнаби Джек обнаружил уязвимость в инсулиновой помпе, которая могла позволить злоумышленнику взять под контроль насос и сделать инъекцию для убийства пациента. На сегодняшний день нет подтвержденной информации о том, что на самом деле это было сделано, но тем не менее это не может не учитываться в дальнейшем. Аналогичные уязвимости были найдены и в кардиостимуляторах.

В июле 2015 года была выявлена уязвимость в системах управления автомобилей марки Jeep. Эта уязвимость позволяла хакеру остановить работу двигателя, что могло привести к остановке автомобиля на оживленной автомагистрали и, как следствие, к серьезному ДТП.

Все эти угрозы связаны с развитием технологий и приводят не только к взлому данных и автоматизированных систем, но потенциально угрожают жизни и здоровью граждан.

1.5.3. Средства защиты информации

Средства защиты информации (СЗИ) – это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.

Типы СЗИ:

-

технические средства защиты информации; -

защищенные технические средства обработки информации; -

технические средства контроля эффективности защиты информации; -

программные средства защиты информации от несанкционированного доступа; -

защищенные от НСД программные средства обработки информации; -

программные средства контроля защищенности информации от несанкционированного доступа.

Основные виды средств защиты информации:

Межсетевые экраны – средства, реализующее контроль за информацией, направленной в АС или исходящей из нее. Межсетевые экраны выполняют фильтрацию информации по заданным критериям.

Средства обнаружения вторжений – представляют собой средства, автоматизирующие процесс контроля событий в системе (сети) с проведением анализа этих событий с целью поисках признаков инцидента ИБ.

Антивирусные СЗИ – должны выявлять и соответствующим образом реагировать на средства несанкционированного уничтожения, блокирования, модификации, копирования информации или нейтрализации СЗИ.

Средства доверенной загрузки. В рамках реализации мер по управлению доступом предусмотрено обеспечение так называемой доверенной загрузки.

Меры по защите машинных носителей информации в части обеспечения контроля за их использованием реализуются с помощью средств контроля съемных носителей.

Более подробнее рассмотрим средства антивирусной защиты (САЗ).

Антивирусная программа (антивирус, средство антивирусной защиты, средство обнаружения вредоносных программ) – специализированная программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ и восстановления заражённых (модифицированных) такими программами файлов и профилактики — предотвращения заражения (модификации) файлов или операционной системы вредоносным кодом.

Для защиты от вирусов используют три группы методов:

-

Методы, основанные на анализе содержимого файлов (как файлов данных, так и файлов с кодами команд). К этой группе относятся сканирование сигнатур вирусов, а также проверка целостности и сканирование подозрительных команд. -

Методы, основанные на отслеживании поведения программ при их выполнении. Эти методы заключаются в протоколировании всех событий, угрожающих безопасности системы и происходящих либо при реальном выполнении проверяемого кода, либо при его программной эмуляции. -

Методы регламентации порядка работы с файлами и программами. Эти методы относятся к административным мерам обеспечения безопасности.

Антивирусные программы подразделяются по исполнению (средствам блокирования) на:

-

программные; -

программно-аппаратные.

По признаку размещения в оперативной памяти выделяют:

-

резидентные (начинают свою работу при запуске операционной системы, постоянно находятся в памяти компьютера и осуществляют автоматическую проверку файлов); -

нерезидентные (запускаются по требованию пользователя или в соответствии с заданным для них расписанием).

По виду (способу) защиты от вирусов различают:

-

Программы-детекторы (сканеры). Находят вирусы в оперативной памяти, на внутренних и(или) внешних носителях, выводя сообщение при обнаружении вируса; -

Программы-доктора (фаги, полифаги). Находят зараженные файлы и «лечат» их. Среди этого вида программ существуют полифаги, которые способны удалять разнообразные виды вирусов, самые известные из антивирусов-полифагов Norton AntiVirus, Doctor Web, Kaspersky Antivirus; -

Программы-вакцины (иммунизаторы). Выполняют иммунизацию системы (файлов, каталогов) блокируя действие вирусов; -

Программы-ревизоры. Являются наиболее надежными в плане защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов, системных областей диска до момента инфицирования компьютера (как правило, на основе подсчета контрольных сумм), затем сравнивают текущее состояние с первоначальным, выводя найденные изменения на дисплей; -

Программы-мониторы. Начинают свою работу при запуске операционной системы, постоянно находятся в памяти компьютера и осуществляют автоматическую проверку файлов по принципу «здесь и сейчас»; -

Программы-фильтры (сторожа). Обнаруживают вирус на ранней стадии, пока он не начал размножаться. Программы-сторожа — небольшие резидентные программы, целью которых является обнаружение действий, характерных для вирусов.

Задания и порядок их выполнения

Задание 1. Проверьте компьютер на наличие вирусов.

Порядок выполнения (исходя из доступных прав):

Вариант 1 – с правами администратора (на личном компьютере):

1. Скачайте бесплатную лечащую утилиту от Dr.Web – Cure IT по ссылке https://free.drweb.ru/download+cureit+free/.

2. Укажите галочками согласие направлять статистику и чтение лицензионного соглашения.

3. Заполните поля раскрывшейся формы (Имя, Фамилия, Е-mail), отметьте галочкой пункт «Я разделяю политику конфиденциальности…» и нажмите кнопку Отправить.

4. Перейдите по ссылке, направленной Dr.Web на вашу почту, загрузите утилиту.

5. Нажав на кнопку Начать проверку (

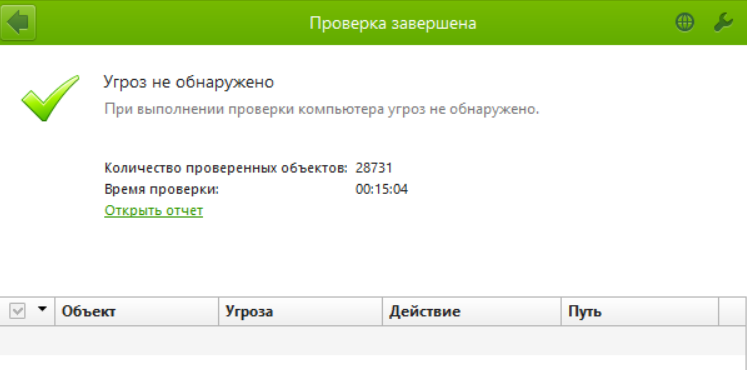

6. Проанализируйте результаты проверки (рис. 1.6) и сделайте выводы о наличии/отсутствии вирусов, скорости проверки файлов в зависимости от количества файлов. Укажите результаты проверки, время проверки, количество проверенных файлов.

Рис. 1.6. Пример результатов работы Dr.Web

Вариант 2 – с правами обучаемого (в компьютерном классе):

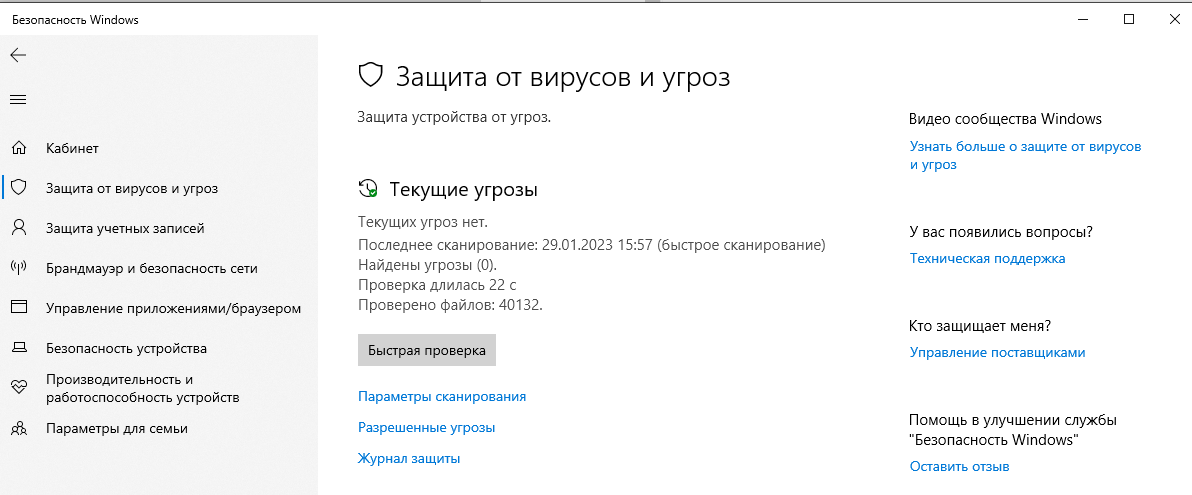

1. С использованием поиска (рядом с кнопкой «Пуск») найдите экранную форму с настройками безопасности «Безопасность Windows» и перейдите на закладку «Защита от вирусов и угроз».

Рис. 1.7. Экранная форма «Защита от вирусов и угроз»

2. Нажмите кнопку «Параметры сканирования» и подтвердите выбор для быстрой проверки компьютера – «Быстрая проверка».

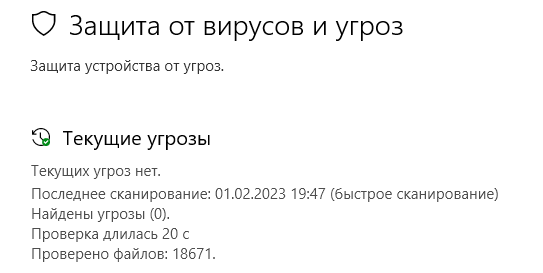

3. Проанализируйте результаты проверки (рис. 1.8) и сделайте выводы о наличии/отсутствии вирусов, скорости проверки файлов в зависимости от количества файлов. Укажите результаты проверки, время проверки, количество проверенных файлов.

Рис. 1.8. Пример результатов работы Microsoft Defender

Задание 2. Проверьте рабочую флеш-память на наличие вирусов.