Файл: Н. Н. Мошак должность, уч степень, звание подпись, дата инициалы, фамилия.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2023

Просмотров: 22

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

МИНИСТЕРСТВО связи и МАССОВЫх КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

государственное образовательное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУГРСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ им. проф. М.А. БОНЧ-БРУЕВИЧА»

Факультет Информационных систем и технологий

Кафедра Информационных управляющих систем

ОТЧЕТ

ЗАЩИЩЕН С ОЦЕНКОЙ

ПРЕПОДАВАТЕЛЬ

| проф., д.т.н. | | | | Н.Н. Мошак |

| должность, уч. степень, звание | | подпись, дата | | инициалы, фамилия |

| ЛАБОРАТОРНАЯ РАБОТА № 2 | ||||

| «ГРУППОВЫЕ ПОЛИТИКИ БЕЗОПАСНОСТИ АРМ» | ||||

| по курсу: Безопасность информационных технологий и систем | ||||

| | ||||

| | ||||

РАБОТУ ВЫПОЛНИЛ(А)

| СТУДЕНТ(КА) ГР. | ИСТ-112 | | | | Шевчук М.А. |

| | | | подпись, дата | | инициалы, фамилия |

Санкт-Петербург

2023

Цель работы:

Изучить редактор локальной групповой политики и научиться настраивать групповые политики безопасности на автономном автоматизированном рабочем месте (АРМ) пользователя с установленной на нем операционной системой Windows для защиты информации от несанкционированного доступа (НСД).

Используемое программное обеспечение: операционная система Windows XP.

Ход работы:

Тип исходных данных по закрытому контуру ЛВС – 2Б. Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Требования к безопасности данного типа данных представлены в таблице №1:

| Подсистемы и требования | Класс 2Б |

| 1. Подсистема управления доступом | |

| 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | + |

| в систему | - |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | - |

| к программам | - |

| к томам, каталогам, файлам, записям, полям записей | - |

| 2. Подсистема регистрации и учёта | |

| 2.1 Регистрация и учёт: | |

| входа (выхода) субъектов доступа в (из) систему (узел сети) | + |

| выдачи печатных (графических) выходных документов | - |

| запуска (завершения) программ и процессов (заданий, задач) | - |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи | - |

| доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей | - |

| изменения полномочий субъектов доступа | - |

| создаваемых защищаемых объектов доступа | - |

| 2.2. Учет носителей информации | + |

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | - |

| 2.4. Сигнализация попыток нарушения защиты | - |

| Подсистемы и требования | Класс 2Б |

| 3. Криптографическая подсистема | |

| 3.1. Шифрование конфиденциальной информации | - |

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | - |

| 3.3. Использование аттестованных (сертифицированных) криптографических средств | - |

| 4. Подсистема обеспечения целостности | |

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + |

| 4.3. Наличие администратора (службы) защиты информации в АС | - |

| 4.4. Периодическое тестирование СЗИ НСД | + |

| 4.5. Наличие средств восстановления СЗИ НСД | + |

| 4.6. Использование сертифицированных средств защиты | - |

Таблица 1

Требования к классу защищенности 2Б:

-

Подсистема управления доступом: должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов. -

Подсистема регистрации и учета: должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС. В параметрах регистрации указываются: - дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы; - результат попытки входа: успешная или неуспешная (при НСД); - должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку). -

Подсистема обеспечения целостности: должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а также неизменность программной среды. При этом: - целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ; - целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ во время обработки и (или) хранения защищаемой информации; - должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время; - должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД; - должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

Осуществим следующие настройки безопасности, предварительно добавив новую оснастку:

Пуск -> Выполнить -> “mmc” -> Консоль -> Добавление или удаление оснасток -> «Редактор локальной групповой политики» -> Добавить -> Готово

-

Конфигурация компьютера

В соответствии с требованиями ФСТЭК к уровню защиты 2Б, в АС должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а также неизменность программной среды. В связи с этим необходимо обеспечить ограничение прав пользователей во избежание внесения ими изменений в структуру программных средств, которые могут привести к появлению уязвимостей.

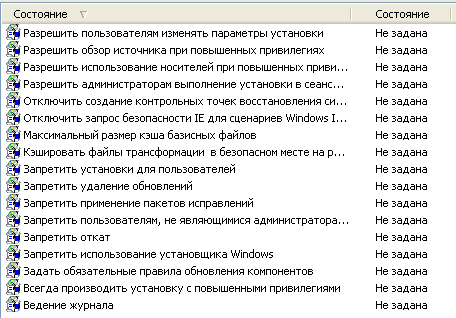

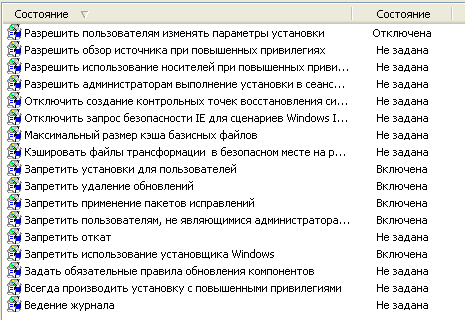

В этом поможет применение следующих политик: (рис. 1-2, с. 3)

-

Запрет на удаление обновлений. Пользователи не смогут самостоятельно удалять обновления системных программ, использовать устаревшее ПО с уязвимостями и тем самым подвергать систему опасности:

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Установщик Windows -> Запретить удаление обновлений -> Включена -> Готово

-

Запрет на установку обновлений программ и запрет на изменение параметров установки. Обновления смогут устанавливать только администраторы, чтобы обезопасить целостность системы от действий неопытных пользователей:

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Установщик Windows -> Запретить пользователям, не являющимся администраторами, устанавливать обновления программ, имеющих цифровую подпись -> Включена -> Готово

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Установщик Windows -> Разрешить пользователям изменять параметры установки -> Отключена -> Готово

-

Запрет на применение пакетов исправлений. Также пользователи не смогут устанавливать и сторонние пакеты исправлений уже установленного ПО, тем самым нарушая его неизменность:

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Установщик Windows -> Запретить применение пакетов исправлений -> Включена -> Готово

-

Запрет на использование установщика Windows и запрет установок для пользователей. Пользователи не смогут устанавливать стороннее, в том числе и потенциально вредоносное, ПО на свои АРМ:

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Установщик Windows -> Запретить использование установщика Windows -> Включена -> Готово

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Установщик Windows -> Запретить установки для пользователей -> Включена -> Готово

Рисунок 1 |  Рисунок 2 |

(рис. 3-4)

-

Запрет на установку служб Internet Information Services. Пользователям будет запрещено устанавливать сторонние информационные службы с доступом в Интернет:

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы IIS (InternetInformationServices) -> Запретить установку IIS-> Включена -> Готово

| Рисунок 3 | Рисунок 4 |

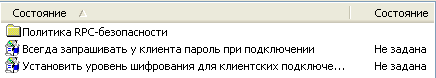

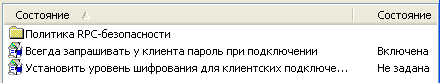

В соответствии с требованиями ФСТЭК к уровню защиты 2Б, в АС должна осуществляться идентификация и проверка подлинности доступа субъектов в систему, в связи с чем необходимо запрашивать у пользователей пароль при подключении к системе удалённых рабочих столов: (рис. 5, 6)

Пуск -> Выполнить -> “gpedit.msc” -> Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы терминалов -> Шифрование -> Всегда запрашивать у клиента пароль при подключении -> Включена -> Готово

Рисунок 5 |  Рисунок 6 |