ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.12.2023

Просмотров: 36

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Лабораторная работа «AppLocker в Windows»

Общие сведения

AppLocker - это технология в Windows, позволяющая системному администратору блокировать выполнение определенных исполняемых файлов на компьютерах сети. AppLocker — это расширение технологии Software Restriction Policy (используемой в Windows XP/Vista), однако последняя могла блокировать выполнение программ, основываясь лишь на имени файла, пути и хэша файла. В AppLocker появилась возможность блокировки исполняемых файлов, основываясь на их цифровой подписи, в результате можно блокировать программы, основываясь на имени программы, версии и вендоре. Это означает, что если производитель обновит версию программы, то правила AppLocker продолжат блокировать обновленное приложение, снижая тем самым нагрузку на системного администратора. Также, например, можно создать правило AppLocker, основанное на версии ПО, тем самым можно разрешить запуск только определенных заранее разрешенных версий программ. Еще одно преимущество AppLocker заключается в том, что теперь не имеет значение откуда запускается программа (хоть с карты памяти), AppLocker в любом случае будет блокировать запуск программы.

Данную методику блокировки выполнения определенных программ при помощи AppLocker можно использовать для блокирования выполнения любого исполняемого файла, выпущенного Microsoft либо сторонними разработчиками.

Applocker полезен в работе с компьютером, так как помогает сократить административные издержки и снизить затраты организации на управление вычислительными ресурсами, уменьшая количество звонков в службу поддержки, которые являются результатом работы пользователей, запускающих неутвержденные приложения, а также с Applocker позволяет:

-

Управление следующими типами приложений: исполняемые файлы (.exe и .com), сценарии (JS, PS1, VBS, CMD и .bat), файлы установщика Windows (MST, MSI и MSP) и DLL-файлы (DLL и OCX), а также упакованные приложения и установщики упакованных приложений (appx). -

Определить правила на основе атрибутов файла, производных от цифровой подписи, включая издателя, название продукта, имя файла и версию файла. Например, можно создать правила на основе атрибута издателя, сохраняемого посредством обновлений, или создать правила для определенной версии файла. -

Назначить правила группе безопасности или определенному пользователю. -

Создание исключений из правил. Например, можно создать правило, позволяя запускать все процессы Windows, кроме редактора реестра (Regedit.exe). -

Использовать режим только аудита для развертывания политики и определения ее влияния до непосредственного применения. -

Определить правила импорта и экспорта. Импорт и экспорт влияют на всю политику. Например, при экспорте политики экспортируются все правила из всех коллекций правил, в том числе параметры для коллекций правил. При импорте политики все условия в существующей политике перезаписываются. -

Упростить создание и управление правилами AppLocker с помощью Windows PowerShell управления.

ВАЖНО: все создаваемые машины, папки, файлы, сайты и т.п. должны быть поименованы фамилией исполнителя работы!

Отчет по работе должен содержать:

-

cкриншоты (не обрезанные, чтобы была видна идентификация исполнителя) всех! этапов выполнения заданий с комментариями; -

текстовые файлы, создаваемые в процессе работы с комментариями;

общие выводы по работе.

Порядок выполнения работы:

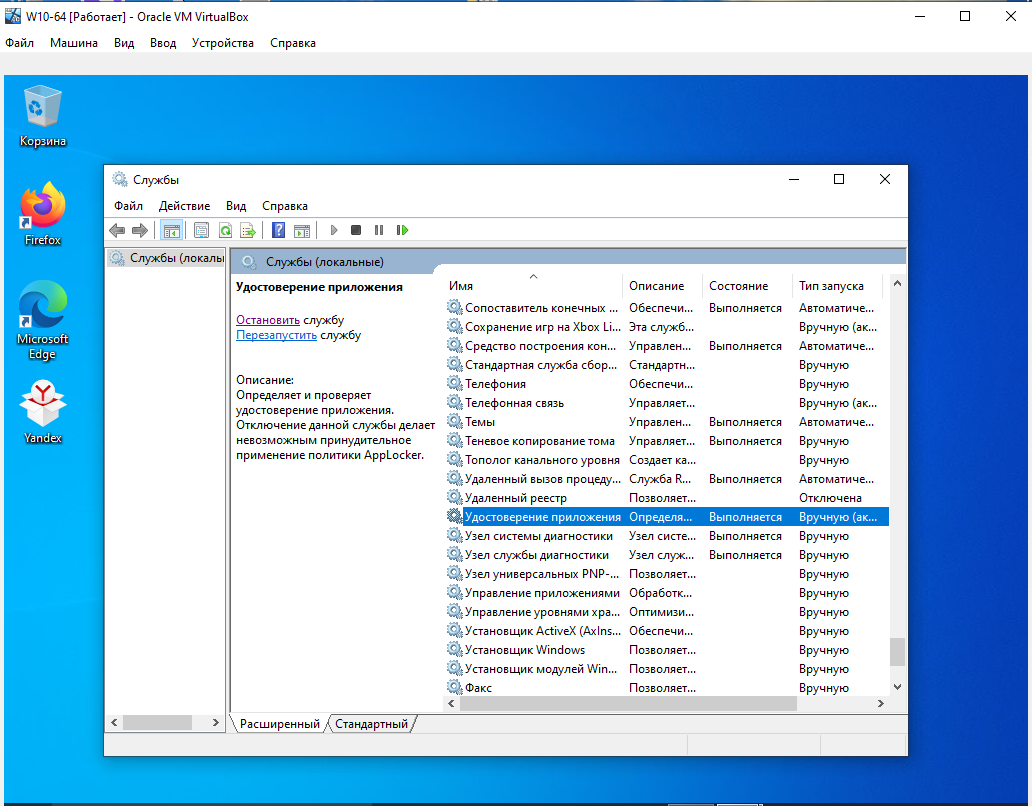

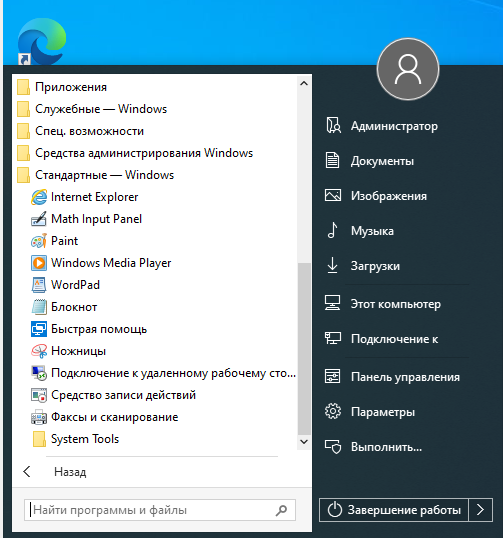

1) В Windows 10 Зайдите в «Панель управления>Администрирование>Службы» и дважды щелкните по службе “Удостоверение приложения»

Удостоверение приложения– это приложение, которое перед запуском любого исполняемого файла выполняет его сканирования, выявляя его имя, хеш и сигнатуру. В том случае, если эта служба отключена, AppLocker работать не будет.

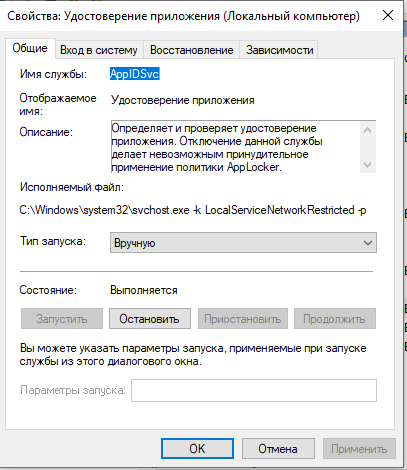

2) Выберите тип запуска «Вручную» нажмите «Запустить», а затем «ОК» .

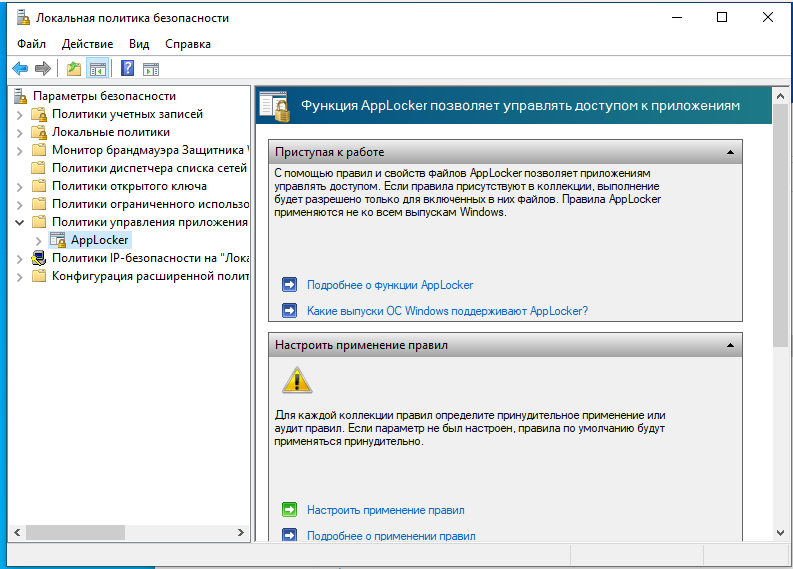

3) Откройте Панель управления > Администрирование > Локальная политика безопасности.

4) Перейдите на «Политики управления приложениями» и выберите «AppLocker», далее нажать на «Настроить применение правил»;

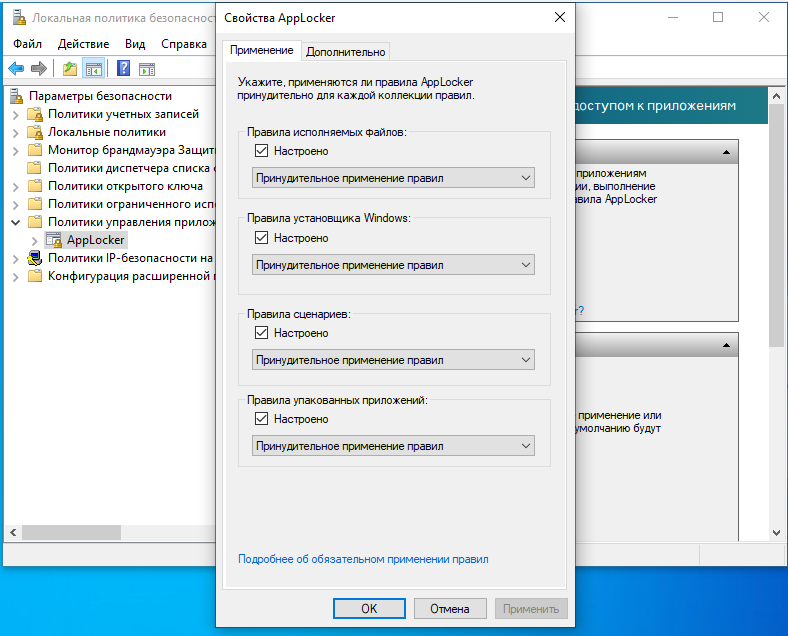

5) В разделах:

«Правила исполняемых файлов»;

«Правила установщика Windows»;

«Правила сценариев»

«Правила упакованных приложений»

отметьте опцию «Настроено» и выберите “Принудительное применение правил”, затем нажмите “OK”.

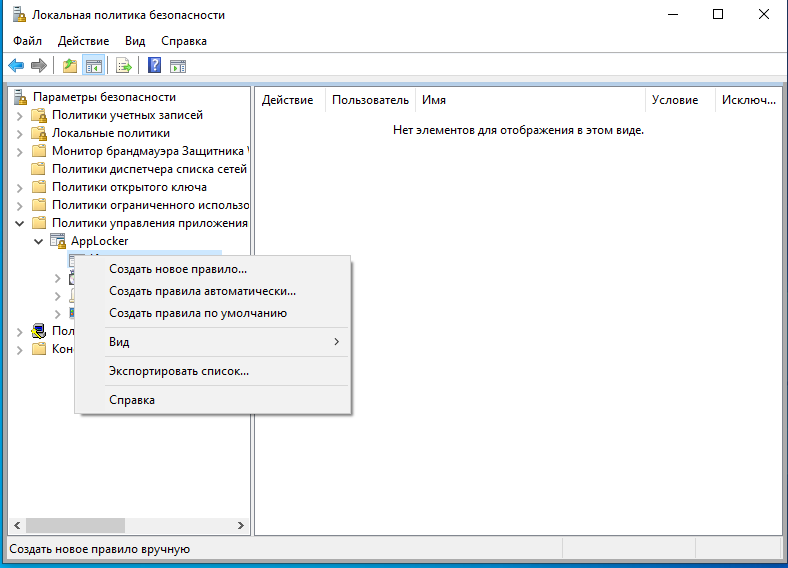

6) Щелкните правой кнопкой мыши по “Исполняемые правила” и создайте новое правило “Создать новое правило...”

7) Нажмите “Далее”.

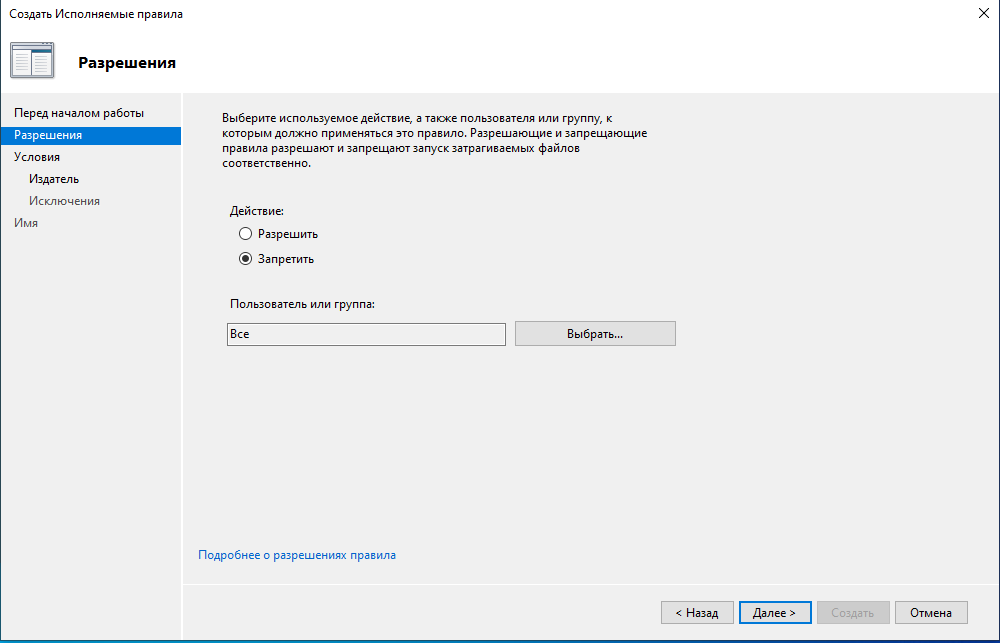

8) Выберите “Запретить” и “Далее”

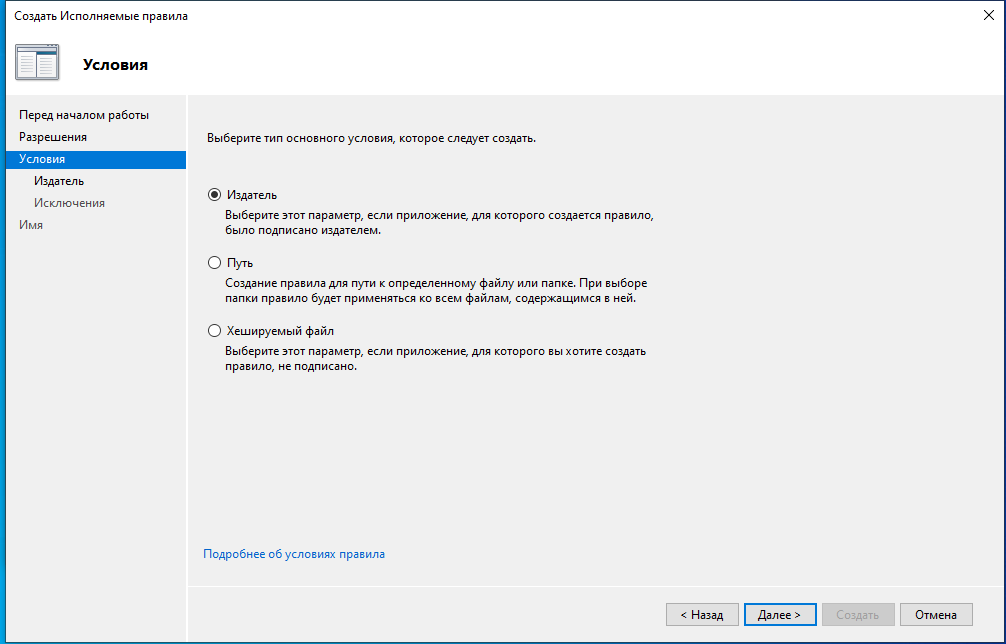

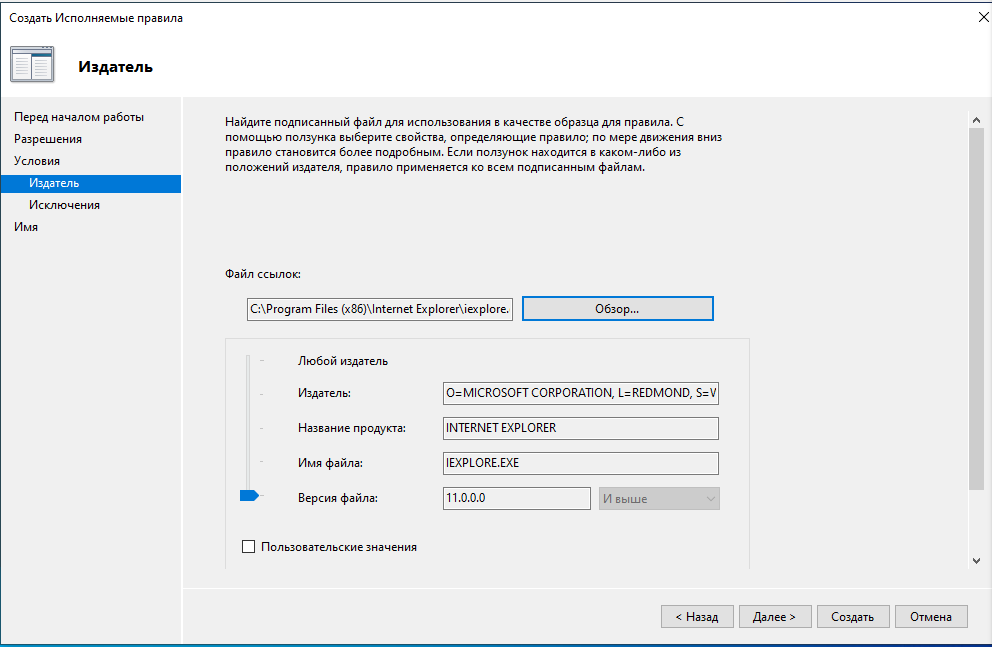

9) В качестве условия выберите «Издатель» и нажмите “Далее”

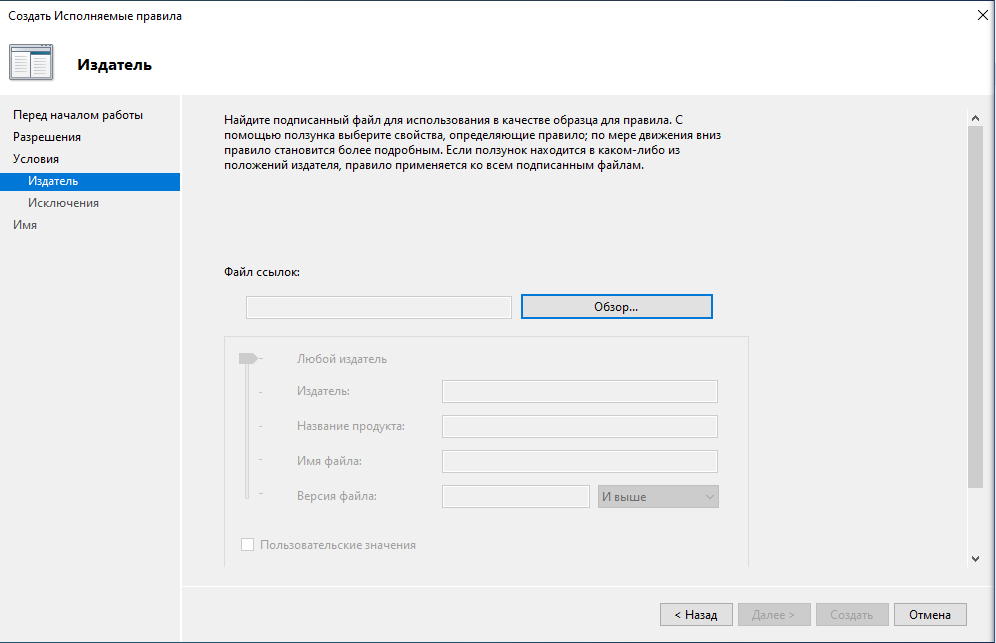

10) Нажмите кнопку “Обзор”

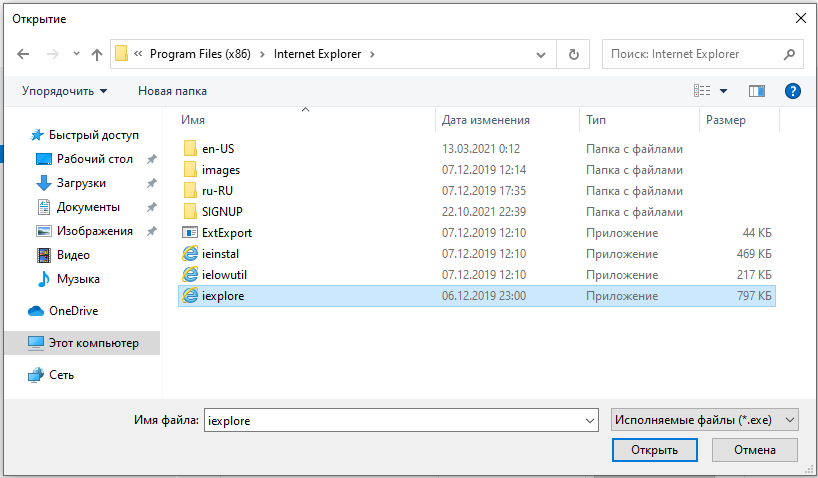

11) Выберите исполняемый файл Internet Explorer “iexplore.exe” и нажмите “Открыть”.

12) В данном примере достаточно настроек по умолчанию, поэтому просто нажмите “Далее”.

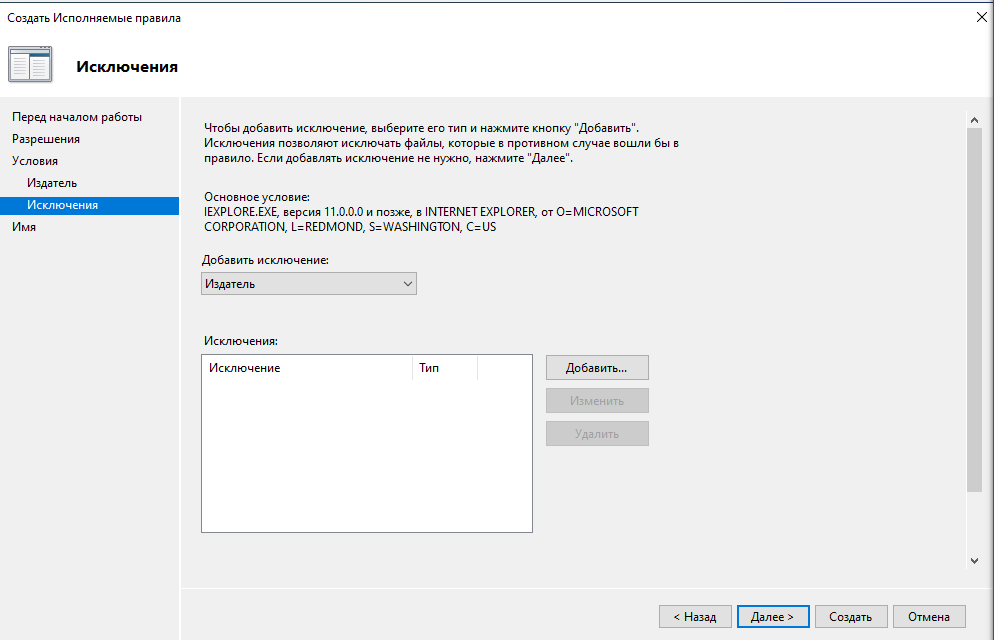

13) Нажмите «Далее».

14) И, наконец, создаем правило. Нажмите «Создать»

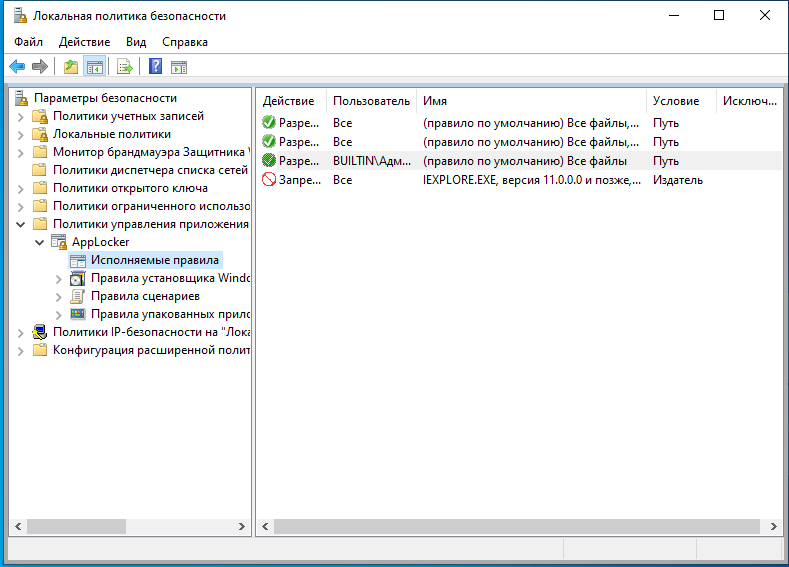

15) Настроеные правила AppLocker выглядят так:

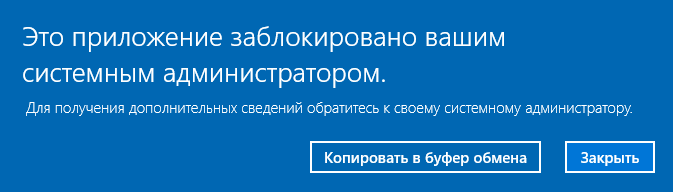

16) После применения этой политики, если пользователь попытается запустить запрещенное приложение (в нашем случае это IE),

появится такое диалоговое окно:

Самостоятельное задание

Заблокируйте запуск редактора реестра