Файл: Методические указания по выполнению курсового проекта для студентов очной формы обучения.rtf

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 12.12.2023

Просмотров: 183

Скачиваний: 3

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

4.9 Определение способов интеграции механизмов безопасности в комплексную систему защиты информации

В настоящее время имеется большое количество разнообразных средств защиты информации, ориентированных на решение различных задач на основе различных вычислительных платформ.

Задача интеграции средств защиты информации стоит особенно остро, если АС создавалась длительное время из разнородных компонентов. При этом появляется более общая проблема интеграции самих компонент информационной системы.

В качестве подхода к интеграции средств защиты информации для разнородной информационной системы можно предложить выбор или построение средств защиты на основе однотипных сетевых технологий, что позволит организовать информационный обмен между элементами комплексной системы защиты и построить основу для создания централизованной системы управления защитой информации.

Дополнительным основанием для объединения средств защиты может служить соответствие их общепринятым международным (или государственным) стандартам, также производство их одной организацией.

При организации работ в разнородных информационных системах необходимо обращать внимание на достижение непротиворечивости реализации политики безопасности в разных компонентах системы, а также полноты реализации функций защиты информации в информационной системе в целом.

Для построения АС должны выбираться только сертифицированные СВТ и криптографические средства защиты информации. Перечни сертифицированных СВТ и криптографические средства защиты информации публикуются подразделениями ФСТЭК РФ и ФСБ.

Процесс поиска, изучения, анализа и выбора средств достаточно сложен и продолжителен, зависит от уровня знаний специалиста, при этом надо учитывать множество влияющих факторов. Поэтому возможно появление ошибок в силу различных причин, которые могут привести к выбору не лучшего варианта, что может затем сказаться на бюджете и безопасности. Поэтому актуальной является задача выбора оптимального состава комплекта СрЗИ.

Решать эту задачу можно применив систему поддержки принятия решения, базирующуюся на комплексе математических моделей многокритериальной оптимизации.

В [7] предлагается оптимизацию выбора СрЗИ проводить по критерию «предпочтительности выбора», вычисляемого как суммарный показатель экспертных оценок обязательных (по функциональным требованиям РД ФСТЭК и ФСБ) и дополнительных показателей, взвешенных коэффициентами важности, по каждому виду СрЗИ в отдельности - защиты от НСД, межсетевым экранам (МЭ), антивирусным средствам (АВС) (по одному средству каждого вида, то есть локально). Эта модель не решает проблемы выбора комплекта СрЗИ когда имеются средства, покрывающие ФТ из разных видов подсистем (известны средства с функциями МЭ, СОВ и АВС одновременно и всеми их сочетаниями), а также внутри одного вида СрЗИ – защиты от НСД, когда одни средства покрывают все функцианальные требования, другие – частично, а некоторые элементы с одним - двумя ФТ (е-токен как электронный ключ, Шипка как электронный ключ и средство хранения сертификатов КриптоПРО).

Решить эту задачу можно применив новую модель системной интеграции компонентов сложной системы (глобальной оптимизации), базирующуюся на расширенных моделях многокритериальной оптимизации и методах системного анализа [8].

Результатом работы должна быть структурная схема информационной системы с элементами подсистемы защиты информации, на которой отображаются:

-

основные серверы системы с указанием применяемых операционных систем; -

рабочие места с указанием применяемых операционных систем; -

рабочие места или локальные сети, из которых возможно осуществление доступа к внешним информационным службам, с указанием средств, при помощи которых осуществляется доступ; -

элементы подсистемы защиты информации, которые являются узлами различных компонент (сегментов) информационной системы; -

реализация дополнительных экранирующих (навесных) средств защиты.

Структурную схему автоматизированной информационной системы с использованием средств защиты информации необходимо представить в приложении проекта.

Информация о стоимости применяемых средств защиты, а также общая стоимость системы защиты информации приводится в таблице 11.

Т а б л и ц а 11

Стоимость СЗИ

| Описание | Цена за единицу (руб.) | Кол-во | Стоимость всего (руб.) |

| Базовый пакет для сертифицированной версии OC Winows 2003 Server | 4 156 | 4 | 16 624 |

| Лицензия клиентского доступа к серверу терминалов на базе Windows 2003 «на устройство» (Windows 2003 TS Device CAL) | 800 | 40 | 32 000 |

| Лицензия клиентского доступа к серверу терминалов на базе MicrosoftWindows 2003 «на пользователя» (Windows 2003 TS User CAL) | 2 000 | 40 | 80 000 |

| Комплекс СЗИ НСД «Аккорд-NT/2000» v.3.0(для применения совместно с сертифицированными СКЗИ) | 14 986 | 1 | 14 986 |

| Лицензия на право использования СПО «Аккорд-NT/2000» v.3.0 в режиме TSE (TerminalServerEdition) для подключения до 50 терминальных клиентов | 750 | 1 | 750 |

| ПСКЗИ ШИПКА | 2 900 | 50 | 145 000 |

| Антивирус касперского 6.0 для WindowsServer + 40 рабочих мест. | 1 600 | 4+ 40 | 6 400+52 000 |

| Межсетевой экран CiscoPIX 515 | 300 000 | 2 | 600 000 |

| Система обнаружения вторжениений ФОРПОСТ | 250 543 | 1 | 250 543 |

| Средство резервного копирования AcronisBackup&Recovery 10. | 39 000 | 1 | 39 000 |

| ИТОГО: | 1 168 303 | ||

Формирование полного набора правил разграничения доступа для сегмента АС

Для каждого сервера, относящегося к информационной системе, определяются поименные перечни пользователей, для которых будут созданы (или уже созданы) учетные записи с соответствующими атрибутами доступа к информации и дополнительными полномочиями.

В соответствии с выбранным способом управления доступом формируются детальные правила разграничения доступа для каждого сервера, каталога и пользователя. Описание правил выполняется на языке выбранной модели управления доступом.

Затем необходимо сформировать единый подход к управлению доступом, по меньшей мере, в рамках основных групп пользователей, для упрощения разграничения доступа каждого пользователя.

Правилами разграничения доступа для групп строго очерчивается круг возможностей, которые имеет каждая группа по отношению к доступному подмножеству ресурсов.

Практическую (экспериментальную) часть курсового проекта следует выполнять в следующей последовательности.

Разработать структуру ресурсов (каталогов) для заданного количества пользователей АС, приведенных в задании.

Разработать и реализовать таблицу разграничения доступа для пользователей в соответствии с их должностным положением и возможностями прав доступа NTFS к каталогам по их смысловому содержанию. Например, каталог «Общие документы» доступен по чтению для группы «Все сотрудники», каталог «Распоряжения начальника отдела» доступен по чтению для группы «Сотруднтки отдела» и имеет полный доступ для начальника отдела, каталог «Донесения Замначальника отдела» доступен по чтению для начальника отдела, по добавлению для замначальника отдела и недоступен для остальных.

Выполнить с помощью анализатора уязвимостей «Ревизор 2 XP» следующие операции:

-

сканирование ресурсов файловой системы АРМ (введенных каталогов, файлов), доступных пользователю АРМ; -

автоматическое построение по результатам сканирования структуры объектов доступа, для каждого зарегистрированного пользователя; -

заполнение таблицы полномочий доступа пользователей к объектам доступа (выполнить вывод на экран и копирование в файл , привести в пояснительной записке).

Выполнить исследование защищенности ресурсов.

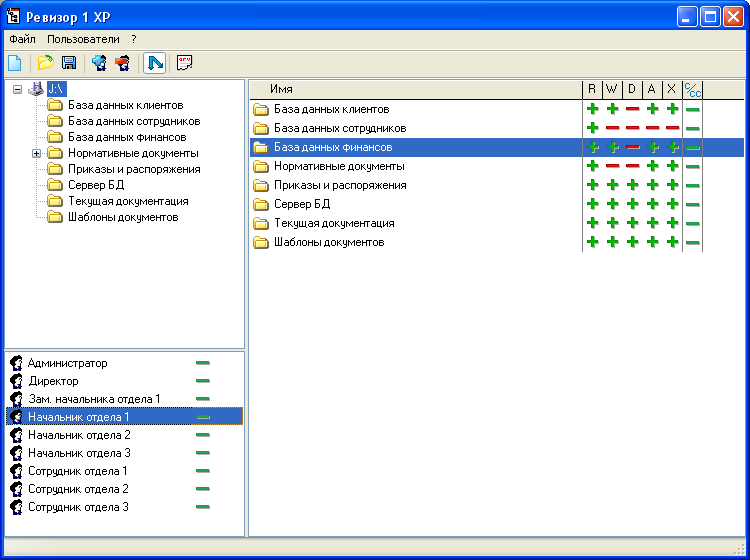

«Анализатор уязвимостей «Ревизор 2 XP» - средство автоматизации проверки соответствия полномочий, предоставляемых пользователям системой защиты информации аттестуемой АС по доступу к объектам (ресурсам файловой системы ОС и периферийным устройствам, а также к ресурсам АС), полномочиям пользователей, указанным в модели системы разграничения доступа , разработанной средством моделирования «Анализатор уязвимостей «Ревизор 1 XP».

Выполнить с помощью «Анализатора уязвимостей «Ревизор 2 XP» следующие операции:

1) сравнение данных, полученных сканированием структуры объектов доступа с данными, указанными в описании модели СРД пользователей к объектам доступа ;

2) проверку установленных в модели СРД АРМ полномочий пользователей по доступу к объектам доступа на соответствие установленным ПРД.

3) проверку реального предоставления пользователям АРМ системой защиты информации полномочий по доступу к объектам доступа в соответствии с установленными моделью СРД полномочиями.

Рисунок 4.1 – Модель таблицы разграничения доступа в программе «Ревизор 2 XP»

Планирование проверки реальных полномочий пользователей по отношению к объектам доступа осуществлять только для созданных каталогов. Для этого из плана исключаются все объекты , кроме созданных, по отношению к которым будут выполнены попытки доступа пользователей.

По результатам проверок формируются соответствующие протоколы аттестационных испытаний в виде скрина экрана и текстовых файлов, которые приводятся в пояснительной записке.

Рисунок 4.2 – Соответствие полномочий для сотрудника 1

-

5 Требования к оформлению пояснительной записки и иллюстративной части проекта

Пояснительная записка подготавливается с использованием компьютера и печатается на одной стороне листа бумаги формата А4. Общий объем 25 - 30 страниц (без учета приложений). С левой стороны листа должны быть поля шириной 20 мм, листы подшиваются в папку вместе с диаграммами, схемами и другими иллюстрациями. Все схемы, формулы, графики должны быть пронумерованы и снабжены подписями и ссылками в тексте.

В пояснительной записке должны быть выдержаны единые обозначения и единые размерности для используемых параметров. Допускаются только общепринятые сокращения слов, терминов, обозначений. Законченная пояснительная записка подписывается студентом и руководителем проекта. Изложение должно быть ясным и четким, без повторений, количество иллюстраций - минимальным, но достаточным для пояснения изложенного.

Электронная копия пояснительной записки, графических материалов и презентация проекта должны быть представлены на дискете, подписанной и вложенной в конверт с внутренней стороны обложки пояснительной записки.

Иллюстративная часть проекта является технической документацией на разработанный студентом проект подсистемы защиты информации. Графический материал, помещенный в пояснительной записке, а также на листах, по формату, условным обозначениям, шрифтам и масштабам должен соответствовать требованиям единой системы конструкторской документации (ЕСКД).

Защита проекта производится перед комиссией, утверждаемой кафедрой. Для защиты курсового проекта необходимо создать презентацию с демонстрацией основных проектных решений на мониторе компьютера.

Студент допускается к защите при условии наличия подписанной руководителем и студентом пояснительной записки и расчетно-графической части проекта.

Для защиты студенту отводится 10-15 минут на изложение содержания работы; в процессе защиты комиссия высказывает свои замечания; выявленные ошибки проекта должны быть отмечены красным карандашом.

По результатам защиты (доклад, ответы на вопросы, качество проекта) выставляется оценка в ведомости и на титульном листе пояснительной записки. В случае выявления принципиальных ошибок проект возвращается на доработку.

После защиты студент должен сдать пояснительную записку руководителю проекта. В случае неудовлетворительной оценки назначается повторная защита с устранением всех ошибок проекта или с выдачей нового задания. При отсутствии достаточного материала по проекту в контрольные сроки, студенту, как правило, выдается новое задание.

- 1 2 3 4 5 6