Файл: 1. Техникоэкономическая характеристика предметной области и предприятия. Анализ деятельности как есть 7.docx

Добавлен: 09.01.2024

Просмотров: 422

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Каскадный подход хорошо зарекомендовал себя при проектировании информационных систем, для которых на ранних стадиях возможно полно и четко сформулировать функциональных требования к продукту. Данный подход конкурентоспособен при соответствующем контроле стандартами и регл аме нтным и процедурами.

К недостаткам каскадной модели следует отнести:

-

выявление и устранение ошибок производится только на стадии тестирования, которое может значительно затянуться; -

реальные проекты часто требуют отклонения от стандартной последовательности шагов; -

основу цикла составляет точная формулировка исходных требований к проектируемой системе, при этом практически в начале проекта требования заказчика могут быть о пределе ны частично; -

результаты выполненных работ доступны заказчику только после окончания проекта.

Для минимизации рисков, обусловленных данной проблемой, была разработана спиральная модель, также называемая итерационной (рис. 2.3). Фазы жизненного цикла данной модели непоследовательны, таким образом допускается, но не является обязательным, начало работ над следующим этапом до окончания предыдущего.

Прототип является очень важным в условиях, разъяснения и уточнения требования, выбора концептуальных решений или, в крайних случаях, определения целесообразности разработки проекта. При этом при прототипировании может моделироваться как пользовательский интерфейс, так и концептуальных решения бизнес-логики.

Следовательно, процесс проектирования системы и управление проектом по его разработке является более гибким и управляемым, с возможностью улучшения системы на каждом цикле разработки. Минимизируются риски заказчика, который может отказаться от проекта еще на этапе демонстрации первого прототипа в случае абсолютного его несоответствия ожиданиям и потребностям или в случае изменения рыночной конъюнктуры.

Как правило, подобная модель нашла применение при разработке нетиповых систем, предоставляя возможность оперативно создать прототип программного продукта для проверки его работоспособности с пользователями и соответственно, быстрого получения комментариев и замечаний к системе.

К преимуществам итерационной модели относятся:

-

существенно упрощается процесс внесения изменений при уточнении требований заказчика; -

отдельные компоненты информационной системы интегрируются постепенно и фактически непрерывно; -

минимизируются риски не завершения проекта, при этом их уровень максимален в начале разработки, по мере продвижения он уменьшается; -

повышается гибкость в управлении проектом разработки. Например, возможно уменьшить сроки разработки за счет уменьшения функциональности системы или использовать в качестве составных частей вместо своих разработок продукцию других фирм; -

применение итерационного подхода значительно упрощает повторное использование компонентов.

Анализ проекта после проведения нескольких начальных итераций позволяет выявить общие, многократно используемые компоненты, которые на последующих итерациях будут совершенствоваться,

Спиральная модель позволяет получить более надежную и устойчивую систему, т.к. ошибки и слабые места обнаруживаются и исправляются на каждой итерации.

Основные недостатки спиральной модели связаны с ее сложностью:

-

сложностью анализа и оценки рисков при выборе вариантов, -

сложность поддержания версий продукта (хранение версий, возврат к ранним версиям, комбинация версий), -

сложность оценки точки перехода на следующий цикл, -

бесконечность модели - на каждом витке заказчик может выдвигать новые требования, которые приводят к необходимости следующего цикла разработки.

Основная проблема спирального цикла - определение момента перехода на следующий этап. Для ее решения необходимо ввести временные ограничения на каждый из этапов жизненного цикла. Переход осуществляется в соответствии с планом, даже если не вся запланированная работа закончена.

План составляется на основе статистических данных, полученных в предыдущих проектах, и личного опыта разработчиков.

В настоящей работе для проектирования, исходя из всего вышеперечисленного, выбрана каскадная модель ЖЦ, так как, несмотря на ее недостатки, она наилучшим образом подходит для выполнения задач, поставленных студентом. При выборе руководствовались ГОСТ Р 57193-2016, ГОСТ Р ИСО/МЭК 12207-2010.

2.1.2. Ожидаемые риски на этапах жизненного цикла и их описание

Онтологически понятие информационных рисков видоизменяется и трансформируется, что затрудняет формирование единого теоретического и практического подходов к их определению. Условно определены два практических подхода к определению понятия [10]. Первый подход связывает понятие информационного риска с угрозами обеспечения информационной безопасности и определяет его как вероятность наступления возможного события, последствием которого может стать нарушение целостности и доступности защищаемой информации. В этом трактовке управление информационными рисками аналогично целям и средствам защиты информации. Сущность второго подхода основана на экономической оценке информационных рисков, трактуя их к вероятность несению возможных убытков или ущерба. При этом оба подхода базируются на негативной трактовке риска, связывая его исключительно с негативными последствиями, поэтому не наблюдается прямого противоречивая между данными подходами.

Базисом любого риска выступает неопределенность информации, поэтому, любой риск может рассматриваться как информационный. Следовательно, применимость понятия «информационный риск» устанавливается самостоятельно на основе определенных допущений и находится в прямой зависимости от используемой классификации. Однако данная автономность методологического выбора постепенно сужается вследствие постепенного вхождения термина «риск» в нормативно-правовую документацию.

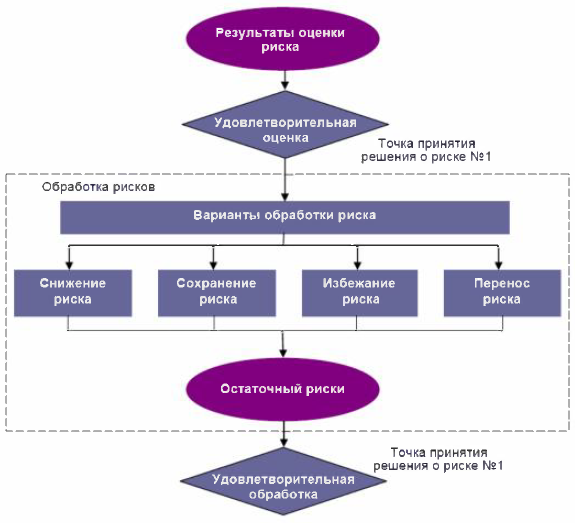

Схематически процесс обработки информационных рисков представлен на рисунке 2.3.

Рис. 2.3 Схема обработки информационных рисков

Выделяет следующие подходы к обработке рисков обеспечения режима информационной безопасности:

-

снижение риска; -

сохранение риска; -

избегание риска; -

делегирование риска.

2.1.3. Организационно-правовые и программно-аппаратные средства обеспечения информационной безопасности и защиты информации

Для обеспечения режима информационной безопасности в процессе эксплуатации информационной системы необходимо обеспечить соблюдение следующих основополагающих положений и требований:

допуск сотрудников к защищаемой информации лиц должен осуществляться в строгом соответствии с установленным разрешительной системой допуска порядком;

- на период обработки защищаемой информации в помещениях должны находиться только лица, допущенные в установленном порядке, при этом допуск третьих лиц осуществляется только с санкции руководителя организации;

-

в случае размещения в одном помещении нескольких технических средств отображения информации должен быть исключен несанкционированный просмотр выводимой на штх информации.

Весь комплекс мероприятий по защите информации от несанкционированного доступа включает:

-

идентификация и аутентификация субъектов доступа и объектов доступа; -

управление доступом субъектов доступа к объектам доступа; -

ограничение программной среды; -

защита машинных носителей информации, на которых хранится и (или) обрабатывав гея информация ограниченного распространения; -

регистрация событий безопасности; -

антивирусная защита; -

обнаружение (предотвращение) вторжений; -

контроль (анализ) защищенности персональных данных; -

обеспечение целостности информационной системы и персональных данных; -

обеспечение доступности персональных данных; -

защита среды виртуализации; -

защита технических средств; -

защита информационной системы, ее средств, систем связи и передачи данных; -

выявление инцидентов (одного события или группы событий), которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности персональных данных (далее - инциденты), и реагирование на них; -

управление конфигурацией информационной системы и системы защиты персональных данных.