Файл: Методы и средства обратного проектирования. Понятие обратного проектирования.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 11.01.2024

Просмотров: 22

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Запуск монитора файловых операций и монитора операций с реестром.

Установка защищенного ПО при запущенном мониторе файловых операций и мониторе операций с реестром. В данном случае злоумышленник решает задачу обнаружения тех файлов и записей в реестре, в которых модуль защиты сохраняет служебную информацию в процессе установки. После выполнения данного шага злоумышленник исследует протоколы, сформированные мониторами и вычисляет необходимые файлы и записи реестра. Данный шаг используется, как правило, для атаки на защитные механизмы ограничения по времени использования и по количеству запусков.

3. Если программа обращается к реестру и файлам в процессе своей работы, то злоумышленник запускает программу при запущенных файловом мониторе и мониторе реестра и исследует ее протокол. Данный шаг используется, как правило, для атаки на защитные механизмы ограничения по времени использования, по количеству запусков, для взлома защит, хранящих ключи, пароли и другую конфиденциальную информацию во внешних файлах.

3. С использованию средств отладки или редактора кода осуществляется выход на модуль защиты, из которого выполняется обращение к файлам и к реестру.

4. Отключение защитных механизмов.

Наиболее известным мониторами файловых операций и операций с реестром являются FileMon и RegMon Марка Руссиновича.

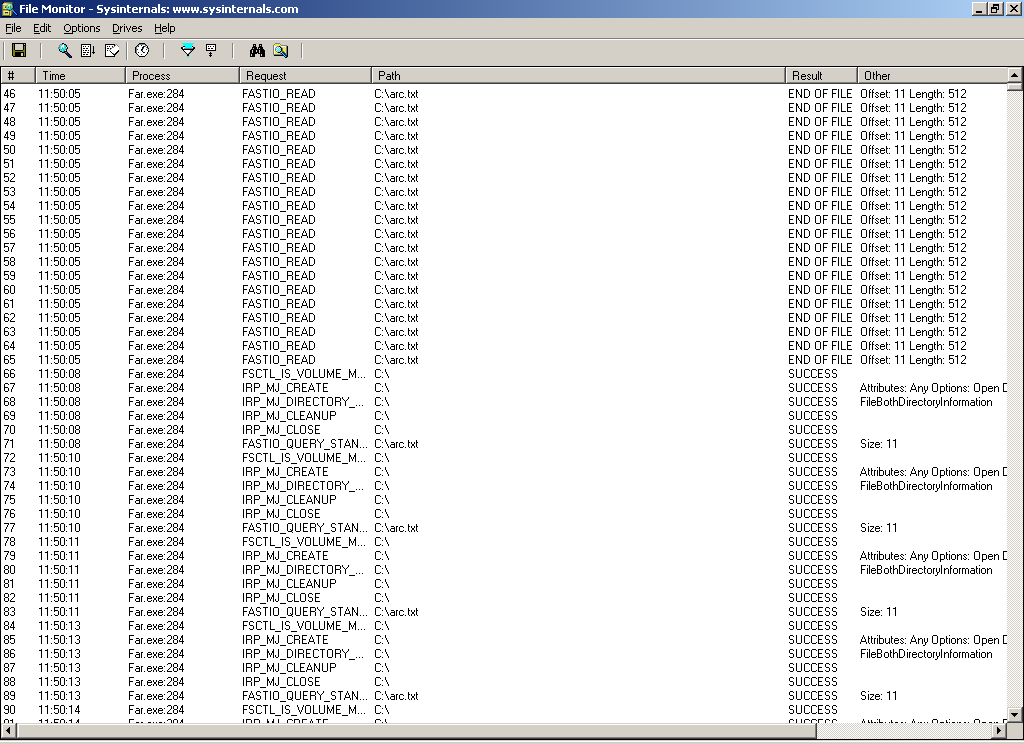

Файловый монитор FileMon предоставляет широкий спектр возможностей для пользователя и позволяет протоколировать не только те файлы, к которым велось обращение, но также и функции, которые при этом использовались: FindOpen, FindFirst, FindNext и т.д., время, результат операции, детализированная информация по передаче и т.д. В утилиту включены средства фильтрации, позволяющие осуществлять поиск по фильтру в протоколируемых данных (рис. 1.2).

Рис. 1.2. Диалоговое окно работы с программой Filemon

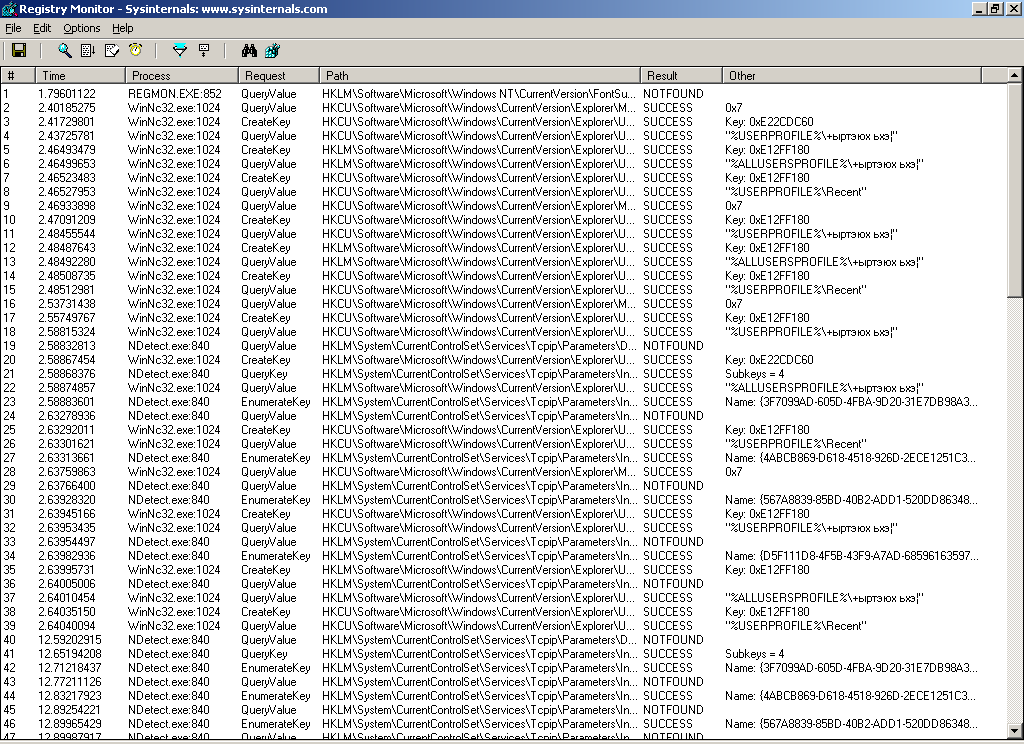

Монитор операций с реестром Regmon позволяет отслеживать приложения, выполняющие операции с реестром, выполняемые операции, путь, по которому ведется обращение, результат операции, а также детализировать выполняемый запрос (рис. 1.3).

Рис. 1.3. Диалоговое окно работы с программой Regmon

З

лоумышленником для взлома защит ПО могут быть эффективно использованы, также, стандартные утилиты, входящие в дистрибутивные пакеты различных продуктов. Очень эффективным средством для злоумышленника является монитор spy++, входящий в поставку Microsoft Visual C++. Данный монитор может предоставить злоумышленнику достаточно много информации о приложениях, запущенных в системе, а также об их взаимодействии. Он способен предоставить следующую информацию в хорошо структурированном виде:

1. Подробную информацию об открытых окнах и о приложениях, которые открывают данные окна. При этом, для каждого окна приложения, открытого в системе, предоставляется следующая информация: описание окна, дескриптор окна, размеры, класс окна, стиль окна (CHILD, VISIBLE, …), ссылки на родительские и дочерние окна, информацию о меню, иконках курсорах в окнах и т.д.

2. Информация о запущенных в системе процессах.

3. Информация об используемых в системе потоках.

4. Отлавливать и протоколировать все сообщения, возникающие в системе (WM_GetText, WM_PAINT и т.д. (всего более 660)). При этом, можно поставить фильтр на отлавливание сообщений с множеством настроек – для каких окон, для каких приложений, какие сообщения отлавливать и т.д. Существует возможность отлавливать сообщения по их группам. Всего выделено 32 группы, наиболее важные из них для злоумышленника – группы General, KeyBoard, Dialog, AFX/MFC, Registered, Edit Field. Если злоумышленнику, например, не известно, с помощью каких функций осуществляется чтение пароля из окна ввода, то установив фильтр на все сообщения такого рода и исследовав сформированный протокол, можно достаточно быстро получить необходимую информацию, и использовать ее при реализации взлома.