Добавлен: 11.01.2024

Просмотров: 94

Скачиваний: 5

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

2. Статистика инцидентов

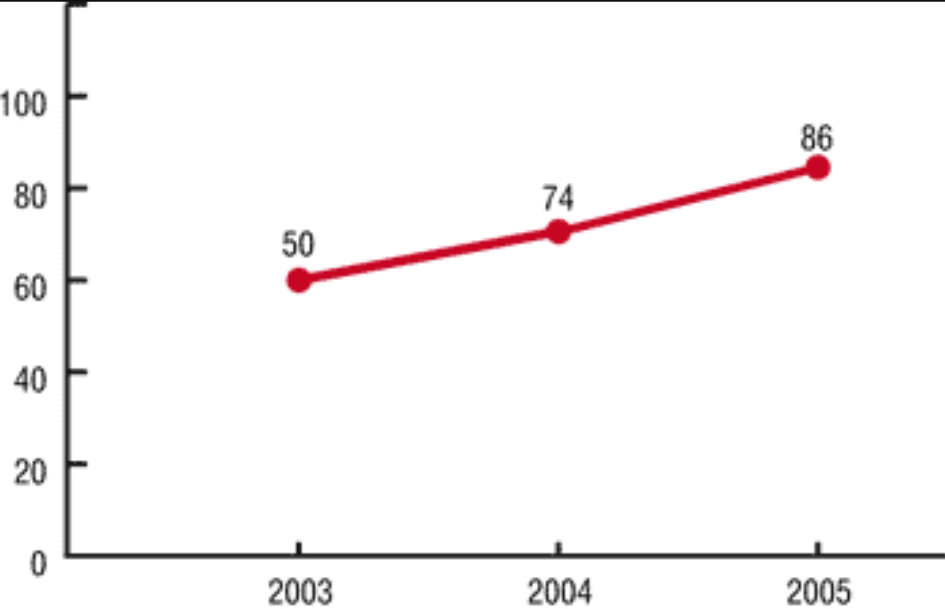

Возьмем, к примеру, некоторую среднестатистическую корпоративную сеть, содержащую 500 компьютеров с электронной почтой и выходом в Интернет. Предположим, что сотрудники имеют привилегии уровня опытного пользователя, что позволяет им самостоятельно устанавливать программное обеспечение и изменять основные настройки компьютера. При этом считается, что электронная почта идет через корпоративный почтовый сервер, защищенный одним из популярных в нашей стране антивирусов, например AVP или DrWeb, а выход в Интернет осуществляется централизованно через корпоративный прокси-сервер и Firewall. В этом случае статистика инцидентов имеет вид, показанный на рис. 2.

(Рис.2)Статистика инцидентов

Естественно, это усредненная статистка, относящаяся к некоторой мифической сети, так как в любой реальной ЛВС эти цифры могут быть другими, поскольку зависят от множества факторов. Анализ причин инцидентов показывает картину, приведенную на рис. 3.

(Рис.3.) Причины инцидентов

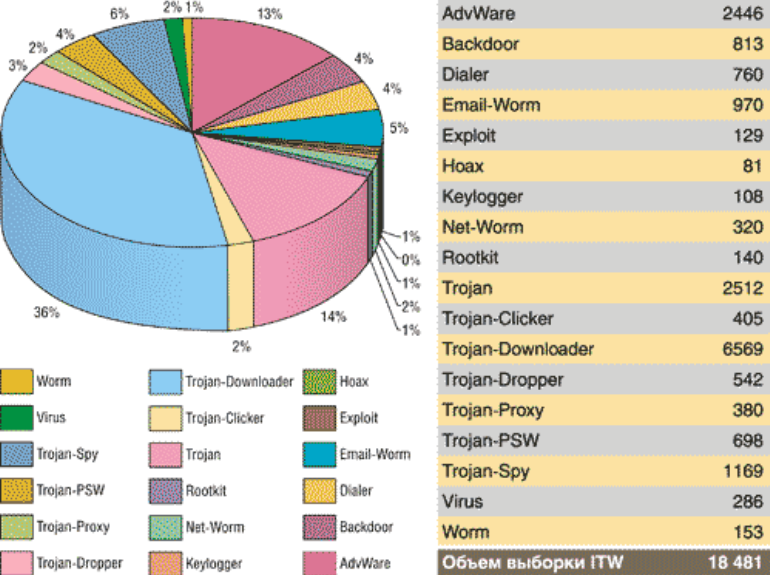

Как видно из диаграммы, основной причиной всевозможных инцидентов являются вредоносные программы различных типов. В эту категорию попадают вирусы, программы категории Malware (шпионские программы, модули отображения рекламы и прочее нежелательное ПО). Очень часто появление вредоносного ПО напрямую связано с действиями пользователя, например с посещением сайтов или с установкой программ непроизводственного назначения. Анализ процентного состава вредоносного ПО показывает следующую картину (рис. 4).

(Рис.4) Типы вредоносного ПО

Основная доля приходится на Trojan-Downloader, которые выполняют функции троянских загрузчиков вредоносного ПО. При этом следует отметить, что почтовые вирусы и сетевые черви не занимают лидирующих позиций, что в первую очередь связано с тем, что данная статистика получена в ЛВС, в которых применяется комплексная антивирусная защита и сетевые черви блокируются еще на уровне корпоративного почтового сервера.

На диаграмме, представленной на рис. 2, видно, что примерно 25% инцидентов приходится на действия пользователей, причем инцидент может возникнуть в случае умышленных действий (предполагающих наличие у пользователя ЛВС некоего злого умысла и плана для его реализации) или неумышленных.

Анализ показывает, что подавляющее число связанных с деятельностью пользователей инцидентов вызвано именно неумышленными действиями. Оставшиеся 5% приходятся на категорию, названную хакерскими атаками, причем под хакерской атакой понимается в том числе и применение средств социальной инженерии.

3.Примеры инцидентов и их решение

Рассмотрим несколько характерных случаев, наглядно демонстрирующих типичные инциденты, связанные с деятельностью пользователей. Все описанные ниже случаи взяты из практики и с весьма высокой степенью вероятности могут возникнуть в любой корпоративной сети.

Случай 1. Многопоточная закачка

Сценарий. Сотрудник К загружает из Интернета утилиту для многопоточного сохранения контента указанных сайтов. Указав несколько сайтов, он запускает утилиту в фоновом режиме. В результате сбоя утилита начинает выдавать 500-700 запросов в секунду в непрерывном цикле, что приводит к ситуации DoS на корпоративном прокси-сервере.

Анализ. В данном случае злой умысел со стороны сотрудника отсутствует, однако анализ ситуации показал, что применение данной утилиты не требуется для решения производственных задач. Кроме того, утилита не проходила никаких тестов со стороны администраторов сети и ее применение не было согласовано с ними, что, собственно, и привело к данной ситуации.

Решение проблемы. В корпоративной политике безопасности вводится запрет на установку программного обеспечения, активно взаимодействующего с Интернетом, без согласования с администраторами и службой безопасности. После этого проводятся технические мероприятия для поиска и удаления подобных программ и блокировки их последующей установки.

Случай 2. Электронная почта

Сценарий. Желая поздравить с Новым годом коллег, сотрудник К составляет базу рассылки из 1500 адресов, после чего создает письмо с Flash-мультфильмом размером в 1,5 Мбайт и запускает рассылку. Подобные операции производят также его коллеги, рассылая поздравительные письма с вложенными картинками, Flash-роликами и звуковыми файлами. В результате создается ситуация DoS на почтовом сервере и блокируется прием-отправка деловой корреспонденции.

Анализ.

Это типичный пример нецелевого использования корпоративной электронной почты, обычно подобные проблемы возникают перед праздниками. Наиболее характерно данная ситуация проявляется в больших сетях (более 500 пользователей).

Решение проблемы. Технически решить подобную проблему очень сложно, так как ограничения на объем письма и количество писем в единицу времени не всегда приемлемы и малоэффективны при большом количестве пользователей. Наиболее действенная мера — разработка правил использования корпоративного почтового сервера и доведение этих правил до сведения всех пользователей.

Случай 3. Средства анализа сети

Сценарий. Недавно принятый на работу молодой программист для самообразования загружает из Интернета сканер сетевой безопасности XSpider. Для изучения его работы он выставляет настройки по максимуму и в качестве цели указывает адрес одного из корпоративных серверов. В результате средства защиты сервера регистрируют атаку, замедляется время реакции сервера на запросы пользователей.

Анализ. В данном случае злой умысел отсутствует, так как установивший данную программу пользователь сети не имел четкого представления о возможных последствиях.

Решение проблемы. В корпоративной политике безопасности вводится раздел, категорически запрещающий установку и использование на рабочих местах пользователей средств активного и пассивного исследования сети, генераторов сетевых пакетов, сканеров безопасности и иных средств. Согласно данному положению применение подобных инструментов разрешается только администраторам сети и специалистам по защите информации.

Заключение

-

Целью этой работы было определение актуальности усиления безопасности в корпоративной сети.

Для того, чтоб достигнуть цели была поставлена и достигнута задача изучить теоретический материал, а так же на основе статистик была определена тенденция роста угроз и то, по какой причине растут угрозы.

На основе всех приведенных данных можно сказать что:

В каждой компании обязана быть внутренняя служба безопасности.

-

На официальном уровне одним документом должны быть прописаны правила.Без данного документа невозможно как таковое проведение служебных расследований и наказание пользователей за грубые нарушения правил работы в сети. Кроме того, наличие утвержденной политики информационной безопасности сводит к минимуму конфликтные ситуации между пользователями и администраторами сети, поскольку и те и другие действуют в рамках единых нормативных документов.

Кроме того, даже после технологического бума и повсеместной автоматизации «у руля», как и прежде, остается человек. И чаще всего причиной поломок в локальных внутренних сетях и угрозой безопасности является человеческая халатность.

Методом борьбы в таком случае послужит ужесточение контроля и обучение рядового пользователя базовым нормам безопасности.

Библиографический список

1. Болотова.Л.С, Волкова.В.Н., Денисов.А.А / «Теория и системный анализ в управлении организациями» // Справочник, Учебное пособие под ред. В.Н.Волковой и А.А.Емельянова. - 2016 г. -848 с.

2. Вестник Астраханского государственного технического университета. Серия: Управление, вычислительная техника и информатика / «Анализ современных угроз безопасности информации, возникающих при сетевом взаимодействии». / Бабенко.М.В / - 2018 г. - 4 с.

3. Мещеряков Р.В., ШелупановА.А., Белов Е.Б., Лось В.П. Основы информационной безопасности.- М.: Горячая линия-Телеком, 2018. - 350 с

4. Нагиева.А.Ф. Корпоративные сети и проблемы безопасности / А. Ф. Нагиева. — Текст : непосредственный // Молодой ученый. — 2016. — № 29 (133). — С. 34-36.

5. «Обеспечение информационной безопасности информационной советующей системы» / Аверченкова.Е.Э., Гончаров.Д.И., Лысов.Д.А./ -2016 г. - 17 с.

6. Парламентская Ассамблея Организации Договора о коллективной безопасности /«О проекте Концепции плана действий и инструментария в вопросах противодействия кибервызовам и угрозам» // г. Москва 30.11.2020. - № 13-5.4

7. Разработка рекомендаций по повышению защищённости ЛВС ООО «Авиа ОК»/ Романов.П.А. / -2019 г. - 27 с.

8. «Разработка моделей объекта защиты и угроз нарушения безопасности в информационной системе, базирующейся на технологии виртуализации» / Тулиганова.Л.Р., Павлова.И.А., Машкина.И.В. - 2017 г. - 15 с.

9. «Угрозы безопасности вычислительных комплексов: классификация, источники возникновения и методы противодействия» / Абрамов.Н.С., Фраленко.В.П. / -2015 г. - 46 с.

10. «Вирус Petya». [электронный ресурс]. Режим доступа: ru.wikipedia.org›wiki/Petya. (дата обращения: 28.11.2021).

Приложение А

(Рис.1)

(Рис.2)

(Рис.3)

(Рис.4)

Минобрнауки России

Федеральное государственное бюджетное

образовательное учреждение высшего образования

«Сыктывкарский государственный университет имени Питирима Сорокина»

Колледж экономики, права и информатики

ОТЗЫВ РУКОВОДИТЕЛЯ КУРСОВОЙ РАБОТЫ

на курсовую работу студента (ки) __________________________________________________________________________________________________________________________________________________________

(фамилия, имя, отчество)

выполненной на тему

_________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

1. Соответствие курсовой работы заявленной теме_________________________________

_________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

2. Оценка качества выполнения курсовой работы__________________________________

_________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

3. Оценка полноты разработки поставленных вопросов, теоретической и практической значимости курсовой работы ____________________________________________________

_________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________________

4. Оценка курсовой работы _____________________________________________________

Руководитель

курсовой работы _____________ ____________________

(подпись) (Расшифровка подписи)

«____»______________ 20 ____ г.