Добавлен: 11.01.2024

Просмотров: 25

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

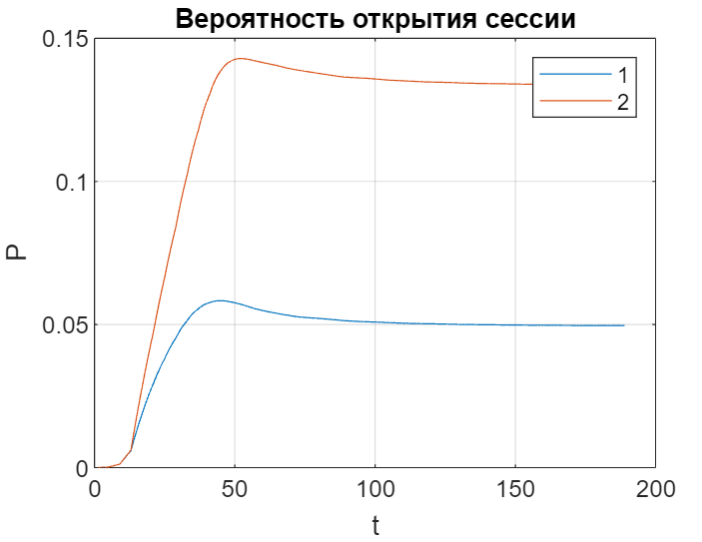

Рис.5. Вероятность открытия сессии

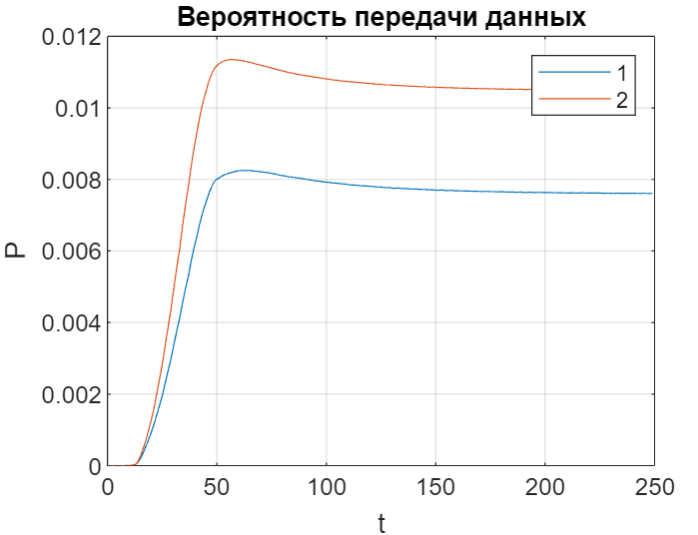

Вероятность передачи данных по каналам связи. Как и на предыдущем графике прослеживается зависимость от процессов его образующих (рис. 6. кривая 1). Критической точкой жизнеспособности процесса является тот же момент, при котором в процессе запуска приложения появляются те или иные проблемы с загрузкой. На рисунке 6 кривая 2 представлен график кривой, полученный после моделирования мер по повышению вероятности успешной передачи данных с использованием туннелирования в каналах передачи данных (VPN канал). Моделирование не показало, что существенное влияние на процесс передачи не оказывается, однако вероятность передачи повышается.

Рис.6. Вероятность передачи данных

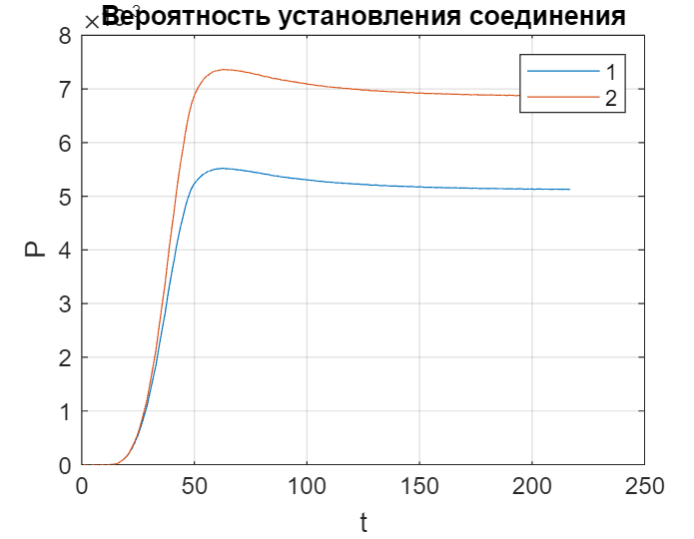

Результаты показывают вероятность того, что в данный момент происходит установление соединения с сервером (рис. 7, кривая 1). На рисунке 7 (кривая 2) изображена вероятность успешного установления соединения с сервером при противодействии нарушению безопасности. Были предприняты следующие меры: ограничение доступа по геолокации (GeoIP Block), динамическая блокировка IP-адресов «разрешённых стран» согласно правилам фильтрации пакета, установлен VPN канал.

Рис.7. Вероятность установления соединения

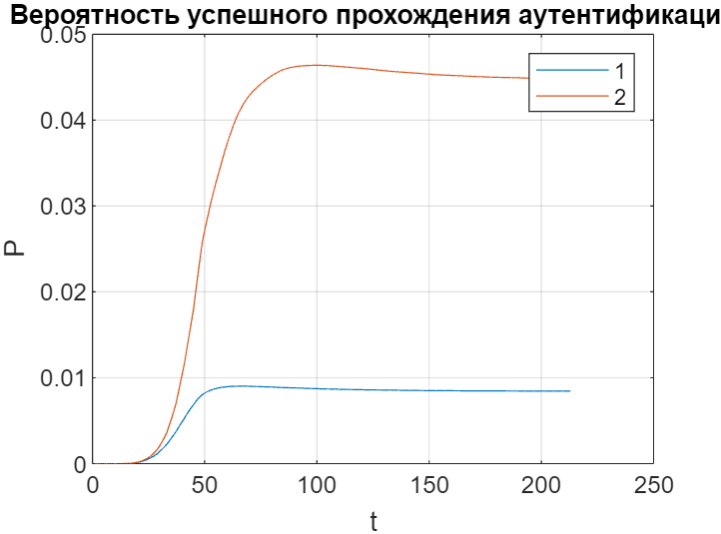

В данный момент происходит процесс аутентификации (рис. 8, кривая 1). На рисунке 8 (кривая 2) изображена вероятность успешного прохождения аутентификации при противодействии нарушению безопасности. Были предприняты следующие меры: проверка физических характеристик и параметров, таких как отпечаток пальца и радужная оболочка глаза.

Рис.8. Вероятность успешного прохождения аутентификации

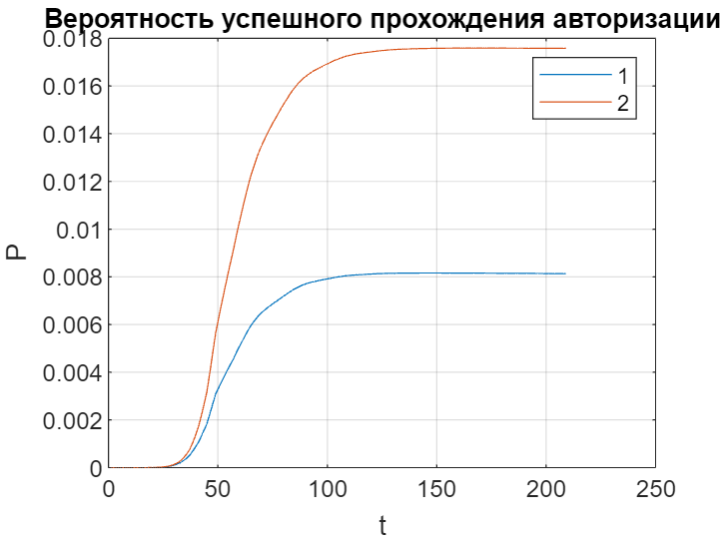

В данный момент происходит процесс авторизации (рис. 9, кривая 1). На рисунке 9 (кривая 2) изображена вероятность успешного прохождения авторизации при противодействии нарушению безопасности. Была предпринята следующая мера: проверка логина и пароля.

Рис.9. Вероятность успешного прохождения авторизации

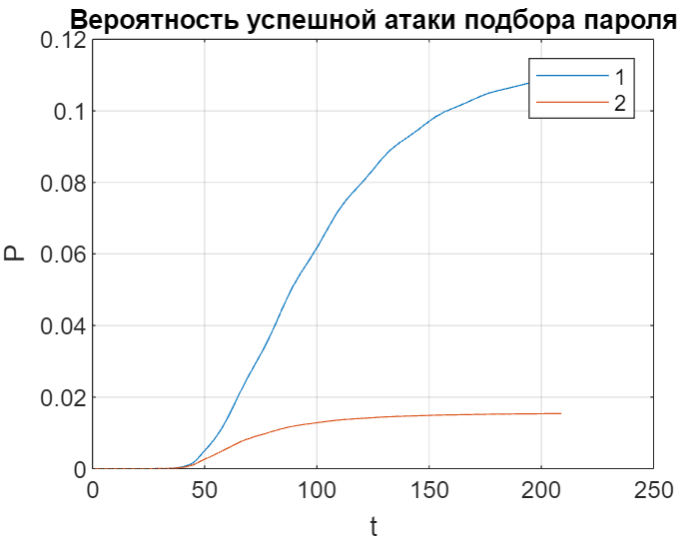

Вероятность атаки подбора пароля рассматривается в момент соединения программы с сервером (рис 10, кривая 1). С точки зрения теории вероятностей, выбор пароля детерминирован и закономерен, поэтому применение генераторов паролей с аппаратным датчиком случайных чисел снижает вероятность успешной атаки (рис 10, кривая 2).

Рис.10. Вероятность успешной атаки подбора пароля

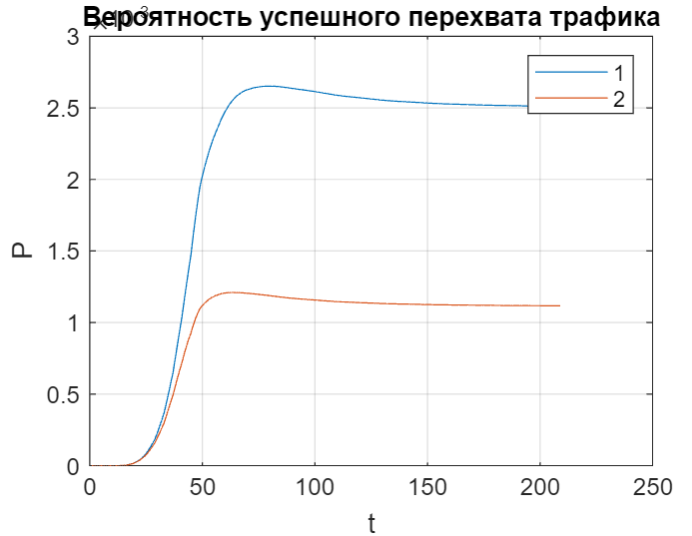

Вероятность успешного перехвата трафика с целью их дальнейшего анализа растет на временном интервале (рис 11, кривая 1) и связана с установлением соединения между приложением и сервером. Рисунок 11 (кривая 2) демонстрирует, что процесс обнаружения атак (процесс оценки подозрительных действий узлов сети) понижает вероятность перехвата.

Рис.11. Вероятность успешного перехвата трафика

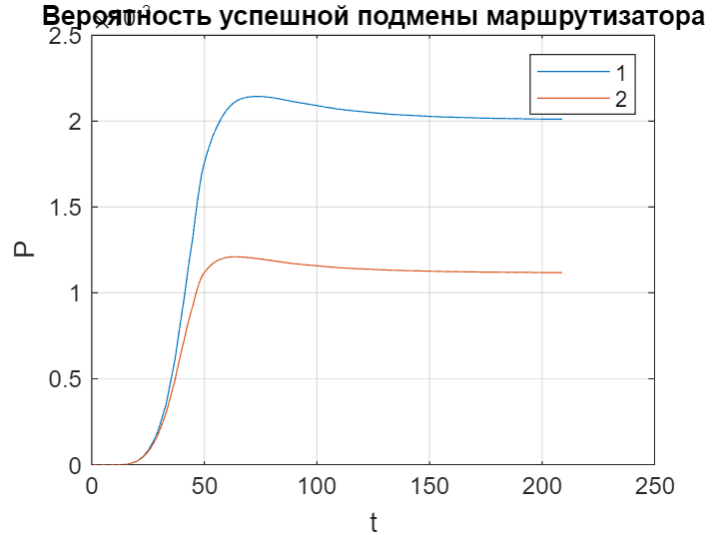

Атака канального или сетевого уровня приводит (рис. 12, кривая 1) к перенаправлению сетевых пакетов жертвы или всего трафика сегмента на ненадлежащий адрес или к отказу в обслуживании (no route to host). Вероятность атаки зависит от успешности соединения с сервером, повышается по мере его установления. Результаты моделирования противодействия навязывания ложной маршрутизации пакетов с применением фильтрации проходящих ICMP-сообщений Redirect понижают вероятность атаки (рис. 12, кривая 2).

Рис. 12. Вероятность успешной подмены маршрутизатора

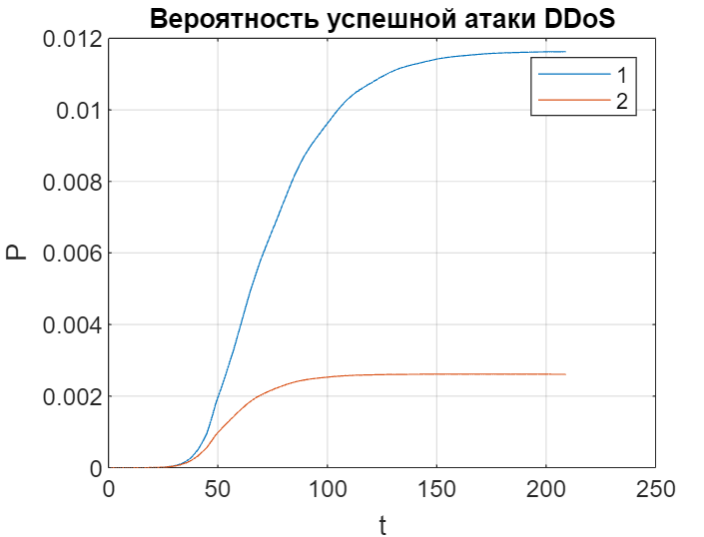

Атака DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Результаты моделирования противодействия DDoS с доступом к интерфейсу администратора только из внутренней сети или посредством VPN понижают вероятность атаки (рис. 13, кривая 2).

Рис. 13. Вероятность успешной атаки DDoS

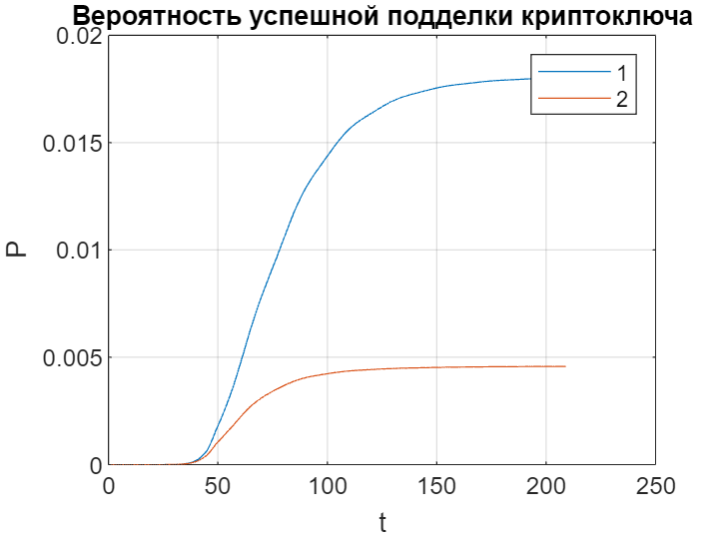

Подделка криптоключа приводит (рис. 14, кривая 1) к возникновению подозрений на утечку информации или ее искажения в системе. Вероятность атаки зависит от успешности утраты ключевых носителей. Результаты моделирования противодействия подделки криптоключа с приостановкой информационного взаимодействия с применением скомпрометированного ключа понижают вероятность атаки (рис. 14, кривая 2).

Рис. 14. Вероятность успешной подделки криптоключа

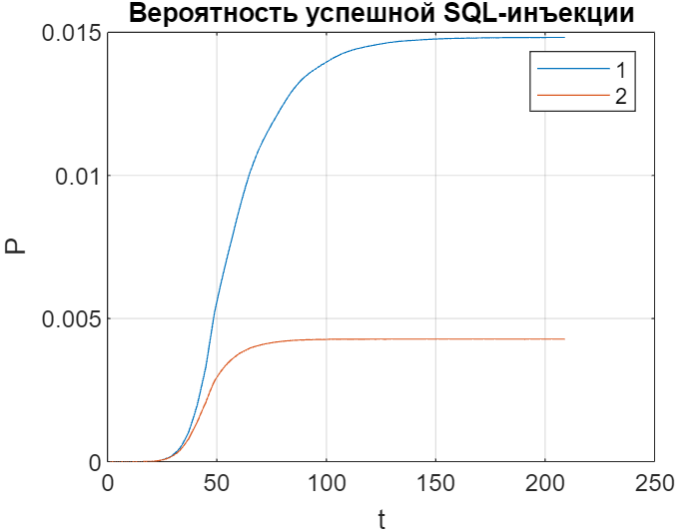

SQL-инъекция приводит (рис. 15, кривая 1) к раскрытию конфиденциальных данных, компрометации целостности данных, нарушению приватности пользователей. Вероятность атаки зависит от успешности получения избыточного числа запросов за короткий промежуток времени. Результаты моделирования противодействия SQL-инъекций с применением регулярных проверок веб-приложений, сетевого экрана понижают вероятность атаки (рис. 15, кривая 2).

Рис. 15. Вероятность успешной SQL-инъекции

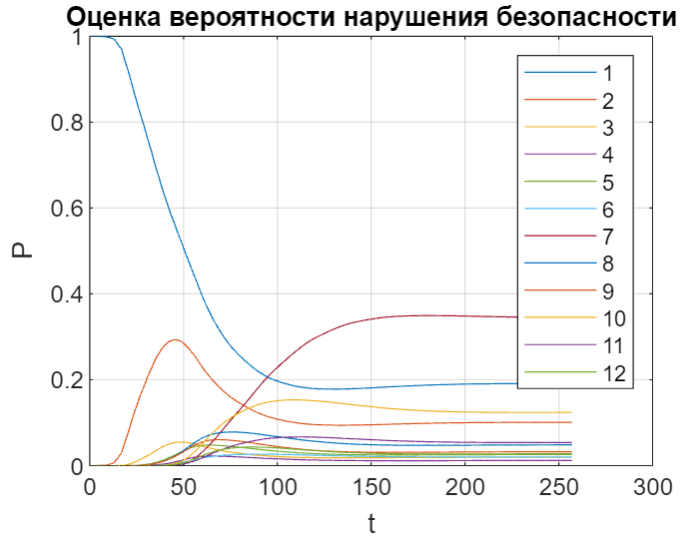

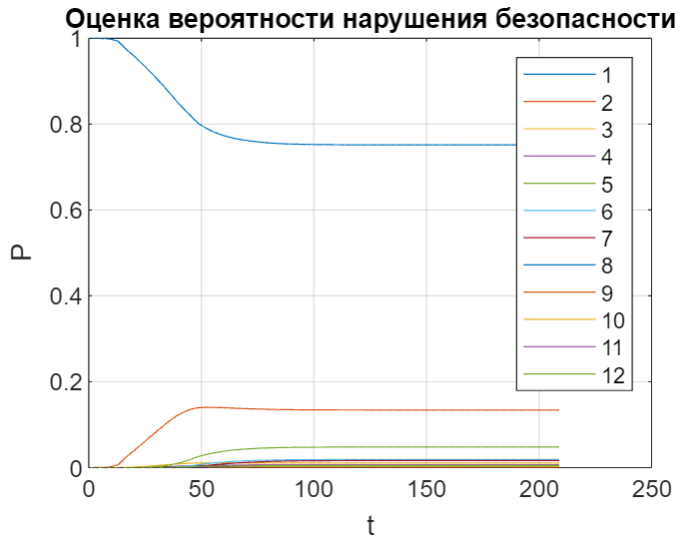

Полученные результаты моделирования с учетом всей совокупности введенных мероприятий по защите (в табл. 1 и на рис. 16а, 16б) позволяют определить влияние мер по обеспечению безопасности на уязвимые элементы в анализируемых процессах. Полученные решения применимы при планировании мероприятий по защите критически важных объектов от рассматриваемых угроз с учетом количественной оценки вероятности нарушения. Использование данной методики позволяет получить обоснование целесообразности мероприятий обеспечения безопасности в анализируемом объекте.

Таблица 1. Оценка вероятности нарушения безопасности

| Процесс | Вероятность без мероприятий по обеспечению безопасности | Вероятность при мероприятиях по обеспечению безопасности |

| Запуск программы | 0.26 | 0.74 |

| Открытие сессии | 0.05 | 0.13 |

| Передача данных | 0.007 | 0.01 |

| Установление соединения | 0.005 | 0.007 |

| Аутентификация | 0.008 | 0.044 |

| Авторизация | 0.008 | 0.018 |

| Атака подбора пароля | 0.107 | 0.015 |

| Атака перехвата трафика | 0.0025 | 0.0011 |

| Атака подмены маршрутизатора | 0.002 | 0.0011 |

| Атака Ddos | 0.011 | 0.002 |

| Подделка криптоключа | 0.017 | 0.004 |

| SQL-инъекция | 0.014 | 0.004 |

Рис. 16а. Оценка вероятности нарушения безопасности

Рис. 16б. Оценка вероятности нарушения безопасности при мерах защиты

Такое обоснование осуществляется за счет достижения максимального результата защиты при минимальных затратах и определяется следующими факторами: масштабностью и ресурсоемкостью сети, необходимостью применения однотипных технологий и средств защиты информации при проведении мероприятий по обеспечению системы защиты информации.

Вывод

Анализ полученных в ходе исследования результаты моделирования процессов безопасности виртуальной среды клиента и применения комплексного подхода к обеспечению информационной безопасности, показали следующее. Современные стереотипы по защите процессов клиентов виртуальной среды не в полной мере готовы противостоять текущим угрозам и новым вызовам безопасности. В связи с этим возникает необходимость совершенствования научно-методического аппарата. На примере конкретной задачи с типовыми процессами использована марковская модель для выявления наиболее значимых угроз, целесообразных мероприятий защиты и прогнозирования состояния системы. Аналогичная методика может быть использована для других моделей безопасности, для нахождения целесообразных мероприятий защиты и прогнозирования состояния системы. Применение полученных результатов в процессе построения, эксплуатации и модернизации системы информационной безопасности, предоставляющей облачные услуги ведет к повышению эффективности и качества обслуживания и позволяет эффективно управлять процессом информационной безопасности.

Приложение 1. Код программы

Main2.m

% определяем глобальные переменные

global l12 l16 l21 l23 l31 l32 l34 l35 l38 l39 l41 l43 l45 l410 l412 l54 l56 l57 l611 l76 l85 l95 l107 l117 l124 l127;

% глобальным переменным присваиваем значение лямбда

l12 = 0.1;

l16 = 0.2;

l21 = 0.4;

l23 = 0.2;

l31 = 0.5;

l32 = 0.5;

l34 = 0.9;

l35 = 0.7;

l38 = 0.1;

l39 = 0.1;

l41 = 0.5;

l43 = 0.5;

l45 = 0.8;

l410 = 0.1;

l412 = 0.5;

l54 = 0.1;

l56 = 0.2;

l57 = 0.2;

l611 = 0.2;

l76 = 0.8;

l85 = 0.9;

l95 = 0.9;

l107 = 0.9;

l117 = 0.8;

l124 = 0.5;

l127 = 0.7;

% определяем интервал

initial = [1; 0; 0; 0; 0; 0; 0; 0; 0; 0; 0; 0];

% временной интервал

time = [0, 45];

% строим функцию

[T, Y] = ode45('LotVol', time, initial);

% для диффуров

for i = 1:12

plot(Y(:,i));

hold on;

grid on;

title('Оценка вероятности нарушения безопасности');

xlabel('t');

ylabel('P');

legend({'1','2','3','4','5','6','7','8','9','10','11','12'});

end

LotVolCoefSource

function result = LotVolCoefSource()

%LOTVOLCOEFSOURCE Summary of this function goes here

% Detailed explanation goes here

global l12 l16 l21 l23 l31 l32 l34 l35 l38 l39 l41 l43 l45 l410 l412 l54 l56 l57 l611 l76 l85 l95 l107 l117 l124 l127;

% матрица уравнений

lambda = [

% --1 --2 --3 --4 --5 --6 --7 --8 --9 --10 --11 --12

0 l12 0 0 0 l16 0 0 0 0 0 0;

l21 0 l23 0 0 0 0 0 0 0 0 0;

l31 l32 0 l34 l35 0 0 l38 l39 0 0 0;

l41 0 l43 0 l45 0 0 0 0 l410 0 l412;

0 0 0 l54 0 l56 l57 0 0 0 0 0;

0 0 0 0 0 0 0 0 0 0 l611 0;

0 0 0 0 0 l76 0 0 0 0 0 0;

0 0 0 0 l85 0 0 0 0 0 0 0;

0 0 0 0 l95 0 0 0 0 0 0 0;

0 0 0 0 0 0 l107 0 0 0 0 0;

0 0 0 0 0 0 l117 0 0 0 0 0;

0 0 0 l124 0 0 l127 0 0 0 0 0

% --1 --2 --3 --4 --5 --6 --7 --8 --9 --10 --11 --12

];

result = LotVolCoef(lambda);

end