Файл: Практика использования dlp от утечек конфиденциальной информации.docx

Добавлен: 12.01.2024

Просмотров: 98

Скачиваний: 4

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Продукты DLP отслеживают входящие электронные письма в поисках вредоносных вложений или подозрительных ссылок. Эти инструменты позволяют вам либо отмечать несоответствующий контент, чтобы сотрудники могли вручную оценить его, либо блокировать его при обнаружении. Вы можете установить правила в соответствии с политиками вашей компании для классификации данных, таких как финансовые данные, критически важные данные или интеллектуальная собственность, и установить соответствующие уровни безопасности в зависимости от типа контента и ценности для бизнеса. Продукты DLP взаимодействуют с другими системами, такими как система управления контентом (CMS), для определения содержимого, которое необходимо заблокировать, чтобы предотвратить несанкционированную передачу файлов или распространение информации.

2.1 Виды DLP систем

На российском рынке информационной безопасности очень много DLP-систем. По исследованиям Антивредоносного аналитического центра, в 2022 году ниша DLP-решений показала в общем рост на 15% в рублевом выражении и продолжает значительно расти с каждым годом.

Отправной точкой для шага вперед стала должность руководителей крупных в российских компаниях. Они наконец поняли идею о том, что системы DLP являются важным звеном системы информационной безопасности. В данный момент отечественные и зарубежные предприниматели все также продолжают наращивать спрос на данный продукт и перед пользователями встает тяжелая проблема выбора. Проводить большое сравнение характеристик между системами и тестировать каждую из огромного количества систем в "реальных условиях" для выбора нужной - дело кропотливое и длительное.

Традиционная классификация имеет несколько групп DLP-систем:

Активный, который блокирует конфиденциальные данные во время несанкционированных действий;

Пассивный, способный лишь «следить» за потоками данных не имея возможности вмешиваться и влиять на процессы.

Современные методы по предотвращению утечек представляют из себя пакеты «два в одном», они могут работать как в активном, так и в пассивном режимах.

Совмещенная работа двух режимов в DLP-системе наделяет значительным преимуществом на этапе теста. Установка активного типа DLP связано с риском приостановки хорошо налаженных бизнес-процессов из-за неправильной настройки или реакции на незапланированные события. Установка DLP-комплекса в пассивном тестировочном режиме даст нам возможность в спокойном режиме удостовериться, что правила мониторинга и реагирования работают так как нам нужно, каналы потоков данных находятся под постоянным контролем, а системы логирования и архивирования дают не сильную нагрузку на сеть.

Дополнительным критерием классификации DLP-решений является метод архитектурной реализации.

DLP для хоста предполагает загрузку программ-«агентов» на компьютеры пользователей. Агенты применяют политики безопасности и предотвращают потенциально опасные действия, такие как запуск программного обеспечения со съемных устройств. При этом агенты регистрируют все действия пользователя и передают информацию в совместную базу данных. Данным методом, администратор по ИБ получает полную картину происходящего в корпоративной сети.

Главным достоинством хост-решений является более полный контроль каналов передачи информации и действиями пользователей на работе. Агенты записывают операции на ПК, плюсом DLP-решения нового поколения дают записывать разговоры рабочих или, например, подключаться к веб-камере.

Недостатком хост-систем можно обозначить, то, что контроль распространяется лишь на устройства, которые напрямую подключаются к рабочей станции и также взаимодействуют с ней.

Перед выбором DLP-систем нужно обратить внимание на то, как агенты устанавливаются на компьютеры рабочих. Возможность удаленной установки и администрирования поможет специалистам по информационной безопасности избежать необходимости вручную устанавливать агент на каждый компьютер.

Так же еще одним требованием к компонентам хостового DLPS-агента является незаметный режим работы, а так же защита от удаления. Если у пользователя есть права локального администратора и навыки в ИТ-грамотности выше нормы, с большой долей вероятности он сможет остановить агентов и убрать компьютер из поля зрения DLP.

Сетевой DLP создан на использовании центральных серверов, на которые отправляется копия поступающего и исходящего трафика для удостоверения в соблюдении правил безопасности. Сетевые решения обеспечивают наивысший уровень защиты от незаконного доступа, позволяют ограничить доступ к нужному шлюзу и дать права администратора маленькому количеству сотрудников.

Сфера где применяют DLP-системы ограничена, соответственно, сетевым протоколам и каналам: SMTP, POP3, HTTP(S), IMAP, MAPI, NNTP, ICQ, XMPP, MMP, MSN, SIP, FTP и др. Сетевые DLP-решения, соответственно, могут контролировать все значимые в организации протоколы передачи данных. Если смотреть с точки зрения администратора, простота внедрения и наладки повысит уровень целесообразности сетевого комплекса DLP.

Хостовые и сетевые DLP-системы управляют разными каналами передачи информации, и интеграция возможностей различных типов решений стала для разработчиков должным решением. Почти все современные средства предотвращения утечек на рынке ИБ представляют собой универсальные комплексы.

Помимо архитектурных особенностей, также необходимо учитывать особенности администрирования DLP-систем. Для того-чтобы сравнить, необходимо учитывать алгоритмы развертывания компонентов системы, способы распределения и реализации консоли управления. Администратор безопасности первым делом должен провести оценку информативности интерфейса, сложности настройки правил и др. параметры, которые влияют на удобство управления комплексом.

-

Задачи DLP систем

Что, если каждому будут доступны данные различных компаний? Их ценность будет потеряна, как и ваша монополия. Каждый мог использовать ее для улучшения своего продукта. Более того, некоторые фрагменты информации могут нанести ущерб репутации компании. Каждый генеральный директор понимает, что данные должны быть защищены. Утечки происходят как случайно, так и преднамеренно, поэтому должен быть способ их предотвратить. Одним из таких способов является настройка DLP-системы (предотвращение утечки данных).

Есть несколько причин, по которым генеральный директор решает внедрить систему: она предотвращает утечки данных, показывает рабочий процесс сотрудников и параллельно рекомендуется властями.

Задачи выполняемые DLP системами:

-

Сканирование с целью предотвращения потери данных позволяет идентифицировать документы, содержащие конфиденциальную информацию. Например, документы, содержащие номера кредитных карт, номера социального страхования, номера банковских счетов и т.д. -

Сканирование DLP запускается путем выбора правил обнаружения DLP, которые установлены на вашем устройстве -

Все эти правила определяют области поиска, тип информации для поиска и действия, которые необходимо предпринять в отношении обнаруженных файлов. -

Позволяет запускать сканирование обнаружения DLP по требованию и просматривать файлы, помещенные в карантин по правилам DLP.

-

Преимущества и недостатки DLP систем

2.3.1 Преимущества систем DLP

Решение DLP выгодно для вашей системы кибербезопасности и позволяет вашей организации:

-

Предотвращать инциденты, связанные с данными, вызванных инсайдерами

Большинство систем DLP хорошо защищают данные внутри периметров организации. Классифицируя и постоянно отслеживая конфиденциальную информацию, DLP-решения могут легко обнаруживать и предотвращать подозрительные и несанкционированные операции с данными. Системы DLP также могут обнаруживать непреднамеренные и случайные действия, которые могут привести к потере и утечке данных.

-

Соблюдать требования, законы и стандарты кибербезопасности

Как упоминалось ранее, некоторые организации используют решения DLP для соблюдения соответствующих стандартов защиты данных, законов и нормативных актов, таких как HIPAA, GLBA, PCI DSS, SOX и FISMA. Хотя сами по себе они не покрывают все ИТ-требования, инструменты DLP могут помочь вам снизить риски несоблюдения требований и крупных штрафов.

-

Улучшать видимость и контроль над данными организации

Системы DLP предоставляют компаниям представление о том, какие конфиденциальные данные у них есть и что выходит из здания. Контроль над данными, предоставляемый решениями DLP, может дать организациям возможность выбирать уровень конфиденциальности для каждой записи и настраивать, как система реагирует на признаки инцидентов безопасности данных. С помощью системы DLP вы можете видеть, кто пытается отправить информацию, и, возможно, остановить утечку данных, прежде чем это может нанести слишком большой ущерб.

-

Полная аутентификация каждого пользователя перед доступом к данным

Решения DLP могут предотвращать подозрительные попытки копирования или отправки конфиденциальных данных, проверяя, авторизован ли пользователь на это. Аутентификация также важна для проверки личности пользователей и предотвращения вредоносного доступа к критически важным ресурсам. Однако для правильной работы многим DLP-системам требуются внешние решения для идентификации и управления доступом.

2.3.2 Недостатки DLP систем

-

Высокое количество неоправданных срабатываний - важная проблема. Это происходит из-за проблем при работе с отдельными словами языка. Часто некоторые слова могут зацеплять совершенно разные виды информации. Чаще всего админу DLP-систем приходится руками разбирать большое число данных, которые попали в вид защищаемой информации по счастливой ошибке. -

Способ Байеса, неоднократно применяемый, также приводит к ложным реагированиям системы. При его работе исходят из неизменности появления слов в тексте, это является большой ошибкой. -

Количество так и не увиденных утечек теории вроде и не велико, однако при неправильной настройке словарей оно может резко увеличиться (например, админ DLP-системы может попытаться «облегчить» себе работу и уменьшить количество срабатываний, ликвидировав большое количество слов в словаре). -

Получается, при приемлемой трудоемкости описанная выше типовая DLP-система дает очень высокий процент ложных срабатываний и в целом является неэффективной. Причина этого - большая размерность задачи категорирования.

2.4 Строение DLP системы

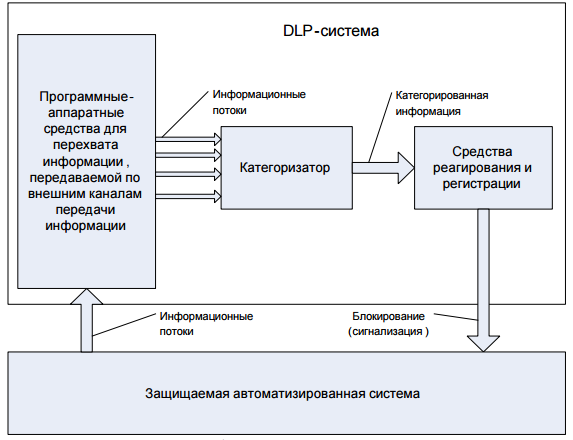

Рис. 1 Строение DLP системы

1) Ресурсы перехвата данных, передаются согласно внешним каналам (в таком случае, это те данные, что переходят из-за границы оберегаемой автоматизированной системы). К данной группе причисляются драйверы для контроля ввода информации на печать, драйвера с целью контролирования подключаемых приборов, межсетевые экраны, какие осуществляют контроль над общесетевым трафиком.

2) Категоризатор, что является основой DLP-системы. Деятельность категоризатора заключается в рассмотрении данных которые передаются, в следствии коего конкретно обусловливается группа (уровень конфиденциальности данных). Далее идет в ход установление группы, а также конфиденциальности данных в основе семантической близости, общепринято именовать категоризацией данных.

3) Средства реагирования а также регистрации. Далее в основе определенного категоризатором уровня конфиденциальности DLP-система откликается в соответствии с системными настройками – производится блокировка передачи секретных данных, либо производится уведомление для админа о запрещенной передаче или утечке данных.

2.6 Повышение эффективности DLP системы

Для того, что бы повысить эффективность DLP системы необходимо:

1. Обновление и улучшение алгоритмов

Важно постоянно анализировать и улучшать алгоритмы работы системы для определения наилучшего способа обнаружения и предотвращения утечек данных.

2. Интеграция с другими системами

Интеграция DLP системы с другими системами безопасности, такими как SIEM и IDS/IPS, может усилить защиту от утечек данных путем совместной работы этих систем.

3. Расширение покрытия

Расширение покрытия системой может увеличить ее эффективность. Например, добавление мониторинга сетевых портов и мобильных устройств может помочь выявлять утечки данных, которые были бы пропущены при использовании только стационарных компьютеров.

4. Обучение пользователям

Обучение пользователей правилам безопасности и методам предотвращения утечек данных может повысить общую безопасность и уменьшить количество случаев утечек.