ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 05.12.2019

Просмотров: 12630

Скачиваний: 26

351

количества попыток интегрировать защитные механизмы в компьютерные

системы. Механизмы защиты операционной системы играют решающую

роль в обеспечении безопасности на более высоких уровнях.

Необходимость наличия встроенных средств защиты на уровне

операционной системы бесспорна, так как операционная система

обеспечивает защиту механизмов прикладного уровня от неправильного

использования, обхода или навязывания ложной информации. Если она не

сможет удовлетворить этим требованиям, появятся уязвимости в масштабах

всей системы. Потребность в защищенных операционных системах особенно

важна в современных компьютерных средах. Для этого и разрабатывается

политика безопасности.

Политика информационной безопасности в компьютерных системах

-

это совокупность норм, правил и требований к функциям, архитектуре,

составу и регламенту функционирования информационной системы,

выполнение которых обеспечивает защиту от определенного множества

угроз и составляет необходимое (а иногда и достаточное) условие безо-

пасности системы.

Формальное выражение политики безопасности называют моделью

политики безопасности.

Основная цель создания политики безопасности информационной

системы и описания ее в виде формальной модели — это определение

условий, которым должно подчиняться поведение системы, выработка

критерия безопасности и проведение формального доказательства

соответствия системы этому критерию при соблюдении установленных

правил и ограничений. На практике это означает, что только

соответствующим образом уполномоченные пользователи получат доступ к

информации, и смогут осуществлять с ней только санкционированные

действия.

Кроме того, формальные модели безопасности позволяют решить еще

целый ряд задач, возникающих в ходе проектирования, разработки и

сертификации защищенных систем, поэтому их используют не только

теоретики информационной безопасности, но и другие категории специа-

листов, участвующих в процессе создания и эксплуатации защищенных

информационных

систем

(производители,

потребители,

эксперты-

квалификаторы).

Производители защищенных информационных систем используют

модели безопасности в следующих случаях:

• при составлении формальной спецификации политики безопасности

разрабатываемой системы;

352

• при выборе и обосновании базовых принципов архитектуры

защищенной системы, определяющих механизмы реализации средств

защиты;

• в процессе анализа безопасности системы в качестве эталонной моде-

ли;

• при подтверждении свойств разрабатываемой системы путем фор-

мального доказательства соблюдения политики безопасности.

Потребители путем составления формальных моделей безопасности

получают возможности довести до сведения производителей свои требования

в четко определенной и непротиворечивой форме, а также оценить

соответствие защищенных систем своим потребностям.

Эксперты по квалификации в ходе анализа адекватности реализации

политики безопасности в защищенных системах используют модели

безопасности в качестве эталонов.

Политика информационной безопасности формируется на основе

информационного и технического обследования информационной системы,

анализа информационных рисков и оценки защищенности информации, в

соответствии с требованиями Российских нормативно-руководящих

документов, а также рекомендаций международных стандартов в области

защиты информации (например, ISO 17799), что особенно важно для

предприятий, осуществляющих взаимодействие с иностранными партнерами.

Аттестация

автоматизированной

системы

по

требованиям

защищенности информации в соответствии с Российским законодательством

является обязательным условием, позволяющим обрабатывать информацию

ограниченного доступа. Сертификация автоматизированной системы по

международным требованиям информационной безопасности делает

предприятие более привлекательным для зарубежных компаний при выборе

деловых партнеров в России.

В крупных организациях в информационные процессы вовлечена масса

людей. Для большинства из них требования политики безопасности отнюдь

не очевидны. Чем сложнее пользователям приспособиться к установленной

политике, тем менее вероятна ее работоспособность. На начальном этапе ее

требования наверняка будут нарушаться, да и в будущем полностью

избежать этого не удастся.

Необходимо осуществлять непрерывный контроль выполнения правил

политики безопасности, как на этапе ее внедрения, так и в дальнейшем,

фиксировать нарушения, разбираться в их причинах.

Одна из основных форм этого контроля — регулярное проведение как

внутреннего, так и внешнего аудита безопасности.

353

Политику безопасности необходимо совершенствовать, чтобы она

оставалась эффективной. Даже если удалось разработать и внедрить

эффективную политику безопасности, работа на этом не заканчивается.

Обеспечение информационной безопасности — непрерывный процесс.

Технологии стремительно изменяются, системы устаревают, а многие

процедуры теряют эффективность. Политики безопасности должны

непрерывно совершенствоваться, чтобы оставаться эффективными.

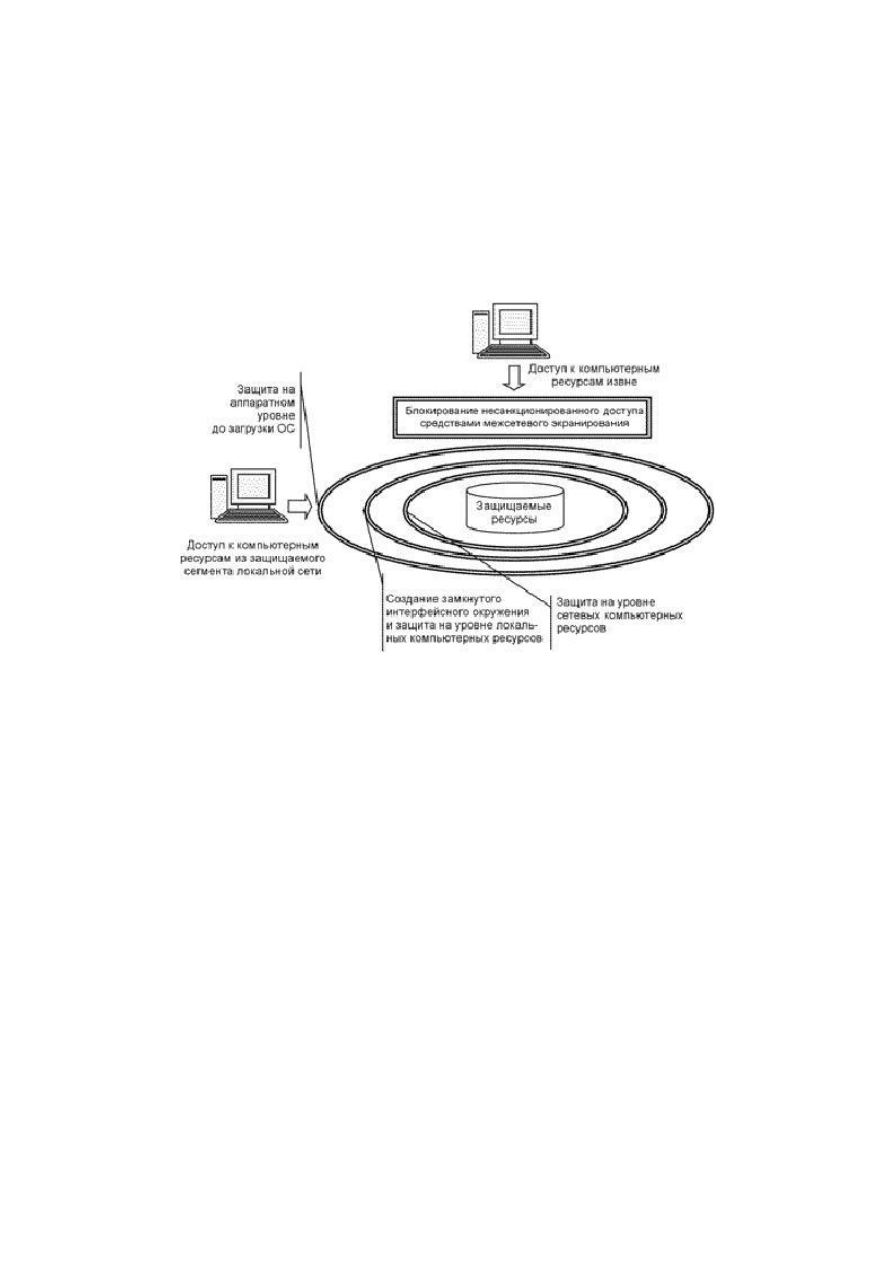

Политика безопасности включает в себя 3 уровня защиты(рис2.1):

Рис.2.1. Три уровня защиты

1-й уровень - защита на уровне аппаратных средств рабочих станций

и серверов, активизируемая на каждом компьютере до загрузки ОС;

2-й уровень - создание замкнутого интерфейсного окружения и

защита на уровне локальных компьютерных ресурсов;

3-й уровень - защита на уровне общих ресурсов компьютерной сети,

включая блокирование несанкционированного межсетевого доступа.

Работоспособность и эффективность существующих политик должны

регулярно проверяться. Устаревшие политики должны пересматриваться.

2. Модель компьютерной системы.

2.1. Понятие доступа и монитора безопасности.

В

теории

компьютерной

безопасности

практически

всегда

рассматривается модель произвольной КС в виде конечного множества

элементов. Указанное множество можно разделить на два подмножества:

множество объектов и множество субъектов. Данное разделение основано на

свойстве элемента «быть активным» или «получать управление»

354

(применяются также термины «использовать ресурсы» или «пользоваться

вычислительной мощностью»). Оно исторически сложилось на основе

модели вычислительной системы, принадлежащей фон Нейману, согласно

которой последовательность исполняемых инструкций (программа,

соответствующая понятию "(субъект") находится в единой среде с данными

(соответствующими понятию "объект").

Модели, связанные с реализацией политики безопасности, не

учитывают возможности субъектов по изменению КС, которые могут

привести к изменению ее свойств и, как предельный случай, к полной

неприменимости той или иной модели к описанию отношений "субъект-

объект" в измененной КС.

Этот факт не является недостатком политики безопасности.

Достоверность работы механизмов реализации политики безопасности

считается априорно заданной, поскольку в противном случае невозможна

формализация и анализ моделей. Однако вопрос гарантий политики

безопасности является ключевым как в теории, так и в практике.

Рассматривая активную роль субъектов в КС, необходимо упомянуть о

ряде важнейших их свойств, на которых базируется излагаемая ниже модель.

Во-первых,

необходимо

заметить,

что

человек-пользователь

воспринимает объекты и получает информацию о состоянии КС через

субъекты, которыми он управляет и которые производят отображение

информации в воспринимаемом человеком виде.

Во-вторых, угрозы компонентам КС исходят от субъектов как активной

компоненты, порождающей потоки и изменяющей состояние объектов в КС.

В-третьих, субъекты могут влиять друг на друга через изменяемые ими

объекты, связанные с другими субъектами, порождая в конечном итоге в

системе субъекты (или состояния системы), которые представляют угрозу

для безопасности информации или для работоспособности самой системы.

Будем считать разделение КС на субъекты и объекты априорным.

Подчеркнем отличие понятия субъекта компьютерной системы от

человека-пользователя следующим определением.

Пользователь - лицо (физическое лицо), аутентифицируемое некоторой

информацией и управляющее субъектом компьютерной системы через

органы управления ЭВМ. Пользователь КС является, таким образом,

внешним фактором, управляющим состоянием субъектов. В связи с этим

далее будем считать пользовательское управляющее воздействие таким, что

свойства субъектов, сформулированные в ниже приводимых определениях,

не зависят от него (т. е. свойства субъектов не изменяемы внешним

управлением). Смысл данного условия состоит в предположении того факта,

что пользователь, управляющий программой, не может через органы

355

управления изменить ее свойства (условие неверно для систем типа

компиляторов, средств разработки, отладчиков и др.).

Будем также полагать, что в любой дискретный момент времени множество

субъектов КС не пусто (в противном случае соответствующие моменты времени

исключаются из рассмотрения и рассматриваются отрезки с ненулевой мощностью

множества субъектов).

Введем обозначения:

O – множество объектов;

S – множество субъектов ( |S| ¹0 );

Oi – объект (Oi Î O );

Sj – субъект (Sj Î S).

Субъекты могут порождаться из объектов только активными компонентами, т.е.

субъектами.

Объект Oi - источник для субъекта Sk , если существует субъект Sj в результате

воздействия которого на объект Oi в системе возникает субъект Sk.

Объект Oi в момент времени t ассоциирован с субъектом Sk , если состояние

объекта Oi повлияло на состояние субъекта Sk в момент времени t+1.

Объекты:

функционально ассоциированные объекты – те объекты, изменение которых

меняет вид ассоциированных субъектов;

ассоциированные объекты-данные – те объекты, которые ассоциированы с

субъектами, но изменение которых не влияет на дальнейший вид ассоциированных

субъектов.

Угрозы информации исходят от субъектов, порождающих потоки и

изменяющих состояние объектов. Субъекты влияют друг на друга, изменяя

объекты, связанные с другими субъектами или порождая субъекты, которые

несут угрозу безопасности.

Потоком информации между объектами O

k

и O

j

называется

произвольная операция над объектом O

j

, реализованная в субъекте Si и

зависящая от O

k

.

Потоки могут создавать или удалять объекты, также реализовывать

операции чтения и записи.

Доступом субъекта Sk к объекту Oj называется порождение потока

информации между некоторыми объектами и объектом Oj .

Правило разграничения доступа субъектов к объектам – формально

описанные потоки, принадлежащие множеству допустимых потоков L.

Объекты могут быть записаны в виде последовательности символов

некоторого алфавита. Объекты можно сравнивать между собой на

совпадение.