Файл: Методические подходы к разработке правил ИБ для файрволлов (Добавление правила для брандмауэра Windows).pdf

Добавлен: 26.05.2023

Просмотров: 101

Скачиваний: 3

Введение

Целью данной курсовой работы является отработка теоретических знаний и практических навыков для настройки, развертки и использования файрволлов в масштабах домашней сети или малого-среднего предприятия, в которых одним из ключевых требований является сохранение конфиденциальности и сохранности пользовательской информации без потери качественной характеристики работы каждого из узлов локальной сети, включая возможность взаимодействия нескольких пользовательских устройств с одним массивом информации.

Со времён создания инструментов взаимодействия множества устройств в единой системе задачи системного администрирования в контексте информационной безопасности сохраняют актуальность и по сей день. С ростом распространённости цифровой техники, позволяющей хранить, передавать и обрабатывать различные виды информации, а так же повсеместная возможность выхода в сеть Internet, появились задачи, связанные с недопущением её распространения в иные руки, в том числе злоумышленников.

Практическая ценность системного администрирования заключается в профессиональном индивидуальном подходе к настройке сети в зависимости от её требований и параметров. Задача системного администратора, как специалиста, заключается в обеспечении работоспособности, быстродействия, отказоустойчивости и безопасности локальной сети организации в надлежащем состоянии.

В ходе выполнения курсовой работы мы должны получить:

- Основные представления о взаимодействии устройств в локальной сети;

- Понятие о сетевом экранировании;

- Навыки работы с набором прикладного программного обеспечения, позволяющего наглядно изучить данную локальную сеть;

- Навыки развёртки сетевых экранов;

- Вывести основные тезисы-рекомендации для установки правил сетевого экранирования.

В качестве методов исследования используются анализ литературы, косвенное наблюдение за состоянием локальной сети, эксперимент по прослушке портов и формированию правил брандмауэра, а также синтез основных тезисов для формирования защитного экрана.

1. Анализ локальной сети

Для того, чтобы дать конкретизированные методологические советы по настройке сетевого экранирования, стоит понять, какую архитектуру локальной сети мы будем рассматривать.

1.1. Топология

Сетевая топология – это формат строение сети, описывающий взаимосвязи узлов сети, где конечные узлы являются пользовательскими ПК или устройствами, оборудование для коммуникации – коммутатор с DHCP сервером или маршрутизатор, а для соединения узлов и коммутаторов используется витая пара, коаксиальный провод, оптоволокно или беспроводное соединение (зачастую Wi-Fi).

Рассмотрим классические виды построения локальной сети:

1.1.1. Шина

Данная топология сформирована из основного канала кабеля (его называют шиной или магистралью), к которому подсоединяются все конечные узлы.

Плюсы данной структуры:

- Затрачивается минимальное количество кабеля;

- Отказ конечного узла не влияет на производительность сети;

- Сеть легко прокладывать;

Минусы:

- Разрыв кабеля приводит к неработоспособности все узлы;

- Без применения повторителей длина шины ограничена физическими параметрами передачи сигнала кабеля;

- Низкая скорость передачи сигнала за счёт того, что ширина канала делится на всех участников сети (конечные узлы).

Рисунок 1 – Топология «Шина»

1.1.2. Кольцо

В сети, построенной по топологии «Кольцо», каждый узел последовательно соединяется в кольцо. Выход одного узла соединяется со входом соседнего узла. Данные перемещаются по сети в одном направлении. Плюсы:

- Простота организации;

Минусы:

- При разрыве одного соединения выходит из строя вся сеть. Данная проблема решается при помощи топологии «Двойное кольцо» - кольцо дублируется между узлами и работает в обратном направлении относительно основного кольца. При разрыве соединения, дублирующее кольцо принимает на себя задачи повреждённого участка;

- Требует два сетевых порта (зачастую это означает 2 сетевые карты);

- Добавление узла требует остановки всей сети.

Рисунок 2 – Топология «Кольцо»

1.1.3. Звезда

Топология «Звезда» представляет собой параллельно соединённые с коммутатором узлы.

Плюсы:

- Легкость подключения узла;

- Централизованное управление, обеспеченное коммутатором;

- Выход из строя узла не влияет на работоспособность остальной сети.

Минусы:

- Большой расход кабеля

- Отказ коммутатора выводит из строя всю сеть.

Рисунок 3 – «Звезда»

Для защиты сетей «Кольцо» и «Шина» стоит установить средства защиты для каждого узла. Единственная возможность атаки подобных локальных сетей – изнутри.

На текущий момент наиболее распространены локальные сети, имеющие архитектуру «Звезда» или её модификации. Плюсы отказоустойчивости узлов превалируют над минусами данной структуры. Зачастую используется дублирующий коммутатор для случаев выхода поломки основного устройства.

Так же данная структура реализует выход LAN в WAN через единый объект сети. Из чего следует, что для любой топологии, отличной от звезды, требуется индивидуальный сетевой экран. Для «Звезда» мы будем делать упор на защиту централизованным сетевым экраном на границе LAN и WAN, т. е. коммутаторе.

Рассмотрим причину данного решения в следующей главе.

1.2. Уязвимости LAN

Рассмотрим на практике личную домашнюю локальную сеть, которая различается от локальной сети любой малой организации другой аппаратурой и количеством узлов, а также уровнем настройки безопасности.

Анализ проведём при помощи прикладного программного обеспечения Nmap, предназначенная для сканирования IP-сетей и определения состояния объектов. Для большей наглядности воспользуемся графической оболочкой Zenmap.

Изначально известно, что в данной локальной сети находится маршрутизатор, персональный компьютер, телефон и два планшетных компьютера.

1.3. Изучение сети приложением Nmap

При запуске приложения мы видим интерфейс программы (Рисунок 4). В окно «Цель» прописываем диапазон IP адресов локальной сети, которую мы рассматриваем. В нашем случае требуется ввести 192.168.1.1-255, что описывает сканирование данного диапазона IP адресов хостов. В выкидном списке «Профиль» выбираем модель сканирования сети. Больше всего информации будет извлечено при использовании профиля «Slow comprehensive scan». Если ни один из профилей нам не подходит, в строке «Команда» вводим параметры.

Рисунок 4 – Интерфейс Nmap

В ходе работы программы была получена карта сети (Рисунок 5), обнаружены открытые порты для каждого из устройств локальной сети, а также протоколы (TCP и UDP), которые используют данные порты.

Как мы можем видеть, все пять устройств были обнаружены. Опираясь на легенду (Рисунок 6), стоит предположить, что за счёт оболочки маршрутизатор не был детектирован как роутер. Отметим, что на топологии отмечен .localhost – стандартное зарезервированное имя для частных локальных сетей.

Рисунок 5 – Карта локальной сети

Рисунок 6 – Условные обозначения топологии

Просмотрим в Nmap устройства, где есть наибольшее количество открытых портов: маршрутизатор и ПК соответственно. (Рисунок 7 и Рисунок 8)

Как мы можем видеть, маршрутизатор имеет значимое количество портов, предназначенных для прослушки пакетов из WAN. По параметру «Состояние» мы можем определить, создаёт ли соединение каждый из портов с ПК, с которого был создан запрос.

Сценарии «Состояния»:

- Открыт (open)

Приложение принимает запросы на TCP соединение или UDP пакеты на этот порт. Обнаружение этого состояния обычно является основной целью сканирования. Люди, разбирающиеся в безопасности, знают, что каждый открытый порт — это прямой путь к осуществлению атаки. Атакующие хотят использовать открытые порты, а администраторы пытаются закрыть их или защитить с помощью брандмауэров так, чтобы не мешать работе обычных пользователей. Открытые порты также интересны с точки зрения сканирования, не связанного с безопасностью, т. к. они позволяют определить службы доступные в сети.

Закрытый порт доступен (он принимает и отвечает на запросы Nmap), но не используется каким-либо приложением. Они могут быть полезны для установления, что по заданному IP адресу есть работающий хост (определение хостов, ping сканирование), или для определения ОС. Т. к. эти порты достижимы, может быть полезным произвести сканирование позже, т. к. некоторые из них могут открыться. Администраторы могут заблокировать такие порты с помощью брандмауэров. Тогда их состояние будет определено как фильтруется, что обсуждается далее.

Nmap не может определить, открыт ли порт, т. к. фильтрация пакетов не позволяет достичь запросам Nmap этого порта. Фильтрация может осуществляться выделенным брандмауэром, правилами роутера или брандмауэром на целевой машине. Эти порты бесполезны для атакующих, т. к. предоставляют очень мало информации. Иногда они отвечают ICMP сообщениями об ошибке, такими как тип 3 код 13 (destination unreachable: communication administratively prohibited (цель назначения недоступна: связь запрещена администратором)), но чаще встречаются фильтры, которые отбрасывают запросы без предоставления какой-либо информации. Это заставляет Nmap совершить еще несколько запросов, чтобы убедиться, что запрос был отброшен фильтром, а не затором в сети. Это очень сильно замедляет сканирование.

Это состояние означает, что порт доступен, но Nmap не может определить открыт он или закрыт. Только ACK сканирование, используемое для определения правил брандмауэра, может охарактеризовать порт этим состоянием. Сканирование не фильтруемых портов другими способами, такими как Window сканирование, SYN сканирование или FIN сканирование может помочь определить, является ли порт открытым.

Nmap характеризует порт таким состоянием, когда не может определить открыт порт или фильтруется. Это состояние возникает при таких типах сканирования, при которых открытые порты не отвечают. Отсутствие ответа также может означать, что пакетный фильтр не пропустил запрос или ответ не был получен. Поэтому Nmap не может определить наверняка открыт порт или фильтруется. При сканировании UDP, по IP протоколу, FIN, NULL, а также Xmas порт может быть охарактеризован таким состоянием.

Это состояние используется, когда Nmap не может определить закрыт порт или фильтруется. Используется только при сканировании IP ID idle типа.

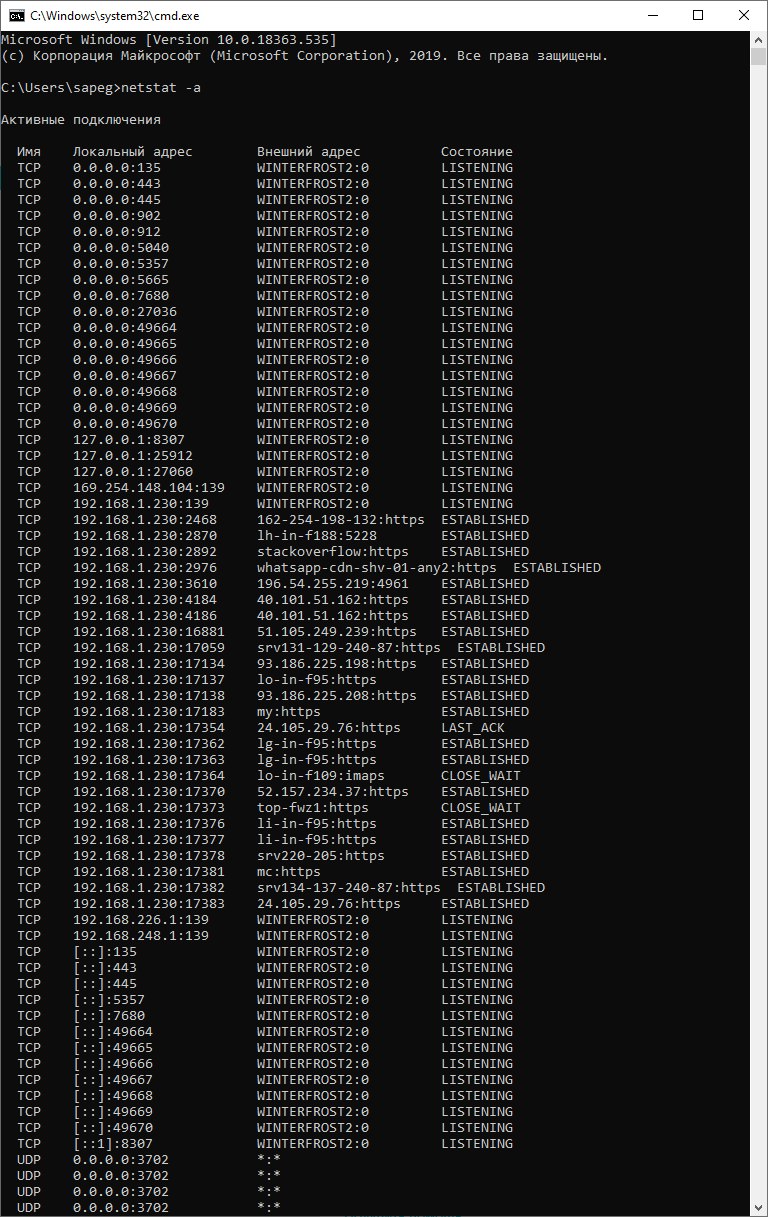

Также просмотрим список активных соединений системными инструментами Windows. Для этого в командной строке вводим запрос

«netstat - a» (Рисунок 9).

Рисунок 7 – Порты маршрутизатора

Рисунок 8 – Порты ПК

Рисунок 9 – Список активных подключений ПК

Исходя из полученных выше данных, сделаем вывод, что каждый из узлов входит в зону риска сетевой атаки как из WAN (сеть Internet), так и LAN (один из узлов, инфицированный вредоносным ПО), в связи с чем перейдём к организации защиты сетевым экраном.

2. Развёртка файрволла

2.1. Теоретическая часть

Сетевой экран, он же брандмауэр, он же файрволл – аппаратный или программный объект сети, реализующий управление и фильтрацию проходящих через него пакетов данных в соответствии с предустановленными правилами.

Функции файрволла:

- Блокировка внешних атак;

В идеале брандмауэр должен блокировать все известные типы атак, включая сканирование портов, IP-спуффинг, DoS и DDoS, подбор паролей и прочие.

- Блокировка утечки информации;