Добавлен: 17.06.2023

Просмотров: 56

Скачиваний: 3

Введение

С каждым днем информационные технологии все чаше появляются в нашей жизни. С момента начала развития инновационной экономики, информационно вычислительные техники стали все больше задействовать в организациях и предприятиях. Таким образом они уменьшили расходы, что позволило увеличить скорость обработки документов. С помощью компьютеров существенно увеличилась, в первую очередь, безопасность документооборота. Теперь в каждом офисе имеется компьютерное оборудование. Сейчас трудно представить фирму или компанию без сети. Поэтому появилась потребность как в компьютерах для сотрудников, так и в создании корпоративных серверов. Чаще всего компании выделяют целые комнаты и этажи, установленные на серверных платформах, специально созданных для этого. Компании поменьше позволяют себе иметь только пару серверов на платформе обычного компьютера. Для хранения большого объема информации стали использовать FTP-сервера, что представляло из себя своеобразную библиотеку файлов, которая имела неограниченные размеры файлов. Это сервер, работающий по File Transfer Protocol (протоколу передачи файлов) или, сокращенно, FTP. У таких серверов имеются уязвимости, так как FTP не разрабатывался как защищенный протокол. А также FTP используется для администрирования сайтов – в виде загрузки файлов на виртуальный хостинг.

На данный момент вопрос защиты корпоративных FTP-серверов как никогда актуален. Каждый год изобретаются все новые способы защиты, и каждый год появляются все новые способы их обхода. FTP не способен зашифровать свой трафик, все передачи — открытый текст, поэтому имена пользователей, пароли, команды и данные могут быть прочитаны кем угодно, способным перехватить пакет по сети. А это в свою очередь может привести к утере важных данных компаний.

Курсовая работа будет посвящена проектированию системы защищенного доступа к FTP-серверу.

Аналитическая часть.

Аппаратная архитектура компании

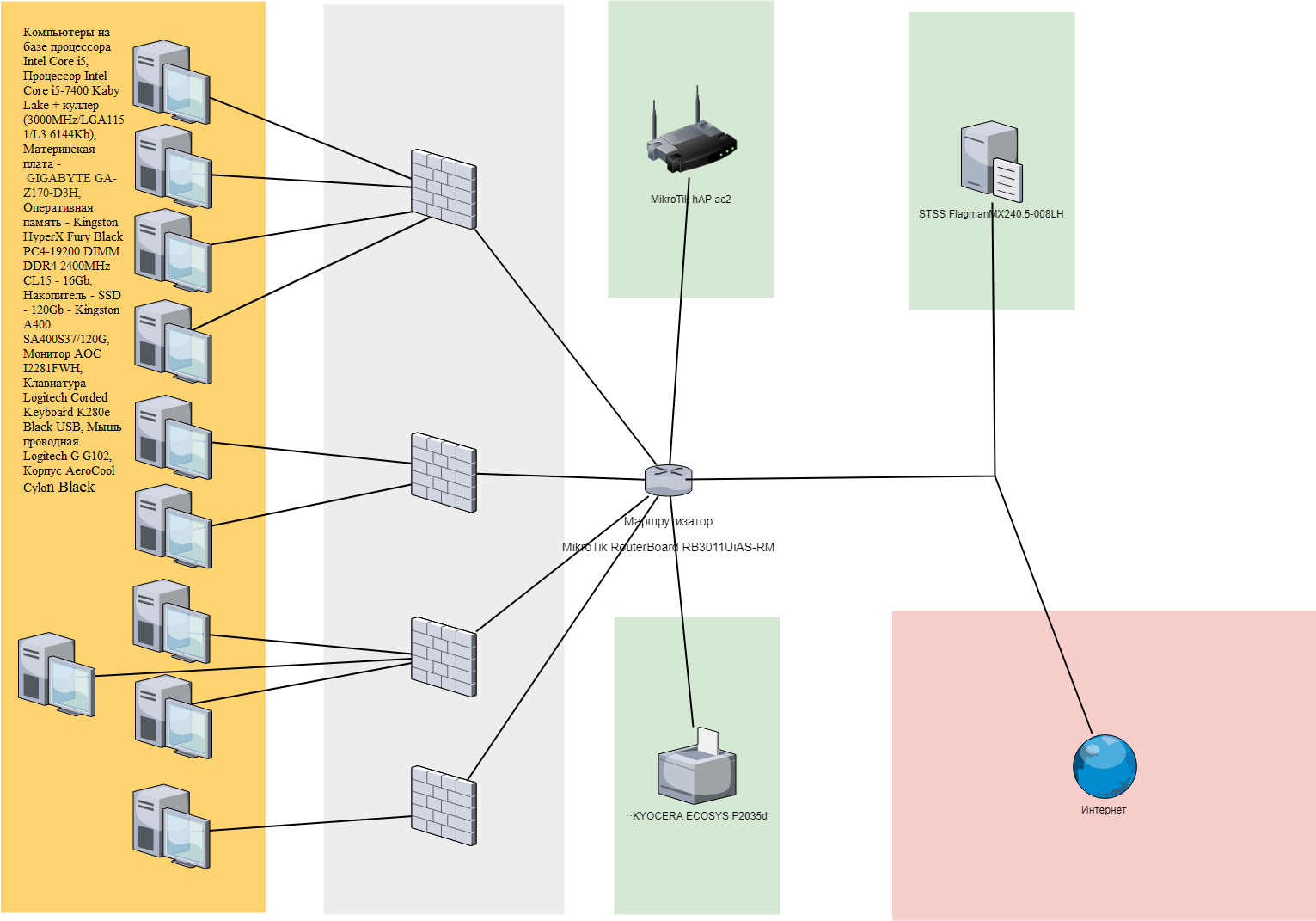

Компания построена по топологии звезда с использованием кабеля типа “Витая пара” категории 5Е с пропускной способностью до 200мбит/с

В сети функционируют 10 компьютеров, 1 сервер, 1 маршрутизатор и 1 точка доступа.

Список оборудования

Пользовательское

- Компьютеры на базе процессора Intel Core i5

- Процессор Intel Core i5-7400 Kaby Lake + куллер (3000MHz/LGA1151/L3 6144Kb)

- Материнская плата - GIGABYTE GA-Z170-D3H

- Оперативная память - Kingston HyperX Fury Black PC4-19200 DIMM DDR4 2400MHz CL15 - 16Gb

- Накопитель - SSD - 120Gb - Kingston A400 SA400S37/120G

- Монитор AOC I2281FWH

- Клавиатура Logitech Corded Keyboard K280e Black USB

- Мышь проводная Logitech G G102

- Корпус AeroCool Cylon Black

- Принтер KYOCERA ECOSYS P2035d

Серверное

- Точка доступа MikroTik hAP ac2

- Маршрутизатор MikroTik RouterBoard RB3011UiAS-RM

- STSS Flagman MX240.5-008LH – сервер общего назначения(dns-dhcp-ad-fileserver)

Рисунок 1. Архитектура сети компании ООО “Кивери”

Программная архитектура компании

Программное обеспечение

Компьютер пользователя

- Операционная система Windows 10x64

- Kaspersky 2016

- Браузер Google Chrome v64

- Microsoft Office 2016

- PDF Creator

- Adobe Acrobat

- Adobe Photoshop

- Sublime Text 3

- Компас 3D

- SolidWorks

- CuberDuck

Сервер

- Операционная система Windows Server 2012

- Kaspersky 2016

Исполняемые роли:

- Domain Controller

- DHCP

- Active Directory

- File Server

Рисунок 2. Программная архитектура компании

Протоколы передачи файлов

FTP представляет самый простой способ обмена файлами между удаленными компьютерами и используется для загрузки или отгрузки файлов на другой компьютер. Это стандартный протокол интернета, оптимизированный для передачи данных через сети TCP/IP. Для надежной передачи данных FTP устанавливает соединение клиент/сервер с использованием двух портов TCP на компьютере-клиенте и сервере. Первый порт называется FTР Control и обеспечивает начало сеанса и контроль ошибок; второй порт называется FTP Data и обеспечивает непосредственную передачу данных между клиентом и сервером. Служба FTP использует хорошо известный порт 21 для операций контроля и порт 20 для передачи данных. Клиентские порты TCP присваиваются динамически при создании сеанса.

"Хорошо известные" номера портов зарезервированы организацией ICANN (Internet Corporation for Assigned Names and Numbers) для использования конечными точками приложения, которые устанавливают связь через протоколы TCP или UDP. Каждый тип приложения имеет свой собственный и, следовательно, "хорошо известный" номер порта. Когда приложение на одном клиенте устанавливает соединение с другим клиентом, оно указывает на конкретное приложение посредством номера порта. Известные порты лежат в диапазоне от 0 до 1023, зарегистрированные порты – с 1024 по 49 151, а оставшиеся порты, вплоть до 65 535, используются в качестве динамических или частных портов. Вы можете сменить номер порта, используемый любой службой IIS, включая SMTP и NNTP. Это делается из соображений безопасности в небольшой частной сети; однако большинство хакеров используют сканеры портов для нахождения открытых портов.

Служба FTP позволяет пользователям загружать с сайта файлы, например, руководства по использованию товаров, сотрудникам отдела продаж работать с заказами или отчетами, находясь в отъезде или в пути. Однако за эти возможности можно заплатить немалую цену. Протокол FTP осуществляет передачу всех данных, включая имена пользователей и пароли, через сеть в открытом виде, что открывает доступ к локальной файловой системе любому пользователю в сети, если не обеспечена должная защита (право на локальный вход требуется каждому пользователю, подключающемуся к FTP-серверу).

Основные технологии защиты информации

На сегодня, использование SSH и отсутствие вирусов на компьютере - это очень хорошая защита, при передаче данных по протоколу FTP.

Сама по себе технология передачи файлов через интернет (FTP) является достаточно уязвимой, и не обеспечивает полную безопасность. Это связано с тем, что хакер может перехватить определенные данные, подключившись к вашему соединению и для этого ему не нужно знать ни логин, ни пароль. Поэтому придумали следующий выход: пользователю выдается специальный ключ, который позволяет зашифровать данные, а на сервере есть второй ключ, который позволяет их расшифровать. В итоге хакер подключившись к вашему соединению, не сможет расшифровать данные. В этом и заключается суть SSH-технологии.

Способы безопасной передачи файлов

FTPS

Расширение стандарта FTP, позволяющее клиентам требовать того, чтобы FTP-сессия была зашифрована. Это реализуется отправкой команды «AUTH TLS». Сервер обладает возможностью позволить или отклонить соединения, которые не запрашивают TLS. Это расширение протокола определено в спецификации RFC 4217. Неявный FTPS — устаревший стандарт для FTP, требующий использования SSL- или TLS-соединения.

SFTP, «SSH File Transfer Protocol»

SFTP не связан с FTP, за исключением того, что он тоже передаёт файлы и имеет аналогичный набор команд для пользователей. SFTP, или безопасный FTP, — это программа, использующая SSH (Secure Shell) для передачи файлов. В отличие от стандартного FTP он шифрует и команды, и данные, предохраняя пароли и конфиденциальную информацию от открытой передачи через сеть. По функциональности SFTP похож на FTP, но так как он использует другой протокол, клиенты стандартного FTP не могут связаться с SFTP-сервером и наоборот.

SSH

FTP через SSH (не SFTP) относится к практике туннелирования обычной FTP-сессии через SSH-соединение. Поскольку FTP использует несколько TCP-соединений, туннелирование через SSH особенно затруднительно. Когда много SSH-клиентов пытаются установить туннель для канала управления (изначальное «клиент-сервер» соединение по порту 21), защищён будет только этот канал; при передаче данных программное обеспечение FTP на любом конце установит новые TCP-соединения (каналы данных), которые обойдут SSH-соединение и, таким образом, лишатся целостной защиты.

Иначе, для клиентского программного обеспечения SSH необходимо иметь определённые знания о FTP для отслеживания и перезаписи сообщений потока управления FTP и автономного открытия новых перенаправлений для потока данных FTP. Программные пакеты, поддерживающие этот режим:

- Tectia ConnectSecure (Win/Linux/Unix) из пакета SSH Communications Security

- Tectia Server for IBM z/OS из пакета SSH Communications Security

- FONC (под лицензией GPL)

- Co:Z FTPSSH Proxy

FTP через SSH иногда относят к безопасным FTP; но не стоит путать его с другими методами, такими как SSL/TLS (FTPS). Другие методы передачи файлов с помощью SSH и не связанные с FTP — SFTP и SCP; в каждом из них и учётные и файловые данные всегда защищены протоколом SSH.

ABOR — Прервать передачу файла

CDUP — Сменить директорию на вышестоящую.

CWD — Сменить директорию.

DELE — Удалить файл (DELE filename).

EPSV — Войти в расширенный пассивный режим. Применяется вместо PASV.

HELP — Выводит список команд, принимаемых сервером.

LIST — Возвращает список файлов директории. Список передаётся через соединение данных.

MDTM — Возвращает время модификации файла.

MKD — Создать директорию.

NLST — Возвращает список файлов директории в более кратком формате, чем LIST. Список передаётся через соединение данных.

NOOP — Пустая операция.

PASS — Пароль.

PASV — Войти в пассивный режим. Сервер вернёт адрес и порт, к которому нужно подключиться, чтобы забрать данные. Передача начнётся при введении следующих команд: RETR, LIST и т. д.

PORT — Войти в активный режим. Например PORT 12,34,45,56,78,89. В отличие от пассивного режима для передачи данных сервер сам подключается к клиенту.

PWD — Возвращает текущую директорию.

QUIT — Отключиться.

REIN — Реинициализировать подключение.

RETR — Скачать файл. Перед RETR должна быть команда PASV или PORT.

RMD — Удалить директорию.

RNFR и RNTO — Переименовать файл. RNFR — что переименовывать, RNTO — во что.

SIZE — Возвращает размер файла.

STOR — Закачать файл. Перед STOR должна быть команда PASV или PORT.

SYST — Возвращает тип системы (UNIX, WIN, …).

TYPE — Установить тип передачи файла (бинарный, текстовый).

USER — Имя пользователя для входа на сервер.

Ниже представлено краткое описание кодов ответа, которые могут быть возвращены FTP-сервером. Эти коды были стандартизированы IETF в RFC 959. Как было сказано ранее, код ответа — трёхзначное число. Первая цифра отвечает за один из трёх исходов: успех, отказ или указание на ошибку либо неполный ответ.

2xx — Успешный ответ

4xx/5xx — Команда не может быть выполнена

1xx/3xx — Ошибка или неполный ответ

Вторая цифра определяет тип ошибки:

x0z — Синтаксическая.

x1z — Информация. Соответствует информационному сообщению.

x2z — Соединения. Сообщение относится к управляющему соединению либо к соединению данных.

x3z — Соответствует сообщениям об аутентификации пользователя и его правах.

x4z — Не определено.

x5z — Файловая система. Соответствует сообщению о состоянии файловой системы.

Третья цифра окончательно специфицирует ошибку

Уже несколько лет, проходят постоянные дискуссии о проблемах связанных с командой PORT в FTP протоколе. Эти проблемы основаны на неправильном использовании команды PORT в FTP протоколе. Проблема была обнаружена несколько лет назад, но она до сих пор не потеряла своей актуальности.