Файл: Система защиты информации в банковских системах (Теоретические основы системы защиты информации).pdf

Добавлен: 28.06.2023

Просмотров: 77

Скачиваний: 3

СОДЕРЖАНИЕ

Глава 1. Теоретические основы системы защиты информации

Понятийный аппарат в области обеспечения безопасности информации

2.2. Компоненты системы защиты информации

Глава 2.Система защиты информации в банковских системах

2.2 Защита информации от компьютерных вирусов в банке

Различают безопасность:

• внутреннюю, состоящую в обеспечении надежной и корректной работы системы, целостности ее программ и данных;

• внешнюю, состоящую в защите от стихийных бедствий, от проникновения злоумышленников извне с целью хищения информации или вывода системы из строя. Главная цель защиты АБС заключается в том, чтобы эффективно препятствовать хищению, уничтожению и изменению информации, хранящейся в системе.

В 1985 г. Национальным центром компьютерной безопасности США была опубликована «Оранжевая книга». В ней в систематизированном виде приведены: классификация угроз безопасности; рекомендации по анализу рисков; методы и средства защиты от любой группы угроз.

Системные принципы обеспечения безопасности состоят в следующем: − принимать принципиальные решения в области безопасности на основе текущего состояния системы; − прогнозировать возможные угрозы и анализировать связанный с ними риск; − планировать мероприятия по выходу из критических ситуаций; − планировать мероприятия по предотвращению критических ситуаций.

Одним из основных понятий является политика безопасности - совокупность норм, правил и методик, на основе которых строится функционирование информационной системы, т.е. реализуются сие темные принципы, рассмотренные выше. Одним из важнейших видов работ является анализ риска, он состоит из ряда этапов. Анализ риска уведомляет руководство о сильных и слабых сторонах системы защиты, является базой для принятия решений в области безопасности, позволяет оптимизировать затраты на защиту.

Этапы анализа риска:

1) описание автоматизированной банковской системы (технического обеспечения, программного обеспечения, информационного обеспечения, документации персонала);

2) определение уязвимых мест автоматизированной банковской системы, на этом этапе оценивается уязвимость системы по каждому ее элементу с определением возможных угроз;

3) оценка вероятности реализации угроз;

4) оценка ожидаемых размеров потерь, этот этап достаточно сложен, так как не всегда возможна количественная оценка в определенных показателях;

5) анализ возможных методов и средств защиты;

6) оценка выигрыша от предлагаемых мер.

На основе анализа риска составляется план защиты, в котором отражается текущее состояние системы защиты, рекомендации, список сотрудников и зон ответственности, расписание — определение порядка работы, предусмотрена корректировка плана.

При определении меры ответственности сотрудников за безопасность необходимо учитывать следующие положения: − основополагающие решения в области политики безопасности принимаются руководством банка; − только специалисты могут обеспечить правильное функционирование системы безопасности; − никакая внешняя организация не заинтересована в экономической эффективности системы безопасности.

С точки зрения безопасности автоматизированных банковских систем важно рассмотреть классификацию информации по нескольким основаниям:

По конфиденциальности различают: — конфиденциальную информацию, доступ к которой посторонних лиц и части персонала нежелателен и ведет к материальным потерям; — открытую информацию, доступ к ней не связан с потерями. По степени важности выделяют: − важную информацию, которая незаменима и необходима в работе банка; ее потеря или искажение приводит к невосполнимому ущербу; трудно восстанавливается или вообще не подлежит восстановлению; − полезную информацию, которая является желательной; ее потеря или искажение не приносит больших потерь; легко восстанавливается.

Защита информации в автоматизированных банковских системах - это способы и средства по ограничению доступа к информационной системе, направленные на предотвращение всех видов атак, т.е. на обеспечение безопасности автоматизированной банковской системы.

Функции защиты:

1) защита системы от посторонних лиц заключается в создании надежных барьеров на всех возможных путях доступа к системе;

2) защита системы от пользователя исключает доступ к общесистемным данным, к данным других пользователей, возможность изменения программного обеспечения, сбор информации;

3) защита пользователей друг от друга реализуется при совместной работе и при хранении информации; исключает «маскарад»;

4) защита пользователя от самого себя состоит в защите автоматизированной системы от случайных ошибок пользователя; случайные ошибки не должны приводить к потере информации;

5) защита системы от самой себя предусматривает исключение потери или искажения данных при ошибках или сбоях в компонентах системы.

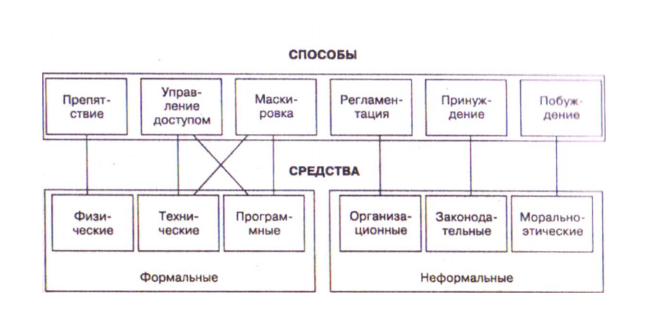

Способы и средства обеспечения безопасности информации показаны на рис. 4.

Рисунок 4. Способы и средства обеспечения безопасности информации (на примере банковской системы)

Сделаем выводы, Деятельность любого банка напрямую зависит от того, насколько хорошо построена система безопасности. Если инфраструктура банка дает сбои, то последствия катастрофичны: банк может потерять не только базу клиентов, но и их доверие. Столкновение с этой проблемой привело к созданию новых систем защиты информации.

2.2 Защита информации от компьютерных вирусов в банке

Компьютерный вирус — это специальная программа, предназначенная для выполнения разрушительных действий в автоматизированной информационной системе или сети. Первые сообщения о несущих вред программах, преднамеренно и скрытно внедряемых в программное обеспечение различных вычислительных систем, появились в начале 80-х гг. прошлого столетия.

Название «компьютерные вирусы» произошло, вероятно, по причине сходства с биологическим прототипом с точки зрения возможности самостоятельного размножения. В компьютерную область были перенесены и некоторые другие медико-биологические термины, например, вирусные эпидемии, заражение, вакцина, доктор и др.

Сообщение о программах, которые при наступлении определенных условий начинают производить вредные действия, но при этом не копируются, появились значительно раньше. По аналогии с персонажем известного древнегреческого мифа такие программы получили название «троянские кони». Их распространение носит более локальный характер.

Первые сообщения о возможности создания компьютерных вирусов относятся к 1984 г., и уже в 1985 г. стали появляться сообщения о реальных фактах проявления компьютерных вирусов. В 1987 г. были зафиксированы факты появления компьютерных вирусов и в нашей стране. Масштабы реальных проявлений «вирусных эпидемий» в настоящее время оцениваются сотнями тысяч случаев «заражения» персональных компьютеров. Хотя некоторые из вирусных программ оказываются вполне безвредными, многие из них имеют разрушительный характер.

Особенно опасны вирусы для персональных компьютеров, входящих в состав вычислительных сетей.

Наибольшее распространение получили следующие виды вредоносных программ:

1) вирусы — программы, способные заражать другие программы, модифицируя их так, чтобы они включали в себя копию вируса;

2) «троянский конь» — программы, приводящие к неожиданным, нежелательным результатам; встраиваются в операционные системы, системы электронной почты, сети; способны изменить, уничтожить информацию, раскрыть пароль; антивирусными средствами не обнаруживаются, но системы управления доступом обладают механизмами идентификации и ограничения их действий;

3) «червяки» — программы, распространяемые по каналам связи; подобны вирусам, так как заражают другие программы, однако не способны копироваться;

4) «жадная программа» — программа, захватывающая, монополизирующая ресурсы системы и не дающая другим программам их использовать;

5) «захватчики паролей» — программы, предназначенные для распознавания паролей (пользователь вводит пароль, а про грамма его захватывает);

6) «бактерии» — программы, которые делают копии себя в памяти, перегружая память компьютера, и не дают работать другим программам;

7) «логические бомбы» — программы, встраиваемые при разработке программ и срабатывающие при определенном условии (время, дата); искажают или полностью удаляют информацию

8) «лазейки» — программы, которые ищут точку входа в программу и открывают доступ к некоторым системным функциям (относится к операционной системе).

Имеющиеся в настоящее время средства противодействия компьютерным вирусам достаточны для того, чтобы предотвратить серьезный ущерб от их воздействия. Однако это возможно только при внимательном отношении к данной проблеме. За последнее время большинство вирусных эпидемий возникало в среде малоквалифицированных пользователей. Для противодействия компьютерным вирусам и другим типам вредоносных программ в банках применяется комплекс мер и средств защиты.

Юридические средства защиты сводятся к административной ответственности за умышленное создание и распространение вирусов; трудность их применения состоит в доказательстве авторства и умышленного создания таких программ, следовательно, необходимо совершенствовать отечественное законодательство в этой области.

Административные и организационные меры защиты на современном этапе являются более действенными и заключаются в составлении четких планов профилактических мероприятий и планов действий на случай возникновения заражения. Программно-аппаратные меры защиты основаны на использовании программных антивирусных средств и специальных аппаратных средств, с помощью которых осуществляется контроль зараженности автоматизированной системы, контроль доступа, шифрования данных и регистрации попыток обращения к данным.

В банках используется два метода защиты от вирусов:

1) применение «иммуностойких» программных средств, защищенных от возможности несанкционированной модификации (разграничение доступа, методы самоконтроля и самовосстановления);

2) применение специальных антивирусных программных средств, которые можно разделить на четыре категории: вирус-фильтр (сторож) — программа, обнаруживающая свойственные для вирусов действия и требующая от пользователя подтверждения на их выполнение (например, при обновлении программных файлов), — детектор (сканер) — программы, предназначенные для просмотра всех возможных мест нахождения вирусов (файлы, операционная система, внутренняя память) и сигнализирующие об их наличии, дезинфектор (доктор) — программа, осуществляющая удаление вируса из программного файла или памяти персонального компьютера.

Ряд вирусов искажают систему так, что ее исходное состояние доктор восстановить не может, — полидетектор-дезинфектор — пакет прикладных программ, позволяющий выявить вирусы в памяти персонального компьютера, обезвредить их и по возможности восстановить пораженные файлы и программы. Однако, несмотря на все меры антивирусной защиты, стопроцентной гарантии от вирусов в настоящее время не существует. Поэтому необходимо всегда иметь резервные копии программ и файлов данных на информационных носителях не менее чем в двух экземплярах.

На что же нужно обращать внимание при реализации антивирусной защиты в банковской сфере?

Как показывает практика, львиная доля вопросов и заблуждений связана с защитой банкоматов и терминалов. И вызываются они незнанием положений того же PCI-DSS. Поэтому и начнем мы обзор именно с них.

Требования PCI-DSS/PA-DSS. Как правило, все подобные устройства могут работать с карточками Visa и MasterCard и, соответственно, подпадают под требования стандартов PCI-DSS (Payment Card Industry Data Security Standard, стандарт безопасности данных индустрии платежных карт описывает требования по обеспечению безопасности информации о владельцах платежных карт при ее обработке, передаче или хранении, поэтому начнем с него)/PA-DSS. На данный момент версия стандарта PCI-DSS 3.1. Стандарт PCI-DSS разработан Советом по стандартам безопасности индустрии платежных карт (Payment Card Industry Security Standards Council, PCI SSC). PCI SSC был основан ведущими международными платежными системами — Visa, MasterCard, American Express, JCB, Discover. Стандарт объединяет в себе требования ряда программ по защите информации, в частности:

Visa Europe & other regions: Account Information Security (AIS);

Visa USA: Cardholder Information Security (CISP);

MasterCard: Site Data Protection (SDP).

Требования стандарта PCI DSS распространяются на организации, обрабатывающие информацию о держателях платежных карт. Если организация хранит, обрабатывает или передает в течение года информацию хотя бы об одной карточной транзакции или владельце платежной карты, то она должна соответствовать требованиям стандарта PCI DSS. В число таких организаций попадают торгово-сервисные предприятия (включая розничные магазины и службы электронной коммерции), а также поставщики услуг, связанных с обработкой, хранением и передачей карточной информации (процессинговые центры, платежные шлюзы, call-центры, хранилища носителей резервных копий данных, организации, участвующие в персонализации карт, и т. п.).

Наиболее близко к реальным требованиям по антивирусной защите приближаются указания Положения Банка России от 9 июня 2012 года № 382-П (с изменениями согласно Указаниям Банка России 3007-У от 05.06.2013, N 3361-У от 14.08.2014) «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении денежных переводов».