Файл: Основные защитные механизмы ОС семейства Unix (Шифрование тома в Mac OS).pdf

Добавлен: 29.06.2023

Просмотров: 75

Скачиваний: 5

Модуль TPM, как правило, установлен на материнской плате компьютера, однако, приобрести в России компьютер со встроенным модулем TPM весьма затруднительно, так как ввоз устройств без нотификации ФСБ в нашу страну запрещен.

Использование смарт-карты или токена для снятия блокировки диска является одним из самых безопасных способов, позволяющих контролировать, кто выполнил данный процесс и когда. Для снятия блокировки в таком случае требуется как сама смарт-карта, так и PIN-код к ней.

Схема работы BitLocker:

При активации BitLocker с помощью генератора псевдослучайных чисел создается главная битовая последовательность. Это ключ шифрования тома — FVEK (full volume encryption key). Им шифруется содержимое каждого сектора. Ключ FVEK хранится в строжайшей секретности.

FVEK шифруется при помощи ключа VMK (volume master key). Ключ FVEK (зашифрованный ключом VMK) хранится на диске среди метаданных тома. При этом он никогда не должен попадать на диск в расшифрованном виде.

Сам VMK тоже шифруется. Способ его шифрования выбирает пользователь.

Ключ VMK по умолчанию шифруется с помощью ключа SRK (storage root key), который хранится на криптографической смарт-карте или токене. Аналогичным образом это происходит и с TPM.

К слову, ключ шифрования системного диска в BitLocker нельзя защитить с помощью смарт-карты или токена. Это связано с тем, что для доступа к смарт-картам и токенам используются библиотеки от вендора, а до загрузки ОС, они, понятное дело, не доступны.

Если нет TPM, то BitLocker предлагает сохранить ключ системного раздела на USB-флешке, а это, конечно, не самая лучшая идея. Если в вашей системе нет TPM, то мы не рекомендуем шифровать системные диски.

И вообще шифрование системного диска является плохой идеей. При правильной настройке все важные данные хранятся отдельно от системных. Это как минимум удобнее с точки зрения их резервного копирования. Плюс шифрование системных файлов снижает производительность системы в целом, а работа незашифрованного системного диска с зашифрованными файлами происходит без потери скорости.

Ключи шифрования других несистемных и съемных дисков можно защитить с помощью смарт-карты или токена, а также TPM.

Если ни модуля TPM ни смарт-карты нет, то вместо SRK для шифрования ключа VMK используется ключ, сгенерированный на основе введенного вами пароля.

При запуске с зашифрованного загрузочного диска система опрашивает все возможные хранилища ключей — проверяет наличие TPM, проверяет USB-порты или, если необходимо, запрашивает пользователя (что называется восстановлением). Обнаружение хранилища ключа позволяет Windows расшифровать ключ VMK, которым расшифровывается ключ FVEK, уже которым расшифровываются данные на диске.

Каждый сектор тома шифруется отдельно, при этом часть ключа шифрования определяется номером этого сектора. В результате два сектора, содержащие одинаковые незашифрованные данные, будут в зашифрованном виде выглядеть по-разному, что сильно затруднит процесс определения ключей шифрования путем записи и расшифровки заранее известных данных.

Помимо FVEK, VMK и SRK, в BitLocker используется еще один тип ключей, создаваемый «на всякий случай». Это ключи восстановления.

Для аварийных случаев (пользователь потерял токен, забыл его PIN-код и т.д.) BitLocker на последнем шаге предлагает создать ключ восстановления. Отказ от его создания в системе не предусмотрен.

Прежде чем приступить к процессу шифрованию томов на жестком диске, важно учесть, что эта процедура займет какое-то время. Ее продолжительность будет зависеть от количества информации на жестком диске.

Если в процессе шифрования или расшифровки компьютер выключится или перейдет в режим гибернации, то эти процессы возобновятся с места остановки при следующем запуске Windows.

В результате, производительность работы с дисками в Windows после шифрования снижается примерно на 10%.

Шифрование тома в Mac OS

В Mac OS для шифрования используется встроенная утилита FileVault.

FileVault – это система шифрования данных, которая использует алгоритм XTS-AES-128 с длиной ключа 256 бит, что обеспечивает крайне высокий уровень безопасности. Сам ключ шифрования вырабатывается на основе пароля пользователя при помощи алгоритма PBKDF2. Вся информация в дальнейшем будет храниться фрагментами по 8 МБ.

Функция работает достаточно просто – все данные копируются на зашифрованный образ диска, а затем удаляются из незащищенного пространства. После того как первичная обработка данных завершена, далее новые файлы будут шифроваться «на лету» в фоновом режиме. Есть поддержка Instant Wipe, которая позволяет безопасно затереть всю информацию на диске без возможности восстановления. Кроме того, этот инструмент предоставляет возможность шифрования резервных копий Time Machine.

При первой настройке для защиты от утери пароля создается ключ восстановления, который необходимо обязательно запомнить, поскольку в случае утери кода восстановить данные будет нельзя. В качестве альтернативы можно настроить сброс пароля, используя учетную запись iCloud.

После того как мы активировали FileVault, процесс загрузки компьютера меняется для обеспечения безопасности. Если раньше пароль нужно было вводить после загрузки учетной записи, то теперь это происходит до, что исключает даже потенциальную возможность сброса пароля пользователя любым из известных способов (Single User Mode, загрузка с внешнего носителя и другие методы).

Пароля пользователя явно недостаточно для обеспечения полной безопасности и конфиденциальности. При наличии физического доступа к компьютеру сброс пароля – лишь вопрос времени. В случае же с шифрованием можно быть уверенным, что доступ к данным никто не получит. Кроме того, утилита разработана Apple и уже встроена в систему, что говорит о полной интеграции с системой.

Еще плюсом можно отметить то, что объём данных до и после шифрования не меняется.

Перед включением FileVault обязательно требуется учесть несколько важных особенностей:

Первичное шифрование идёт долго – оно может растянуться на несколько часов. Его продолжительность прямо зависит от количества и размера файлов в папке пользователя. Поэтому перед шифрованием постарайтесь перенести из папки пользователя всю музыку, все фильмы, все фотографии и всю остальную не конфиденциальную информацию в любое другое место на диске.

FileVault заметно испортит быстродействие даже самого мощного Mac. Шифрование создаёт дополнительную постоянную нагрузку на процессор и жёсткий диск.

Если включён FileVault, то после очистки Корзины свободное место на диске не появляется. Как уже говорилось, вся папка пользователя превращается в один образ. А его размер автоматически изменяется только в момент выхода из учётной записи, поэтому для возвращения свободного пространства вам придётся каждый раз завершать сеанс.

Опасность полной или частичной потери информации вырастает в разы. Возрастает защита от взлома. Но при сбое диска можно потерять сразу все данные.

После включения FileVault возможности TimeMachine сильно поредеют. Например, нельзя восстановить через интерфейс Time Machine отдельный файл.

Хотя FileVault невероятно безопасный, это не значит, что он становится заменой традиционным мерам безопасности. Всегда следует помнить,что нужно блокировать Mac, когда он не используется, и всегда защищать паролем Mac с заставкой и паролями при входе в систему и при загрузке системы. Поэтому резервное копирование данных невероятно важно, оно также может быть хорошей идеей для шифрования внешних накопителей и для защиты резервных копий Time Machine, особенно если они хранят конфиденциальные данные или документы от ранних версий Mac. Очевидно, что нет никакой пользы в том, чтобы иметь полностью защищенный Mac ранней версии, резервные копии системы на котором будут открыты для всех, так что каждый сможет их досконально изучить.

Существуют уязвимости в FileVault. В том числе то, что ключи шифрования хранятся в ОЗУ во время работы системы и могут быть получены сторонним ПО, физической атакой Cold boot attack, либо при помощи специального оборудования (например, устройство FireWire может скопировать пароль при помощи DMA). Также пароли и ключи могут попадать в swap-файл (если отключена опция Use secure virtual memory) или дамп памяти в случае Safe Sleep.

Работа с FileVault

Функция FileVault 2 доступна в ОС OS X Lion или более поздней версии. Когда включена функция FileVault, компьютер Mac всегда запрашивает пароль учетной записи при входе.

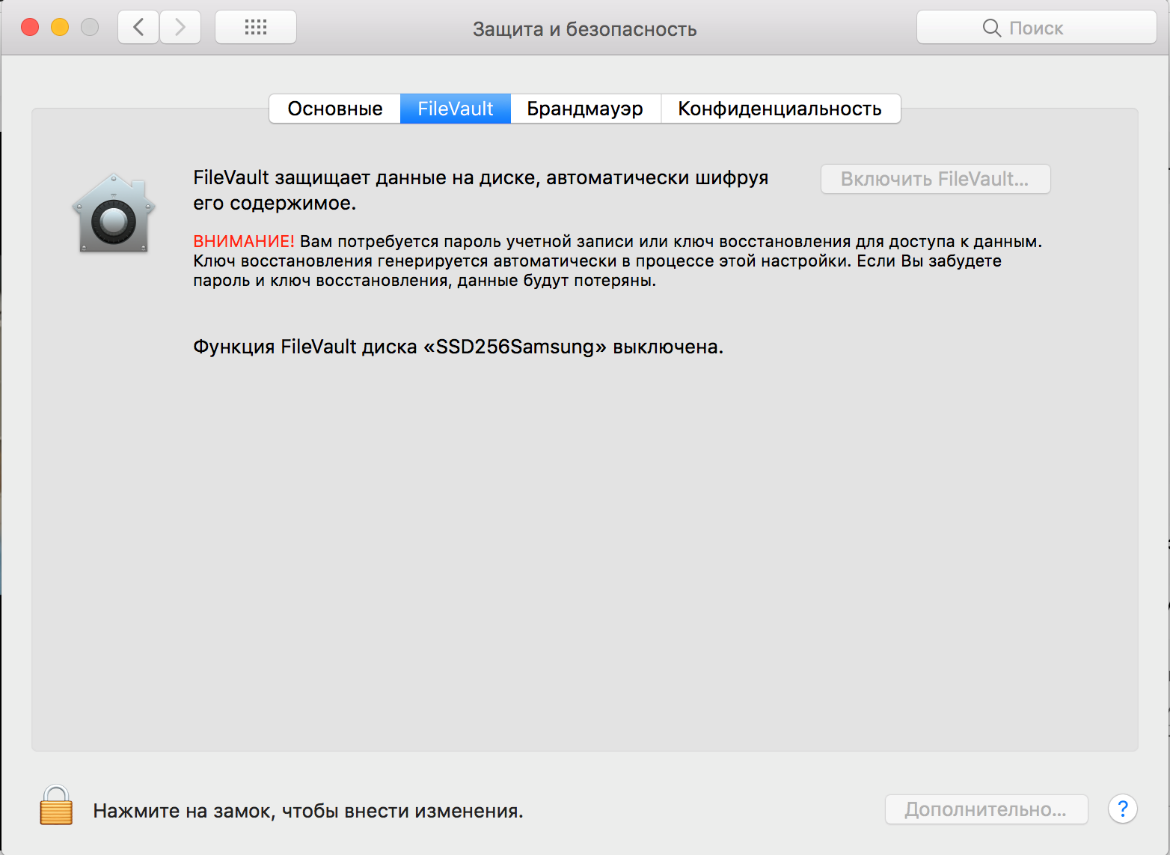

Перейдите в меню «Системные настройки» и открыть вкладку «Защита и безопасность». Выберите вкладку FileVault. – рисунок 9.

Рисунок 9. Вкладка FileVault

Функция недоступна, следует разблокировать введя пароль. Нажмите «Включить FileVault». Появиться окно, представленное на рисунке 10.

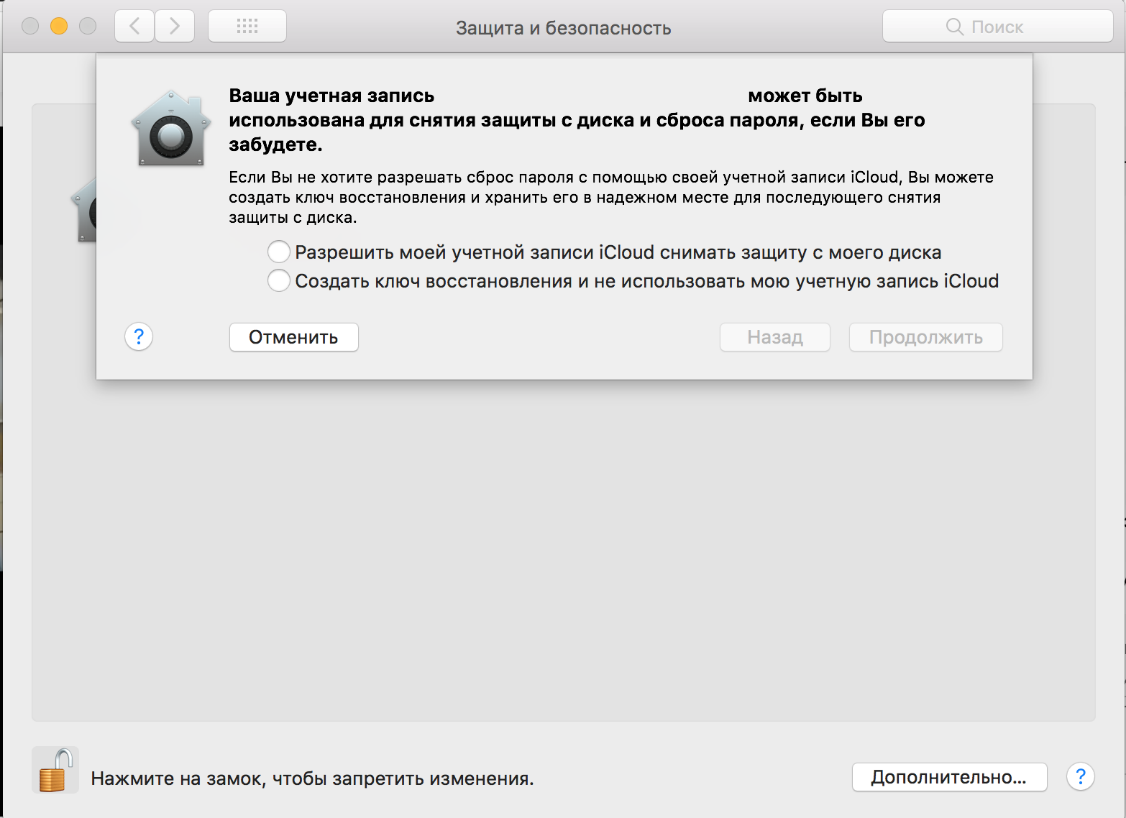

Выберите способ снятия защиты с диска и сброса пароля на тот случай, если вы забудете свой пароль:

В OS X Yosemite или более поздней версии для снятия защиты с диска и сброса пароля можно использовать учетную запись iCloud.

Можно создать локальный ключ восстановления, чтобы не использовать iCloud для восстановления FileVault. Храните комбинацию цифр и символов ключа в безопасном месте (но не на зашифрованном загрузочном диске).

Рисунок 10. Выбор способа снятия защиты

Для лучшего сохранения ключа следует его распечатать и хранить вне компьютера.

На рисунке 11 представлено окно с примером ключа восстановления.

Рисунок 11. Пример ключа восстановления

Если в системе есть другие пользователи, появится диалоговое окно, где можно выдать разрешение нужным пользователям. Для разблокировки диска соответствующий пользователь должен ввести свой пароль. Естественно, нужно разрешить разблокировку для административной учетной записи. Остальные пользователи - на ваше усмотрение. Далее опять нажмите на кнопку Далее.

Шифрование выполняется в фоновом режиме, когда вы используете компьютер Mac, и только когда компьютер Mac не находится в режиме сна и подключен к источнику питания переменного тока. Проверить ход его выполнения можно в разделе FileVault на вкладке «Защита и безопасность» окна настроек. Новые файлы зашифровываются автоматически при их сохранении на загрузочный диск.

По завершении настройки FileVault и перезапуска компьютера Mac необходимо будет ввести пароль учетной записи, чтобы разблокировать диск и разрешить компьютеру Mac завершить запуск. При использовании функции FileVault вход в систему необходимо выполнять при каждом запуске компьютера Mac, и автоматический вход запрещен для всех учетных записей.

В окне терминала введите следующую команду и нажмите Enter: sudo fdesetup validaterecovery.

Появится запрос на ввод административного пароля. Во время ввода символы пароля не будут видны. После ввода нажмите Enter.

Затем появится запрос на ввод ключа восстановления, который должен быть в формате xxxx-xxxx-xxxx-xxxx-xxxx-xxxx. Как и в случае с административным паролем, вводимые символы ключа вы не видите. Поэтому либо вводите медленно, либо скопируйте в текстовый документ, а потом вставьте в терминал и нажмите Enter.

Если ключ корректный, шелл вернет значение true.

Выключение FileVault.

Если больше не требуется шифровать загрузочный диск, можно выключить FileVault:

- Перейти в меню «Системные настройки» и открыть вкладку «Защита и безопасность».

- Выбрать вкладку FileVault.

- Нажать значок блокировки, затем ввести имя и пароль администратора.

- Нажать «Выключить FileVault».

Расшифровка выполняется в фоновом режиме, и только когда компьютер Mac не находится в режиме сна и подключен к источнику питания переменного тока. Проверить ход его выполнения можно в разделе FileVault на вкладке «Защита и безопасность» окна настроек.

В ходе проделанной работы были рассмотрены существующие алгоритмы шифрования данных:

- отечественный стандарт ГОСТ 28147-89;

- AES.

Рассмотрено шифрование тома в Mac OS встроенными средствами, а именно утилитой FileVault.

Приведён пример работы с FileVault.

Заключение

Недавно, компанией Apple была представлена новая файловая система APFS. Выход данной системы приурочен к выходу macOS High Sierra.

Преимущества APFS:

- Наносекундная точность меток времени - это очень важно для протоколирования и кластеризации.

- Поддержка TRIM - TRIM помогает управлять устаревшими блоками. APFS выполняет операции TRIM асинхронно после сохранения метаданных на стабильных носителях.

- Схема метаданных copy-on-write - позволяет защитить данные в случае аварийного завершения работы системы.

- Гибкое нативное шифрование - выбирайте различные схемы шифрования для каждого тома APFS, в том числе шифрование с несколькими ключами, когда используются отдельные ключи для шифрования файла и метаданных.

- Нативная поддержка SMB: технология SMB вне экосистемы Apple используется для обмена данными в сетях.

- 64-битные индексные дескрипторы - APFS поддерживает более 9 квинтиллионов файлов на каждом томе.