Файл: Отечественные аналоги для обеспечения кибербезопасности.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.11.2023

Просмотров: 52

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

-

Введение

Для таких сфер, как кибербезопасность, геополитические изменения последних лет оказались особо чувствительны, потому что количество угроз только растёт, ущерб от реализации рисков может быть огромен, а защита нужна здесь и сейчас. В ряде случаев даже прекращение технической поддержки какой-либо системы уже создаёт большие проблемы. Что говорить тогда о ситуации, когда средство обеспечения ИБ может вообще перестать работать.

На текущий момент очень велика вероятность того, что даже при благоприятном развитии событий иностранные производители уже не будут представлены на нашем рынке так широко, как раньше.

С учётом всех факторов российские заказчики будут в той или иной мере вынуждены расставаться с иностранными продуктами. Это создаёт потребность подбирать отечественные аналоги, в том числе и в области защиты информации.

В данной работе мы рассмотрим прежде всего отечественные аналоги, необходимые для обеспечения кибербезопасности, а также сравним продукты класса Network Traffic Analysis (NTA).

-

Отечественные аналоги для обеспечения кибербезопасности.

За предшествующие годы отечественные разработчики не сидели сложа руки и создали немало продуктов, которые способны заменить иностранные системы и средства защиты информации. Ниже в таблице 1 приведены детальные сравнения:

Таблица 1 Отечественные аналоги

| Классы средств защиты | Зарубежные вендоры | Продукты зарубежных вендоров | Российские вендоры | Продукты российских вендоров (* — ПАК) |

| Автоматизация процессов реагирования на инциденты в ИБ (SOAR / IRP) | Palo Alto Networks | XSOAR (Demisto) | R-Vision Security Vision | R-Vision Incident Response Platform Security Vision Incident Response Platform |

| Cisco | SecureX | |||

| Cyberbit | SOC 3D | |||

| Fortinet | FortiSOAR | |||

| IBM | Resilient SOAR | |||

| Siemplify | Siemplify | |||

| Имитация атак на инфраструктуру (BAS) | FireEye | Mandiant Security Validation (Verodin Security Instrumentation Platform) | «Контролхак» | CTRLHACK |

| PCYSYS | Pentera | |||

| Защита контейнеров | Aquasecurity | Cloud Native Security Platform | Luntry | Luntry |

| Palo Alto Networks | Prisma Cloud (Twistlock) | |||

| Trend Micro | Deep Security Smart Check | |||

| Системы обнаружения вторжений (IDS / IPS) | Check Point | Intrusion Prevention System (IPS) Software Blade | UserGate «Код Безопасности» «ИнфоТеКС» «С-Терра» НПО «Эшелон» | UserGate* СОВ «Континент»* ViPNet IDS* «С-Терра СОВ»* «Рубикон»* |

| Fortinet | FortiGate IPS | |||

| Cisco | IOS Intrusion Prevention System, Firepower | |||

| Межсетевые экраны | Check Point | Next Generation Firewall | «ИнфоТеКС» «Код Безопасности» UserGate «С-Терра» НПО «Эшелон» «Айдеко» Zecurion | ViPNet xFirewall*, Coordinator* АПКШ «Континент»*, «Континент 4»* UserGate* «С-Терра Шлюз»* «Рубикон»* Ideco UTM Zecurion NGFW |

| Palo Alto | NGFW | |||

| Fortinet | FortiGate | |||

| Cisco | ASA | |||

| Juniper | Juniper | |||

| Sophos | XG Firewall | |||

| Защита доступа в интернет (SWG) | Check Point | Next Generation Secure Web Gateway | «Лаборатория Касперского» UserGate «Ростелеком-Солар» Ideco Zecurion | Kaspersky Security для интернет-шлюзов, отдельно и в составе продуктов Kaspersky Security для бизнеса Total и Total Plus, Kaspersky Symphony XDR UserGate* Solar webProxy Ideco UTM Zecurion SWG |

| Cisco | Web Security Appliance, Umbrella | |||

| Fortinet | FortiGate SWG | |||

| Symantec | ProxySG | |||

| McAfee | Web Gateway | |||

| Защита от утечек (DLP) | Symantec | DLP | InfoWatch Zecurion «Гарда Технологии» «Киберпротект» «Ростелеком-Солар» SearchInform | Traffic Monitor Zecurion DLP «Гарда Предприятие»* «Кибер Протего» Solar Dozor «SearchInform КИБ» |

| Forcepoint | DLP | |||

| McAfee | Complete Data Protection | |||

| Средства антивирусной защиты информации для оконечных устройств | McAfee | Endpoint Security | «Лаборатория Касперского» «Доктор Веб» «Код Безопасности» | Kaspersky Security для бизнеса, Kaspersky Symphony Dr.Web Secret Net Studio |

| Trend Micro | Smart Protection | |||

| Microsoft | Defender ATP, MDE, MDO, MDI | |||

| Sophos | Sophos For Business Endpoint | |||

| F-Secure | Total | |||

| Bitdefender | Security for Endpoints | |||

| Avast | Business Antivirus | |||

| Symantec | Endpoint Security | |||

| Panda | Endpoint Security | |||

| Средства антивирусной защиты информации для серверного оборудования | McAfee | VirusScan Enterprise for Storage | «Лаборатория Касперского» «Доктор Веб» | Kaspersky Security для систем хранения данных Dr.Web |

| Trend Micro | ServerProtect | |||

| Средства защиты информации в виртуальных и облачных средах | Trend Micro | Hybrid Cloud Security, Deep Security | «Лаборатория Касперского» «Код Безопасности» «Конфидент» ИЦ «Баррикады» | Kaspersky Security для виртуальных и облачных сред, также в составе всех уровней линейки Kaspersky Symphony vGate СЗИ ВИ DALLAS LOCK «Горизонт-ВС» |

| Защита от целевых атак (песочницы) | Check Point | SandBlast | «Лаборатория Касперского» Positive Technologies «АВ Софт» | Kaspersky Anti Targeted Attack*, Kaspersky Sandbox*, Kaspersky Symphony XDR PT Multiscanner*, PT Sandbox* ATHENA* |

| Palo Alto | Wildfire | |||

| Fortinet | FortiSandbox | |||

| Trend Micro | Deep Discovery | |||

| Microsoft | Advanced Threat Analytics, Threat Protection | |||

| FireEye | Malware Analysis | |||

| Forcepoint | AMD | |||

| McAfee | Advanced Threat Defense | |||

| Классификация и маркирование данных | Microsoft | RMS | Cross Technologies Perimetrix | Crosstech Docs Security Suite SafeUse, SafeEdge |

| Системы однонаправленной передачи данных | | | «СиЭйЭн» «АМТ-ГРУП» | СТРОМ-1000* InfoDiode* |

| Защита каналов связи (VPN) | Check Point | IPsec VPN Software Blade, Endpoint Remote Access Client VPN | «Код Безопасности» «ИнфоТеКС» «С-Терра» «Специальная интеграция» | АПКШ «Континент»*, СКЗИ «Континент-АП» ViPNet VPN (ViPNet Coordinator*, ViPNet Client) «С-Терра Шлюз»* «Квазар»* |

| Palo Alto | VPN | |||

| Безопасность мобильных устройств | Check Point | Mobile Capsule Workspace | «Лаборатория Касперского» НИИ СОКБ «Код Безопасности» «ИнфоТеКС» | Kaspersky Security для бизнеса, Kaspersky Symphony SafePhone «Континент АП» (Мобильный) + Secret MDM ViPNet Client для мобильных платформ |

| MobileIron | UEM, Threat Defense | |||

| Сбор, обработка и хранение событий по ИБ (SIEM) | IBM Security | QRadar | Positive Technologies «Лаборатория Касперского» RuSIEM НПО «Эшелон» «Газинформсервис» SearchInform | MaxPatrol SIEM KUMA RuSIEM KOMRAD Enterprise SIEM Ankey SIEM SearchInform SIEM |

| Micro Focus | ArcSight | |||

| Microsoft | Azure Sentinel | |||

| Fortinet | FortiSIEM | |||

| McAfee | ESM | |||

| Защита электронных почтовых сообщений | Fortinet | FortiMail | «Лаборатория Касперского» Group-IB | Kaspersky Security для почтовых серверов, отдельно и в составе продуктов Kaspersky Security для бизнеса Total и Total Plus, Kaspersky Symphony XDR Group-IB Atmosphere |

| FireEye | EX | |||

| Micro Focus | Voltage SecureMail On-Premises | |||

| Защита веб-приложений (WAF) | F5 | Advanced Web Application Firewall | Positive Technologies «Код Безопасности» SolidWall «Валарм» | PT Application Firewall* «Континент WAF»* SolidWall WAF* Wallarm WAF |

| Imperva | WAF | |||

| Сервисы защиты от DDoS-атак | Arbor | Network APS Network TMS Cloud | «Лаборатория Касперского» Qrator Labs «Гарда Технологии» «Бифит» Servicepipe | Kaspersky DDoS Protection Qrator Labs «Гарда Периметр» BIFIT MITIGATOR Servicepipe DosGate |

| Защита баз данных (DAM) | Imperva | Data Security | «Гарда Технологии» | «Гарда БД»* |

| IBM | Guardium | |||

| Oracle | DB Security | |||

| Брокеры безопасного доступа к облачным сервисам (CASB) | CipherCloud | CASB+ | Нет | Нет |

| Сетевая безопасность в облаке (SASE) | Palo Alto | Prisma Access | Нет | Нет |

| CipherCloud | Secure Access Service Edge | |||

| Защита от целевых атак на оконечные устройства (EDR) | Trend Micro | Endpoint Security with Apex One | «Лаборатория Касперского» «ИТ-Экспертиза» «ИнфоТеКС» | Kaspersky EDR, Kaspersky Symphony EDR, Kaspersky Symphony XDR САКУРА ViPNet EndPoint Protection |

| Check Point | SandBlast Agent | |||

| Cisco | Advanced Malware Protection | |||

| Cyberbit | EDR | |||

| FireEye | Endpoint Security | |||

| Microsoft | Advanced Threat Protection | |||

| Symantec | Advanced Threat Protection | |||

| Palo Alto | Networks Traps | |||

| Средства анализа защищённости, сканеры уязвимостей, управление уязвимостями (VM) | Qualys | Vulnerability Management | Positive Technologies НПО «Эшелон» «АЛТЭКС-СОФТ» «Ростелеком-Солар» | Xspider, MaxPatrol 8, MaxPatrol VM «СКАНЕР-ВС» RedСheck Solar appScreener |

| Tenable | Tenable.io, Tenable.sc, Nessus | |||

| «БАКОТЕК» | GFI Languard | |||

| F-Secure | Radar | |||

| Rapid7 | Nexpose Vulnerability Scanner | |||

| Tripwire | IP360 | |||

| Skybox | Vulnerability Control | |||

| Системы выявления аномалий, анализа трафика, визуализации сети (NTA) | Cisco | Stealthwatch | Positive Technologies Group-IB «Гарда Технологии» | PT Network Attack Discovery* TDS Sensor* «Гарда Монитор»* |

| Защищённый удалённый доступ к веб-приложениям с использованием алгоритмов шифрования (TLS) | | | «Код Безопасности» «КриптоПро» «ИнфоТеКС» | «Континент TLS/SSL VPN»* NGate* ViPNet TLS Gateway* |

| Средства контроля целостности и защиты информации от НСД | | | «Код Безопасности» «КриптоПро» «ИнфоТеКС» | Secret Net Studio, ПАК АПМДЗ «Соболь»* Dallas Lock 8.0, СДЗ Dallas Lock* ViPNet SafeBoot, ViPNet SafePoint |

| Инфраструктура открытых ключей (PKI) и средства электронной подписи | | | «Код Безопасности» «Аладдин Р.Д.» «Индид» «КриптоПро» Avanpost «ИнфоТеКС» | Jinn* JMS Certificate Manager CSP, УЦ, HSM*, DSS Avanpost PKI ViPNet PKI |

| Платформы обучения персонала | | | «Лаборатория Касперского» «Антифишинг» «Фишман» | Kaspersky Automated Security Awareness Platform и др. тренинги Kaspersky Security Awareness «Антифишинг» Phishman Awareness Center |

| Защита почтовых систем | Fortinet | FortiMail | «Лаборатория Касперского» | Kaspersky Security для почтовых серверов, отдельно и в составе продуктов Kaspersky Security для бизнеса Total и Total Plus, Kaspersky Symphony XDR |

| Контроль привилегированного доступа (PIM / PAM) | CyberArk | Privileged Access Security | «АйТи Бастион» «Новые технологии безопасности» (НТБ) «Индид» Web Control | СКДПУ, СКДПУ НТ, «СКДПУ Компакт» SafeInspect Indeed ID PAM sPACE |

| Wallix | AdminBastion | |||

| Centrify | Zero Trust Privilege Services | |||

| BeyondTrust | BeyondInsight | |||

| One Identity | Safeguard | |||

| Broadcom | Layer7 Privileged Access Management | |||

| Строгая многофакторная аутентификация (MFA) | Thales | SafeNet Authenticators | «Индид» «Аладдин Р.Д.» «Актив» («Рутокен») «Аванпост» «Мультифактор» | Indeed Access Manager* JaCarta, JC-WebClient, JC-Mobile, «Антифрод-терминал», JaCarta Authentication Server, токены* «Плагин», «Логон», токены* Avanpost FAM Multifactor |

| EMC RSA | SecurID Access | |||

| ESET | SA | |||

| Microsoft | MFA | |||

| Контроль работы персонала | | | InfoWatch Zecurion «Атом Безопасность» | Person Monitor Staff Control StaffCop Enterprise |

| Корпоративные платформы защищённого обмена данными и совместной работы | NextCloud | NextCloud | «МСофт» «АВ Софт» | MFlash AVSOFT OCTOPUS |

| Шифрование данных на серверах и рабочих станциях | | | «Аладдин Р.Д.» «Лаборатория Касперского» Zecurion | Secret Disk*, «Крипто БД»* Kaspersky Security для бизнеса (с уровня «Расширенный»), Kaspersky Symphony Zecurion Storage Security |

| Управление конфигурацией межсетевых экранов | Tufin | Secure Track, SecureChange, SecureApp | «Газинформсервис» | Efros CI |

| Algosec | Security Management | |||

| Firemon | Security Manager | |||

| Skybox | Security | |||

| Агрегация трафика | Gigamon | Network TAPs | «Цифровые решения» | DS Integrity* |

| Garland | Aggregator Network TAPs | |||

| Киберразведка (Threat Intelligence) | | | Group-IB «Лаборатория Касперского» R-Vision «Перспективный мониторинг» | Threat Intelligence Группа сервисов Kaspersky Threat Intelligence, вкл. Kaspersky CyberTrace R-Vision TIP TI-фиды |

| Управление доступом к неструктурированным данным (DAG / DCAP) | STEALTHbits | StealthAUDIT | «СайберПик» «Гарда Технологии» InfoWatch Zecurion «СёрчИнформ» Makves | «Спектр» «Гарда Файлы» InfoWatch DAT Zecurion DCAP SearchInform FileAuditor Makves DCAP |

| Netwrix Auditor | Netwrix Auditor | |||

| Imperva | Data Security | |||

| SailPoint | SecurityIQ | |||

| Varonis | Data Governance Suite | |||

| Veritas | Data Insight | |||

| Выявление виновника утечки документов | | | EveryTag | ILD, UI |

| Защита устройств и сетей IoT | Check Point | IoT Protect | «Газинформсервис» «ИнфоТеКС» | Efros ACS ViPNet SIES |

| Fortinet | FortiNAC | |||

| Cisco | IoT Security | |||

| Защита АСУ ТП | Fortinet | FortiGate Rugged | «Лаборатория Касперского» «ИнфоТеКС» Positive Technologies Group-IB InfoWatch «СайберЛимфа» | Kaspersky Industrial CyberSecurity, Kaspersky Industrial IOT Gateway ViPNet Coordinator IG*, SIES* PT ISIM* TDS Industrial* InfoWatch ARMA DATAPK* |

| Yokogawa | NHCS | |||

| Противодействие мошенничеству (Fraud Prevention) | IITD | Intellinx, Brillix | Group-IB «Лаборатория Касперского» «Фродекс» «Фаззи Лоджик Лабс» NextBI БПЦ Cybertonica «Гарда Технологии» | Secure Bank, Secure Portal Kaspersky Fraud Prevention FraudWall Smart Fraud Detection «NextBI Аналитика» SmartVista Fraud Management Cybertonica «Гарда Аналитика» + «ФРОДИНДЕКС» |

| RSA | Fraud & Risk Intelligence Suite | |||

| SAS | Detection and Investigation | |||

| Анализаторы кода | Micro Focus | Fortify | InfoWatch Positive Technologies Profiscope НПО «Эшелон» «Ростелеком-Солар» | APPERCUT PT Application Inspector CodeScoring AppChecker Cloud Solar appScreener |

| Checkmarx | CxSuite | |||

| Системы управления рисками (GRC) | EMC RSA | Archer GRC Platform | R-Vision Security Vision | Security GRC Platform Security Governance, Risk Management and Compliance (SGRC / a-SGRC) |

| Резервное копирование и восстановление информации (Backup and Recovery) | Veeam | Backup & Replication | RuBackup «Киберпротект» | RuBackup «Кибер Защита Данных» |

| Symantec | Backup Exec | |||

| NetApp | SnapProtect | |||

| Paragon | Protect & Restore | |||

| Commvault | Complete Backup & Recovery | |||

| DELL | EMC Avamar | |||

| Средства виртуализации | VMware | VMware | ГК «Астра» «Скала-Р» «Тионикс» | ПК «Брест»* «Скала-Р» «Тионикс» |

| Microsoft | Hyper-V | |||

| Red Hat | Virtualization | |||

| Citrix | Citrix | |||

| Linux | KVM Linux | |||

| Управление БД | Oracle | DB Security | PostgresPro «Редсофт» «Газинформсервис» | PostgresPro «РедБазаДанных» Jatoba |

| MySQL | MySQL | |||

| Microsoft | SQL Server | |||

| MongoDB | MongoDB | |||

| Виртуальные рабочие столы (VDI) | Cisco | VDI / UCS | Termidesk «Тионикс» «Скала-Р» | Termidesk «Тионикс VDI» «Скала-Р»* |

| VMware | Horizon | |||

| Расширенное детектирование и реагирование (XDR) | Cisco | SecureX | «Лаборатория Касперского» Positive Technologies | Kaspersky Symphony XDR PT XDR |

| Palo Alto | Cortex XDR | |||

| Trend Micro | Vision One | |||

| SentinelOne | Singularity XDR | |||

| Управление учётными записями и правами доступа (IdM) | One Identity | Manager | «Газинформсервис» «Аванпост» «КриптоПро» «Ростелеком-Солар» | Ankey IDM Avanpost IDM «КриптоПро IDM» Solar inRights |

| Sail Point | IAM | |||

| Oracle | IDM | |||

| IBM | IDM | |||

| Micro Focus | IAM | |||

| Microsoft | IDM | |||

| Обман злоумышленника (Distributed Deception Platform) | TrapX Security | DeceptionGrid | R-Vision Xello «АВ Софт» | R-Vision TDP Xello Deception Loki |

| Fidelis | Deception | |||

| GuardiCore | Centra | |||

| Маскирование данных (DM) | Microsoft | SQL Azure | «АВ Софт» «Гарда Технологии» | VEIL «Гарда Маскирование» |

| Libelle | Data Masking | |||

| DATPROF | Data Masking Tool |

Из таблицы 1 видно, что подобрать замену можно почти в каждом сегменте рынка. При этом, ощущается недостаток таких инструментов, как, средства защиты контейнеров. Стоит отметит, что рынок ИБ до появления импортозамещения уже был частично защищён, если говорить про криптографические вещи. Было своё регулирование. Западная криптография для государственных проектов не применялась и не будет применяться никогда. Если говорить о других сегментах рынка ИБ, то конечно, госкорпорации стали по-серьёзному смотреть в сторону российских вендоров несмотря на наличие других уважаемых западных игроков.

- 1 2

Системы Network Traffic Analysis

Network Traffic Analysis (NTA) - это категория систем сетевой безопасности, которые не только служат источниками данных для центров мониторинга (SOC), но и обеспечивают мощные возможности ретроспективного поиска, расследования инцидентов, централизованного противодействия вредоносной активности.

Исторически инспектированием трафика занимаются системы обнаружения вторжений (Intrusion Detection Systems, IDS). Однако они функционируют только в режиме реального времени, поэтому с их помощью невозможно увидеть атаки в прошлом, просто подгрузив новые сигнатуры угроз и индикаторы компрометации. IDS-решения обычно не применяются для выявления опасной и подозрительной активности во внутрисетевых информационных потоках. В тех случаях, когда они всё же используются для анализа внутреннего трафика (преимущественно — с помощью сигнатурных методов), в «слепой зоне» остаются скрытые каналы передачи данных, перемещения злоумышленника по сети и его закрепление в ней, несанкционированный доступ к сетевым сервисам (в том числе — посредством легитимных инструментов) и всевозможные новые техники атакующих.

Кроме того, просто обнаружить проблемы недостаточно. Необходимо оперативное расследование инцидента и эффективное реагирование. Злоумышленники могут действовать и закрепляться в инфраструктуре жертвы весьма быстро, поэтому важно сократить время между обнаружением атаки и откликом на неё.

Системы анализа сетевого трафика (NTA) предназначены для перехвата потоков данных и обнаружения признаков сложных, чаще всего целевых атак (APT). С их помощью можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать операции злоумышленников в информационной инфраструктуре предприятия, а также эффективно реагировать на соответствующие происшествия. Такие системы отлично дополняют продукты класса Endpoint Detection and Response (EDR), могут служить богатым источником сведений для SIEM-систем или центров мониторинга и оперативного реагирования на инциденты информационной безопасности (SOC).

Решения класса NTA отслеживают трафик и коммуникации внутри корпоративной сети и применяют различные техники (поведенческий анализ, машинное обучение) для того, чтобы быстро обнаружить, проанализировать и обработать угрозы, которые в противном случае оставались бы скрытыми. NTA может применяться в сетях любого масштаба, равно как и любой архитектуры: локальной, облачной, гибридной. Интеграция с EDR- и SIEM-решениями обеспечивает бесшовную корреляцию данных. В такой схеме NTA отвечает за видимость информации, передаваемой по сети, EDR поставляет соответствующие сведения от конечных точек, а SIEM агрегирует журналы событий.

Основные функции NTA-решений:

-

анализ трафика как на периметре сети, так и внутри инфраструктуры, -

выявление атак с помощью комбинации технологий обнаружения, -

помощь в расследовании инцидентов.

Как правило, типовая архитектура NTA-решений включает:

-

сетевой сенсор, который собирает трафик, -

серверы централизованного управления, -

консоль мониторинга (дашборд).

Некоторые решения NTA сочетают возможности поиска проблем безопасности с автоматизированными задачами по реагированию на риски и смягчению последствий инцидентов. Инструменты этого типа постоянно ищут в сети подозрительные или вредоносные данные. Если в результате сканирования удалось что-то обнаружить, то NTA диагностирует проблему, чтобы определить, в чём именно заключается угроза безопасности. Основываясь на этом диагнозе, продукт развёртывает автоматизированные задачи, чтобы помочь нейтрализовать проблему, одновременно оповещая отдел ИБ или SOC о ней.

Цель автоматизированных задач — попытаться разрешить ситуацию без участия человека. Это сокращает время между поиском и снятием проблемы безопасности, позволяя команде специалистов решать другие, более важные задачи.

Будем рассматривать двух известных представителей рынка – это:

-

Cisco Stealthwatch (один из лидеров мирового рынка NTA-решений, разработанное зарубежными разработчиками) -

Positive Technologies Network Attack Discovery (один из лидеров в РФ среди отечественных разработчиков данного ПО).

которые специализируются на анализе трафика с использованием таких технологий для обнаружения угроз внутри сети, как машинное обучение, правила детектирования, индикаторы компрометации, глубокая аналитика.

-

Краткий обзор продуктов Network Traffic Analysis

-

Cisco Stealthwatch.

-

Компания из США «Cisco Systems» разработала решение Stealthwatch для анализа трафика с целью выявления угроз и реагирования на них.

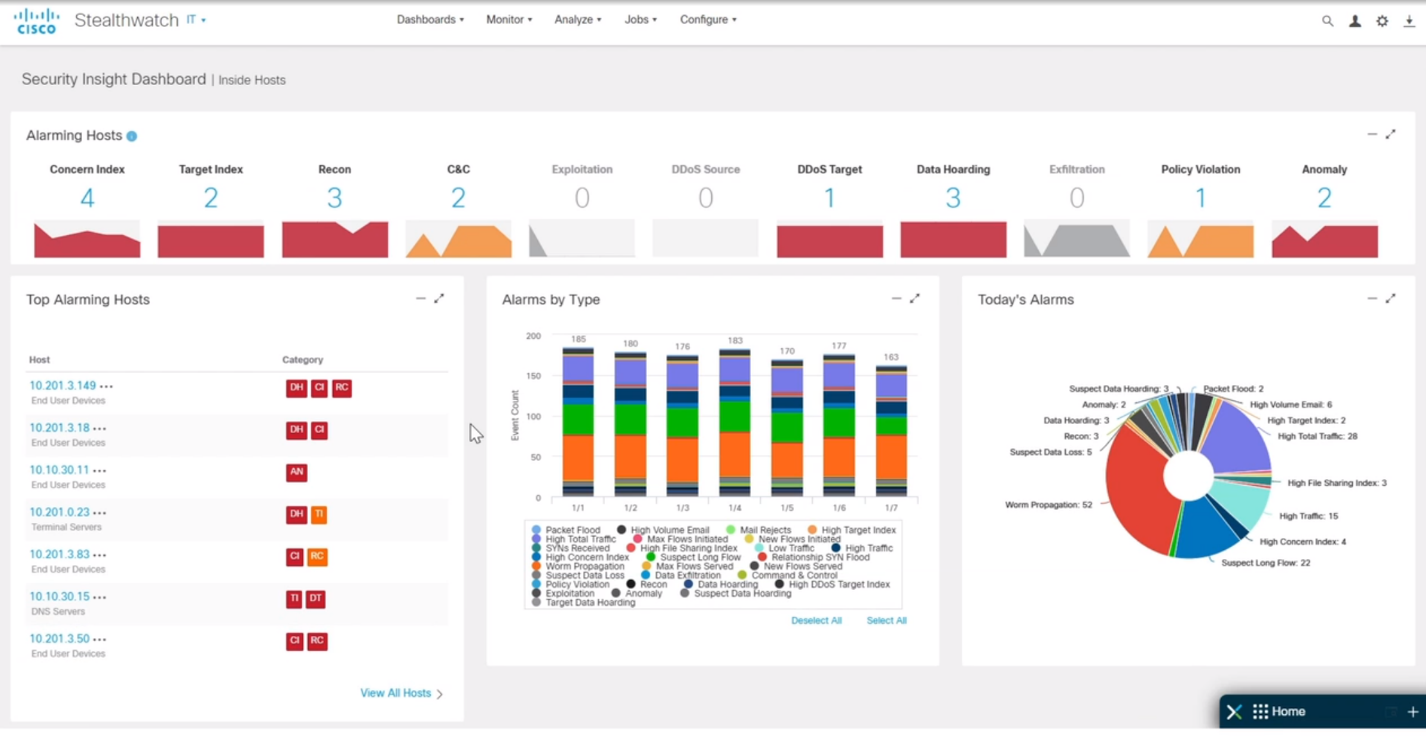

Рисунок 1. Дашборд

Cisco Stealthwatch — это средство мониторинга ИБ в сети, которое основано на сборе телеметрических данных с различных устройств: межсетевых экранов, маршрутизаторов, коммутаторов, серверов с виртуальными машинами, конечных точек. Имеет удобную консоль мониторинга, Рисунок 1. Дашборд.

-

Основные функции системы

-

Сбор и анализ трафика NetFlow с устройств любых производителей, в том числе и с тех, которые не поддерживают этот протокол. -

Обнаружение в режиме реального времени как внешних, так и внутренних угроз сети. -

Возможность анализировать и обнаруживать аномальное содержание трафика, в том числе — шифрованного. -

Ускорение реагирования на инциденты и проведения технической экспертизы. -

Упрощение сегментации сети при интеграции с платформой Cisco Identity Services Engine. -

Интеграция как с продуктами Cisco (ISE, TrustSec), так и с внешними системами (Active Directory, прокси-серверы). -

Обнаружение нарушения внутренних политик сетевой безопасности. -

Возможность обнаружения несанкционированной сетевой активности. -

Использование многоуровневого машинного обучения для выявления новых видов угроз. -

Обнаружение распространения вредоносного кода.

-

Архитектура решения

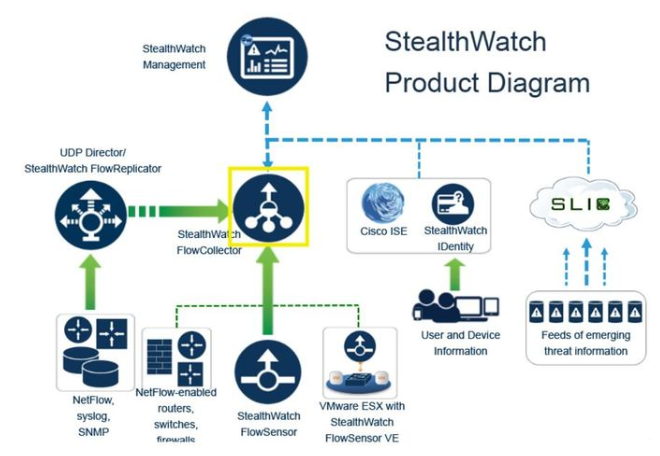

Рисунок 2. Архитектура Stealthwatch

включает основные элементы:

-

Stealthwatch Management Console (физическое или виртуальное устройство, которое объединяет, упорядочивает и графически представляет собранные с FC данные), -

Flow Collector (физическое или виртуальное устройство, которое собирает данные NetFlow и данные о приложениях по протоколу NBAR с коммутаторов, маршрутизаторов и фаерволов);

доступны также дополнительные элементы:

-

Flow Sensor (изическое или виртуальное устройство, которое является решением для генерации NetFlow с устаревших устройств или когда у вас используются дешевые коммутаторы уровня доступа), -

UDP Director(физическое устройство, которое собирает данные NetFlow и направляет их в виде единого и сжатого потока на FlowCollector).

-

Принцип работы

В качестве основного протокола сбора данных о телеметрии в решении Cisco Stealthwatch используется NetFlow / IPFIX. Расширенную информацию о контексте безопасности предоставляют облачные службы производителя, содержащие базы данных IP / URL-репутаций, и отдельное решение Cisco ISE. Cisco Stealthwatch позволяет также контролировать облачные среды и мобильные устройства.

Продукт отслеживает каждый хост и пользователя