Файл: Практикум по основам администрирования операционной системы Ubuntu Linux Методическое пособие по дисциплине Программноаппаратные средства обеспечения информационной безопасности.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 215

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Установка и настройка виртуальной машины. Установка Linux

Работа с пользователями. Управление правами доступа. Управление файлами и каталогами. Ссылки.

Управление сетью в Linux. Сетевые интерфейсы. Межсетевой экран.

Настройка FTP-сервера. Удаленное управление операционной системой. Веб-сервер.

acl password proxy_auth REQUIRED

После этого сохраняем файл-конфигурации и перезапускаем squid следующей командой:

Рис. 5.3. Перезапуск squid

Дальше проверим работу нашего прокси сервера. Например, создадим ещё одну виртуальную машину с любой операционной системой. К примеру, будем использовать Windows XP.

Меняем настройки виртуальной машины с Linux Ubuntu: в категории «Сеть» добавляем второй адаптер. При этом тип подключения «Внутренняя сеть», имя: «intent».

Меняем настройки виртуальной машины с Windows XP (или другой любой операционной системой): в категории «Сеть» для адаптера 1 тип подключения «Внутренняя сеть», имя: «intent».

В самих операционных системах приписываем статический IP-адрес, например, для Linux Ubuntu 192.168.0.1, для Windows XP – 192.168.0.2.

Далее, в Windows XP необходимо использовать подключение к LAN через прокси-сервер. В браузере Internet Explorer это можно сделать следующим образом:

Сервис > Свойство обозревателя > Подключение > Настройка LAN. Далее выделить пункт «Использовать прокси-сервер». В адресе прописать IP-адрес Ubuntu (192.168.0.1) и порт, который был прописан в файле-конфигурации squid (3128).

Практическая работа

-

Отключите межсетевой экран. Установите Squid на вашу операционную систему Linux; -

Создайте новое правило работы Squid: разрешить доступ подсети 192.168.0.0/24; -

Проверьте работу Squid следующим образом: создайте ещё две виртуальные машины с операционными системами Windows и Linux. Настройте второй адаптер вашей Linux Ubuntu и адаптеры у вспомогательных операционных систем. Не забудьте указать в браузерах вспомогательных операционных систем, что подключение будет осуществлятся через прокси-сервер. Если у вас всё настроено правильно и в вашей Linux Ubuntu есть подключение к Internet, то и во вспомогательных операционных системах так же должен быть доступ к Internet; -

Измените предыдущее правило работы Squid: доступ подсети 192.168.0.0/24 должен быть разрешен в период рабочего времени (с 8.00 до 17.00) и только в рабочие дни (понедельник, вторник, среда, четверг, пятница).

Контрольные вопросы

-

Каково назначение Squid? -

Каким образом изменяются настройки работы Squid? -

Каким образом прописываются правила работы Squid? Опишите синтаксис.

Лабораторная работа №6

Удаленное хранение данных.

Цель работы: Изучить технологии удаленного доступа к файлам.

Задачи работы

-

Изучить работу Samba; -

Изучить работу Network File System.

Теоретическая часть

Samba

Samba - программа, которая позволяет обращаться к сетевым дискам на различных операционных системах по протоколу SMB/CIFS. Имеет клиентскую и серверную части. Является свободным программным обеспечением, выпущена под лицензией GPL.

Samba работает на большинстве Unix-подобных систем, таких как GNU/Linux, POSIX-совместимых Solaris и Mac OS X Server, на различных вариантах BSD, в OS/2. Samba включена практически во все дистрибутивы GNU/Linux, в том числе, конечно, и в Ubuntu.

Установка и настройка Samba

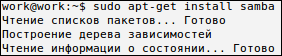

Для установки достаточно открыть терминал и ввести команду (рис. 6.1):

Рис. 6.1. Установка Samba

Приложение будет автоматически загружено и установлено.

Конфигурирование автономного файлового сервера

Файл конфигурации находится в директории: /etc/samba/smb.conf. Домен Active Directory есть далеко не у всех. Поэтому часто возникает необходимость организовать на Linux машине автономное файловое хранилище со своей собственной системой авторизации. Это сделать очень просто.

Основной особенностью такой организации файлового хранилища будет то, что вся информация о пользователях будет храниться в базе данных Samba, соответственно добавлять и удалять пользователей на Samba надо будет вручную.

Самое главное - определиться с используемым способом доступа к ресурсу. Для его изменения надо правильно установить значение параметра security в секции [global] файла /etc/samba/smb.conf. Обычно используется значение share или user.

Параметр security влияет на то, как будут себя вести клиенты Samba и это один из наиболее важных параметров файла smb.conf.

security = share

Когда клиенты присоединяются к ресурсу с security = share им не нужно регистрироваться с использованием действительного имени пользователя и пароля. Вместо этого, клиенты посылают информацию аутентификации (пароли) на конкретный ресурс, в тот момент, когда хотят получить доступ к этому ресурсу.

Заметьте, что при использовании уровня безопасности share может быть очень сложно определить какой же пользователь UNIX будет использован в конечном счете.

security = user

При этом режиме клиент должен сначала произвести вход (logon), с существующим именем пользователя и паролем (имя может быть транслировано с помощью параметра username map). Шифрованные пароли также могут быть использованы в этом режиме.

Заметьте, что имя запрошенного ресурса не будет послано серверу до тех пор, пока сервер не аутентифицирует клиента. Именно поэтому гостевые учетки не работают в режиме user, не позволяя серверу преобразовывать неопознанных пользователей в гостей.

security = domain

Такой режим будет работать только в том случае, если была использована команда net для добавления этого компьютера в домен Windows NT. Это требует установленного параметра encrypted passwords = yes.

В этом режиме Samba попытается опознать имя пользователя и пароль, передав их первичному или резервному домен контроллерам Windows NT, т.е. сделает тоже самое, что сделал бы сервер Windows NT.

Заметьте, что реальный пользователь UNIX все-таки должен быть, потому что Samba придется проверять права доступа пользователя UNIX, к файлу в файловой системе UNIX. С точки зрения клиента, нет разницы между режимами domain и user. Это затрагивает лишь то, как сервер проводит аутентификацию, только и всего.

Имя запрошенного ресурса не будет послано серверу до тех пор, пока сервер не аутентифицирует клиента. Именно поэтому гостевые шары не работают в режиме user, не позволяя серверу преобразовывать неопознанных пользователей в гостей, чтобы сервер аутентифицировал пользователя используются параметр guest account.

security = server

В этом режиме Samba попытается определить правильность пары пользователь/пароль, передав ее другому серверу SMB, такому как NT. Если это не получится, будет работать security = user.

security = ADS

В этом режиме Samba работает как член домена AD.

Для работы в этом режиме, компьютеру, на котором запущена Samba, необходим будет установленный и настроенный Kerberos, и Samba должна быть присоединена к области AD с использованием утилиты net.

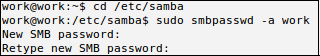

Делаем так, что для того чтобы залогинится на сервере samba обязательно нужно использовать учётную запись самой Ubuntu, то есть для того чтобы создать samba-юзера надо сделать следующее (рис. 6.2):

Рис. 6.2. Запись пользователя в БД SMB

Вам будет предложено ввести пароль, пользователь будет добавлен в базу, теперь необходимо включить этого пользователя:

Рис. 6.3. Включение пользователя

Открыть доступ на какую-нибудь папку очень просто. Допустим, мы хоти сделать три доступных каталога: usershare – доступный только определённым пользователям, download – откуда можно только скачивать файлы и upload – папка для закачки файлов на сервер. Для начала создадим три директории /home/share/usershare, /home/share/download и /home/share/upload, сделать каталог upload доступным для записи

sudo chmod 777 /home/share/upload

И запишем в конец конфигурационного файла /etc/samba/smb.conf следующий текст:

[usershare]

comment = User share

path = /home/shares/usershare

valid users = username

create mask = 0660

directory mask = 0771

writable = yes

[download]

comment = All users download

path = /home/share/download

create mode = 0700

directory mask = 0700

available = yes

browsable = yes

public = yes

writable = no

[upload]

comment = All users upload

path = /home/share/upload

create mode = 0777

directory mask = 0777

available = yes

browsable = yes

public = yes

writable = yes

Не забудьте перезапустить samba после изменений (рис. 6.4):

Рис. 6.4. Перезапуск Samba

Приложения для настройки

Так же существуют приложения, позволяющие производить настройку Samba через графический интерфейс (см. GUI приложения для работы с Samba).

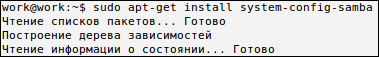

Установить самый простой GUI для Samba можно командой (рис. 6.5):

Рис. 6.5. Установка приложения для работы с Samba

Запускается он командой (рис. 6.6):

Рис. 6.6. Запуск приложения для работы с Samba

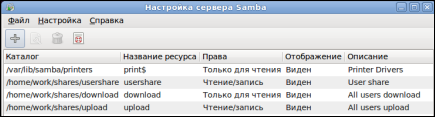

Все изменения он записывает в конфигурационный файл samba. Интерфейс приложения приведен на рис. 6.7.

Рис. 6.7. Приложение для работы с Samba

Для удалённого администрирования Samba в качестве web-интерфейса для Samba отлично подойдёт webmin.

Network File System

Network File System (NFS) позволяет системе предоставлять в общий сетевой доступ каталоги и файлы. Посредством NFS, пользователи и программы могут получать доступ к файлам на удаленных машинах так же легко, как будто это файлы на их локальном компьютере.

Установка и настройка NFS-сервера

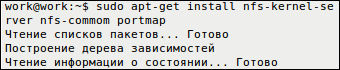

Для работы NFS-сервера должны быть установлены пакеты (рис. 6.8):

-

nfs-kernel-server; -

nfs-common; -

portmap.

Рис. 6.8. Установка пакетов для работы с NFS

Настраиваем, какие именно директории мы хотим открыть для совместного пользования и кому. Все это делается в файле /etc/exports. Записи в этом файле имеют следующий формат:

каталог (или файловая система)

client1 (option1, option2) client2 (option1, option2)

Выделим директорию /homeshare (директория с данными на сервере) в совместное пользование всем компьютерам с IP - 192.168.0.0/24 с правами чтения и записи:

Рис. 6.9. Настройка NFS

Опции:

-ro - права только на чтение. Можно и не указывать, так как она установлена по умолчанию;

-rw - дает клиентам право на запись;

-async - этот параметр может повысить производительность, но он может также вызвать потерю данных при перезапуске NFS-сервера без предварительной процедуры остановки NFS-демона;