Файл: Практикум по основам администрирования операционной системы Ubuntu Linux Методическое пособие по дисциплине Программноаппаратные средства обеспечения информационной безопасности.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 07.11.2023

Просмотров: 211

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Установка и настройка виртуальной машины. Установка Linux

Работа с пользователями. Управление правами доступа. Управление файлами и каталогами. Ссылки.

Управление сетью в Linux. Сетевые интерфейсы. Межсетевой экран.

Настройка FTP-сервера. Удаленное управление операционной системой. Веб-сервер.

Рис. 3.10. Закрытие порта

При вводе данной команды, мы получили сообщение, что правило обновлено. Так же какое-либо правило можно удалить, для этого необходимо воспользоваться командой (рис.3.11):

Рис. 3.11. Удаление правила

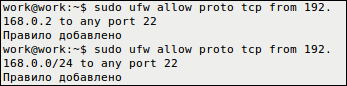

Возможно разрешить доступ для определенных хостов или сетей. На рис. 3.12 показано как разрешить доступ хосту с ip адресом 192.168.0.2 на хост с любым ip по протоколу ssh. Если заменить 192.168.0.2 на 192.168.0.0/24 то мы разрешим протокол ssh для любого хоста этой локальной сети.

Рис. 3.12. Определение доступа для определенных хостов

При указании опции --dry-run будет выводить результат применения правила, но применяться они не будут. Например, если набрать команду:

sudo ufw --dry-run allow http

будет показана цепочка применяемых правил для открытия порта HTTP.

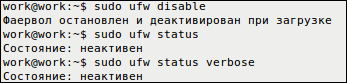

Для отключения ufw, просмотра состояния брандмауэра и вывода дополнительной информации о нем, необходимо воспользоваться соответствующими командами, приведенными на рис. 3.13.

Рис. 3.13. Команды остановки и просмотра состояния ufw

Если порт который вы хотите открыть или закрыть определен в файле /etc/services, вы можете указывать текстовое имя порта вместо его номера. Например, в приведенных выше примерах, можно заменить 22 на ssh.

Практическая работа

-

Выведет на экран все подключенные сетевые интерфейсы; -

Отключите Network Manager, и отключите автоматический запуск Network Manager'а; -

Настройте свой адаптер, задав следующие параметры:

IP: 192.168.0.1

Маска сети: 255.255.255.0

-

Включите межсетевой экран и добавьте в него правило: запретить входящий трафик по 80му порту; -

Запретите любой исходящий трафик по 20му порту; -

Разрешить доступ по 20му порту с ip-адреса 192.168.0.1.

Контрольные вопросы

-

Какие файлы конфигурации сети существуют в Linux? -

Каким образом присваиваются имена интерфейсам в Linux? -

Какого назначение модуля Ufw? -

Каким образом осуществляется фильтрация пакетов в Linux?

Лабораторная работа №4

Настройка FTP-сервера. Удаленное управление операционной системой. Веб-сервер.

Цель работы: Изучить основы удаленного управления в Linux Ubuntu.

Задачи работы:

-

Произвести настройки ftp-сервера; -

Настройки и использование защищенного терминала ssh; -

Получить основные сведения о протоколе Telnet; -

Установить и настроить веб-сервер Apache.

Теоретическая часть

Настройка ftp-сервера

FTP (англ. File Transfer Protocol - протокол передачи файлов) - протокол, предназначенный для передачи файлов в сетях передачи данных. FTP позволяет подключаться к серверам FTP, просматривать содержимое каталогов и загружать файлы с сервера или на сервер; кроме того, возможен режим передачи файлов между серверами.

FTP является одним из старейших прикладных протоколов, появившимся задолго до HTTP, в 1971 году. Он и сегодня широко используется для распространения программного обеспечения и доступа к удалённым хостам.

Протокол FTP относится к протоколам прикладного уровня и для передачи данных использует транспортный протокол TCP. Команды и данные, в отличие от большинства других протоколов, передаются по разным портам. Исходящий порт 20, открываемый на стороне сервера, используется для передачи данных, порт 21 для передачи команд. Порт для приема данных клиентом определяется в диалоге согласования. В случае, если передача файла была прервана по каким-либо причинам, протокол предусматривает средства для докачки файла, что бывает очень удобно при передаче больших файлов.

Vsftpd (Very Secure FTP Daemon или Очень Защищенный FTP Демон) является одним из самых простых в конфигурировании и наиболее часто используемым FTP сервером. Vsftpd обслуживает ftp серверы debian, redhat, ubuntu и прочих крупных компаний. Благодаря предельной простоте настройки, поднятие ftp сервера с помощью vsftpd редко занимает более 5 - 10 минут.

В данной лабораторной работе предполагается показать принцип создания файлового сервера, на который все пользователи смогут складывать файлы, удалять их, создавать директории и т.д.

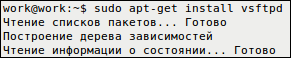

Установка vsftpd

Установка vsftpd приведена на рис. 4.1. Перед установкой необходимо проверить, что есть соединение с Internet.

Рис. 4.1. Установка ftp

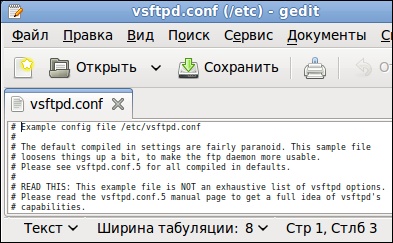

Настройка vsftpd

Конфигурирование vsftpd осуществляется редактированием файла /etc /vsftpd.conf (Рис. 4.2). Комментариев (при минимальном знании английского) обычно достаточно, чтобы разобраться что к чему:

-

anon_root - директория для анонимных пользователей (/var/ftp/ по умолчанию в большинстве дистрибутивов); -

anonymous_enable - разрешить доступ анонимным пользователям; -

local_enable - разрешить доступ локальным пользователям; -

write_enable - разрешить запись; -

anon_upload_enable - разрешить запись анонимным пользователям

Таким образом, можно отредактировать эти записи в конфиге следующим образом (не стоит удалять остальные опции, если вы не знаете, что они делают):

#возможность работы в автономном режиме

listen=YES

#позволяем анонимных пользователей, учетки anonymous и ftp являются синонимами

anonymous_enable=YES

#разрешаем локальных пользователей (локальные пользователи - это те, которые

#зарегестрированы в системе, то есть на них есть учетные записи)

local_enable=YES

#разрешаем любые формы записи на FTP сервер

write_enable=YES

#разрешаем анонимным пользователям upload

anon_upload_enable=YES

#разрешаем анонимным пользователям создавать директории

anon_mkdir_write_enable=YES

#разрешаем анонимным пользователям переименовывать файлы

anon_other_write_enable=YES

#у анонимов пароль спрашивать не будем

no_anon_password=YES

#директория для доступа анонимных пользователей (если пользователь присутствует)

anon_root=/home/ftp/

#разрешаем соединение по 20 порту

connect_from_port_20=YES

#поддержка древних FTP клиентов

async_abor_enable=YES

#используем родное время, а не GMT

use_localtime=YES

#небольшое приветствие

ftpd_banner=Hello! We come in peace!

#возможность работы как фоновый процесс

background=YES

# Должны ли пользователи находится только в своих директориях

YES/NO chroot_local_user=YES

Рис. 4.2. Файл конфигурации ftp

Telnet

TELNET (англ. TErminaL NETwork) - сетевой протокол для реализации текстового интерфейса по сети (в современной форме - при помощи транспорта TCP). Название «telnet» имеют также некоторые утилиты, реализующие клиентскую часть протокола. Современный стандарт протокола описан в RFC 854.

Выполняет функции протокола прикладного уровня модели OSI.

Назначение протокола TELNET в предоставлении достаточно общего, двунаправленного, восьмибитного байт-ориентированного средства связи. Его основная задача заключается в том, чтобы позволить терминальным устройствам и терминальным процессам взаимодействовать друг с другом. Предполагается, что этот протокол может быть использован для связи вида терминал-терминал («связывание») или для связи процесс-процесс («распределенные вычисления»).

В протоколе не предусмотрено использование ни шифрования, ни проверки подлинности данных. Поэтому он уязвим для любого вида атак, к которым уязвим его транспорт, то есть протокол TCP. Для функциональности удалённого доступа к системе в настоящее время применяется сетевой протокол SSH (особенно его версия 2), при создании которого упор делался именно на вопросы безопасности. Так что следует иметь в виду, что сессия Telnet весьма беззащитна, если только не осуществляется в полностью контролируемой сети или с применением защиты на сетевом уровне (различные реализации виртуальных частных сетей). По причине ненадёжности от Telnet как средства управления операционными системами давно отказались.

Сетевой протокол ssh

SSH - это специальный сетевой протокол, позволяющий получать удаленный доступ к компьютеру с большой степенью безопасности соединения.

В основном, ssh реализован в виде двух приложений – ssh-сервера и ssh-клиента. В Ubuntu используется свободная реализация клиента и сервера ssh - OpenSSH. При подключении клиент проходит процедуру авторизации у сервера и между ними устанавливается зашифрованное соединение. OpenSSH сервер может работать как с протоколом ssh1, так и с протоколом ssh2. В настоящее время протокол ssh1 считается небезопасным, поэтому его использование крайне не рекомендуется.