Файл: Курсовая Разработка организационноо-правового обеспечения.docx

Добавлен: 21.10.2018

Просмотров: 625

Скачиваний: 7

Расширенный комплект документации включает проектно-техническую документацию на ИТ, контракт на внедрение и авторское сопровождение, рабочие и должностные инструкции, порядок администрирования ИТ, Положение о выводе системы из аварийных ситуаций и др.

Принципиальным вопросом организационно-методического обеспечения ИТ является Положение (инструкция) о выводе ИТ из нештатных ситуаций. Целью Положения является минимизация потерь при появлении сбоев и отказов компонентов ИТ в период эксплуатации. Положение должно содержать максимально возможный перечень сбойных и отказных ситуаций. По каждой ситуации пользователю предоставляется информацию по идентификации ситуации, её причине (причинам). Кроме того, должны быть указаны методы и средства корректировки негативной ситуации во время работы ИТ с минимальными издержками.

1.3 Стандарты оформления проектной документации.

Конкретные нормативные требования к информационным технологиям содержатся в технической документации. Так, например, в соответствии с логикой создания и сопровождения информационных технологий комплекс её техдокументации регламентируется стандартом оформления проектной документации – ГОСТ 19.701-90 и ГОСТ 34.601-90

В ГОСТ 34.601-90 входят стандарты, регламентирующие стадии создания автоматизированных систем (Таблица 1.1).

Таблица 1.1

|

Стадии |

Этапы работ |

|

1. Формирование требований к АС |

1.1. Обследование объекта и обоснование необходимости создания АС 1.2. Формирование требований пользователя к АС 1.3. Оформление отчёта о выполненной работе и заявки на разработку АС (тактико-технического задания) |

|

2. Разработка концепции АС |

2.1. Изучение объекта 2.2. Проведение необходимых научно-исследовательских работ 2.3. Разработка вариантов концепции АС и выбор варианта концепции АС, удовлетворяющего требованиям пользователя 2.4. Оформление отчёта о выполненной работе |

|

3. Техническое задание |

3.1. Разработка и утверждение технического задания на создание АС |

|

4. Эскизный проект |

4.1. Разработка предварительных проектных решений по системе и её частям 4.2. Разработка документации на АС и её части |

|

5. Технический проект |

5.1. Разработка проектных решений по системе и ею частям 5.2. Разработка документации на автоматические системы и её части 5.3. Разработка и оформление документации на поставку изделий для комплектования АС и (или) технических требований (технических заданий) на их разработку 5.4. Разработка заданий на проектирование в смежных частях проекта объекта автоматизации |

|

6. Рабочая документация |

6.1. Разработка рабочей документации на систему и её части 6.2. Разработка или адаптация программ |

|

7. Ввод в действие |

7.1. Подготовка объекта автоматизации к вводу АС в действие 7.2. Подготовка персонала 7.3. Комплектация АС поставляемая изделиями (программными и техническими средствами, программно-техническими комплексами, информационными изделиями) 7.4. Строительно-монтажные работы 7.5. Пусконаладочные работы 7.6. Проведение предварительных испытаний 7.7. Проведение опытной эксплуатации 7.8. Проведение приёмочных испытаний |

|

8. Сопровождение АС |

8.1. Выполнение работ в соответствии с гарантийными обязательствами 8.2. Послегарантийное обслуживание |

В документе ГОСТ 34.201 содержится более подробное описание правил составления различной документации разрабатываемой в ходе создания АС. Например, там указанно, что каждому разработанному документу должно быть присвоено самостоятельное обозначение. Документ, выполненный на разных носителях данных, должен иметь одно обозначение. К обозначению документов, выполненных на машинных носителях, добавляют букву "М"

Выводы:

В первой главе были выдвинуты основные требования к организационно правовому обеспечению системы проектирования ИС.

Также были указаны ГОСТы необходимые для правильного составления документации.

И были упомянуты условия работы системы необходимые для достижения оптимального результата.

Глава 2. ОРГАНИЗАЦИОННО-ПРАВОВЫЕ АСПЕКТЫ ЗАЩИТЫ ИНФОРМАЦИИ

2.1 Нормативно-правовая база.

Не менее важным моментом при разработке организационно правового обеспечения является защита информации.

С нормативно-правовой точки зрения использование защита от информационных атак должна подкрепляться соответствующими документами, определяющими необходимость и возможность применения данного средства защиты в автоматизированной системе. Данный вопрос особенно актуален для предприятий государственного сектора экономики.

На сегодняшний день существует большое количество различных документов, регламентирующих вопросы информационной безопасности. В общем случае они могут быть сгруппированы в следующие категории (рис. 2.2):

- федеральные правовые документы, которые включают в себя кодексы и законы, указы и распоряжения Президента РФ, а также постановления Правительства РФ;

- отраслевые нормативные документы, включающие в себя российские и международные стандарты, а также специальные требования Федеральной службы по техническому и экспортному контролю (ФСТЭК) и ФСБ, касающиеся вопросов защиты информации;

- локальные организационно-распорядительные документы, которые действуют в рамках отдельно взятой организации, например, должностные инструкции, приказы, распоряжения и другие документы, касающиеся вопросов информационной безопасности.

Рис.2.2

Нормативно-правовая основа концепции

информационной безопасности.

Рис.2.2

Нормативно-правовая основа концепции

информационной безопасности.

Правовую основу информационной безопасности обеспечивают:

- Конституция Российской Федерации

- Гражданский и Уголовный Кодекс

- Федеральные законы "О безопасности" (№ 15-ФЗ от 07.03.2005)

- "О Государственной тайне" (№ 122-ФЗ от 22.08.2004)

"Об информации, информатизации и защите информации" (№ 149-ФЗ от 27.07.2006)

- "Об участии в международном информационном обмене" (№ 85-ФЗ от 04.07.1996)

- "О коммерческой тайне" (№98-ФЗ от 29.07.2004)

- "О персональных данных" (№ 152-ФЗ от 27.07.2006)

- "О техническом регулировании" (№ 45-ФЗ от 09.05.2005)

- Доктрина информационной безопасности

- Указы Президента и другие нормативные правовые акты Российской Федерации.

Соблюдение правовых норм, установленных законодательными актами Российской Федерации, должно являться одним из основополагающих принципов при создании любой комплексной системы защиты от информационных атак.

2.2 Основные положения государственной политики в сфере обеспечения безопасности.

Общие правовые основы обеспечения безопасности личности, общества и государства определены в Федеральном законе "О безопасности". Этим же законом определено понятие системы безопасности и её функций, установлен порядок организации и финансирования органов обеспечения безопасности и правила контроля и надзора за законностью их деятельности.

Основные положения государственной политики в сфере обеспечения безопасности изложены в Доктрине информационной безопасности Российской Федерации. В Доктрине определены следующие основные задачи, которые необходимо учитывать при реализации комплекса мер по информационной безопасности:

- обеспечение конституционных прав и свобод человека и гражданина на личную и семейную тайны, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, на защиту своей чести и своего доброго имени;

- укрепление механизмов правового регулирования отношений в области охраны интеллектуальной собственности, создание условий для соблюдения установленных федеральным законодательством ограничений на доступ к конфиденциальной информации;

- запрещение сбора, хранения, использования и распространения информации о частной жизни лица без его согласия и другой информации, доступ к которой ограничен федеральным законодательством;

- защита информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развёрнутых, так и создаваемых на территории России;

- обеспечение защиты сведений, составляющих государственную тайну.

В России также было принято несколько государственных стандартов (ГОСТ), включающих термины и определения к ним, а также общие положения в области информационной безопасности. К таким стандартам относятся ГОСТ Р 50922-96 "Защита информации. Основные термины и определения" и ГОСТ Р ИСО 7498-2-99 "Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Архитектура защиты информации".

2.3 Закон о персональных данных

В настоящее время проблема защиты персональных данных является одной из наиболее актуальных для многих российских организаций, как государственных, так и коммерческих. Это обусловлено тем, что 26 января 2007 года вступил в силу Федеральный закон "О персональных данных", в котором сформулированы требования по защите персональных данных. Необходимо отметить, что требования данного закона являются обязательными как для коммерческих, так и государственных организаций. При этом согласно статье 25, информационные системы должны быть приведены в соответствие с требованиями настоящего Федерального закона не позднее 1 января 2010 года.

Для создания и внедрения системы защиты персональных данных необходимо реализовать комплекс мероприятий, который, как правило, включает в себя следующие основные этапы работ:

- проведение обследования с целью определения степени оценки соответствия компании требованиям Федерального закона "О персональных данных";

- классификация информационных систем, обрабатывающие персональные данные;

- разработка модели угроз безопасности персональных данных и модели нарушителя;

- проектирование системы защиты в составе информационной системы, обрабатывающей персональные данные;

- разработка пакета организационно-распорядительной документации;

- внедрение системы защиты персональных данных;

- аттестация информационной системы, обрабатывающей персональных данных.

Работы по созданию системы защиты персональных данных могут выполняться силами кредитно-финансовой организации, либо при помощи компаний, специализирующихся на оказании такого рода услуг.

Выводы:

Во второй главе, были рассмотрены законодательные и правовые основы защиты информации, в том числе один из самых актуальных на сегодняшний день регулирующих документов - "Закон о персональных данных". А также рассмотрены этапы работ по созданию и внедрению системы защиты персональных данных.

Глава 3. СТРУКТУРА ОРГАНИЗАЦИОННО ПРАВОВОГО ОБЕСПЕЧЕНИЯ СИСТЕМЫ ПРОЕКТИРОВАНИЯ ИС

3.1 Обеспечение ИС

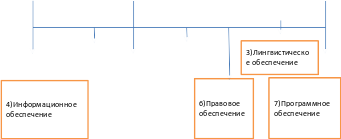

Обеспечение информационных систем подразделяется на: информационное, техническое, математическое и программное, методическое, лингвистическое, правовое и организационное (Рис.3.1)

Информационная

система

2)Математическое

обеспечение

5)Методическое

обеспечение

1)Техническое

обеспечение

Рис.3.1

Обеспечение ИС.

Рис.3.1

Обеспечение ИС.

1)Техническое обеспечение - комплекс ТС, предназначенных для работы ИС, документация на эти средства и технологические процессы.

2)Математическое обеспечение - совокупность математических методов, моделей, алгоритмов обработки информации, используемых при решении функциональных и проектных задач в ИС.

3)Лингвистическое обеспечение - совокупность языков общения персонала ИС и пользователей с программно-техническим и информационным обеспечением, а также сумму терминов, используемых в ИС.

4)Информационное обеспечение включает совокупность данных, методы построения БД, а также проектных решений по объёмам, размещению, формам организации информации, циркулирующей в ИС организации.

5)Методическое и организационное обеспечение - комплекс методов, средств и документов, регламентирующих взаимодействие персонала ИС с программно-техническими средствами (ПТС) и между собой в процессе разработки и эксплуатации ИС.

6)Правовое обеспечение - правовые нормы, используемые для соблюдения законности (законы, указы, постановления государственных органов власти, приказы и инструкции вышестоящих органов и руководителей организации).

7)Программное обеспечение - совокупность программ для реализации целей, задач ИС и нормального функционирования как отдельных, так комплекса ТС.

3.2.Структура правового обеспечения

Правовое обеспечение на этапе функционирования информационной системы определяет:

— статус информационной системы.

Статус ИС - в общем смысле обозначает совокупность стабильных значений параметров информационной системы. То есть её состояние, либо позиция, ранг в любой иерархии, структуре, системе.

— права, обязанности и ответственность персонала.

Права и обязанности персонала регулируются Трудовым кодексом РФ. А также трудовым договором между работником и работодателем.

— правовые положения отдельных видов процесса управления;

Сюда входят должностные инструкции, в том числе инструкция по обеспечению безопасности при возникновении нештатных ситуаций.

— порядок создания и использования информации и др.

3.3 Пример.

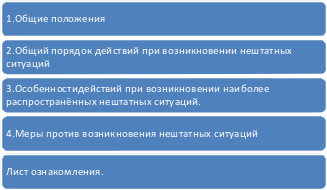

Примером единицы организационного обеспечения информационной системы может являться: «Инструкция по обеспечению безопасности при возникновении нештатных ситуаций, в информационных системах» (см. приложение 1).

Этот документ имеет чётко упорядоченную структуру (Рис 3.2).

Рис 3.2 Структура инструкции.

В общих положениях прописаны основные понятия, встречающиеся в документе, такие как: информационная система, пользователь ИС, на кого распространяется данная инструкция. А также чем руководствовались при создании данного документа.

В главе 2, «Общий порядок действий при возникновении нештатных ситуаций» разъясняется какие ситуации можно причислить к нештатным. А также первичные действия при обнаружении неполадки (сообщить администратору по безопасности, после чего тот принимает меры по устранению).

В третьей главе даются более подробные инструкции, на каждую проблему находят конкретное решение.

В четвёртой главе даются указания по предупреждению проблемы, меры безопасности и профилактические мероприятия.

Выводы:

В данной главе была рассмотрена структура обеспечения ИС.

Ещё было рассмотрено назначение правового обеспечения ИС.

А также приведён пример документа организационного обеспечения информационной системы. На основе анализа «Инструкции пользователя», мы можем заключить, что при формировании организационного обеспечения, важно учитывать все возможные ситуации, возникающие в ИС.

ЗАКЛЮЧЕНИЕ

В данной работе была затронута тема разработки организационно-правового обеспечения системы проектирования ИС. Были сформированы основные требования к организационно-правовому обеспечению и перечислены стадии создания автоматизированных систем.

Также произведён обзор нормативно правовой базы защиты информации и были выделены основные этапы проведения мероприятий по защите персональных данных в информационной системе.

Был рассмотрен пример документа организационного обеспечения ИС.

СПИСОК ИСТОЧНИКОВ ЛИТЕРАТУРЫ

Академия Microsoft: Технологии и продукты Microsoft в обеспечении информационной безопасности. [эл. ресурс, текст]/ Сергей Авдошин, Александра Савельева; intuit.ru. – Режим доступа: http://www.intuit.ru/studies/courses/600/456/lecture/10192 (дата последнего обращения: 27.05.17)

ГОСТ 19.502-78 ЕСПД. Общее описание. Требования к содержанию и оформлению.

ГОСТ 19.701-90. ЕСПД. Схемы алгоритмов, программ, данных и систем. Условные обозначения и правила выполнения.

ГОСТ 34.601-90. Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания.

ГОСТ Р 50922-96 "Защита информации. Основные термины и определения"

ГОСТ Р ИСО 7498-2-99 "Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Архитектура защиты информации".

ГОСТ Р ИСО/МЭК 12207— 99 Информационная технология. Процессы жизненного цикла программных средств.

Исаев Г.Н. Информационные системы: учебное пособие. — М.: ИМСГС, 2006.

Об авторском праве и смежных правах: Федеральный закон от 09 июля 1993 г. № 5351-1.

Об информации, информационных технологиях и о защите информации: Федеральный закон от 27 июля 2006 г. № 149-ФЗ.

Об обеспечении единства измерений: Федеральный закон от 27 апреля 1993 г. № 4871-1.

О правовой охране программ для электронных вычислительных машин и баз данных: Федеральный закон от 23 сентября 1992 г. № 3523-1.

О сертификации продукции и услуг: Федеральный закон от 10 июня 1993 г. № 5151-1.

Проектирование информационных систем [эл. ресурс, текст]/ Владимир Грекул; intuit.ru. – Режим доступа: http://www.intuit.ru/studies/courses/2195/55/lecture/1634 (дата последнего обращения: 27.05.17)

ПРИЛОЖЕНИЯ

Приложение 1

УТВЕРЖДАЮ

Генеральный директор

____________________

________________ _________

«___» ______________ 2017г.

ИНСТРУКЦИЯ ПОЛЬЗОВАТЕЛЯ

по обеспечению безопасности при возникновении нештатных ситуаций, в информационных системах ____________________

-

Общие положения

-

Настоящая инструкция разработана в соответствии с требованиями:

-

- Федерального закона от 27.07.2006 №152-ФЗ «О персональных данных»;

- постановления Правительства Российской Федерации от 01.11.2012 №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

- приказа ФСТЭК России от 18.02.2013 г. №21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке и информационных системах персональных данных».

-

Данная инструкция определяет порядок действий пользователя при возникновении нештатной ситуации при работе с персональными данными в информационной системе персональных данных (далее – ИС) ____________________ и по реагированию на нештатные ситуации, связанные с работой в ИС.

-

Пользователем ИС (далее – Пользователь) является сотрудник ____________________, участвующий в рамках своих функциональных обязанностей в процессах автоматизированной обработки информации и имеющий доступ к аппаратным средствам, программному обеспечению и данным ИС согласно приказу списка лиц, которым необходим доступ к персональным данным, обрабатываемым в ИС, для выполнения своих должностных обязанностей.

-

Пользователь в своей работе руководствуется, кроме должностных и технологических инструкций, действующими нормативными, организационно-распорядительными документами по вопросам информационной безопасности.

-

Положения инструкции обязательны для исполнения всеми пользователями и доводятся до сотрудников под роспись. Пользователь должен быть предупреждён о возможной ответственности за её нарушение.

-

Общий порядок действий при возникновении нештатных ситуаций

-

В настоящем документе под нештатной ситуацией понимается происшествие, связанное со сбоем в функционировании элементов ИС, предоставляемых пользователям ИС, а так же с вероятностью потери защищаемой информации.

-

К нештатным ситуациям относятся следующие ситуации:

-

сбой в работе программного обеспечения («зависание» компьютера, медленная скорость работы программы, ошибки в работе программы и т. п.);

-

отключение электричества;

-

сбой в локальной вычислительной сети (отсутствие доступа в локальную сеть, отсутствие доступа в интернет, отсутствие связи с сервером и т. п.);

-

выход из строя сервера;

-

потеря данных (отсутствие возможности сохранить внесённые данные, отсутствие связи с сервером, повреждение файлов и т. п.);

-

обнаружен вирус;

-

обнаружена утечка информации (взлом учётной записи пользователя, обнаружение посторонних устройств в системном блоке, обнаружена попытка распечатывания или сканирования документов на принтере и т. п.);

-

взлом системы (web-сервера, файл-сервера и др.) или несанкционированный доступ;

-

попытка несанкционированного доступа (обнаружены попытки подбора пароля, доступ постороннего лица в помещение и т. п.);

-

компрометация ключей (утеря носителя ключевой информации (Rutoken, E-token и т. п.), несанкционированный доступ постороннего лица в место физического хранения носителя информации, к устройству хранения информации, визуальный осмотр носителя информации посторонним лицом или подозрение, что данные факты имели место, взлом учётной записи пользователя);

-

компрометация пароля (взлом учётной записи пользователя, визуальный осмотр посторонним лицом клавиатуры при вводе пароля пользователем и т. п.);

-

физическое повреждение ЛВС или ПЭВМ (не включается ПК, при попытке включения отображается синий или чёрный экраны, повреждены провода и т. п.);

-

стихийное бедствие;

-

иные нештатные ситуации, не включённые в данный список, но влекущие за собой повреждение элементов ИС и возможность потери защищаемой информации, и названные таковыми пользователем ИС или администратором безопасности ИС.

-

При возникновении нештатных ситуаций во время работы сотрудник, обнаруживший нештатную ситуацию, немедленно ставит в известность администратора безопасности. В случае если поставить в известность администратора не представляется возможным (администратор безопасности отсутствует на рабочем месте), пользователем, обнаружившим нештатную ситуацию, составляется служебная записка в свободной форме с описанием нештатной ситуации, и передаётся руководителю подразделения.

-

Администратор безопасности ИСПДн проводит предварительный анализ ситуации и, в случае невозможности исправить положение, ставит в известность своего непосредственного начальника для определения дальнейших действий. Здесь и далее – в случае отсутствия администратора безопасности, все действия и меры в отношении нештатной ситуации, описанные в настоящей инструкции, выполняет сотрудник отдела, временно назначенный начальником отдела, либо сам начальник.

-

По факту возникновения и устранения нештатной ситуации заносится запись в «Журнал учёта нештатных ситуаций ИС, выполнения профилактических работ, установки и модификации программных средств на рабочих станциях и серверах ИС ____________________

-

При необходимости, проводится служебное расследование по факту возникновения нештатной ситуации и выяснению её причин.

-

Особенности действий при возникновении наиболее распространённых нештатных ситуаций

-

Сбой программного обеспечения. Администратор безопасности ИСПДн совместно с сотрудником отдела, у которого произошла нештатная ситуация, выясняют причину сбоя. Если исправить ошибку своими силами не удалось, разработчику ПО направляется информационное сообщение с сопроводительными материалами о возникшей ситуации.

-

Отключение электричества. Администратор безопасности ИСПДн совместно с сотрудником отдела, у которого произошла нештатная ситуация, проводят анализ на наличие потерь и (или) разрушения данных и ПО, а так же проверяют работоспособность оборудования. В случае необходимости, производится восстановление ПО и данных из последней резервной копии.

-

Сбой в локальной вычислительной сети (ЛВС). Администратор безопасности ИСПДн проводит анализ на наличие потерь и (или) разрушения данных и ПО. В случае необходимости, производится восстановление ПО и данных из последней резервной копии.

-

Выход из строя сервера. Администратор безопасности ИСПДн, ответственный за эксплуатацию сервера, проводит меры по немедленному вводу в действие резервного сервера (если есть) для обеспечения непрерывной работы ____________________. При необходимости производятся работы по восстановлению ПО и данных из резервных копий.

-

Потеря данных. При обнаружении потери данных Администратор безопасности ИСПДн проводит мероприятия по поиску и устранению причин потери данных (антивирусная проверка, целостность и работоспособность ПО, целостность и работоспособность оборудования и др.). При необходимости, производится восстановление ПО и данных из резервных копий.

-

Обнаружен вирус. При обнаружении вируса производится локализация вируса с целью предотвращения его дальнейшего распространения, для чего следует физически отсоединить «заражённый» компьютер от ЛВС и провести анализ состояния компьютера. Анализ проводится компетентным в этой области сотрудником. Результатом анализа может быть попытка сохранения (спасения данных), так как после перезагрузки ЭВМ данные могут быть уже потеряны. После успешной ликвидации вируса, сохранённые данные также необходимо подвергнуть проверке на наличие вируса. При обнаружении вируса следует руководствоваться «Инструкцией по организации антивирусной защиты», инструкцией по эксплуатации применяемого антивирусного ПО. После ликвидации вируса необходимо провести внеочередную антивирусную проверку на всех ЭВМ ____________________ с применением обновлённых антивирусных баз. При необходимости производится восстановление ПО и данных из резервных копий. Проводится служебное расследование по факту появления вируса в ЭВМ (ЛВС).

-

Обнаружена утечка информации. При обнаружении утечки информации ставится в известность Администратор безопасности ИСПДн. Проводится служебное расследование. Если утечка информации произошла по техническим причинам, проводится анализ защищённости системы и, если необходимо, принимаются меры по устранению уязвимостей и предотвращению их возникновения.

-

Взлом системы (Web-сервера, файл-сервера и др.) или несанкционированный доступ (НСД). При обнаружении взлома сервера ставится в известность Администратор безопасности ИСПДн. Проводится, по возможности, временное отключение сервера от сети для проверки на вирусы и троянских закладок. Возможен временный переход на резервный сервер. Учитывая, что программные закладки могут быть не обнаружены антивирусным ПО, следует особенно тщательно проверить целостность исполняемых файлов в соответствии с хэш-функциями эталонного программного обеспечения, а также проанализировать состояние файлов-скриптов и журналы сервера. Необходимо сменить все пароли, которые имели отношение к данному серверу. В случае необходимости производится восстановление ПО и данных из эталонного архива и резервных копий. По результатам анализа ситуации следует проверить вероятность проникновения несанкционированных программ в ЛВС ____________________, после чего провести аналогичные работы по проверке и восстановлению ПО и данных на других ЭВМ. По факту взлома сервера проводится служебное расследование.

-

Попытка несанкционированного доступа (НСД). При обнаружении утечки информации ставится в известность Администратор безопасности ИСПДн. При попытке НСД проводится анализ ситуации на основе информации журналов регистрации попыток НСД и предыдущих попыток НСД (данный журнал ведётся автоматизированным способом средствами защиты информации от несанкционированного доступа). По результатам анализа, в случае необходимости, принимаются меры по предотвращению НСД, если есть реальная угроза НСД. Так же рекомендуется провести внеплановую смену паролей. В случае появления обновлений ПО, устраняющих уязвимости системы безопасности, следует применить такие обновления.

-

Компрометация ключей. При обнаружении утечки информации ставится в известность Администратор безопасности и начальник подразделения. При компрометации ключей следует руководствоваться инструкциями к применяемой системе криптозащиты.

-

Компрометация пароля. При обнаружении утечки информации ставится в известность Администратор безопасности и начальник отдела __________. При компрометации пароля необходимо немедленно сменить пароль, проанализировать ситуацию на наличие последствий компрометации и принять необходимые меры по минимизации возможного (или нанесённого) ущерба (блокирование счетов пользователей и т.д.). При необходимости, проводится служебное расследование.

-

Физическое повреждение ЛВС или ПЭВМ. Ставится в известность Администратор безопасности ИСПДн. Определяется причина повреждения ЛВС или ПЭВМ и возможные угрозы безопасности информации. В случае возникновения подозрения на целенаправленный вывод оборудования из строя проводится служебное расследование. Проводится проверка ПО на наличие вредоносных программ-закладок, целостность ПО и данных. Проводится анализ электронных журналов. При необходимости проводятся меры по восстановлению ПО и данных из резервных копий.

-

Стихийное бедствие. При возникновении стихийных бедствий следует руководствоваться документами, регламентирующими поведение в чрезвычайных ситуациях, принятых в учреждении.

-

Меры против возникновения нештатных ситуаций

-

Администратором безопасности ИСПДн периодически, не реже 1 раза в год, должен проводиться анализ зарегистрированных нештатных ситуаций для выработки мероприятий по их предотвращению.

-

В общем случае, для предотвращения нештатных ситуаций необходимо чёткое соблюдение требований нормативных документов Министерства и инструкций по эксплуатации оборудования и ПО.

-

Рекомендации по предотвращению некоторых типичных нештатных ситуаций:

-

Сбой программного обеспечения - применять лицензионное ПО, регулярно проводить антивирусный контроль и профилактические работы на ЭВМ (проверка диска и др.).

-

Отключение электричества - использовать источники бесперебойного питания на критически важных технологических участках Министерства.

-

Сбой ЛВС - обеспечение бесперебойной работы ЛВС путём применения надёжных сетевых технологий и резервных систем.

-

Выход из строя серверов - применять надёжные программно-технические средства. Допускать к работе с серверным оборудованием только квалифицированных специалистов.

-

Потеря данных - периодически проводить анализ системных журналов работы ПО с целью выяснения «узких» мест в технологии и возможной утечки (или потери) информации. Проводить с администраторами информационной безопасности (и сотрудниками) разъяснительные и обучающие собрания. Обеспечить резервное копирование данных.

-

Обнаружение вируса - соблюдать требования «Инструкции по организации антивирусной защиты».

-

Утечка информации - применять средства защиты от НСД. Регулярно проводить анализ журналов попыток НСД и работы по совершенствованию системы защиты информации.

-

Попытка несанкционированного доступа (НСД) - по возможности, установить регистрацию попыток НСД на всех технологических участках, где возможен несанкционированный доступ, с оповещением Администратора информационной безопасности о попытках НСД.

-

Компрометация паролей - соблюдать требования «Инструкции по организации парольной защиты».

-

Физическое повреждение ЛВС или ПЭВМ - физическая защита компонентов сети (серверов, маршрутизаторов и др.), ограничение доступа к ним.

-

Стихийное бедствие - проводить обучающие собрания и тренировки персонала ____________________ по вопросам гражданской обороны.