Добавлен: 17.06.2023

Просмотров: 76

Скачиваний: 3

Введение

ООО «Высокие Технологии» – это компания, созданная для наиболее качественного оказания услуг ВКС, обслуживания оборудования и обеспечение связи с любой точки страны.

Наши приоритеты – качественный сервис, широкий спектр услуг. Все наши сотрудники являются профессионалами своего дела, обладающими богатым опытом в сфере информационных технологий.

Мы предлагаем:

- Комплексное обслуживание.

- Ремонт Орг. Техники, компьютеров, серверного оборудования

- Горячую линию технической поддержки 24/7.

- Выбор оптимального для Вас тарифа на наши услуги.

- Качество наших услуг.

Глава 1. Аналитическая часть

1.1 История

Групповые системы ВКС, или групповые терминалы и приставки ВКС, — это абонентские комплекты, предназначенные для обеспечения видеосвязи.

В состав системы входит кодек, отвечающий за кодирование/декодирование видео и звука, видеокамера и микрофон.

Такие системы обычно устанавливают в отдельных помещениях, например, в переговорных комнатах.

Их непременный атрибут — большой плазменный/ЖК телевизор или проектор для отображения участников видеоконференции.

Из сказанного очевидно, что групповые системы ВКС должны обладать большой вычислительной мощностью для обработки голосовой и видеоинформации в режиме реального времени, и поэтому они представляют собой сложные, с инженерной точки зрения, продукты.

Рисунок.1

Схема стандартной корпоративной сети ВКС для малого и среднего бизнеса.

В техническом описании любой групповой системы ВКС можно встретить длинный перечень поддерживаемых стандартов: видеокодеки, аудиокодеки, стандарты совместной работы с данными, связи и управления. Между тем, большая часть приводимых в описаниях характеристик не имеет практического значения.

Назначение

Основное назначение групповых систем ВКС — обеспечить комфортное визуальное общение группы людей с удаленными собеседниками.

В общем случае такой системе приходится решать две очень простые, на первый взгляд, задачи.

Первая заключается в видеосъемке одних участников видеоконференции и передаче их изображения (вместе со звуком от микрофона) другим.

Вторая состоит в отображении картинки на одном или нескольких ТВ (мониторах) и выводе звука на динамики телевизора или акустические колонки (через звукоусиливающую аппаратуру).

История создания

В 1925 году американский монополист телефонной связи AT&T создал своё исследовательское подразделение — Bell Laboratories. Именно там и начались попытки создания видеофона, первый из которых и был продемонстрирован 7 апреля 1927 года. В этот день состоялся видео-звонок из Вашингтона в Нью-Йорк, видео, правда, было односторонним. В разговоре участвовали глава Министерства торговли Герберт Гувер и президент AT&T Вальтер Гиффорд.

К 1950-м технологический потенциал AT&T сильно вырос: изобретены транзисторы, разработаны и внедрены автоматические телефонные станции, запущен сервис мобильной связи, развивается сеть телевизионного вещания. В 1956 году создан рабочий прототип «картинко-фона», устройства, способного передавать изображения говорящих друг другу с частотой 2 кадра в секунду. Картинко-фон требовал для своей работы три телефонных линии: одна для передачи видео, вторая для приема видео и третья для голоса и инициализации соединения.

Ещё пару десятилетий видеофоны жили только в лабораториях и фантастических фильмах. Были несколько попыток запустить коммерческую эксплуатацию видеоконференций, но удачной назвать можно только одну: в 1982 японское подразделение IBM создала систему видеоконференций, которая стала использоваться на еженедельных корпоративных совещаниях. Коммерческие неудачи в первую очередь объясняются ценой оборудования и стоимостью подключения. Абонентское устройство видеоконференции 1980-х стоило более 80000$, а час связи обходился не менее чем в 100$. А доллар в те времена был не тот, что сейчас.

Собственно в 1990-х и началось бурное развитие видеоконференций: появились видеофоны с адекватной ценой (всего 1500$), разработаны первые программные решения для ПК, стандартизирован протокол H.323, набирала силу пакетная передача. Видеоконференции стали цветными и доступными.

Для внедрения ВКС необходима поддержка ограниченного количества стандартов:

Видеокодеки. Полноценная работа любых групповых систем (независимо от производителя) возможна при поддержке всего лишь двух стандартов кодирования видео: H.263 и H.264. Первый (более старый) необходим для совместимости с более ранним оборудованием. Некоторые современные групповые системы ВКС со встроенным MCU используют H.263 при проведении многосторонних видеоконференций. Это связано с тем, что он менее требователен к аппаратным ресурсам, и переход на него часто осуществляется автоматически при увеличении числа участников.

H.264 — самый совершенный стандарт видеокодирования, представляющий собой дальнейшее развитие компьютерного формата mpeg4. Этот кодек стал стандартом де-факто практически для всех производителей систем ВКС. Он обеспечивает значительно более высокое качество изображения, чем H.263, при той же пропускной способности.

Прочие видеокодеки, поддержка которых заявлена производителями групповых систем ВКС, нужны, во-первых, для совместимости с более ранним оборудованием (кодек H.261), а во-вторых, для обеспечения максимально эффективной работы оборудования одной марки. Скажем, в ситуации, когда групповые системы ВКС различных вендоров по каким-то причинам (например, из-за большого числа участников) были бы вынуждены перейти с видеокодека H.264 на кодек H.263, системы одного производителя, возможно, смогут работать на другой, более совершенной разновидности этого стандарта: H.263+ или H.263++.

Аудиокодеки. Для обеспечения аудиосовместимости систем ВКС различных производителей во всех групповых терминалах должна быть реализована поддержка единственного стандарта кодирования звука —G.711. Этот алгоритм кодирования узкополосного звука (3,1 кГц) в канале 48, 56 или 64 Кбит/с обеспечивает лучшее качество звука по сравнению с другими аудиокодеками — не хуже, чем при обычной телефонной связи. Он обходится минимумом аппаратных ресурсов, но нуждается в значительной пропускной способности.

Все прочие аудиокодеки используют алгоритмы сжатия информации с потерями, что практически не влияет на качество звука, но при этом необходимая пропускная способность канала в 5-10 раз ниже, чем у G.711. Так, стандарт кодирования звука G.729 вполне подходит для использования в Internet — ему требуется всего 8 Кбит/с. Однако кодеки с сильным сжатием звука неустойчивы к потерям пакетов, а кроме того, для них характерна высокая сложность обработки звука и, как следствие, повышенная нагрузка на аппаратные ресурсы оборудования.

Прочие стандарты. Еще один важный стандарт — H.239, также известный как функция DualVideo, — позволяет параллельно с изображением участников передавать статичное, редко обновляемое видео (двухпотоковая передача): снимки с документ-камеры, слайды презентации, электронные таблицы или текстовые файлы с компьютера. Для вывода статичной «картинки» обычно используется отдельный монитор с высоким разрешением (1024х768 точек и выше). Без DualVideo видеоконференции не имеют смысла, поэтому с 2002 г. эта функция поддерживается почти всеми производителями оборудования для ВКС.

1.2 Слабые стороны и защита ВКС.

Казалось бы, потоки видеоинформации ничем не отличаются от других данных, передаваемых по каналам связи, а потому, подключив оборудование ВКС к защищенной сети, можно получить не менее защищенную систему мультимедийного общения. К сожалению, это не так.

Слабые звенья

Чтобы понять специфику защиты трафика ВКС, рассмотрим ряд уникальных характеристик потока видеоданных.

Системы ВКС весьма динамичны: при перезагрузке видеотерминала некоторые сетевые параметры устанавливаются заново, что открывает множество «дыр» для проникновения злоумышленников. В сети ВКС таких уязвимостей гораздо больше, чем в обычной сети передачи данных.

Кроме того, системы ВКС более требовательны к производительности сети, чем обычные приложения в сетях передачи данных. Обеспечение необходимого качества обслуживания — обязательное условие функционирования систем ВКС. Во время загрузки файла могут возникать задержки продолжительностью несколько секунд, которые практически незаметны для пользователя. А при передаче трафика ВКС подобная задержка приведет к существенному ухудшению качества звука и изображения.

Рисунок.2

Криптографическая защита территориально-распределенной системы ВКС

Использование традиционных средств обеспечения безопасности, таких как межсетевые экраны, приводит к появлению значительных задержек при передаче видеотрафика, что увеличивает чувствительность системы ВКС к атакам типа «отказ в обслуживании». Для их реализации злоумышленнику не нужно полностью выводить из строя узел системы ВКС — достаточно внести задержку при прохождении пакетов с видеоданными.

Еще одна проблема, которая относится к обеспечению QoS, — джиттер. Он характеризует неоднородность задержек между последовательными пакетами данных и напрямую влияет на качество сигнала в сетях ВКС. Дело в том, что протокол RTP, используемый для транспортировки потоков данных ВКС, базируется на протоколе UDP, который не имеет встроенных механизмов контроля над качеством на транспортном уровне. Пакеты, прибывающие на узел «сборки» неупорядоченно, должны упорядочиваться специальным приложением, что также обуславливает дополнительные временные затраты.

Наконец, нельзя забывать о потерях пакетов. Если уровень потерь приближается к 5%, то качество сеанса видеоконференцсвязи существенно деградирует. В этих условиях для успеха атаки типа «отказ в обслуживании» злоумышленнику достаточно внести незначительные помехи в сеть передачи данных.

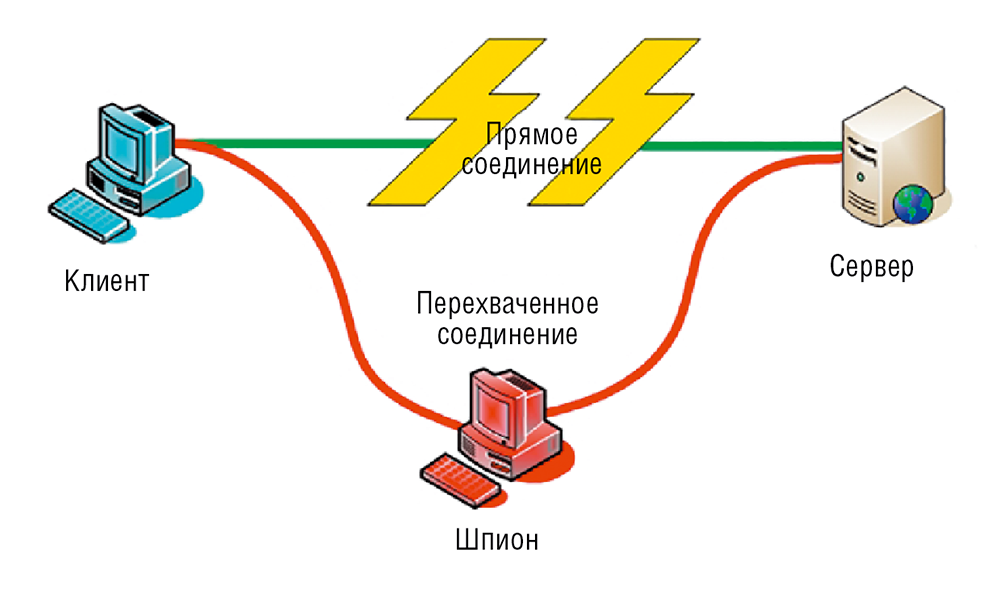

Man-in-the-middle (MITM) — «шпион посредине». Это атака на VPN, при которой злоумышленник вклинивается в канал шифрования между отправителем и получателем, создавая два отдельных шифрованных соединения. Обычно такая атака осуществляется в момент обмена ключами шифрования: злоумышленник перехватывает их и навязывает обеим общающимся сторонам свои ключи. При использовании SSL и сертификатов ему достаточно встроиться в цепочку доверия браузера.

Рисунок.3

Схема MITM-атаки, где шпион встраивается в шифрование соединения между клиентом и сервером.

Защита.

Обеспечить целостность и конфиденциальность данных при работе систем ВКС, подключенных к публичным IP-сетям, можно при помощи устройств, которые поддерживают механизмы качества обслуживания и информационной защиты. Речь идет о МСЭ, которые стали в корпоративных сетях неотъемлемой частью инструментов контроля над доступом. При использовании ВКС межсетевые экраны упрощают конфигурирование систем, консолидируя политики безопасности. К сожалению, МСЭ усложняют некоторые аспекты работы системы ВКС, в том числе передачу данных между динамически выделяемыми портами и процедуру установления сессии.

Трансляция сетевых адресов (NAT), применяемая для сокрытия внутренних сетевых адресов, позволяет нескольким компьютерам локальной сети совместно задействовать один и тот же публичный адрес. Механизмы NAT добавляют в защитную систему еще один уровень безопасности, делая локальные сетевые адреса «невидимыми» из сети общего пользования (Internet).

Самым надежным средством обеспечения конфиденциальности и целостности трафика ВКС во время его передачи по транзитным внешним и внутренним каналам (в том числе радиоканалам) является криптографическая защита. До недавнего времени российский рынок испытывал недостаток продуктов, с одной стороны, удовлетворяющих требованиям отечественного законодательства к защите информации, а с другой, соответствующих международным информационным стандартам.

Теперь такие решения начали появляться. Продукты на базе шлюзов безопасности CSP VPN отечественной компании «С-Терра СиЭсПи» созданы на базе международных стандартов IKE/IPSec (RFC 2401-2412) и совместимы на уровне механизмов управления с аналогичной линейкой Cisco Systems. Шлюзы «С-Терра СиЭсПи» используют алгоритмы шифрования, хеширования и электронной цифровой подписи, которые основаны на российских стандартах (ГОСТ 28147-89, ГОСТ Р34.10-94, ГОСТ Р34.11-94, ГОСТ Р34.10-2001) и реализуются встроенными криптобиблиотеками, сертифицированными ФСБ РФ.