Файл: Виды и состав угроз информационной безопасности (Определение информационной безопасности)..pdf

Добавлен: 17.06.2023

Просмотров: 62

Скачиваний: 3

Также все современная технология разработки программных и технических средств, эффективная система их эксплуатации, включающая обязательное резервирование данных, позволяют значительно снижать потери от реализации всех угроз данного класса.

Угрозы, что связаны с злоумышленными действиями персонала, а эти действия уже носят не просто непреднамеренный характер, а являются преднамеренными.

К преднамеренным угрозам часто относятся традиционный или же универсальный шпионаж, диверсии, выполнение несанкционированного доступа к информации, наводки и электромагнитные излучения, несанкционированная модификация структур, а также вредительские программы.

В качестве источников для нежелательного воздействия на разного рода информационные ресурсы актуальны по-прежнему средства и методы шпионажа и диверсий.

Стоит отметить, что к методам диверсий и шпионажа относятся:[6]

– визуальное наблюдение;

– подслушивание;

– хищение документов и носителей информации;

– хищение атрибутов систем защиты и программ;

– подкуп и шантаж персонала;

– сбор и анализ машинных носителей информации, а также поджоги, взрывы;

– нападения диверсионных групп.

Также, стоит отметить, что основные непреднамеренные угрозы для ЛВС такие:

– неумышленные действия, что приводят полному отказу ЛВС или разрушению ресурсов системы (порча оборудования, удаление, искажение файлов);[2]

– неправомерное отключение аппаратной техники и изменение графика функционирования программ;

– порча носителей данных;

– запуск сторонних программ для потери работоспособности ЛВС или осуществляющих в ней критические изменения;

– нелегальное внедрение нелицензионных программ;

– заражение вирусами и другие.

Следует заметить, что при достижении поставленных целей чаще всего злоумышленники используют сразу совокупность с выше перечисленных методов.

2.2. Угрозы по источникам

Источники угроз – условия и факторы, что таят в себе угрозы, а при определенных условиях в различной совокупности обнаруживают некоторые враждебные намерения, деструктивную природу и вредоносные свойства. Источники угроз можно различить по таким факторам:

– техногенному;

– естественно-природному;

– социальному.

Антропогенными источниками угроз защиты ЛВС выступают субъекты, которые выполняют действия, что квалифицированы как умышленные или случайные преступления (рисунок 2.1).

Рисунок 2.1. Антропогенные источники угроз

Только в данном случае можно вести речь о причинении ущерба. Такие группы наиболее обширны и представляют наибольший интерес для реорганизации защиты, так как действия таких субъектов можно всегда прогнозировать.

В качестве антропогенных источников часто рассматривают субъекты, что имеют доступ (как несанкционированный, так и санкционированный) к выполнению работы с штатными средствами для защищаемого объекта безопасности.

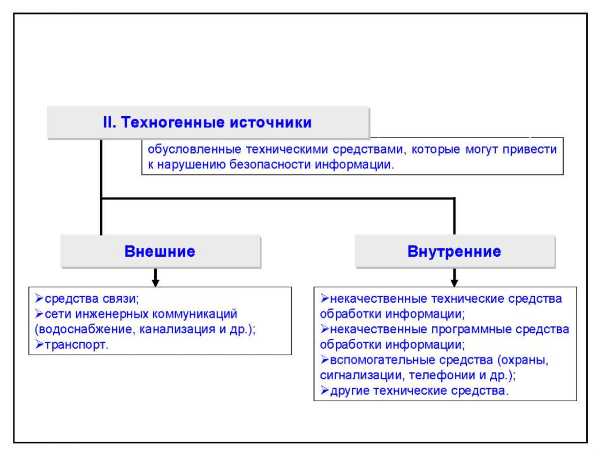

Вторая группа в себе содержит такие источники, которые определяются так называемой технократической деятельностью людей, а также и развитием цивилизации.

В результате их последствия, вызванные такой деятельностью, вышли из-под контроля человека уже давно, они существуют в данный момент сами по себе. [4]

Указанные источники угроз намного сложнее спрогнозировать, а также они напрямую зависят от свойств аппаратного сетевого обеспечения (рисунок 2.2).

Рисунок 2.2. Технократические источники угроз

Этот класс источников особенно актуален в данное время, поскольку в сложившихся сложных условиях все такие эксперты ожидают значительного увеличения численности техногенных катастроф, которые будут вызваны физическим устареванием аппаратного сетевого оборудования в ОВС организаций.

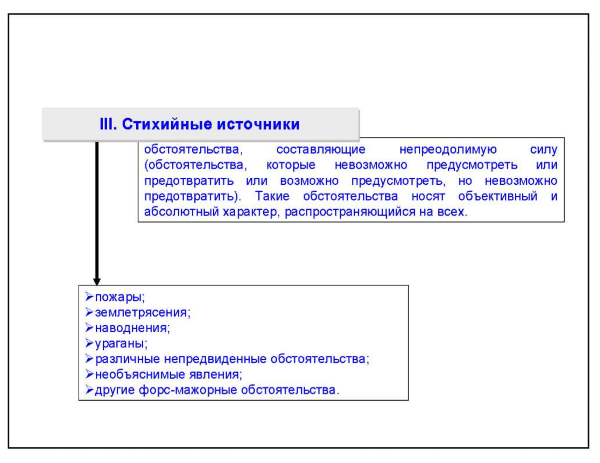

Третья группа описываемых источников угроз в себе объединяет практически все обстоятельства, которые составляют некую непреодолимую силу, а также обстоятельства, носящие объективный характер и распространяются полностью на все средства программного или аппаратного обеспечения некоторой местности (рисунок 2.3).

Рисунок 2.3. Стихийные источники

В законодательстве РФ к данной категории относят стихийные бедствия, а также иные обстоятельства, что практически невозможно предусматривать, предотвратить при нынешнем уровне знания и возможностей.

Стихийные источники всегда являются внешними непосредственно к защищаемому объекту, а также понимаются под ними природные катаклизмы и катастрофы.

2.3. Типы воздействий, которые представляют угрозу в вычислительных сетях

Все удаленные атаки на защиту ЛВС можно классифицировать по таким признакам.

В зависимости от характера и типа воздействия на работу ЛВС удаленные атаки могут разделяться на такие категории:

– пассивные;

– активные.

Пассивное воздействие для распределенной вычислительной системы не связано с влиянием непосредственно на работу системы, хотя нарушает ее политику безопасности.

К примеру, прослушивание канала связи, который присутствует в ЛВС. [5]

При этом, активным воздействием на вычислительную распределенную систему называют воздействие, которые оказывают непосредственное влияние на функционирование системы (нарушение работоспособности, изменение конфигурации и прочее) и нарушающее в ней принятую политику безопасности.

В современное время практически все классы удаленных атак считаются активными воздействиями по таким причинам.

– в зависимости от конечной цели осуществления атаки они могут распределяться на угрозы, что связаны с нарушением конфиденциальности, целостности информации и отказа в его обслуживании.

Самая основная цель для практически любой атаки – это получить несанкционированный доступ к нужным данным.

Также в теории защиты информации существуют 2 принципиальные возможности для выполнения доступа к информации – это:

– перехват;

– искажение.

При этом возможность перехвата информации под собой подразумевает получение доступа к ней, но невозможность в ее модификации.

Классическим примером перехвата данных может служить прослушивание телефонной линии.

Возможность искажения данных значит, что достигнут или полный контроль над потоком информации между объектами ЛВС, или возможность передачи данных от имени иного объекта.

Стоит отметить, что при нарушении работоспособности ЛВС основная цель для атакующего – добиться, чтоб сетевая ОС на атакуемом объекте полностью вышла из строя, а для всех остальных субъектов системы доступ к всем ресурсам был бы невозможен.[2]

Также возможны и иные классификации удаленных атак, к примеру: в зависимости от условий воздействия, от наличия обратной связи, от места расположения субъекта.

3. Инструменты обеспечения требуемого уровня защиты данных

3.1. Организационно-правовые и технические средства

Вопросы защиты информационных информации в ЛВС самым тесным образом связываются не только с решением технических проблем, но и с разными вопросами правового регулирования в процессе передачи данных и информатизации.

Необходимость организационно-правового инструментария для защиты информации вытекает непосредственно из факта признания информации товаром, продукта общественного производства, а также установления в порядке законов права собственности на нее.

Такая постановка приобретает смысл и характер непосредственно в условиях демократизации для общества, формирования экономики, включения РФ в мировое сообщество.

Организационно-правовое обеспечение читается многоаспектным понятием, которое включает законы, решения, а также нормативы и правила. Стоит отметить, что применительно к защите данных, обрабатываемой в АИС, оно имеет целый ряд принципиальных особенностей, которые обусловлены следующими обстоятельствами:

- представлением данных в непривычной для человека форме;

- использованием разного рода носителей информации, на которых просмотр не является очевидным;[9]

- возможностью многократного использования информации без оставления следов;

- легкостью корректировки любых элементов данных без оставления исправления;

- наличием большого количества нетрадиционных факторов, оказывающих влияние на безопасность информации.

Из практических соображений становится ясно, что так называемая организационно-правовая база защиты данных должна включать в себя:

- определение подразделений, ответственных за организацию безопасности информации;

- руководящие и методические, а также правовые материалы по защите информации;

- разного рода меры ответственности за непосредственное нарушение правил безопасности;

- порядок разрешения конфликтных ситуаций по вопросу защиты информации в ЛВС.

Таким образом, полностью вся совокупность вопросов, что возникают при решении проблем в направлении организационно-правового обеспечения, представляется в виде схемы (рисунок 3.1).[13]

Группа технических средств для защиты информации в себе совмещает как аппаратные, так и программные средства. Главные из них такие:

– резервное копирование, а также удаленное хранение самых важных массивов информации в компьютерной системе;

– дублирование, а также резервирование подсистем сетей, что имеют значение в секторе сохранности информации;

– создание возможности для перераспределения ресурсов сети в случаях непосредственного нарушения работоспособности элементов;

– обеспечение возможности применять резервные системы для обеспечения электропитания;

– обеспечение безопасности информации и ЛВС от пожара или наводнений;

– установка качественного ПО, которое обеспечивает защиту ЛВС от несанкционированного доступа.[7]

Рисунок 3.1. Организационно-правовое обеспечение

Заметим, что в комплекс технических мер также входят и меры для обеспечения физической недоступности объектов ЛВС, к примеру, такие практические методы, как оборудование помещения сигнализацией или видеокамерами.

3.2. Криптографические средства

Криптография – это наука о защите данные от прочтения их посторонними лицами.

Такая защита достигается методами шифрования, то есть, преобразованием, что делают защищенные исходные данные труднораскрываемыми по начальным данным без знания ключевой информации, что называется ключом.

Под ключом понимают легко изменяемую часть криптосистемы, что хранится в тайне, а также определяется, какое именно шифрующие преобразование с возможных выполняется в этом случае.

Криптосистема – это семейство выбираемых при использования ключа обратных преобразований, что преобразуют защищаемый текст в шифрограмму.

Методы шифрования должны обладать минимум 2-я свойствами:

– получатель сможет выполнить дешифрование и расшифровать данные;

– криптоаналитик противника, что перехватил сообщение, не сможет его восстановить без таких затрат средств и времени, которые сделают данную работу нецелесообразной.[1]

Заметим, то в современной криптографии есть два типа алгоритмов, а именно:

– классический, что основан на применении секретных ключей;

– новые алгоритмы, которые используются как открытые или закрытые ключи.

Криптографические средства для защиты информации, применяют все возможности для шифрования сообщений, с помощью ключей, а также и путем применения генераторов псевдослучайных чисел.

Заметим, что последний метод такой защиты легко реализуется, а также обеспечивает высокую скорость как шифрования, так и дешифрования, но не всегда он стоек к дешифровке так как и неприменим для больших информационных систем.