Файл: Отчет по производственной практике пп. 02. 01. 09. 02. 0600. 17 Пм. 02 Организация сетевого администрирования.docx

Добавлен: 10.01.2024

Просмотров: 184

Скачиваний: 9

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

СОДЕРЖАНИЕ

Министерство образования и науки Республики Марий Эл Государственное бюджетное профессиональное образовательное учреждение Республики Марий Эл

Министерство образования и науки Республики Марий Эл Государственное бюджетное профессиональное образовательное учреждение Республики Марий Эл

«Марийский радиомеханический техникум»

ОТЧЕТ ПО ПРОИЗВОДСТВЕННОЙ ПРАКТИКЕ

ПП.02.01.09.02.06-00.17

ПМ.02 Организация сетевого администрирования

Выполнил

студент группы КС-41

______________Свинцов А.А.

Руководитель практики

______________ Глозштейн А. М.

Руководитель практики

от предприятия

______________Спиридонова М.С.

Йошкар-Ола

2023

ГБПОУ Республики Марий Эл

«Марийский радиомеханический техникум»

«Марийский радиомеханический техникум»

| «УТВЕРЖДАЮ» Зам. директора по УМР _______Бурханова И.Ю. «__»__________20__г. |

ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

На период производственной практики с «19» 01 2023г. по «22» 02 2023г.

студента группы КС-41 специальности 09.02.06 Сетевое и системное администрирование

по ПМ.02 Организация сетевого администрирования

Вопросы, подлежащие изучению:

- Ознакомительный этап

- Охрана труда и техники безопасности на рабочем месте

- Описание рабочего места

- Для чего нужны SSH туннели

- Настройка организации туннелей в Windows

- Переброс удаленного порта на локальную машину (Remote TCP forwarding)

- Реализация SSH туннелей

- Работа с программой PuTTY

Руководители практики:

| от предприятия | Спиридонова Мария Сергеевна, Исполнительный директор |

| | (фамилия, имя, отчество, должность) |

| от техникума | Глозштейн Александр Моисеевич |

| | (фамилия, имя, отчество, должность) |

С

ОДЕРЖАНИЕ

ВВЕДЕНИЕ 3

1. Ознакомительный этап 5

1.2. Охрана труда и техника безопасности на рабочем месте. 6

1.3. Описание рабочего места. 7

1.4. Виды туннелей Windows. 8

1.5. Secure Shell – безопасная передача данных. 9

2. Практическая часть. 10

2.1. Защищенный доступ к RDP через SSH туннель 10

2.2. SSH туннель в Windows с помощью PuTTY 13

2.3. Переброс удаленного порта на локальную машину. 16

2.4. Подключение к серверу без пароля через программу PuTTY. 17

-

ВВЕДЕНИЕ

Ситуация, когда требуется срочный доступ к домашнему компьютеру или внутренней корпоративной сети, знакома каждому. К сожалению, качество и безопасность общественных сетей часто оставляют желать лучшего. Важную информацию по таким сетям лучше не передавать. Кроме того, для организации доступа часто требуется внешнее ПО (Team Viewer и другие). Для системного администрирования существует способ использования публичных сетей и при этом создания безопасного подключения к необходимым узлам без использования того же VPN. Речь о SSH-туннелировании.

SSH (от англ. Secure Shell — «безопасная оболочка») — сетевой протокол, который используется для удаленного управления ОС и проксировании TCP-соединений. Выполняет шифрование всего трафика (сюда же относятся пароли и другие важные для корпоративной безопасности данные). SSH-серверы работают с большинством сетевых операционных систем, представленных на рынке.

Подключиться по этому протоколу можно практически к любому серверу. Для организации безопасного соединения можно использовать так называемые SSH-туннели. Но с точки зрения терминологии — это не те туннели, о которых обычно идет речь, когда говорят о системном администрировании. Само наименование, SSH tunnel, сформировалось среди сисадминов для простоты обозначения технологии — SSH Port Forwarding (проброса портов). В ней реализовано сразу несколько возможностей сетевого протокола SSH, а именно — передача TCP-пакетов и трансляция IP-заголовка во время передачи информации при условии существования заранее заданного правила.

1. Ознакомительный этап

1.1. Структура организации.

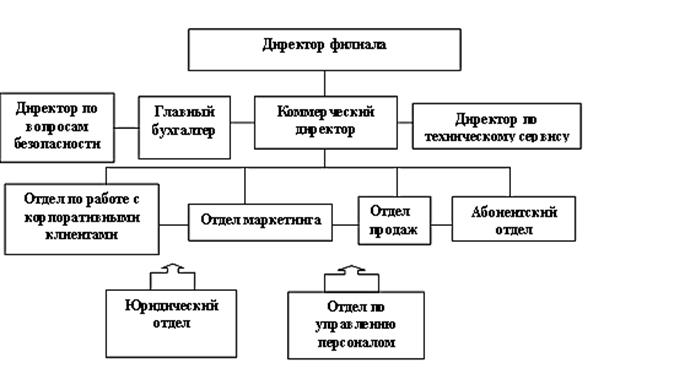

Структура «ЭР Телеком Холдинг» представлена на рисунке 1. Деятельность организации направлена на подключение компании а также частных клиентов к сети Интернет.

Р

исунок 1 – Структура организации «ЭР Телеком Холдинг»

исунок 1 – Структура организации «ЭР Телеком Холдинг»-

1.2. Охрана труда и техника безопасности на рабочем месте.

1.2. Охрана труда и техника безопасности на рабочем месте.

Акционерное общество «ЭР Телеком Холдинг» (далее Компания) предоставляет услуги широкополосного доступа в Интернет, телефонии, цифрового ТВ, доступа к сетям Wi Fi , VPN, LoRaWAN , видеонаблюдения и комплексных решений на базе технологий промышленного Интернета вещей ( IoT ), осознает характер и масштабы влияния своей деятельности, продукции и услуг, и понимает свою ответственность за обеспечение безаварийной производственной деятельности, безопасных условий труда работников и сохранность здоровья населения, проживающего в районах деятельности Компании.

Компания при осуществлении всех видов деятельности признает приоритет жизни и здоровья работников по отношению к результату производственной деятельности.

В цели Компании входит предотвращение производственных травм и ухудшения здоровья работников, обеспечение безопасных условий с учетом безопасности труда и охраны здоровья для снижения негативного влияния на нее в процессе деятельности Компании.

Высшее руководство Компании рассматривает систему управления охраной труда и промышленной безопасностью в качестве необходимого элемента управления производственными рисками, воздействующими на здоровье работников, оборудование и имущество, и берет на себя следующие обязательства:

обеспечивать безопасные рабочие условия труда и охраны здоровья для предотвращения травматизма и нанесения вреда здоровью работников Компании в процессе их трудовой деятельности:

- проходить обучение безопасным способам и приемам выполнения работ, и оказанию первой помощи пострадавшим на производстве, инструктаж и проверку знаний по охране труда, стажировку на рабочем месте;

-

немедленно извещать своего непосредственного или вышестоящего руководителя о любой ситуации угрожающей жизни и здоровью людей, о каждом несчастном случае, происшедшем на производстве, или ухудшении состояния своего здоровья;

- проходить обязательные предварительные (при поступлении на работу), периодические (в течение трудовой деятельности) внеочередные (по направлению работодателя) медицинские осмотры.

Основными направлениями функционирования системы охраны труда медицинской организации, как правило, являются:

- управление охраной труда;

- обучение и профессиональная подготовка работников в области охраны труда;

- предупреждение несчастных случаев и нарушения здоровья работников;

- контроль соблюдения нормативных требований охраны труда.

-

1.3. Описание рабочего места.

В помещении, где находилось мое рабочее место, стояли три стола, на 2 из них сидят инженеры в том числе и главный инженер. Рядом со мной располагалось три сервера организации и оборудование для сетевого администрирования. Основные задачи, которые мне полагалось выполнять:

-

обеспечение информационной безопасности -

устранение неполадок в системах или компьютерах -

установка нового аппаратного оборудования и программ -

обновление системы и компьютерных программ

обновление системы и компьютерных программ -

создание резервных копий данных -

периодическое обновление -

создание пользовательских учётных данных -

мелкий ремонт периферийного оборудования

-

1.4. Виды туннелей Windows.

Прямой SSH-туннель

Прямой ssh-туннель применяется для того, чтобы перенаправить соединение с заданным TCP-портом на локальном (клиентском) хосте на порт удаленного хоста (сервера). Всякий раз, когда устанавливается соединение с локальным портом или сокетом, соединение пересылается по защищенному каналу, и с удаленного компьютера устанавливается соединение либо с хост-портом, либо с сокетом Unix.

Обратный SSH-туннель

Обратный SSH-туннель применяется для того, чтобы на удаленном хосте (ssh-сервере) открыть сокет и перенаправлять соединения, устанавливаемые с этим сокетом, на порт локального хоста (ssh-клиента).

Вся полученная при сканировании информация может быть выведена в отчёты, которые легко экспортируются в любой удобный для вас формат.

Динамический SSH-туннель

Динамические SSH-туннели создают соединение, работающее как SOCKS-прокси. На локальном хосте создается динамический сокет, который превращает ваш компьютер в прокси сервер, переадресующий весь трафик на удаленный ssh-сервер.

-

1.5. Secure Shell – безопасная передача данных.

1.5. Secure Shell – безопасная передача данных.

Secure Shell состоит из зашифрованного туннеля, созданного через соединение протокола SSH. Пользователи могут настроить туннели SSH для передачи незашифрованного трафика по сети через зашифрованный канал. Например, компьютеры Microsoft Windows могут обмениваться файлами с использованием протокола сервера сообщений (SMB), незашифрованного протокола. Если вы хотите удаленно подключить файловую систему Microsoft Windows через Интернет, кто-то, следящий за соединением, может видеть переданные файлы. Чтобы безопасно подключить файловую систему Windows, можно установить туннель SSH, который направляет весь SMB-трафик на удаленный файловый сервер через зашифрованный канал. Несмотря на то что сам протокол SMB не содержит шифрования, зашифрованный SSH-канал, через который он перемещается, обеспечивает безопасность.

1.6. Типы переадресации портов.

Переадресация портов — это широко поддерживаемая функция, обнаруживаемая во всех основных клиентах и серверах SSH. С функцией перенаправления портов SSH можно осуществлять передачу различных типов интернет-трафика через сеть. Это используется для того, чтобы избежать сетевой слежки или с целью обхода неправильно настроенных маршрутизаторов в Интернете.

Существует три типа переадресации портов с SSH:

● локальная — соединения с SSH-клиента перенаправляются на SSH-сервер, а затем на целевой сервер.

● удаленная — соединения с SSH-сервера перенаправляются через SSH-клиент, а затем на целевой сервер.

● динамическая — соединения из различных программ пересылаются через SSH-клиент, затем через SSH-сервер и, наконец, на несколько целевых серверов.

Локальная переадресация портов является наиболее распространенным типом и, в частности, позволяет обойти брандмауэр компании, который блокирует "Википедию". Удаленная переадресация портов встречается реже. Позволяет подключиться с вашего SSH-сервера к компьютеру в интрасети вашей компании. Динамическая переадресация портов используется также нечасто. Позволяет обойти брандмауэр компании, который полностью блокирует доступ к Интернету. Требует много работы для настройки, и обычно проще использовать локальную переадресацию портов для определенных сайтов, к которым вы хотите получить доступ.

Локальная переадресация портов является наиболее распространенным типом и, в частности, позволяет обойти брандмауэр компании, который блокирует "Википедию". Удаленная переадресация портов встречается реже. Позволяет подключиться с вашего SSH-сервера к компьютеру в интрасети вашей компании. Динамическая переадресация портов используется также нечасто. Позволяет обойти брандмауэр компании, который полностью блокирует доступ к Интернету. Требует много работы для настройки, и обычно проще использовать локальную переадресацию портов для определенных сайтов, к которым вы хотите получить доступ.