Файл: Контроль доступа к данным (Информация, ее свойства и виды).pdf

Добавлен: 28.04.2023

Просмотров: 110

Скачиваний: 3

Одним из распространенных методов аутентификации являются присвоение лицу или другому объекту уникального имени или числа — пароля и хранение его значения в вычислительной системе [4, 21]. При входе в вычислительную систему пользователь вводит через терминал свой код пароля, вычислительная система сравнивает его значение со значением, хранящимся в своей памяти, и при совпадении кодов открывает доступ к разрешенной функциональной задаче, а при несовпадении — отказывает в нем.

Наиболее высокий уровень безопасности входа в систему достигается разделением кода пароля на две части: одну, запоминаемую пользователем и вводимую вручную, и вторую, размещаемую на специальном носителе — карточке, устанавливаемой пользователем на специальное считывающее устройство, связанное с терминалом. В этом случае идентификатор связан с личностью пользователя, размер пароля может быть легко запоминаемым, и при хищении карточки у пользователя будет время для замены кода пароля и получения новой карточки.

Например, в Microsoft Windows Server, как и в любой другой ОС можно настроить политику паролей, отвечающей ИБ (рис. 2).

Рис. 2. Политика паролей

3.3. Контроль доступа

- Ограничение доступа – это создание физически замкнутой преграды вокруг объекта защиты, имеющей организованный контроль доступа лиц, которые связаны функциональным обязанностям с объектом защиты [6, 23].

Такое ограничение доступа к комплексам средств автоматизации (КСА) обработки включает:

- для размещения КСА выделение специальной территории;

- сооружение специальных ограждений по периметру зоны, охранную сигнализацию;

- выделение специальных помещений;

- организацию контрольно-пропускного режима.

Средства ограничения доступа предназначены для исключения случайного и преднамеренного доступа посторонних лиц на территорию размещения КСА. Защитный контур должен иметь физическую (охранную сигнализацию) и контрольно-пропускную (систему контроля доступа) преграды.

Традиционные средства контроля доступа в защищаемую зону – специальные пропуска с фотографией и персональными сведениями для допущенных лиц или электронные пропуска.

Для контроля доступа применяются биометрические методы аутентификации человека по отпечаткам пальцев, ладони, голоса и личной подписи [3, 19].

Что касается охранной сигнализации, то существуют электронные системы для зашиты от проникновения посторонних лиц.

- Аппаратный контроль (вскрытия аппаратуры) применяется для контроля доступа к внутреннему монтажу, линиям связи и технологическим органам управления. Внутренний монтаж аппаратуры и технологические органы и пульты управления закрыты крышками, дверцами или кожухами, на которые установлены датчики. При вскрытии крышек срабатывают датчики, они выдают электрические сигналы, поступаемые на централизованное устройство контроля [10, 56].

Аппаратный контроль целесообразен при наиболее полном перекрытии всех технологических подходов к аппаратуре, включая средства загрузки ПО, пульт управления ЭВМ и внешние кабельные соединители технических средств, входящих в состав вычислительной системы. Более того, имеет смысл для более эффективной защиты информации закрывать крышками под механический замок с датчиком или ставить под контроль включение штатные средства входа в систему — терминалы пользователей.

Контроль вскрытия аппаратуры защищает информацию от НСД, а именно [10, 58]:

- от изменения и разрушения принципиальной схемы вычислительной системы и аппаратуры;

- от подключения постороннего устройства;

- от изменения алгоритма работы вычислительной системы за счет использования технологических пультов и органов управления;

- от загрузки посторонних программ и внесения программных вирусов в систему;

- от использования терминалов посторонними лицами и прочего.

Основная задача систем контроля вскрытия аппаратуры заключается в перекрытии всех нештатных и технологических подходов к аппаратуре на период эксплуатации. Если такие подходы необходимы при эксплуатации системы, нуждающейся в ремонте или профилактике, то данную аппаратуру необходимо отключить от рабочего контура обмена информацией и ввести в рабочий контур под наблюдением и контролем лиц, отвечающим за безопасность информации.

Доступ к штатным входам в систему (терминалам) осуществляется при помощи контроля выдачи механических ключей пользователям, а доступ к информации — при помощи системы опознания и разграничения доступа (пароли, функциональные задачи ПО и специального терминала СБ информации) [3, 22]. Специальный терминал и устройство контроля вскрытия аппаратуры входят в состав рабочего места СБ информации, с него централизованно осуществляется контроль доступа к аппаратуре и информации, управление ее защитой на данной вычислительной системе.

- Разграничение и контроль доступа к информации в вычислительной системе подразумевает разделение информации на части и организация доступа к ней должностных лиц, согласно их полномочий [8, 98].

Задача разграничения доступа заключается в защите информации от нарушителя среди допущенного к ней персонала. При этом деление информации осуществляется: по степени важности, секретности, функциональному назначению и прочим параметрам [3, 191].

Пользователь информационной системы (ИС) - это лицо (группа лиц, организация), пользующееся услугами ИС для получения информации или решения других задач.

Администратор системы – это специалист (или группа специалистов), отвечающий за эксплуатацию системы и обеспечение ее работоспособности, понимающий потребности конечных пользователей, работающий с ними в тесном контакте и отвечающий за определение, загрузку, защиту и эффективность работы банка данных.

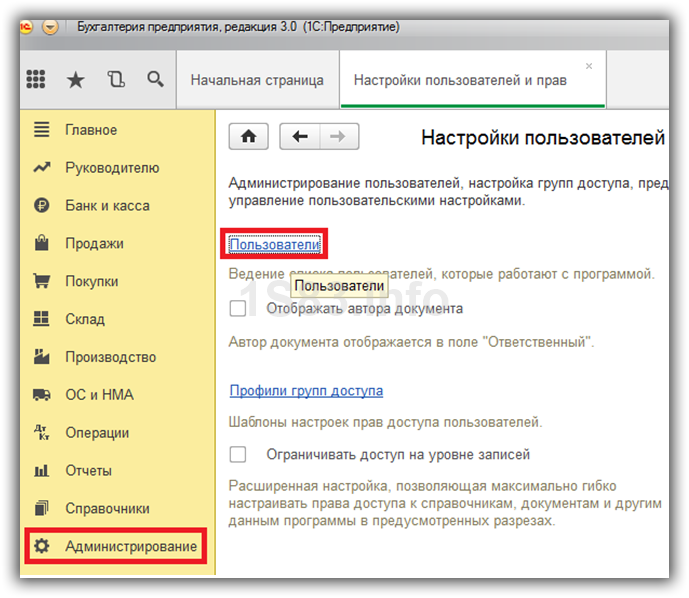

Например, администратор системы 1С: Бухгалтерия при работе с этой ИС использует следующий интерфейс (рис. 3). Администратор имеет доступ ко всей информации, хранящейся в БД, заводит новых пользователей в ИС и настраивает профили групп доступа.

Например, в Microsoft Windows Server, как и в любой другой ОС можно настроить привилегии отдельного пользователя (рис. 4).

Поскольку доступ к информации осуществляется с различных технических средств, то сначала необходимо разграничить доступ за счет разграничения доступа к техническим средствам, поместив их в отдельные помещения. Подготовительные функции технического обслуживания аппаратуры, ремонта, профилактики, перезагрузки ПО должны быть технически и организационно отделены от основных задач системы.

Рис. 3. Интерфейс Администратора 1С:Бухгалтерия

Рис. 4. Назначение прав пользователя

Можно выделить три основные модели управления доступом к объектам: мандатную, дискреционную и ролевую [6, 64].

Модель Белла-ЛаПадулы – это классическая мандатная модель контроля доступа. Она опирается на правила секретного документооборота. В ней для каждого объекта и субъекта (пользователя) системы назначается свой уровень допуска. А все уровни допуска системы четко определены и упорядочены по возрастанию секретности.

Мандатная модель базируется на следующих правилах [10, 32]:

- Пользователь может читать только объекты с уровнем допуска не выше своего собственного.

- Пользователь может изменять только те объекты, уровень допуска которых не ниже его собственного.

Недостатком мандатной модели является беспрепятственность обмена информацией между пользователями одного уровня, выполняющими различные функции. Поэтому такую модель, как правило, используют совместно с какой-либо другой моделью.

Анализ мандатной системы позволяет сделать следующие выводы [4, 67]:

-

- Пользователи с нижнего уровня (НУ) могут передать информацию пользователям высшего уровня (ВУ), выложив ее на своем. Однако такой документ будет защищен от редактирования на ВУ и отправитель не узнает кто с ВУ с ним ознакомился.

- При попытке отправителя с НИ «закинуть» данные на ВУ его пользователи смогут отредактировать документ, но эти сведения будут также недоступны для отправителя.

- У пользователей с ВУ нет никаких коммуникаций с пользователями с НУ.

Мандатная модель управление доступом существенно отличается от дискреционного управления, в котором пользователям прописываются конкретные права на чтение, запись и выполнение. В ней всем пользователям (субъектам) и файлам (объектам) назначаются свои уровни доступа (рис.5).

Такие уровни доступа упорядочиваются по доминированию одного уровня над другим.

Доступ к защищенным файлам осуществляется согласно следующим правилам (рис. 6) [10, 36]:

Рис. 5. Уровни доступа мандатной системы

-

- Пользователь может читать те документы, уровень безопасности которых не превышает его собственный уровень безопасности. Данное правило обеспечивает защиту информации, обрабатываемой пользователями с ВУ, от доступа со стороны пользователей с НУ.

- Пользователь может редактировать те документы, уровень безопасности которых не ниже его собственного уровня безопасности. Данное правило направлено для предотвращения нарушение режима доступа со стороны пользователей с ВУ к пользователям с НУ.

Рис. 6. Пример мандатной модели

Дискреционная (матричная) модель безопасности управление доступом предполагает явную выдачу полномочий на проведение действий с каждым из объектов системы [10, 33].

В модели Харрисона-Руззо-Ульмана для этого служит матрица доступа, которая определяет права доступа субъектов системы к объектам [10, 39]. В ней строки матрицы отображают субъекты, а столбцы – объекты. Каждая ячейка матрицы содержит набор прав субъекта по отношению к объекту.

Создатель объекта имеет на него полные права и может делегировать часть прав другим субъектам.

Данный дискреционный подход имеет преимущества перед мандатным, поскольку позволяет создать гораздо более гибкую схему безопасности. Однако он и более сложен в администрировании особенно при большом количестве объектов и субъектов.

Чтобы решить эту проблему используют группировку пользователей. В результате - права раздаются группам пользователей. А для получения разрешения пользователю к доступу необходимо его добавить в соответствующую группу.

Кроме того, можно использовать типизацию объектов. Каждому объекту назначить тип, а типу – конкретный набор прав (схему доступа). В таком случае столбцы матрицы доступа будут соответствовать типам объектов. Использование группировки пользователей приведет к значительному сокращению матрицы доступа и упрощению ее администрирования.

Под набором прав подразумевается список известных системе операций, которые разрешены или запрещены. Для большого приложения количество известных операций может быть очень большим. Из них превалирующая часть операций имеет смысл для определенных типов объектов. Многие типовые процессы включают в себя выполнение нескольких элементарных операций над различными объектами. Поэтому, даже со значительно сокращенной матрицей доступа достаточно сложно разработать грамотную политику безопасности приложения.

Ролевая модель управления доступом подразумевает группировку операций в набор – ролью.

Чтобы не было пересечения операций, связанных с различными ролями, вводится иерархическая зависимость между ролями. Таким образом, любой пользователь системы может играть одну или несколько ролей. А выполнение пользователем конкретного действия разрешено в том случае, если оно прописано в наборе его ролей.

В ролевой модели у объектов нет владельцев. В результате –пользователю нельзя делегировать права на объект. У него либо есть к подобным объектам доступ, либо нет.

Преимущество ролевой модели заключается в простоте администрирования. Однако такая модель не позволяет управлять разными частями системы по отдельности, либо делегировать пользователю подобные полномочия.

На мой взгляд, с точки зрения ИБ, матричная модель более приемлемая.

Организация КСА должна быть выполнена следующим образом:

- техническое обслуживание проводится отдельным персоналом, не имеющим доступа к защищаемой информации;

- перезагрузка и модификация ПО проводятся специально выделенным проверенным специалистом;

- функции обеспечения безопасности информации проводятся специальным подразделением;

- организация доступа пользователей к памяти КСА имеет возможность разграничения доступа к информации, согласно полномочий пользователей;

- регистрация и документирование технологической и оперативной информации разделены между собой.