Добавлен: 30.04.2023

Просмотров: 504

Скачиваний: 16

СОДЕРЖАНИЕ

Глава 1.Понятие угроз информационной безопасности

1.1 Понятие угрозы информационной безопасности

1.2 Определение видов и состава угроз информационной безопасности

1.3 Влияние угроз информационной безопасности предприятия на другие виды безопасности

Глава 2. Рекомендации по снижению уровня угроз информационной безопасности

2.1 Организационные меры защиты от угроз информационной безопасности

2.2 Технические меры защиты от угроз информационной безопасности

- персональный межсетевой экран;

- антивирусное программное обеспечение;

- программное обеспечение шифрования жестких дисков;

- программное обеспечение шифрования почтовых сообщений.

2.2 Технические меры защиты от угроз информационной безопасности

Одной из обязательных составляющих системы предотвращения угроз информационной безопасности являются технические меры. Перейдем к их детальному рассмотрению.

Электронные устройства и специальные программы, которые выполняют функции защиты информации относятся к техническим или по-другому аппаратно-программным средствам защиты. Они могут использоваться самостоятельно или в комплексе с другими средствами. С помощью указанных мер защиты проводится идентификация пользователей, разграничение доступа к ресурсам, криптографическое закрытие информации и т.п.

В зависимости от того, в какой степени элементы ИС подключены к внешним сетям и природы таких сетей используются различные меры безопасности. Наиболее характерные ситуации можно представить следующим образом.

Для «традиционной» локальной конфигурации ИС, не подключённой к внешней сети, безопасность является в первую очередь вопросом физической защиты, а также предотвращение несанкционированного доступа (НСД) пользователей к системе и подключение или установка несанкционированных аппаратного и программного обеспечения (рисунок 5).

Рисунок 5. Обеспечение безопасности локальной ИС

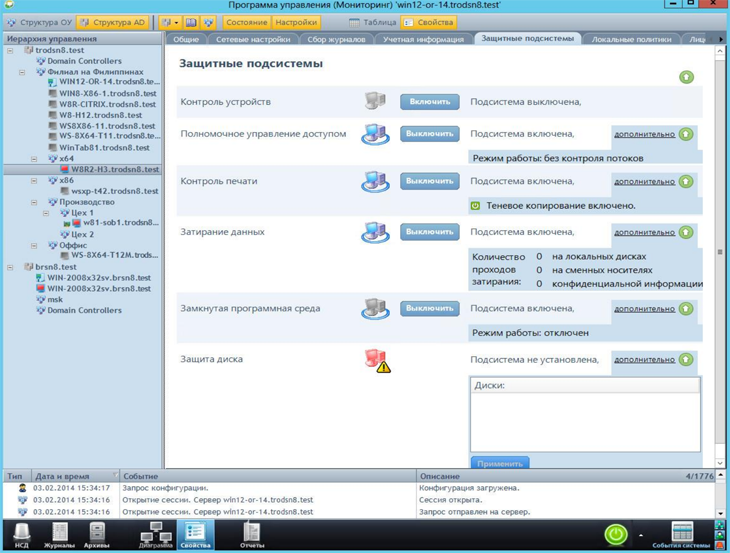

Для защиты от НСД возможно применение программы SecretNet (рисунок 6) - это сертифицированное средство защиты информации от несанкционированного доступа, которое позволяет привести автоматизированные системы в соответствие требованиям регулирующих документов.

Рисунок 6. Окно системы SecretNet

К основным возможностям системы относятся[19]:

- Аутентификация пользователей.

- Разграничение доступа пользователей к информации и ресурсам ЛВС.

- Доверенная информационная среда.

- Контроль утечек и каналов распространения конфиденциальной информации.

- Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

- Централизованное управление системой защиты, оперативный мониторинг и аудит безопасности.

- Масштабируемая система защиты, возможность применения SecretNet (сетевой вариант) в организации с большим количеством филиалов.

- Защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI).

Подключение компонентов ИС к корпоративной сети сопровождается ростом уровня угроз и, соответственно, ответственности контроля безопасности по мере увеличения числа пользователей в сети ИС.Корпоративные сети с тысячами или даже десятками тысяч пользователей с точки зрения безопасности можно рассматривать как потенциально враждебные, как, например, Интернет.В таких сетях разумно предположить, что будут подключены портативные компьютеры и будет установлено несанкционированное ПО, даже если это запрещено корпоративными правилами. Так как сеть обычно охватывает множество сайтов или даже стран, строгую физическую защиту всех пользователей сетевого оборудования трудно или невозможно осуществлять и поддерживать.

В этих случаях ИС должна быть защищена от корпоративной сети через более сложные безопасные соединения (рисунок 7).

Рисунок 7. Подключение ИСк корпоративной сети

Рисунок 7. Подключение ИСк корпоративной сети

Сеть между двумя межсетевыми экранами (МЭ) на рисунке 7 образует так называемую демилитаризованную зону. DMZ–demilitarizedzone– часть компьютерной сети, находящаяся между локальной сетью и Интернетом. Обеспечивает выход в Интернет и внешнее присутствие в нём, скрывая при этом внутреннюю сеть организации и предотвращая прямое обращение к ней. Межсетевые экраны образуют границы корпоративной сети и сети системы автоматизации. Прокси приложения размещаются в сети DMZ. Этот прокси-сервер интегрирован в ИС, которая должна быть доступна из корпоративной сети.Примерами являются терминальные службы и услуги доступа данных.Внешние соединения прекращаются в прокси-сервере, который устанавливает новые соединения с соответствующим сервером в ИС для выполнения запрошенной услуги. Этот путь не имеет прямой связи между существующими внешней сетью и узлами сети ИС.

Дополнительная безопасность может быть достигнута с помощью отдельного прокси-сервера для каждого дополнительного сервиса, осуществляемого таким образом. Этот принцип позволяет конфигурировать каждый прокси-сервер как безопасный по отношению к осуществляемому сервису, и не позволяет атакующему использовать уязвимости в одной службы в последующей атаке.

Чтобы убедиться, что попытка вторжения обнаружена как можно раньше, МЭ и DMZ сети должны включать в себя системы обнаружения сетевых вторжений (IntrusionDetectionSystem–IDS).

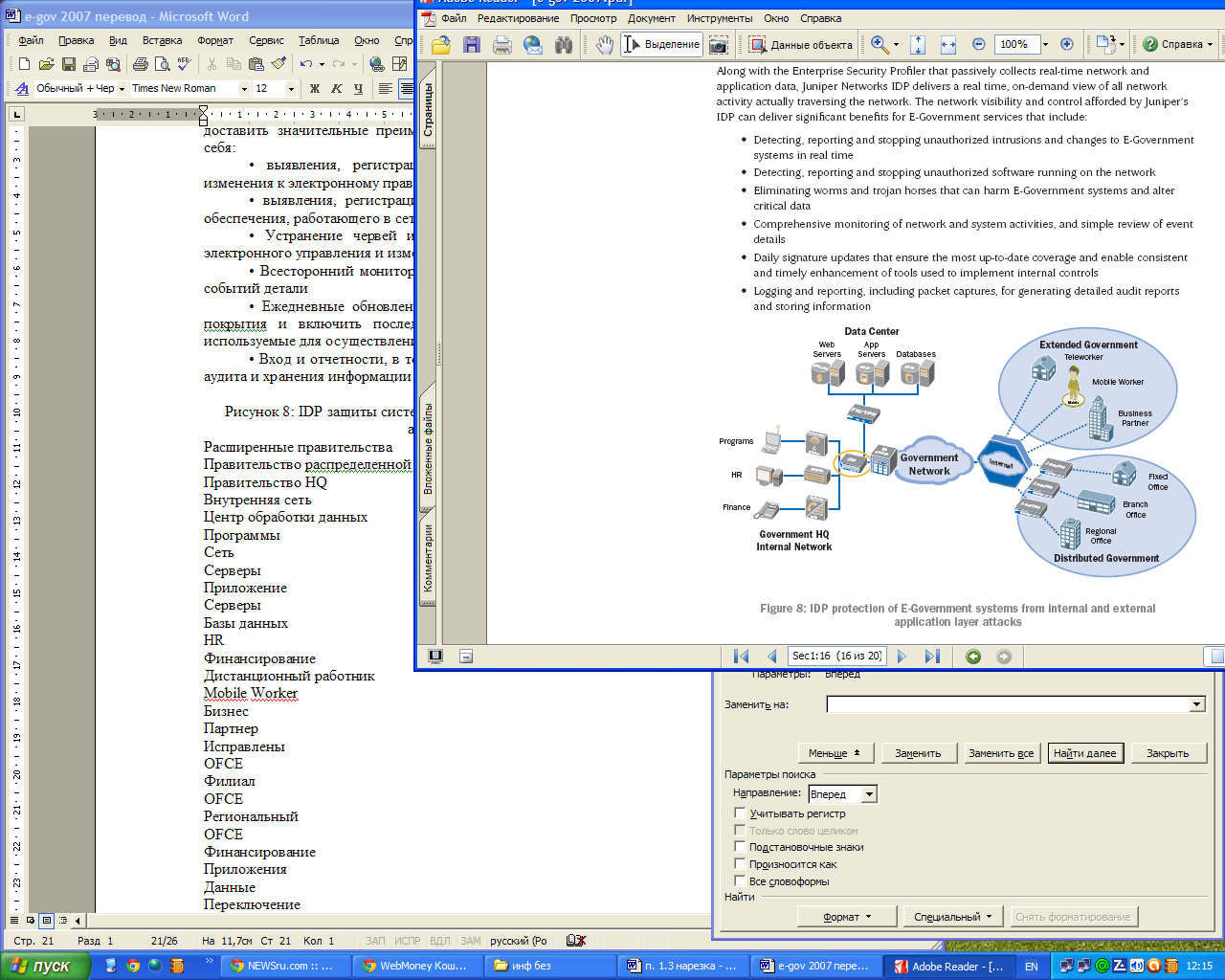

Примером системы обнаружения и предотвращения вторжений в ИС может служить разработка JuniperNetworksIDP компании США JuniperNetworks, Inc, которая также учитывает, что серверы ИС могут потребовать совместного использования и обмена данными между серверами приложений ИС, необходимых для некоторых типов модулей управления вышестоящих для этих кросс-сервера коммуникаций (рисунок 8).

Рисунок 8. Система защиты ИС от внутренних и внешних атак на уровне приложений

Система JuniperNetworksIDP обеспечивает обнаружение и предотвращение вторжений как известных, так и неизвестных угроз прикладного уровня в сетевом трафике и устраняет эти угрозы в режиме реальном времени. Продукты JuniperNetworksIDP также обнаруживают использование несанкционированных приложений, таких как мессенджеры или совместного использования файлов. IDPJuniperNetworks решение с мульти-методом обнаружения (Multi-MethodDetection, MMD ™), обеспечивает всесторонний охват за счёт использования нескольких механизмов обнаружения.

Видимость (visibility) и контроль сети, предоставляемые JuniperNetworksIDP, могут обеспечить следующие преимущества:

- выявления, регистрации и прекращения деятельности несанкционированного ПО, работающего в сети;

- устранение червей и троянских коней, которые могут повредить ИС и изменять критически важные данные;

- всесторонний мониторинг сети и системной деятельности, а также простой обзор деталей событий;

- ежедневные обновления программ обнаружения атак и постоянное совершенствование инструментов, используемых для осуществления внутреннего контроля;

- регистрация и отчётность, в том числе захват пакетов, для создания подробных отчётов аудита и хранения информации.

Для контроля за МЭ и IDS должна быть использована отдельная система управления безопасностью. Она должен быть подключена к управлению портами МЭ и IDS через управление сетью безопасности, которая должна быть отделена немаршрутизируемой экранированной подсетью. Система управления безопасностью должна быть в состоянии собирать журналы регистраций МЭ и IDS, анализировать их и генерировать сигнал тревоги, если она сделает вывод, что осуществляется попытка вторжения. Она должна иметь возможность быстро изолировать ИС от корпоративной сети в случае обнаружения попытки вторжений в DMZ. Это, например, может быть организовано с помощью электрических переключателей, отсоединения сетевой связи или питания МЭ и сетевого оборудования в сети DMZ.

Подключение одного или нескольких удалённых компьютеров к сети обычно связано с использованием связи через совместно используемые или общественные сети, такие как интранет компании, интернет, или коммутируемые телефонные линии. Специальные меры, необходимые для защиты от таких связей, включающих наблюдение, перехват, изменение или фальсифицирование данных.

В целом, удалённые соединения должны быть созданы с таким высоким уровнем безопасности, который организация может поддержать. Такой уровень всегда должен включать строгую аутентификацию, а также, если возможно, – верификацию и сертифицирование. Политика удалённого доступа должна устанавливать ограничения, допуская только минимальное количество прав для минимального числа удалённых пользователей, которые являются необходимыми.

Возможности удалённого соединения, связанного с сетями общего пользования, очевидно, ниже, чем у сети ИС, которая физически защищена и часто с полным резервированием. Удалённые соединения поэтому не следует использовать для обеспечения безопасности или критически важных коммуникаций.

Такого рода соединение может быть установлено как модемное соединение или на основе VPN. VPN (VirtualPrivateNetwork) – виртуальная частная сеть подсети корпоративной сети, обеспечивающая безопасное вхождение в неё удалённых пользователей. Подсети используются для безопасной пересылки через Интернет конфиденциальных данных за счёт инкапсуляции (туннелирования) IP-пакетов внутрь других пакетов, которые затем маршрутизируются. Соединение VPN, таким образом, образует туннель для безопасной связи между конечными точками по обе стороны от совместно используемых или общественных сетей (рисунок 8).

Рисунок 8. Удалённый доступ ИС АСУ - VPN соединение

Рисунок 8. Удалённый доступ ИС АСУ - VPN соединение

Клиент удалённого доступа устанавливает соединение VPN к серверу VPN, который находится на сайте. Для взаимной аутентификации, клиент сам осуществляет проверку подлинности на сервере VPN и сервер VPN сам проверяет вызывающего клиента. Сервер VPN предпочтительно располагать в демилитаризованной зоне, которая защищает ИС как показано на рисунке 2.3.5.

В международной практике обычно поставщики ИС АСУ в состоянии обеспечить стандартизированное решение для этого.

При этом, независимо от того, что подключён удаленный клиент компьютер, в итоге получается, что он становится элементом ИС. Поэтому он должен быть защищён таким же образом, как компьютеры в ИС выверенной зоны, включая все меры безопасности, описанные в данном документе. На удалённом компьютере не должно быть никаких других сетевых подключений, кроме VPN, и он должен не оставаться без присмотра в то время, как включено удалённое соединение. Для дальнейшего снижения рисков, связанных с удалённым доступом, удалённому клиенту может быть разрешено подключаться к терминальному серверу в DMZ, которые только обеспечивает дистанционные интерактивные сессии, но не доступ к файлам и никаким другим сетевым службам.

Права доступа к данным удалённых пользователей должны быть максимально ограничены. Тем не менее, необходимые привилегии для удалённой поддержки могут быть весьма обширными, возможно, даже включая права администратора. Существует также определённый риск того, что обрыв связи во время удалённого сеанса оставит систему в неопределенном или нежелательном состоянии. Следовательно, при оценке преимущества удалённой поддержки, в каждом случае необходимо тщательно взвесить потенциальные риски, а также персонал ИС всегда должен быть готов принять корректирующие действия в случае, если что-то пойдет не так.

Подводя итог, следует отметить, что задача защиты от угроз информационной безопасности – комплексная задача, включающая разнообразные методы и средства защиты.

Заключение

Проблемы оценки и снижения рисков реализации угроз информационной безопасности привлекают все большее внимание специалистов в области телекоммуникационных сетей, вычислительных систем, экономики и многих других областей современного общества. Это связано с глубокими изменениями, вносимыми современными информационными технологиями во все сферы жизни государства и граждан. Современное общество чаще всего называют информационным, и при оценке степени его развития объем произведенной им информации и информационных услуг зачастую важнее объема произведенных им предметов материального потребления. При этом изменился сам подход к понятию «информации». Ценность информации, хранящейся, обрабатываемой или передаваемой в современных информационно-вычислительных системах, зачастую во много раз превышает стоимость самих систем. Обладание ценной информацией и способность защитить ее от широкого спектра дестабилизирующих воздействий случайного или преднамеренного характера становится важнейшей причиной успеха или поражения в различных областях жизни общества.

Наиболее рациональными и широко применяемыми способами снижения уровня реализации угроз информационной безопасности становятся защита от вредоносного программного обеспечения, организация безопасной передачи данных, предотвращение несанкционированного доступа к ресурсам сети, разработка политики безопасности.

В ходе курсового исследования были получены следующие результаты:

- Определены виды и состав угроз информационной безопасности.

- Проведен их анализ влияния угроз информационной безопасности на другие виды безопасности.

- Разработаны практические рекомендации по внедрению организационных и технических мер для снижения уровня угроз информационной безопасности.