Файл: Системы предотвращения утечек конфиденциальной информации (DLP)..pdf

Добавлен: 26.05.2023

Просмотров: 69

Скачиваний: 5

СОДЕРЖАНИЕ

Глава 1. Сущность понятия «система предотвращения утечек конфиденциальной информации»

1.1. Определение понятия «система предотвращения утечек конфиденциальной информации»

1.2 Преимущества и недостатки DLP-системы

Глава 2. Принцип работы DLP системы

2.1 Принцип работы DLP системы

2.2 Схемы функционирования DLP системы

3.1 Описание программы SecureTower

Пользовательский интерфейс DLP- системы состоит из следующих компонент:

- Консоль администратора. Применяется для централизованной установки и настройки работы всех элементов программы, а так же для удаленной установки программ-агентов на рабочие станции сети. В данный консоль можно устанавливать и изменять параметры перехвата и периодичность индексирования данных, просматривать статистику по перехваченному трафику в режиме реального времени, а также настраивать систему уведомлений о сбоях в работе системы перехвата.

- Консоль службы безопасности. Это главный консоль. Для практичности данный консоль разделен на четыре модуля - «Центр обеспечения безопасности» «Активность пользователей», «Центр отчетности» и «Поиск информации».

Алгоритм работы системы SecureTower представлен на рисунке 3.

Рисунок 3. Алгоритм работы системы SecureTower

Специальные программы, так называемые программы-агенты перехватывается централизованно нешифрованный трафик, который циркулирует в сети фирмы

В случае применение централизованного метода перехвата трафик копируется на сервер перехвата с помощью управляемого коммутатора. На сервере перехвата, выполняется анализ полученного трафика, в результате анализа выделяются нужные данные и сохраняются во внешнее хранилище.

Программы-агенты способны перехватить нешифрованный и шифрованный трафик. Агенты системы SecureTowerу устанавливаются даленно на компьютеры сервером контроля рабочих станций. И затем, отслеживают данные, которые пересылаются в мессенджерах и по электронной почте, операции, производимые с буфером обмена, все случаи отправки информации пользователями на внешние устройства и принтеры, передавая все перехваченные данные на сервер обработки. Также при помощи программ-агентов осуществляется мониторинг деятельности сотрудников на рабочих местах и сбор статистических данных для формирования отчетов.

После перехвата вся информация поступает на сервер обработки данных, где производится построение индексов информации, находящейся в базе, с последующим сохранением индексов в хранилище сервера обработки информации. В дальнейшем поиск осуществляется по файлам поискового индекса, тогда как содержимое всех найденных документов автоматически подгружается из базы данных и отображается в клиентской консоли[18].

Итак, после изучения системы предотвращения утечек конфиденциальной информации SecureTowerу, можно выделить, следующие требования, на которые следует обратить внимание в процессе покупки фирмой данной системы. Вот какие требования:

- охват всех каналов коммуникации (Skype, ICQ, HTTP, e-mail и прочих);

- отслеживание записи информации на внешние носители (CD/DVD, «флэшки», внешние винчестеры), вывода ее на печать и передачи на другие компьютеры с помощью беспроводных соединений;

- возможность внедрить систему без необходимости обеспечения доступа сторонних специалистов к защищаемой конфиденциальной информации и без остановки деятельности организации во время внедрения системы;

- возможность выявления не только точных копий конфиденциальных документов, но и их измененных вариантов;

- ведение журнала действий каждого из пользователей;

- возможность введения различных групп пользователей с различными полномочиями доступа к информации[19].

При выборе системы защиты от утечек информации необходимо обязательно учесть, во сколько фирме обойдется, в конечном счете, ее внедрение. Возможно, будет гораздо выгоднее купить более дорогой программный продукт, не требующий тщательной настройки специалистами той компании, которая продает вам систему защиты, чем оплачивать многомесячный труд этих специалистов — он, как правило, отнюдь не дешев. Кроме того, как уже было указано выше, при выборе такой системы необходимо по возможности избегать доступа «внедренцев» к той информации, утечки которой вы хотите предотвратить.

Заключение

Сегодня защита конфиденциальных данных - одна из главных задач любого бизнеса. Почти каждая компания располагает торговыми или промышленными секретами, приватными сведениями своих сотрудников, клиентов и партнеров, а в некоторых случаях интеллектуальной собственностью и другими цифровыми активами. Чтобы защитить всю эту информацию от несанкционированного доступа, предприятия берут на вооружение брандмауэры, системы обнаружения и предотвращения вторжений, средства двухфакторной аутентификации, а также другие продукты и технологии.

В результате проведенного исследования по данной теме, можно заключить, что DLP-системы проходят стадию активного технического развития. Потому, что за последние несколько лет рынок стал свидетелем выхода существенно обновленных версий всех представленных как в России, так и за рубежом, лидирующих решений по борьбе с утечками. Системы постоянно обогащаются новым функционалом, благодаря запуску новых проектов вырабатываются новые практики борьбы. В результате остается все меньше сценариев, которыми потенциально может воспользоваться злоумышленник, пытающийся незаметно вывести конфиденциальные данные за пределы информационной системы.

В заключение, можно сказать, что область защиты конфиденциальной информации от перемещения вовне продолжает активно развиваться.

К счастью, сегодня любая электротехническая компания может достаточно эффективно бороться с утечками информации, предотвращая их, а значит, и, спасая себя от всех тех неприятностей, с которыми они, в конечном итоге, связаны. Для этого вполне достаточно найти качественную DLP-систему и грамотно ее использовать.

Список использованных источников

- Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" (с изменениями и дополнениями).

- «Информационная технология. Практические правила управления информационной безопасностью» — ГОСТ Р ИСО/МЭК 17799-2005.

- Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция

- Дрозд, А. Утечка за ускользающим трафиком // Бизнес журнал, 2013 №2. с. 10

- Data Loss Prevention Технологии предотвращения утечек конфиденциальной информации из информационной системы вовне [онлайн] -URL: http://www.tadviser.ru/index.php/%D0%98%D0%91_-_%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D1%8F_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0 %86%D0%B8%D0%B8 (дата обращения 22.11.2016)

- DLP-системы — что это такое? Выбор DLP-системы [онлайн] -URL: http://computerologia.ru/14333-2/ (дата обращения 22.11.2016)

- DLP – СИСТЕМЫ : ФУНКЦИОНИРОВАНИЕ И МОДЕЛЬ // В.А. Артамонов. [онлайн] -URL: http://itzashita.ru/wp-content/uploads/2012/11/DLP_p12.pdf (дата обращения 28.11.2016)

- SecureTower – надежная программа для контроля USB-накопителей и буфера обмена [онлайн] -URL: http://dimio.org/securetower-nadezhnaya-programma-dlya-kontrolya-usb-nakopitelej-i-bufera-obmena.html (дата обращения 30.11.2016)

- SecureTower [онлайн] -URL: https://ru.wikipedia.org/wiki/SecureTower (дата обращения 30.11.2016).

- Как предотвратить утечки информации? // Р. Идов.[онлайн] -URL: http://market.elec.ru/nomer/44/kak-predotvratit-utechki-informacii/ (дата обращения 30.11.2016)

- Как работает DLP технология [онлайн] -URL: http http://www.hifinews.ru/advices/details/122.htm (дата обращения 28.11.2016).

- Как это работает. Основные принципы работы системы SecureTower [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016)

- Кумунжиев, К.В. Зверев, И.Н. МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ http://www.science-education.ru/ru/article/view?id=14741 (дата обращения 28.11.2016).

- Обзор DLP-систем на мировом и российском рынке [онлайн] -URL: http://www.anti-malware.ru/node/14517#part2 (дата обращения 22.11.2016).

- Официальный сайт компании Software // Security Systems [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016)

- Официальный сайт компании Falcongaze // О компании Falcongaze [онлайн] -URL: https://falcongaze.ru/about/ (дата обращения 30.11.2016).

- Официальный сайт компании "Астерит" // SecureTower [онлайн] -URL: http://asterit.ru/securetower (дата обращения 30.11.2016)

- Предотвращение утечек информации [онлайн] -URL:https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%A_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 22.11.2016).

Шихов, Е. Обзор DLP-систем на мировом и российском рынке http://www.anti-malware.ru/node/14517#part3 (дата обращения 28.11.2016).

Приложения

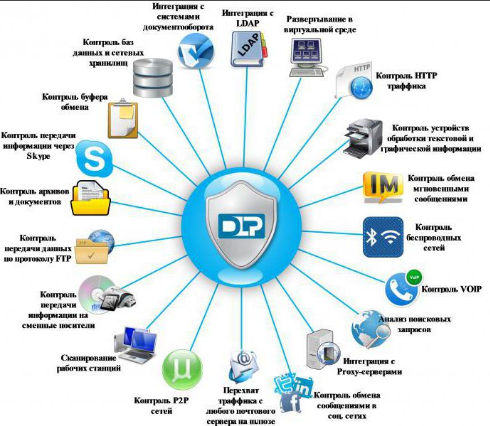

Рисунок 1. Что делает DLP-система

-

Обзор DLP-систем на мировом и российском рынке [онлайн] -URL: http://www.anti-malware.ru/node/14517#part2 (дата обращения 22.11.2016) ↑

-

DLP – СИСТЕМЫ : ФУНКЦИОНИРОВАНИЕ И МОДЕЛЬ // В.А. Артамонов. [онлайн] -URL: http://itzashita.ru/wp-content/uploads/2012/11/DLP_p12.pdf (дата обращения 28.11.2016) ↑

-

Предотвращение утечек информации [онлайн] -URL:https://ru.wikipedia.org/wiki/%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D0%B5_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 22.11.2016) ↑

-

DLP-системы — что это такое? Выбор DLP-системы [онлайн] -URL: http://computerologia.ru/14333-2/ (дата обращения 22.11.2016) ↑

-

Дрозд, А. Утечка за ускользающим трафиком // Бизнес журнал, 2013 №2. с. 10 ↑

-

Data Loss Prevention Технологии предотвращения утечек конфиденциальной информации из информационной системы вовне [онлайн] -URL: http://www.tadviser.ru/index.php/%D0%98%D0%91_-_%D0%9F%D1%80%D0%B5%D0%B4%D0%BE%D1%82%D0%B2%D1%80%D0%B0%D1%89%D0%B5%D0%BD%D0%B8%D1%8F_%D1%83%D1%82%D0%B5%D1%87%D0%B5%D0%BA_%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%86%D0%B8%D0%B8 (дата обращения 22.11.2016) ↑

-

Бизнес-журнал, 2013/02: Новосибирская область. Авторы: Бизнес-журнал. Объединенная межрегиональная редакция ↑

-

Федеральный закон от 29 июля 2004 г. N 98-ФЗ "О коммерческой тайне" (с изменениями и дополнениями). ↑

-

«Информационная технология. Практические правила управления информационной безопасностью» — ГОСТ Р ИСО/МЭК 17799-2005. ↑

-

Как работает DLP технология [онлайн] -URL: http http://www.hifinews.ru/advices/details/122.htm (дата обращения 28.11.2016). ↑

-

Шихов, Е. Обзор DLP-систем на мировом и российском рынке http://www.anti-malware.ru/node/14517#part3 (дата обращения 28.11.2016). ↑

-

Кумунжиев, К.В. Зверев, И.Н. МЕТОД ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ DLP-СИСТЕМЫ ПРИ СЕМАНТИЧЕСКОМ АНАЛИЗЕ И КАТЕГОРИЗАЦИИ ИНФОРМАЦИИ http://www.science-education.ru/ru/article/view?id=14741 (дата обращения 28.11.2016). ↑

-

Официальный сайт компании Falcongaze // О компании Falcongaze [онлайн] -URL: https://falcongaze.ru/about/ (дата обращения 30.11.2016). ↑

-

SecureTower [онлайн] -URL: https://ru.wikipedia.org/wiki/SecureTower (дата обращения 30.11.2016). ↑

-

SecureTower – надежная программа для контроля USB-накопителей и буфера обмена [онлайн] -URL: http://dimio.org/securetower-nadezhnaya-programma-dlya-kontrolya-usb-nakopitelej-i-bufera-obmena.html (дата обращения 30.11.2016) ↑

-

Официальный сайт компании "Астерит" // SecureTower [онлайн] -URL: http://asterit.ru/securetower (дата обращения 30.11.2016) ↑

-

Как это работает. Основные принципы работы системы SecureTower [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016) ↑

-

Официальный сайт компании Software // Security Systems [онлайн] -URL: http://securetower.by/products/secure-tower/more-details.html (дата обращения 30.11.2016) ↑

-

Как предотвратить утечки информации? // Р. Идов.[онлайн] -URL: http://market.elec.ru/nomer/44/kak-predotvratit-utechki-informacii/ (дата обращения 30.11.2016) ↑