Добавлен: 26.05.2023

Просмотров: 135

Скачиваний: 4

СОДЕРЖАНИЕ

1. Теоретические аспекты защиты сети

1.1. Понятие и безопасность локальной сети

1.2. Типы атак на локальную сеть

2. Обзор средств защиты сетевой инфраструктуры

2.2. Фильтрующие маршрутизаторы

3. Выбор и реализация комплекса мер по защите сетевой инфраструктуры

3.1. Обоснование выбора средства защиты информационной безопасности

3.2. Реализация комплекса мер по защите сети

Исходя из ранее выбранных способов защиты ЛВС, нарисуем структурную схему сети, рисунок 4.

Рис. 4. Карта сети

Выбор Роутера.

Ранее мы выявили требования к данному устройству:

- Устройство должно быть промышленного класса для обеспечения бесперебойной работы

- Устройство должно иметь независимые Ethemet-порты, для организации работы двух провайдеров подключенных к локальной сети

- Устройство должно иметь быстрый процессор и широкие возможности по настройке внутреннего фаервола.

Под эти параметры нам подходит MikroTik RouterBOARD 2011L, рисунок 5.

Рис. 5. MikroTik RouterBOARD 2011L

Таблица 1

Технические характеристики MikroTik RouterBOARD 2011L

|

Тип устройства |

Router |

|

Объем оперативной памяти |

64 Мб |

|

Количество портов |

10 независимых Ethernet 10/100/1000 Мбит/сек |

|

Процессор |

600 мегагерцовый процессор Atheros MIPS 74K |

|

управление |

Консольный порт, веб-интерфейс, специальное ПО |

|

Поддержка стандартов |

Auto MDI/MDIX, Power Over Ethernet |

Серия маршрутизаторов Mikrotik RB2011 - серия доступных многопортовых устройств.

RB2011iL-IN - модель с процессором Atheros AR9344 600MHz. Основное достоинство модели - пять 10/100Mbit FastEthernet и пять 10/100/1000Mbit Ethernet. Также 10й порт оснащен функцией PoE (Power over Ethernet), позволяющей передавать питание на подключённое устройство, если оно поддерживает питание по данному стандарту. Все характеристики представлены на таблице 1. Также устройство поддерживает все функции и особенности RouterOS - специальной операционной системы разработанной производителем маршрутизаторов.

Роутер поддерживает: динамические маршруты, хотспот, firewall, мониторинг в реальном времени и другие возможности.

Динамическая маршрутизация - это маршрутизация, применяемая для общения роутеров между собой. роутеры передают важную информацию о том какие сети к ним подключены.

Хотспот (Hotspot) - технология реализующие безопасное подключение гостевых пользователей к сети интернет, изолированно от ресурсов локальной сети.

Выбор и реализация прокси-сервера

Исходя из особенностей локальных сетей учебных учреждений, таких как приемлемая стоимость решения, высокая надежность и отказоустойчивость, мой выбор пал на апаратно-программный комплекс с использованием бесплатно распространяемого пакета Squid и надежного оборудования, которое позволит хранить большое количество кэшируемой информации.

Аппаратная составляющая

В качестве аппаратной базы для сервера была выбрана платформа Depo Storm 1160NT (Таблица 2) - готовое решение, рассчитанное на круглосуточную работу, имеющее большой жесткий диск для кэширования интернет страниц и процессор способный выдержать большую нагрузку.

Таблица 2

Технические характеристики прокси-сервера

|

Процессор |

Xeon® E3-1200 v3 |

|

Чипсет: |

Intel ® C222 |

|

Память: |

16Гб оперативной памяти по спецификации DDR3-1600/1333 |

|

Жесткие диски: |

1 Тб |

|

Сетевой интерфейс: |

Двухпортовый интегрированный Gigabit Ethernet 1x Intel® i217LM |

|

Система охлаждения: |

1 вытяжной вентилятор , 1 вентилятор блока питания |

|

Блок питания: |

Блок питания мощностью 300Вт |

|

Исполнение: |

Отдельно стоящая башня - MiniTower. Размеры (ДВШ, мм) 425*362*184. |

|

Расширение: |

2 слота PCI-E 3.0 |

Программная составляющая

В качестве proxy- сервера была выбран сборный программный комплекс из операционной системы Debian, набора пакетов Squid для управление трафиком и визуальным интерфейсом Sams.

Debian - это свободно распространяемая, Unix-подобная, операционная система для компьютера, основной особенностью которой является стабильность и невосприимчивость вирусов Windows-подобных систем.

Squid - это решение широких требований к кэширующему и прокси серверу, которое масштобируемо для сетей от уровня небольшой локальной сети кафедры до сети большого научного комплекса. Squid является высокопроизводительным кеширующим прокси-сервер для клиентов, поддерживающий FTP и HTTP объекты данных. Одним из достоинств, является то, что он хранит кеш не только на HDD, но и часто обрабатываемые объекты находятся в быстром доступе - в оперативной памяти, среди этих объектов могут присутствовать сохраненные сайты и DNS адреса, что способствует увеличению скорости поиска необходимого ресурса в сети Internet.

Squid потребляет очень скромную часть ресурсов системы, что даёт возможность устанавливать его даже на самые посредственные конфигурации.

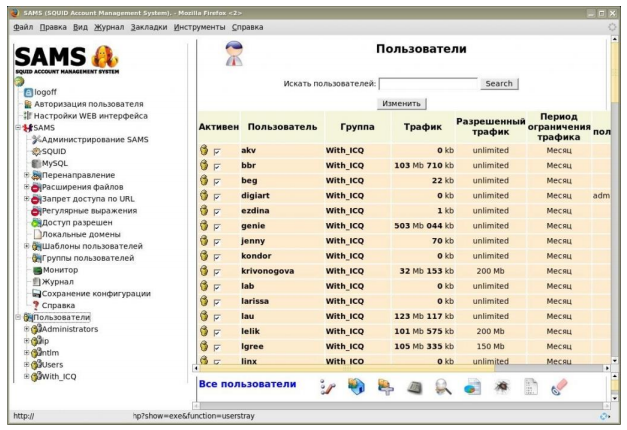

SAMS представляет собой программное средство для администрирования доступа пользователей к прокси-серверу SQUID

Состав Squid.

Основным компонентом системы является кэширующий HTTP-сервер. Который предназначенный для организованного безопасного доступа студентов и преподавателей в интернет.

Принцип работы этого модуля прост - после запуска он начинает ждать запросы на порт прокси-сервера 3128. Для того чтобы пользователи могли получить доступ в интернет, им необходимо указать адрес HTTP прокси- сервер в настройках браузера.

Прокси-сервер принимает запросы от клиентов и генерирует ответ который основан на документах, сохранённых в локальном КЭШе. Он выступает в качестве сервера при приеме HTTP запросов от клиентов сети, и клиентом по отношению к удаленным серверам, с которыми он устанавливает контакт, когда не может ответить на запрос, используя данными из локального КЭШа.

Рассмотрим его работу более подробно. Когда Squid начинает работать, он находится в ожидания запросов от клиентов на специально назначенный порт. После получения запроса создаётся новый поток для каждого клиента. Поток обработки анализирует запрос.

Если запрос должен извлечь документ, тогда, документ копируется из КЭШа на компьютер клиента, при этом увеличивается на пункт число удачного использования кэша (cache hit).

Если же необходимого документа нет в КЭШе, тогда, запрос будет послан удалённому серверу, с которого запрашивается документ. При этом число неудачного использования КЭШа (cache misses), будет увеличено на единицу.

Клиенту передается ответ от удалённого сервера. В добавление к этому в случае удачного ответа на запрос и при условии, что данный сервер не находиться в списке доступных серверов к которым разрешен доступ без прокси-сервера, найденный документ будет сохранён в КЭШе на локальном диске.

Каждый раз при получении новой версии кэшируемого документа, она заменяет собой старую версию в КЭШе.

Squid может выполнять следующие функции:

- Запрет доступа к различным не желательным сайтам

- ведение журнала посещённых сайтов

- ограничение скорости доступа в интернет и т.д.

Как и большинство программных компонентов для Linux, Squid не имеет графического интерфейса настройки. Настройка параметров работы прокси-сервера производится из текстового конфигурационного файла, располагающегося \etc\squid\squid.conf.

Для этого будет использована система SAMS, которая поможет вести контроль пользователей в привычном оконном режиме

SAMS (Squid Accaunt Management System) - это система для учета доступа пользователей через прокси сервер к ресурсам интернет. Всю работу по проксированию, кэшированию и перенапровлению берет на себя Squid, а SAMS занимается учетом трафика и управлением пользователями.

После настройки данного программно-аппаратного комплекса мы можем визуально наблюдать как за активностью пользователей, так и видеть сообщения об угрозах (Рисунок 6).

Рис. 6. Окно Sams отображающее расход трафика по пользователям

Заключение

На основании сделанного исследования можно сделать вывод, что глобальная сеть является опасной средой обмена информации и применение средств обеспечивающих информационную безопасность ЛВС является необходимым для корректной работы компьютерной сети любой организации.

Данная работа посвящена обеспечению безопасности сети образовательного учреждения от угроз. Для реализации данной задачи требовалось изучить возможные угрозы для ЛВС, а также выбрать решение обеспечивающее защиту, отвечающее необходимым критериям. Также было подобрано программное обеспечение для прокси-сервера. Таким образом, результаты проделанной работы полностью удовлетворяют задачам и цели работы, которые можно считать выполненными.

Список использованных источников

Нормативные правовые акты

- Федеральный закон от 27.07.2006 N 152-ФЗ (ред. от 03.07.2016) «О персональных данных» [Электронный ресурс] // СПС КонсультантПлюс. - Режим доступа: http://www.consultant.ru/cons/cgi/online.cgi?req=doc; base=LAW;n=200556#0 (дата обращения: 02.02.2017)

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения» [Электронный ресурс] // Электронный фонд правовой и нормативно-технической документации. – Режим доступа: http://docs.cntd.ru/document/1200058320 (дата обращения: 02.02.2017)

Монографии и периодические издания

- Безруков Н.Н. Компьютерные вирусы / Н.Н. Безруков. - М.: Наука, 2011.- 345 c.

- Блинов А.М. Информационная безопасность: Учебное пособие. Часть 1. - СПб.: Изд-во СПбГУЭФ, 2010. - 96 с.

- Бузов Г.А. Защита от утечки информации по техническим каналам: учебное пособие. - Горячая Линия-Телеком, 2015. - 416 с.

- Валиев И.А., Шустов К.В., Мифтахова Л.Х. Комплексная система защиты информации в организации // Производственный менеджмент: теория, методология, практика. - 2016. - № 8. - С. 37-44.

- Кирсанов Д.А. Понятный Internet. - М.: Символ-Плюс, 2011. - 198 с.

- Максименков А.В., Селезнев М.Л. Основы проектирования информационно-вычислительных систем и сетей ЭВМ. – М.: Радио и связь, 2010. - 398 с.

- Мельников В.А. Защита информации в компьютерных системах. - М.: Финансы и статистика, 2011. - 268 с.

- Мостовой Д.Ю. Современные технологии борьбы с вирусами. – М.: Мир ПК, 2010. - 104 с.