Добавлен: 17.06.2023

Просмотров: 64

Скачиваний: 3

Возможности:

- Обнаружение атак на информационную систему и их оперативное предотвращение.

- Повышение уровня защищенности информационных систем, центров обработки данных, рабочих станций пользователей, серверов и телекоммуникационного оборудования.

- Расследование инцидентов информационной безопасности.

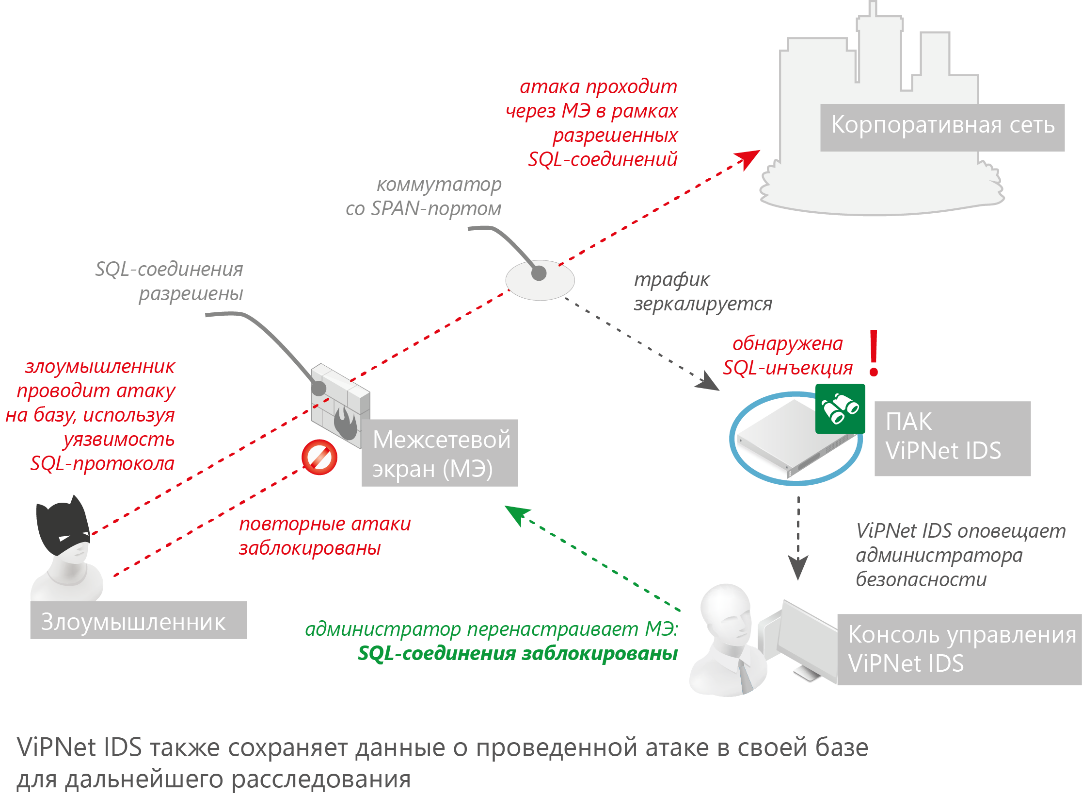

ViPNet IDS оперативно предотвращает развитие компьютерной атаки. При обнаружении вторжения система регистрирует событие, идентифицирует атаку и моментально оповещает администратора.

ViPNet IDS подключается к каналам связи контролируемых информационных систем по Т-образной схеме с использованием коммутатора со SPAN-портом или TAP-устройства. Трафик, проходящий через коммутатор, зеркалируется и передается на ПАК. Таким образом, ViPNet IDS не влияет на характер прохождения трафика через канал.

2. Практическая часть

В данном разделе рассмотрим типовой вариант построения корпоративной системы безопасности с учетом рекомендаций SAFE компании Cisco Systems.

Для построения такой системы в центральном офисе рекомендуется использовать модели "Межсетевых экранов" с функцией резервирования серий Cisco PIX-515Е, Cisco PIX-525 или Cisco PIX-535 (в данном случае подойдет более дешевый аналог Cisco ASA5505) с поддержкой нескольких портов Fast Ethernet или Gigabit Ethernet. Межсетевые экраны этой серии позволяют осуществлять гибкую настройку политик безопасности, создание большого количества демилитаризованных зон (DMZ), наряду с высокой производительностью и надежностью этого критичного узла сети. В демилитаризованных зонах традиционно размещают важные узлы корпоративной сети, сегмент доступа к корпоративной сети, сегмент удаленного доступа клиентов или пользователей сети и др.

Для обеспечения комплексности защиты рекомендуется установка сенсоров обнаружения атак ("Система обнаружения атак") серии Cisco IDS 4200 (VipNET IDS) или систем предотвращения вторжений Cisco IPS 4200, которые имеют порты FastEthernet/Gigabit Ethernet и рассчитаны на различные скорости анализа проходящего трафика. Следует отметить, как уже отмечалось выше, что размещать рекомендуется такие сенсоры как на внешнем периметре доступа в публичные сети, так и на участках наиболее критичных ресурсов сети компании с целью предотвращения несанкционированного доступа к защищаемым ресурсам и атак на эти ресурсы. Преимуществом установки IPS является возможность работы данной системы в нескольких режимах – режиме обнаружения вторжений (трафик анализируется, при этом устройство не участвует в передаче трафика; блокировка трафика возможна только при использовании внешних устройств – межсетевого экрана, маршрутизатора, коммутатора уровня 3) и режиме предотвращения вторжений (трафик анализируется, при этом устройство участвует в передаче трафика и может осуществить блокировку нежелательного трафика без дополнительных внешних устройств) и смешанном режиме – режиме обнаружения вторжений и предотвращения вторжений (система предотвращения вторжений работает для одного участка сети, система обнаружения вторжений для другого участка сети).

2.1 Разработка общей структуры.

Локальная сеть предприятия ООО «Авалонж» представляет единую площадку со связью со внешним сервером. Связь между площадкой и сервером осуществляется через сети общего пользования.

Рассмотрим основные аспекты документа "Специальные требования и рекомендации по технической защите конфиденциальной информации" (далее СТР-К).

Документ определяет следующие основные вопросы защиты информации:

- Организацию работ по защите информации, в том числе при разработке и модернизации объектов информатизации и их систем защиты информации;

- Состав и основное содержание организационно-распорядительной, проектной, эксплуатационной и иной документации по защите информации;

- Требования и рекомендации по защите речевой информации при осуществлении переговоров, в том числе с использованием технических средств;

- Требования и рекомендации по защите информации при ее автоматизированной обработке и передаче с использованием технических средств;

- Порядок обеспечения защиты информации при эксплуатации объектов информатизации;

- Особенности защиты информации при разработке и эксплуатации автоматизированных систем, использующих различные типы средств вычислительной техники и информационные технологии;

- Порядок обеспечения защиты информации при взаимодействии абонентов с информационными сетями общего пользования.

Система или подсистема защиты информации, обрабатываемой в АС различного уровня и назначения, должна предусматривать комплекс организационных, программных, технических и, при необходимости, криптографических средств и мер по защите информации при ее автоматизированной обработке и хранении, при ее передаче по каналам связи.

Как уже отмечалось выше, основными направлениями защиты информации в АС является обеспечение безопасности от НСД и от утечки по техническим каналам утечки.

В качестве основных мер защиты информации рекомендуются (но не требуется!):

- Документальное оформление перечня сведений конфиденциального характера с учетом ведомственной и отраслевой специфики этих сведений;

- Реализация разрешительной системы допуска исполнителей (пользователей, обслуживающего персонала) к информации и связанным с ее использованием работам, документам;

- Ограничение доступа персонала и посторонних лиц в защищаемые помещения и помещения, где размещены средства информатизации и коммуникации, а также хранятся носители информации;

- Разграничение доступа пользователей и обслуживающего персонала к информационным ресурсам, программным средствам обработки (передачи) и защиты информации;

- Регистрация действий пользователей ас и обслуживающего персонала, контроль за несанкционированным доступом и действиями пользователей, обслуживающего персонала и посторонних лиц;

- Учет и надежное хранение бумажных и машинных носителей информации, ключей (ключевой документации) и их обращение, исключающее их хищение, подмену и уничтожение;

- Использование сзз, создаваемых на основе физико-химических технологий для контроля доступа к объектам защиты и для защиты документов от подделки; необходимое резервирование технических средств и дублирование массивов и носителей информации. Специальный защитный знак (сзз) - сертифицированное и зарегистрированное в установленном порядке изделие, предназначенное для контроля несанкционированного доступа к объектам защиты путем определения подлинности и целостности сзз, путем сравнения самого знака или композиции "сзз - подложка" по критериям соответствия характерным признакам визуальными, инструментальными и другими методами;

- Использование сертифицированных серийно выпускаемых в защищенном исполнении технических средств обработки, передачи и хранения информации;

- Использование технических средств, удовлетворяющих требованиям стандартов по электромагнитной совместимости;

- Использование сертифицированных средств защиты информации;

- Размещение объектов защиты на максимально возможном расстоянии относительно границы кз;

- Размещение понижающих трансформаторных подстанций электропитания и контуров заземления объектов защиты в пределах кз;

- Развязка цепей электропитания объектов защиты с помощью защитных фильтров, блокирующих (подавляющих) информативный сигнал;

- Электромагнитная развязка между линиями связи и другими цепями втсс, выходящими за пределы кз, и информационными цепями, по которым циркулирует защищаемая информация;

- Использование защищенных каналов связи (защищенных волс и криптографических средств зи;

- Размещение дисплеев и других средств отображения информации, исключающее несанкционированный просмотр информации;

- Организация физической защиты помещений и собственно технических средств с помощью сил охраны и технических средств, предотвращающих или существенно затрудняющих проникновение в здания, помещения посторонних лиц, хищение документов и информационных носителей, самих средств информатизации, исключающих нахождение внутри контролируемой зоны технических средств разведки или промышленного шпионажа;

- Криптографическое преобразование информации, обрабатываемой и передаваемой средствами вычислительной техники и связи (при необходимости, определяемой особенностями функционирования конкретных ас и систем связи);

- Предотвращение внедрения в автоматизированные системы программ-вирусов, программных закладок.

Обязательность тех или иных мер по защите информации также конкретизирована в СТР-К в зависимости от категории АС, "степени секретности" и режима обработки информации, особенностей построения конкретной АС и т.п.

Основной целью классификации АС, рассмотренной ранее, СТР-К называет дифференциальный подход к защите информации с целью разработки и применения необходимых и достаточных мер и средств защиты информации.

2.2 Внедрение программного и аппаратного обеспечения

2.2.1 Внедрение аппаратного обеспечения.

Основным назначением системы защищенного доступа к локальной сети является обеспечение эффективного взаимодействия между оборудованием предприятия с АРМ и удаленным сервером по защищенной сети передачи данных с использованием специализированного оборудования.

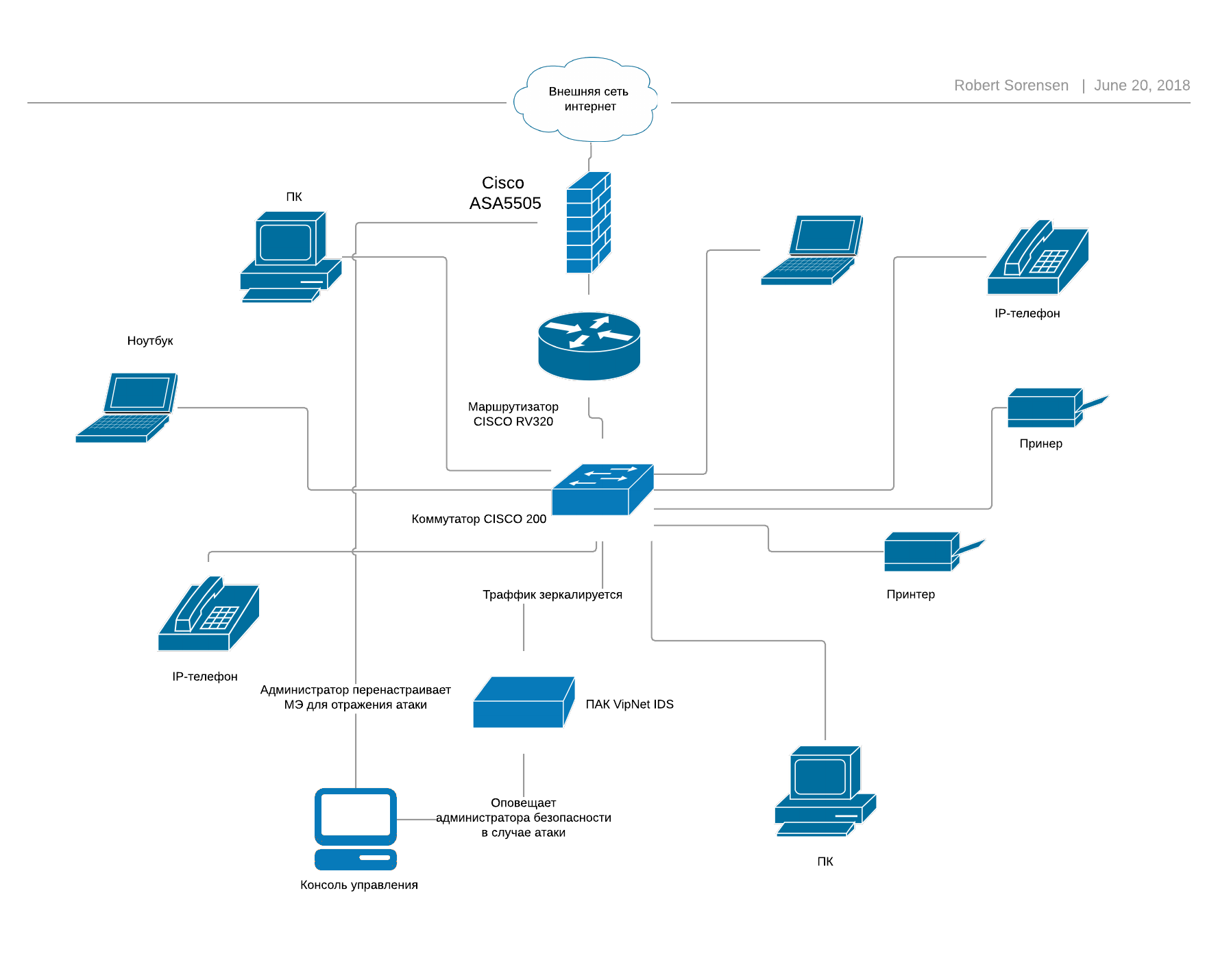

На рисунке 4 указана схема аппаратной архитектуры в контексте «Как должно быть».

Рисунок 4. Аппаратная архитектура

Технические характеристики устанавливаемого оборудования приведены в таблице 2, таблице 3 и таблице 4.

Технические характеристики.

Технические характеристики CISCO ASA 5505

Таблица 2

|

Физические характеристики CISCO ASA 5505 |

|

|

Размеры (ширина x |

20.04 x 17.45 x 4.45 |

|

Вес, кг: |

1.8 |

|

Тип установки, особенности конструкции: |

• Форм-фактор: настольный |

|

Параметры питания: |

• Входное напряжение: 100 - 240 В AC, 1.8 А, 50/60 Гц |

|

Характеристики памяти |

|

|

Память: |

256 МБ |

|

Минимальный объем системной флеш-памяти: |

64 МБ |

|

Интерфейсные порты |

|

|

Сетевые интерфейсы: |

8 x RJ-45 10/100 Fast Ethernet с динамической группировкой портов (включая 2 PoE-порта) |

|

Слоты расширения: |

1 x SSC |

|

Доступный пользователю слот для флеш-памяти: |

0 |

|

Порты USB 2.0: |

3 (1 спереди, 2 сзади) |

|

Последовательные порты: |

1 x RJ-45 консольный порт |

|

Сетевые особенности |

|

|

Тип лицензии: |

Лицензия Data Encryption Standard (DES) |

|

Шифрование: |

Data Encryption Standard (DES) |

|

Пользователи/узлы: |

10 |

|

Пропускная способность межсетевого экрана: |

До 150 Мбит/с |

|

Максимальная пропускная способность межсетевого экрана и IPS: |

До 150 Мбит/с при использовании AIP-SSC-5 |

|

Пропускная способность 3DES/AES VPN: |

До 100 Мбит/с |

|

Пользователи IPsec VPN: |

• Включено: 10 |

|

Пользователи SSL VPN: |

• Включено: 2 |

|

Одновременные сессии: |

• Включено: 10,000 |

|

Количество новых подключений в секунду: |

4000 |

|

Виртуальные интерфейсы (VLANs): |

• Включено: 3 (без магистральной поддержки) |

Технические характеристики ViPNet IDS100 X1

Таблица 3

|

Характеристика |

Описание |

|

Форм-фактор |

Компьютер BK3749S-00C серии BRIK |

|

Размеры (ШхВхГ) |

187х130х52 мм |

|

Масса |

1 кг (без адаптера переменного тока) |

|

Питание |

Внешний блок питания, 220 В |

|

Потребляемая мощность |

До 25 Вт |

|

Источник постоянного тока |

12 В, 2,5 А |

|

Процессор |

Intel Atom N2600 с тактовой частотой 1,6 ГГц |

|

Оперативная память |

2 Гбайт |

|

Накопители |

SSD 2 Гбайт HDD 320 Гбайт |

|

Поддержка RAID |

Отсутствует |

|

Сетевые порты |

4 порта Ethernet RJ45 10/100/1000 Мбит/с |

|

Порты ввода-вывода |

VGA 2 порта USB 2.0 1 COM-порт RS-232 |

Технические характеристики Asus X541NA-GQ378 (Консоль)

Таблица 4

|

Процессор |

Наименование процессора: Intel® Celeron® N3350 (Apollo Lake, 2M Cache) Частота: 1.10 ГГц Двухъядерный |

|

Экран |

Диагональ дисплея: 15.6 '' Разрешение дисплея: 1366 x 768 (HD-Ready) |

|

Покрытие экрана |

Антибликовое |

|

Оперативная память |

Установленная оперативная память: 4 Гб Тип оперативной памяти: DDR3L |

|

Постоянная память |

Объем памяти: 500 Гб Тип устройства: HDD Интерфейс: SATA |

|

Видеокарта |

Интегрированная Intel HD Graphics 500 SMA (Выделяется из оперативной памяти) |

|

Устройство чтения карт памяти |

SD/SDHC/SDXC |

|

Оптические накопители |

DVD SuperMulti |

|

Сетевая карта |

10/100 Base T |

|

Wi-Fi |

Поддержка Wi-Fi (b/g/n) |

|

LTE |

Нет |

|

Bluetooth |

Поддержка Bluetooth: версия 4.0 |

|

Питание |

3-ячеечный аккумулятор |

|

Программное обеспечение |

Linux |

|

Разъемы |

VGA USB 2.0 USB Type-C USB 3.0 Разъём RJ-45 SPDIF - Отсутствует HDMI Display Port - Отсутствует |

|

Тип упаковки |

Retail |

|

Комплект поставки |

Ноутбук, адаптер питания, документация |

|

Размеры (Д х Ш х В) |

251.5 х 381.4 х 27.6 мм |

|

Вес |

2 кг |

2.2.2 Внедрение программного обеспечения.

Программный комплекс VipNet предназначен для обнаружения и предотвращения компьютерных атак (вторжений) в корпоративные информационные системы.

СЗИ Dallas Lock предназначен для защиты стационарных, портативных и мобильных компьютеров как автономных, так и в составе локальной вычислительной сети, от несанкционированного доступа к информации.

Использование Dallas Lock в проектах по защите информации ограниченного доступа (конфиденциальная информация, в том числе персональные данные, и сведения, составляющие государственную тайну) позволяет привести автоматизированные системы, государственные информационные системы и обработку персональных данных в соответствие требованиям законов Российской Федерации, стандартов и руководящих документов.

Схема программной архитектуры VipNet IDS представлена на рисунке 5.

Рисунок 5. Программная архитектура

В подсистему управления комплексом входят следующие компоненты:

- программа управления межсетевым экраном;

- программа агрегатор и анализатор трафика;

- подпрограммы для самотестирования системы;

Для подготовки к эксплуатации ViPNet IDS необходимо выполнить все действия из приведенного ниже списка.

- Произвести анализ сети, в которую планируется подключить ViPNet IDS

- Определить способ подключения ViPNet IDS в локальную сеть

- Подключить ViPNet IDS к электропитанию, к локальной сети и запустить его. При первом запуске сменить пароль администратора системы, заданный по умолчанию.

- Произвести настройку управляющего интерфейса в IDS Консольном конфигураторе.

- Задать часовой пояс и системное время на ViPNet IDS в IDS Консольном конфигураторе.

- Подключить к ViPNet IDS компьютер, с которого будет производиться управление посредством вебинтерфейса.

- Подключиться к веб-интерфейсу ViPNet IDS для дальнейших настроек ViPNet IDS и сменить пароль по умолчанию для главного администратора.

- Установить лицензию на ViPNet IDS.

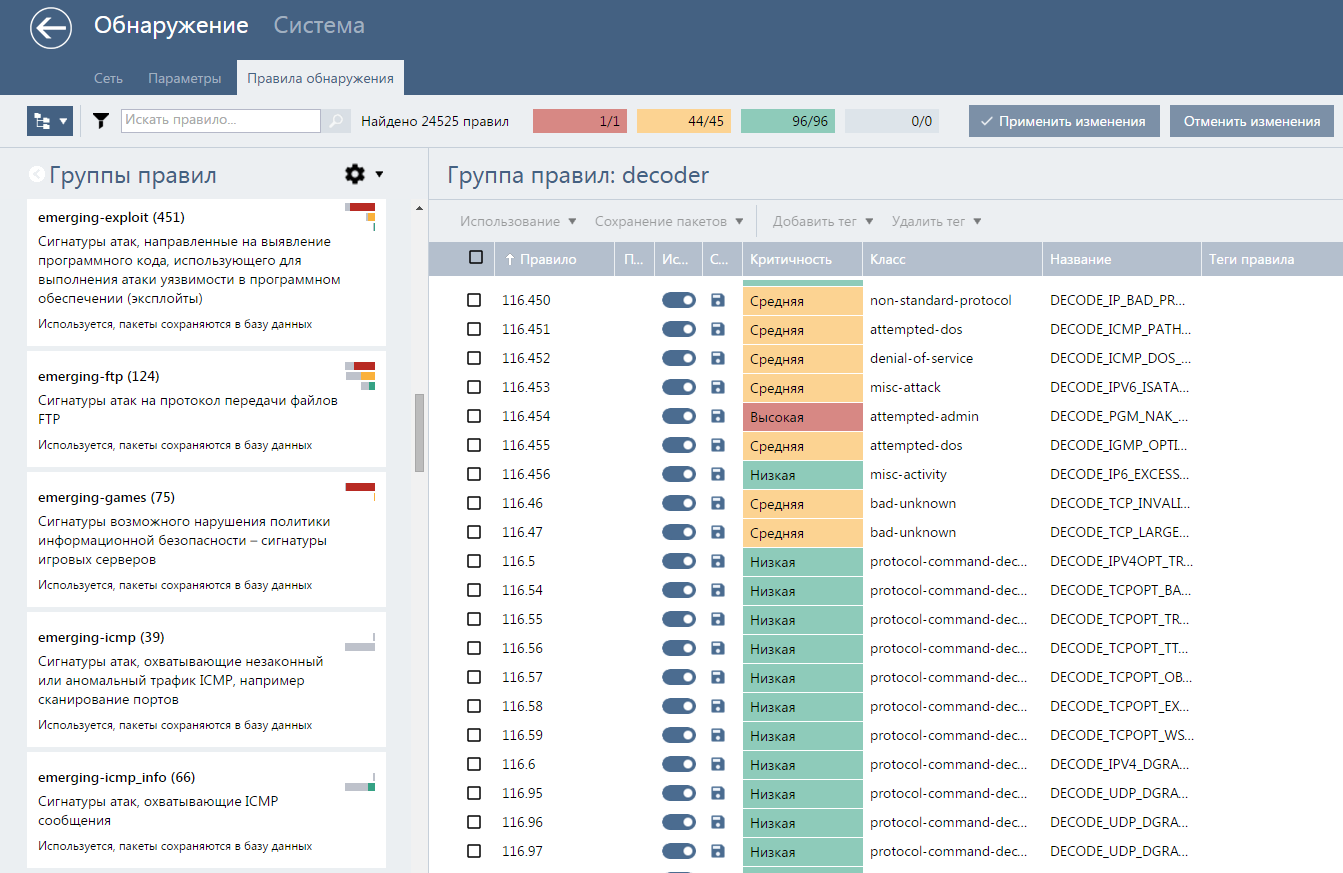

- Загрузить с Сервера обновлений ОАО «ИнфоТеКС» и установить на ViPNet IDS последнюю версию базы правил обнаружения атак.

- Произвести настройки параметров обработки трафика защищаемой сети.

Рисунок 6. Работа с правилами обнаружения атак

Рисунок 7. Настройки обнаружения атак