ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4273

Скачиваний: 25

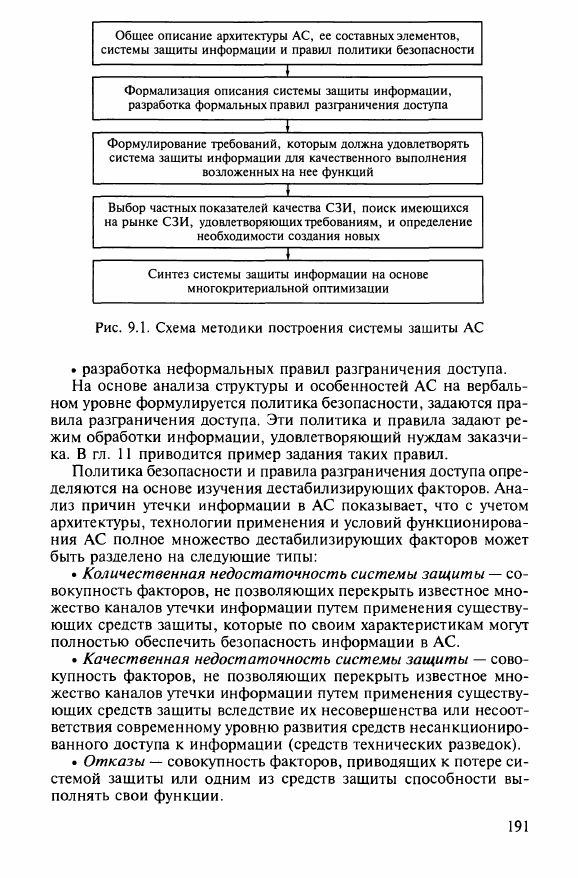

Рис. 9.1. Схема методики построения системы защиты АС

• разработка неформальных правил разграничения доступа.

На основе анализа структуры и особенностей АС на вербаль

ном уровне формулируется политика безопасности, задаются пра

вила разграничения доступа. Эти политика и правила задают ре

жим обработки информации, удовлетворяющий нуждам заказчи

ка. В гл. 11 приводится пример задания таких правил.

Политика безопасности и правила разграничения доступа опре

деляются на основе изучения дестабилизирующих факторов. Ана

лиз причин утечки информации в АС показывает, что с учетом

архитектуры, технологии применения и условий функционирова

ния АС полное множество дестабилизирующих факторов может

быть разделено на следующие типы:

•

Количественная недостаточность системы защиты —

со

вокупность факторов, не позволяющих перекрыть известное мно

жество каналов утечки информации путем применения существу

ющих средств защиты, которые по своим характеристикам могут

полностью обеспечить безопасность информации в АС.

•

Качественная недостаточность системы защиты —

сово

купность факторов, не позволяющих перекрыть известное мно

жество каналов утечки информации путем применения существу

ющих средств защиты вследствие их несовершенства или несоот

ветствия современному уровню развития средств несанкциониро

ванного доступа к информации (средств технических разведок).

•

Отказы

— совокупность факторов, приводящих к потере си

стемой защиты или одним из средств защиты способности вы

полнять свои функции.

•

Сбои —

совокупность факторов, приводящих к кратковре

менному нарушению работы средств защиты или выходу характе

ристик их работы за допустимые интервалы значений.

•

Ошибки операторов АС

— совокупность факторов, приводя

щих к нарушению технологии автоматизированной обработки ин

формации в АС вследствие некорректных действий операторов.

•

Стихийные бедствия

— совокупность факторов, приводя

щих к утечке информации вследствие физического разрушения

элементов АС при воздействии на них сил природы без участия

человека.

•

Злоумышленные действия —

совокупность факторов, приво

дящих к изменению режимов функционирования АС, уничтоже

нию, искажению или раскрытию информации в результате не

посредственного целенаправленного воздействия нарушителя на

компоненты АС.

•

Побочные явления

— совокупность факторов, позволяющих

нарушителю получить доступ к информации без непосредствен

ного воздействия на компоненты АС.

При проектировании системы зашиты представляется целесо

образным такой подход. Обеспечение безопасности информации

при отказах и стихийных действий должно достигаться за счет при

менения резервирования. ЗИ при сбоях, ошибках операторов до

стигается за счет постоянного мониторинга средств защиты. Основ

ное внимание должно быть уделено злоумышленным действиям со

стороны нарушителей, для чего необходимо проанализировать воз

можные каналы утечки информации и меры по их закрытию, обес

печить количественное и качественное соответствие СЗИ.

9.2.2. Формализация описания архитектуры

исследуемой АС

Согласно требованиям РД Гостехкомиссии, начиная с третьего

класса защищенности разрабатываемые СВТ должны иметь фор

мальную модель механизма управления доступом. Наличие ана

логичного требования для АС в целом в существующих норматив

ных документах авторам неизвестно. Вместе с тем в соответствии

с международными стандартами (в первую очередь 17799) такая

модель должна разрабатываться.

После неформального описания АС и правил политики без

опасности производится формализация этого описания и правил

ПБ в терминах формальной модели безопасности, приведенной в

гл. 11.

Выявляются объекты и субъекты вычислительной сети, а также

основные операции, применимые к ним. Применение формаль

ной модели позволяет обосновать практическую пригодность си

стемы безопасности, определяя ее базовую архитектуру и исполь

зуемые технологические решения при ее построении. В терминах

формальной модели задаются достаточные и необходимые усло

вия выполнения политики безопасности. В итоге формируются

множества {A}, {S}, {О}, {Operate}: всех субъектов, объектов, воз

можных операций и «ответственных» за них администраторов. На

данном этапе проектировщик оперирует требованиями к безопас

ной реализации субъекта, объекта и отдельной операции; их со

вокупность позволяет сформулировать требования ко всей систе

ме защиты.

На этапе подтверждения соответствия АС требованиям без

опасности информации (проведения ее аттестации) испытатель

ной лаборатории необходимо проанализировать модель СЗИ, стой

кость предлагаемых разработчиком протоколов, а также соответ

ствие модели реально разработанной СЗИ.

9.2.3. Формулирование требований к системе

защиты информации

Политика безопасности интерпретируется для реальной АС и

реализуется используемыми средствами и механизмами информа

ционной безопасности и их соответствующей настройкой. Осно

вываясь на результатах предыдущего этапа, производится распреде

ление функций обеспечения информационной безопасности между

субъектами и администраторами ресурсов системы. На данном

этапе целесообразна декомпозиция множеств {S}, {О}, {Operate}

по подсистемам: {S} = {S1} u {S2} и ...и {Sn}, {О} = {01} и {02}

и и {On}, {Operate} = {Operatel} и ...и {Operaten}. В итоге каж

дую подсистему системы защиты характеризует следующий со

став: {Si} u {Oi} u {Operatei}. Формулируется совокупность требо

ваний ко всей подсистеме на основе сочетания требований к мно

жествам {Si}, {Оі} и {Operatei}, составляющим данную подсистему.

Среди подсистем можно выделить специализированные механиз

мы обеспечения информационной безопасности: администратор

сети, администратор системы, администратор управления, разгра

ничения доступом и т.п.

Требования, как правило, целесообразно предъявлять в виде:

«такой-то показатель качества должен быть не меньше (не больше)

допустимого при определенных ограничениях». В качестве ограни

чений выступают обычно защищенность, стоимость, реализуемость,

потребное количество памяти и вычислительного ресурса.

Показатель качества целесообразно ввести следующим обра

зом. Пусть злоумышленник генерирует

п

угроз, каждая из кото

рой характеризуется вероятностью появления

р]

и появляющимся

при ее реализации ущербом У,, в совокупности образующими риск

7

Грибунин

193

от угрозы. Пусть средства защиты информации

{хи х2, х

т} обра

зуют вектор из

т

элементов

х;

их стоимость образует вектор той

же размерности С. В результате примененияу-го средства защиты

информации риск уменьшается на некоторую величину

А}.

Тогда

задача синтеза оптимальной системы защиты информации может

быть сформулирована в виде

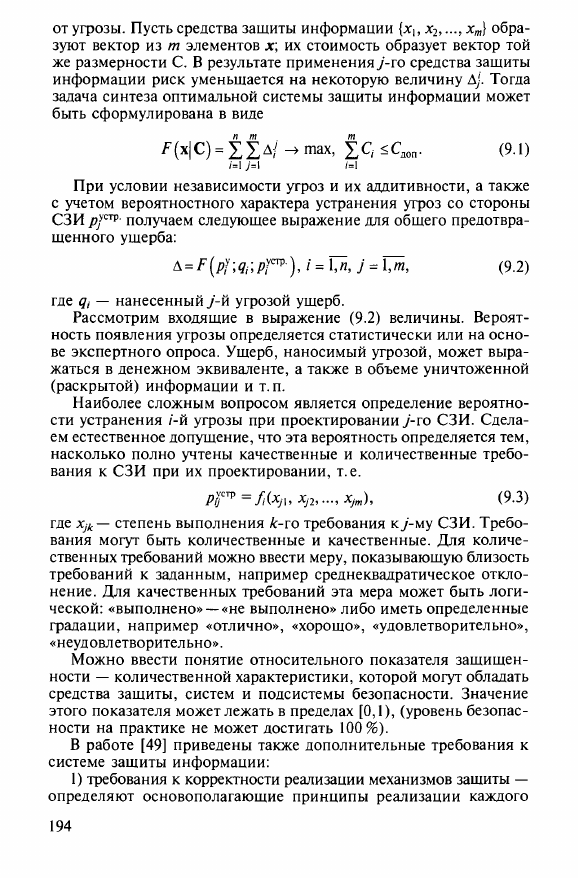

п т

т

F(x\C) =

± ± A t

± C ,* C m .

(9.1)

/=1

j=\

/=1

При условии независимости угроз и их аддитивности, а также

с учетом вероятностного характера устранения угроз со стороны

СЗИ /?/стр получаем следующее выражение для общего предотвра

щенного ущерба:

Д

= F(pl\q,\pfa*), i = h n , j = lm,

(9.2)

где

qt —

нанесенный у-й угрозой ущерб.

Рассмотрим входящие в выражение (9.2) величины. Вероят

ность появления угрозы определяется статистически или на осно

ве экспертного опроса. Ущерб, наносимый угрозой, может выра

жаться в денежном эквиваленте, а также в объеме уничтоженной

(раскрытой) информации и т. п.

Наиболее сложным вопросом является определение вероятно

сти устранения /-й угрозы при проектировании у-го СЗИ. Сдела

ем естественное допущение, что эта вероятность определяется тем,

насколько полно учтены качественные и количественные требо

вания к СЗИ при их проектировании, т.е.

РіГ* =f(Xj\,

XJ2, . . . ,

xjm),

(9.3)

где

xjk

— степень выполнения &-го требования к у- му СЗИ. Требо

вания могут быть количественные и качественные. Для количе

ственных требований можно ввести меру, показывающую близость

требований к заданным, например среднеквадратическое откло

нение. Для качественных требований эта мера может быть логи

ческой: «выполнено» —«не выполнено» либо иметь определенные

градации, например «отлично», «хорошо», «удовлетворительно»,

«неудовлетворительно».

Можно ввести понятие относительного показателя защищен

ности — количественной характеристики, которой могут обладать

средства защиты, систем и подсистемы безопасности. Значение

этого показателя может лежать в пределах [0,1), (уровень безопас

ности на практике не может достигать 100 %).

В работе [49] приведены также дополнительные требования к

системе зашиты информации:

1)

требования к корректности реализации механизмов зашиты —

определяют основополагающие принципы реализации каждого

механизма защиты, выполнение которых является необходимым

для разработчика средств защиты, так как это обеспечивает кор

ректность реализации механизмов защиты;

2) требования к комплексированию механизмов защиты — опре

деляют принципы комплексирования корректно исполненных

механизмов в единую систему защиты, выполнение которых обес

печивает достаточность набора механизмов защиты для условий

применения системы;

3) требования по обеспечению необходимого уровня доверия

потребителя системы защиты к ее разработчику — определяют

условия, выполнением которых разработчик обеспечит необходи

мый уровень доверия к нему, а как следствие, и к поставляемой

им системе потребителя.

Первое и третье из этих требований связаны с технологиче

ским процессом разработки СЗИ и удовлетворяются за счет вы

полнения разработчиком лицензионных требований ФСТЭК Рос

сии, а также проверяются на этапе сертификации.

Требования по комплексированию формулируют условия при

менения системы защиты. Целесообразность учета подобных тре

бований заключается в том, что условия практического использо

вания систем защиты могут существенно различаться. Система

защиты информации, реализующая всю совокупность механиз

мов защиты, обеспечивающая все возможные условия ее исполь

зования, в большинстве случаев может оказаться нерациональ

ной.

Таким образом, данной группой требований решается задача

формирования в каждом конкретном случае использования си

стемы защиты необходимого набора механизмов защиты, после

чего необходимо приступить к выбору СЗИ, реализующих дан

ные механизмы.

9.2.4. Выбор механизмов и средств защиты

информации

При принятии решения о выборе наилучшего варианта систе

мы защиты информации в соответствии с некоторым критерием

возникает задача определения требований, предъявляемых к па

раметрам СЗИ. Эти параметры обусловливают качество СЗИ.

Для оптимального проектирования системы защиты информа

ции воспользуемся основными понятиями квалиметрии.

Качество —

это свойство или совокупность свойств объекта,

обусловливающих его пригодность для использования по назна

чению. Каждое из свойств объекта может быть описано с помо

щью некоторой переменной, значение которой характеризует меру

(интенсивность) его качества относительно этого свойства. Такую