ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4261

Скачиваний: 25

• умышленные действия сторонних лиц, зарегистрированных

пользователей и обслуживающего персонала;

• утечка информации по техническим каналам;

• неформальная модель возможных нарушителей.

Факторы и угрозы безопасности рассмотрены в разд. 6.1 учеб

ного пособия.

Среди угроз безопасности выделяются наиболее опасные, на

пример:

• нарушение конфиденциальности защищаемых сведений;

• нарушение работоспособности АС, блокирование информа

ции, нарушение технологических процессов, срыв своевременно

го решения задач;

• нарушение целостности информационных, программных и

других ресурсов АС, а также фальсификация (подделка) докумен

тов.

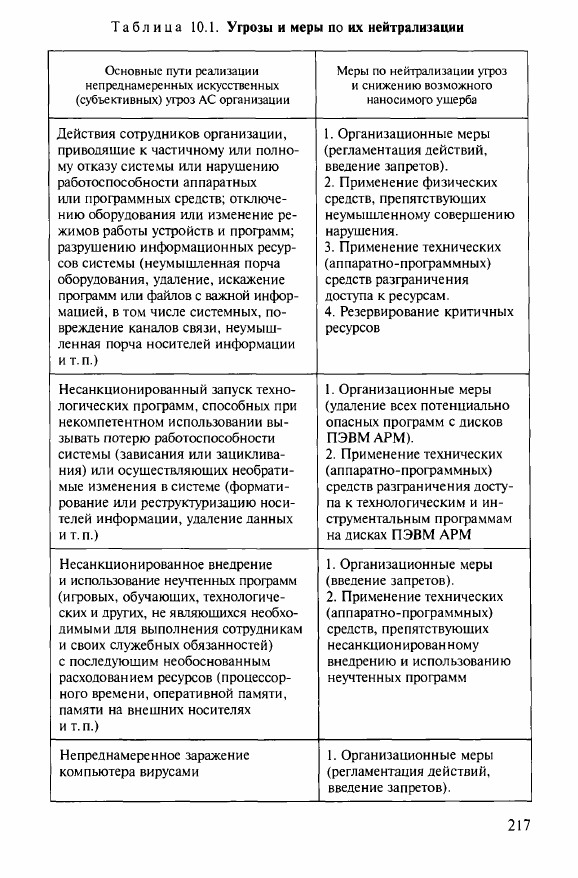

Далее в Концепции описываются источники угроз, которые

могут быть преднамеренными и непреднамеренными и т.д. Пути

реализации всех угроз непосредственно увязываются с мерами по

их нейтрализации, как это представлено в табл. 10.1 [50] на при

мере непреднамеренных угроз.

Вопросы, связанные с выявлением и оценкой технических ка

налов утечки информации, рассмотрены в гл. 7.

В Концепции также приводятся неформальные модели нару

шителей (см. разд. 6.3). В документе указано, что «пользователи и

обслуживающий персонал из числа сотрудников организации

имеют наиболее широкие возможности по осуществлению несанк

ционированных действий вследствие наличия у них определен

ных полномочий по доступу к ресурсам и хорошего знания техно

логии обработки информации и защитных мер. Действия этой

группы лиц напрямую связаны с нарушением действующих пра

вил и инструкций. Особую опасность эта группа нарушителей

представляет при взаимодействии с криминальными структурами

или спецслужбами».

От всех нарушителей защититься невозможно, поэтому при

нимаются ограничения и предположения относительно характера

действий возможных нарушителей [50]:

• работа по подбору кадров и специальные мероприятия ис

ключают возможность создания коалиций нарушителей, т.е. объ

единения (сговора) и целенаправленных действий двух и более

нарушителей — сотрудников организации по преодолению систе

мы зашиты;

• нарушитель скрывает свои несанкционированные действия

от других сотрудников организации;

• несанкционированные действия могут быть следствием оши

бок пользователей, администраторов безопасности, эксплуати

рующего и обслуживающего персонала, а также недостатков при-

Т а б л и ц а 10.1.

Угрозы и меры по их нейтрализации

Основные пути реализации

непреднамеренных искусственных

(субъективных) угроз АС организации

Меры по нейтрализации угроз

и снижению возможного

наносимого ущерба

Действия сотрудников организации,

приводящие к частичному или полно

му отказу системы или нарушению

работоспособности аппаратных

или программных средств; отключе

нию оборудования или изменение ре

жимов работы устройств и программ;

разрушению информационных ресур

сов системы (неумышленная порча

оборудования, удаление, искажение

программ или файлов с важной инфор

мацией, в том числе системных, по

вреждение каналов связи, неумыш

ленная порча носителей информации

и т.п.)

1. Организационные меры

(регламентация действий,

введение запретов).

2. Применение физических

средств, препятствующих

неумышленному совершению

нарушения.

3.

Применение технических

(аппаратно-программных)

средств разграничения

доступа к ресурсам.

4. Резервирование критичных

ресурсов

Несанкционированный запуск техно

логических программ, способных при

некомпетентном использовании вы

зывать потерю работоспособности

системы (зависания или зациклива

ния) или осуществляющих необрати

мые изменения в системе (формати

рование или реструктуризацию носи

телей информации, удаление данных

и т.п.)

1. Организационные меры

(удаление всех потенциально

опасных программ с дисков

ПЭВМ АРМ).

2. Применение технических

(аппаратно-программных)

средств разграничения досту

па к технологическим и ин

струментальным программам

на дисках ПЭВМ АРМ

Несанкционированное внедрение

и использование неучтенных программ

(игровых, обучающих, технологиче

ских и других, не являющихся необхо

димыми для выполнения сотрудникам

и своих служебных обязанностей)

с последующим необоснованным

расходованием ресурсов (процессор

ного времени, оперативной памяти,

памяти на внешних носителях

и т.п.)

1. Организационные меры

(введение запретов).

2. Применение технических

(аппаратно-программных)

средств, препятствующих

несанкционированному

внедрению и использованию

неучтенных программ

Непреднамеренное заражение

компьютера вирусами

1. Организационные меры

(регламентация действий,

введение запретов).

Основные пути реализации

непреднамеренных искусственных

(субъективных) угроз АС организации

Меры по нейтрализации угроз

и снижению возможного

наносимого ущерба

2. Технологические меры

(применение специальных

программ обнаружения

и уничтожения вирусов).

3. Применение аппаратно-

программных средств, пре

пятствующих заражению

компьютеров компьютерны

ми вирусами

Разглашение, передача или утрата

атрибутов разграничения доступа

(паролей, ключей шифрования или

ЭЦП, идентификационных карточек,

пропусков и т.п.)

1. Организационные меры

(регламентация действий,

введение запретов, усиление

ответственности).

2. Применение физических

средств обеспечения сохран

ности указанных реквизитов

Игнорирование организационных

ограничений (установленных правил)

при работе в системе

1. Организационные меры

(усиление ответственности

и контроля).

2. Использование дополни

тельных физических и техни

ческих средств защиты

Некомпетентное использование, на

стройка или неправомерное отклю

чение средств защиты персоналом

подразделения безопасности

Организационные меры

(обучение персонала, усиле

ние ответственности

и контроля)

Ввод ошибочных данных

1. Организационные меры

(усиление ответственности

и контроля).

2. Технологические меры

контроля за ошибками опе

раторов ввода данных

нятой технологии обработки, хранения и передачи информа

ции;

•

в своей противоправной деятельности вероятный нарушитель

может использовать любое имеющееся средство перехвата инфор

мации, воздействия на информацию и информационные систе

мы, адекватные финансовые средства для подкупа персонала,

шантаж и другие средства и методы для достижения стоящих пе

ред ним целей.

10.5. Основные положения

технической политики

в области обеспечения безопасности

информации АС организации

Этот раздел Концепции состоит из следующих подразделов:

• техническая политика в области обеспечения безопасности

информации;

• формирование режима безопасности информации;

• оснащение техническими средствами хранения и обработки

информации.

Техническая политика заключается в комплексном, согласо

ванном применении различных организационных мер и средств

защиты информации. В Концепции указываются основные на

правления реализации технической политики, комплекс органи

зационных, программных и технических средств и мер по защите

информации в процессе ее обработки и хранения, при передаче

информации по каналам связи, при ведении конфиденциальных

переговоров, раскрывающих сведения с ограниченным доступом,

при использовании импортных технических и программных

средств.

Под режимом безопасности понимается совокупность спосо

бов и мер защиты циркулирующей в автоматизированной системе

информации и поддерживающей ее инфраструктуры от случай

ных или преднамеренных воздействий естественного или искус

ственного характера, влекущих за собой нанесение ущерба вла

дельцам или пользователям информации и поддерживающей ин

фраструктуры. В Концепции приводится комплекс мер по фор

мированию режима безопасности организационного и техниче

ского характера, включая оснащение техническими средствами за

щиты.

Здесь даны требования к оборудованию режимных помеще

ний, в которых ведется обработка конфиденциальной информа

ции, помещений режимно-секретного органа. Приводятся требо

вания к оснащению помещений пожарной и охранной сигнализа

цией, требования к аттестации помещений и сертификации средств

защиты.

10.6. Основные принципы построения КСЗИ

Принципы построения КСЗИ рассмотрены в разд. 1.2 учебно

го пособия. В данном разделе Концепции приводится перечень

этих принципов и выполняется их детализация.

10.7. Меры, методы и средства обеспечения

требуемого уровня защищенности

информационных ресурсов

Данный раздел Концепции самый большой. Его содержание

следующее:

• меры обеспечения безопасности:

• законодательные (правовые) меры защиты;

• морально-этические меры защиты;

• организационные (административные) меры зашиты;

• физические средства зашиты;

• разграничение доступа на территорию и в помещения;

• технические (программно-аппаратные) средства зашиты;

• средства идентификации (опознавания) и аутентификации

(подтверждения подлинности) пользователей;

• средства разграничения доступа зарегистрированных пользо

вателей системы к ресурсам АС;

• средства обеспечения и контроля целостности программных

и информационных ресурсов;

• средства оперативного контроля и регистрации событий без

опасности;

• криптографические средства защиты информации;

• защита информации от утечки по техническим каналам;

• защита речевой информации при проведении закрытых пере

говоров;

• управление системой обеспечения безопасности информации;

• контроль эффективности системы защиты.

Как указано в Концепции, все меры обеспечения безопасно

сти компьютерных систем подразделяются на: правовые (законо

дательные); морально-этические; организационные (администра

тивные); физические; технические (аппаратурные и программные).

К организационным мерам защиты относятся следующие меры

организационного характера, регламентирующие процессы функ

ционирования системы обработки данных, использование ее ре

сурсов, деятельность обслуживающего персонала, а также поря

док взаимодействия пользователей с системой:

• формирование политики безопасности;

• регламентация доступа в помещения АС организации;

• регламентация допуска сотрудников к использованию ресур

сов АС организации;

• регламентация процессов ведения баз данных и осуществле

ния модификации информационных ресурсов;

• регламентация процессов обслуживания и осуществления

модификации аппаратных и программных ресурсов АС организа

ции;