ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 06.12.2020

Просмотров: 4243

Скачиваний: 25

скачать с сайта ФСТЭК России www.fstec.ru. Кроме того, в рамках

этого подхода для некоторых классов программного обеспечения

устанавливается необходимость соответствия уровням контроля,

задаваемым в РД НДВ, который также можно скачать с указанно

го сайта. Так как мы предполагаем, что при создании КСЗИ ис

пользуются готовые программные средства, требования данного

документа в книге не рассматриваются.

Вторая система задания требований безопасности информации

и оценки соответствия им основана на ГОСТ 15408 — 2002 и доку

ментах ФСТЭК, выпущенных в его развитие. Как правило, все

эти документы «новой» нормативной базы являются аутентичны

ми переводами зарубежных документов, отчасти уже устаревших.

19.3. Требования РД СВТ и РД АС

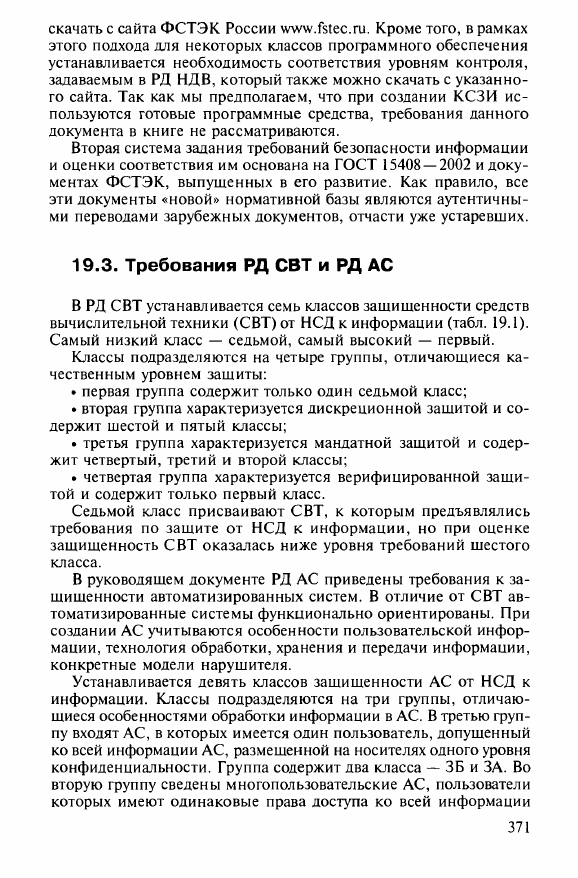

В РД СВТ устанавливается семь классов защищенности средств

вычислительной техники (СВТ) от НСД к информации (табл. 19.1).

Самый низкий класс — седьмой, самый высокий — первый.

Классы подразделяются на четыре группы, отличающиеся ка

чественным уровнем защиты:

• первая группа содержит только один седьмой класс;

• вторая группа характеризуется дискреционной защитой и со

держит шестой и пятый классы;

• третья группа характеризуется мандатной защитой и содер

жит четвертый, третий и второй классы;

• четвертая группа характеризуется верифицированной защи

той и содержит только первый класс.

Седьмой класс присваивают СВТ, к которым предъявлялись

требования по защите от НСД к информации, но при оценке

защищенность СВТ оказалась ниже уровня требований шестого

класса.

В руководящем документе РД АС приведены требования к за

щищенности автоматизированных систем. В отличие от СВТ ав

томатизированные системы функционально ориентированы. При

создании АС учитываются особенности пользовательской инфор

мации, технология обработки, хранения и передачи информации,

конкретные модели нарушителя.

Устанавливается девять классов защищенности АС от НСД к

информации. Классы подразделяются на три группы, отличаю

щиеся особенностями обработки информации в АС. В третью груп

пу входят АС, в которых имеется один пользователь, допущенный

ко всей информации АС, размещенной на носителях одного уровня

конфиденциальности. Группа содержит два класса — ЗБ и ЗА. Во

вторую группу сведены многопользовательские АС, пользователи

которых имеют одинаковые права доступа ко всей информации

Т а б л и ц а 19.1.

Показатели защищенности по классам

СВТ

Показатель

Класс защищенности

6-й

5-й

4-й

3-й

2-й

1-й

1. Дискреционный принцип

контроля доступа

+

+

+

=

+

=

2. Мандатный принцип контроля

доступа

-

-

+

=

=

=

3. Очистка памяти

-

+

+

+

=

=

4. Изоляция модулей

-

-

+

=

+

=

5. Маркировка документов

-

-

+

=

=

=

6. Защита ввода и вывода

на отчуждаемый физический

носитель информации

—

+

—

=

—

7. Сопоставление пользователя

с устройством

-

-

+

=

=

=

8. Идентификация и аутентификация

+

=

+

=

=

=

9. Гарантия проектирования

-

+

+

+

+

+

10. Регистрация

-

+

+

+

=

=

11. Взаимодействие пользователя

с КСЗ

-

-

-

+

=

=

12. Надежное восстановление

-

-

-

+

=

=

13. Целостность КСЗ

-

+

+

+

=

=

14. Контроль модификации

-

-

-

-

+

=

15. Контроль дистрибуции

-

-

-

-

+

=

16. Гарантии архитектуры

-

-

-

-

-

+

17. Тестирование

+

+

+

+

+

18. Руководство пользователя

+

=

=

=

=

=

19. Руководство по КСЗ

+

+

=

+

+

=

20. Текстовая документация

+

+

+

+

+

=

21. Конструкторская (проектная)

документация

+

+

+

+

+

+

Обозначения.

«-» — нет требований к данному классу; «+» — новые или

дополнительные требования; «=» — требования, совпадающие с требованиями к

СВТ предыдущего класса; КСЗ — комплекс средств защиты.

АС. Группа содержит два класса — 2Б и 2А. Первую группу со

ставляют многопользовательские АС, в которых пользователи

имеют разные права доступа к информации. Группа включает пять

классов — 1Д, 1 Г, 1В. 1Б, 1А.

Для обработки конфиденциальной информации в последнем

случае разрешается использовать АС классов 1Д, 1 Г.

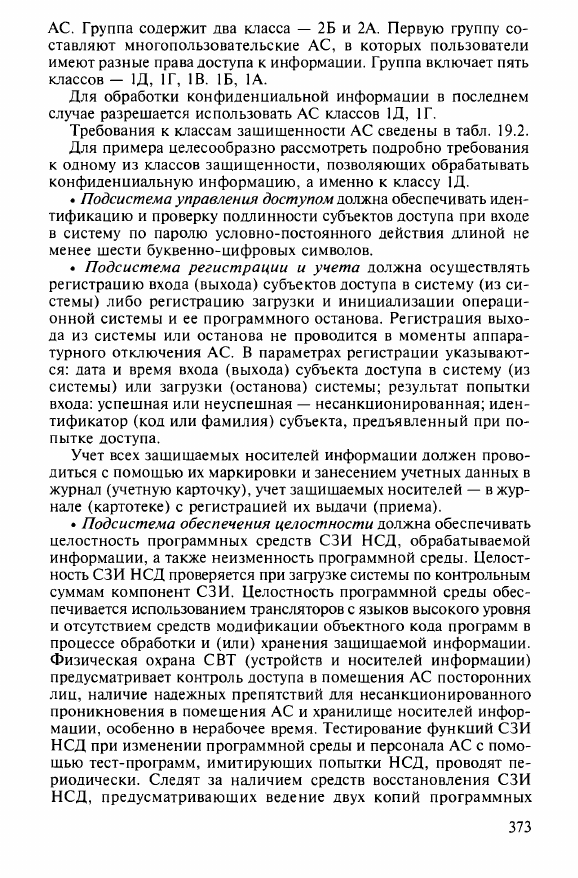

Требования к классам защищенности АС сведены в табл. 19.2.

Для примера целесообразно рассмотреть подробно требования

к одному из классов защищенности, позволяющих обрабатывать

конфиденциальную информацию, а именно к классу 1Д.

•

Подсистема управления доступом

должна обеспечивать иден

тификацию и проверку подлинности субъектов доступа при входе

в систему по паролю условно-постоянного действия длиной не

менее шести буквенно-цифровых символов.

•

Подсистема регистрации и учета

должна осуществлять

регистрацию входа (выхода) субъектов доступа в систему (из си

стемы) либо регистрацию загрузки и инициализации операци

онной системы и ее программного останова. Регистрация выхо

да из системы или останова не проводится в моменты аппара

турного отключения АС. В параметрах регистрации указывают

ся: дата и время входа (выхода) субъекта доступа в систему (из

системы) или загрузки (останова) системы; результат попытки

входа: успешная или неуспешная — несанкционированная; иден

тификатор (код или фамилия) субъекта, предъявленный при по

пытке доступа.

Учет всех защищаемых носителей информации должен прово

диться с помощью их маркировки и занесением учетных данных в

журнал (учетную карточку), учет защищаемых носителей — в жур

нале (картотеке) с регистрацией их выдачи (приема).

•

Подсистема обеспечения целостности

должна обеспечивать

целостность программных средств СЗИ НСД, обрабатываемой

информации, а также неизменность программной среды. Целост

ность СЗИ НСД проверяется при загрузке системы по контрольным

суммам компонент СЗИ. Целостность программной среды обес

печивается использованием трансляторов с языков высокого уровня

и отсутствием средств модификации объектного кода программ в

процессе обработки и (или) хранения защищаемой информации.

Физическая охрана СВТ (устройств и носителей информации)

предусматривает контроль доступа в помещения АС посторонних

лиц, наличие надежных препятствий для несанкционированного

проникновения в помещения АС и хранилище носителей инфор

мации, особенно в нерабочее время. Тестирование функций СЗИ

НСД при изменении программной среды и персонала АС с помо

щью тест-программ, имитирующих попытки НСД, проводят пе

риодически. Следят за наличием средств восстановления СЗИ

НСД, предусматривающих ведение двух копий программных

Т а б л и ц а 19.2. Требования к классам защищенности АС

Подсистемы и требования

Класс

ЗБ

ЗА

2Б

2А

1Д

1Г

1В

1Б

1А

1. Подсистема управления

доступом

1.1. Идентификация, про

верка подлинности и кон

троль доступа субъектов:

в систему

+

+

+

+

+

+

+

+

+

к терминалам, ЭВМ, узлам

+

+

+

+

+

сети ЭВМ, каналам связи,

внешним устройствам

ЭВМ

к программам

+

+

+

+

+

к томам, каталогам, фай

+

+

+

+

+

лам, записям, полям

записей

1.2. Управление потоками

+

+

+

+

информации

2. Подсистема регистрации

и учета

2.1. Регистрация и учет:

входа/выхода субъектов

+

+

+

+

+

+

+

доступа в/из системы

(узла сети)

выдачи печатных (графи

+

+

+

+

+

ческих) выходных доку

ментов

запуска/завершения про

+

+

+

+

+

грамм и процессов

(зядяний 'чядач)

доступа программ субъек

+

+

+

+

+

тов к защищаемым фай

лам, включая их создание

и удаление, передачу по

линиям и каналам связи

доступа программ субъек

+

+

+

+

+

тов, доступа к терминалам,

ЭВМ, узлам сети ЭВМ,

каналам связи, внешним

устройствам ЭВМ, про

граммам, томам, катало

гам, файлам, записям,

полям записей

Подсистемы и требования

Класс

ЗБ

ЗА

2Б

2А

1Д

1Г

1В

1Б

1А

изменения полномочий

субъектов доступа

создаваемых защищаемых

объектов доступа

+

+

+

+

+

+

+

2.2. Учет носителей инфор

мации

+

+

+

+

+

+

+

2.3. Очистка освобождаемых

областей оперативной памя

ти ЭВМ и внешних накопи

телей

+

+

+

+

+

2.4. Сигнализация попыток

нарушения защиты

+

+

+

3. Криптографическая под

система

3.1. Шифрование конфиден

циальной информации

+

+

+

3.2. Шифрование информа

ции, принадлежащей различ

ным субъектам доступа

(группам субъектов) на раз

ных ключах

+

3.3. Использование аттесто

ванных (сертифицированных)

криптографических средств

+

+

+

4. Подсистема обеспечения

целостности

4.1. Обеспечение целостно

сти программных средств и

обрабатываемой информации

+

+

+

+

+

+

+

4.2. Физическая охрана

средств вычислительной тех

ники и носителей информа

ции

+

+

+

+

+

+

+

4.3. Наличие администратора

(службы) защиты информа

ции в АС

+

+

+

+

4.4. Периодическое тестиро

вание СЗИ НСД

+

+

+

+

+

4.5. Наличие средств восста

новления СЗИ НСД

+

+

+

+

+

+

+

4.6. Использование сертифи

цированных средств защиты

+

+

+

+

Обозначения.

«+» — требования к данному классу.