Файл: Отчет по лабораторной работе по дисциплине Методы выявления нарушений иб и аттестация ас на ждт.docx

Добавлен: 25.10.2023

Просмотров: 25

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

ФЕДЕРАЛЬНОЕ АГЕНТСТВО ЖЕЛЕЗНОДОРОЖНОГО ТРАНСПОРТА

федеральное государственное бюджетное образовательное учреждение

высшего образования

«Омский государственный университет путей сообщения»

(ОмГУПС (ОмИИТ))

Кафедра «Информационная безопасность»

Сканеры уязвимостей

Отчет по лабораторной работе

по дисциплине «Методы выявления нарушений ИБ и аттестация АС на ЖДТ»

Студент гр. 28 с

___________ Ю.Е. Туник

«___» ___________2023г.

Руководитель:

преподаватель кафедры ИБ

_________ Я. С. Беспрозванных

«___» ___________2023г.

Омск 2023

Цель работы: освоить навыки работы со сканерами уязвимостей.

Задание:

1. Настройте на виртуальной машине ssh-сервер, ftp-сервер и http-сервер.

2. Прочитайте методичку по сканеру безопасности nmap. Выполните следующие сканирования:

1) Определение доступности хостов в вашей подсети (выбираете любой из методов по инструкции);

2) Сканирование портов роутера, собственного ПК, виртуальной машины Linux. Выполните сканирования минимум тремя различными методами сканирования. Сравните полученные результаты.

3) Выполните сканирование роутера, собственного ПК, виртуальной машины Linux с определением версии ОС целевого узла.

4) Выполните сканирование роутера, собственного ПК, виртуальной машины Linux с определением версий сетевых сервисов.

3. После этого необходимо перенести pcap файлы из виртуальной машины на свою рабочую ОС и проанализировать их в программе wireshark.

Ход работы

Установили Kali Linux на виртуальную машину, подключили к сети через сетевой мост с хостом и настроили ssh-сервер, ftp-сервер и http-сервер.

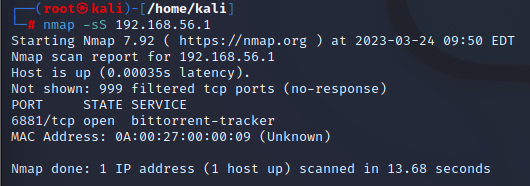

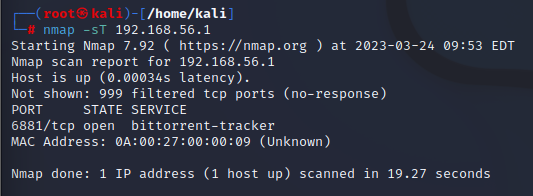

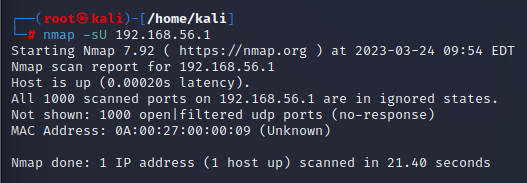

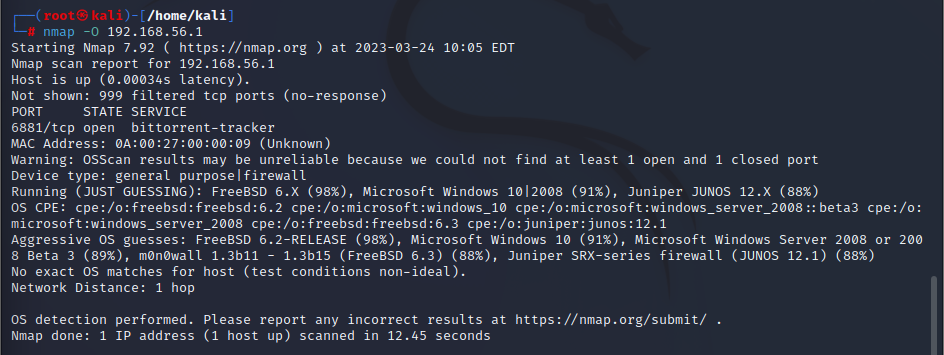

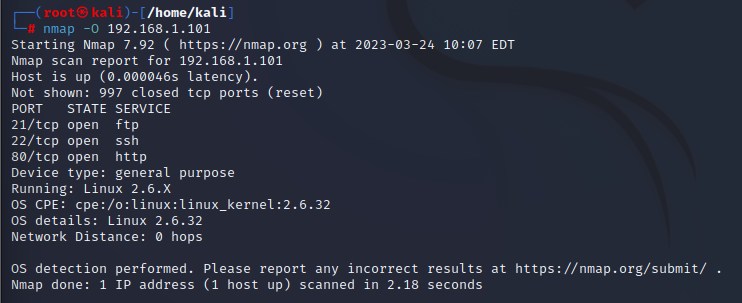

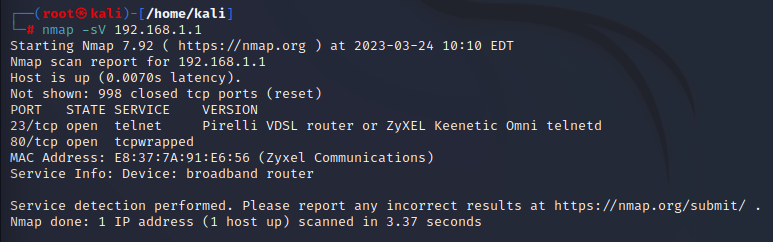

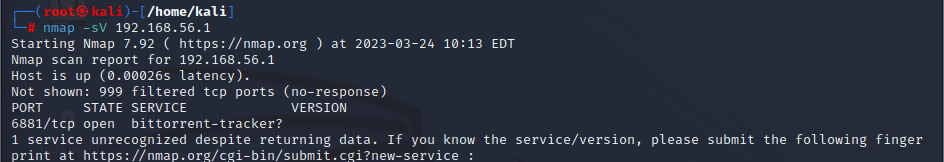

IP адрес хоста – 192.168.56.1

IP адрес Kali Linux – 192.168.1.101

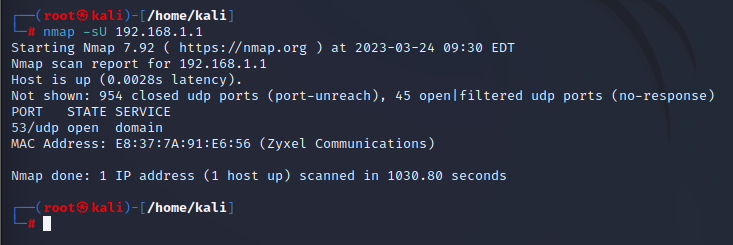

IP адрес роутера – 192.168.1.1

-

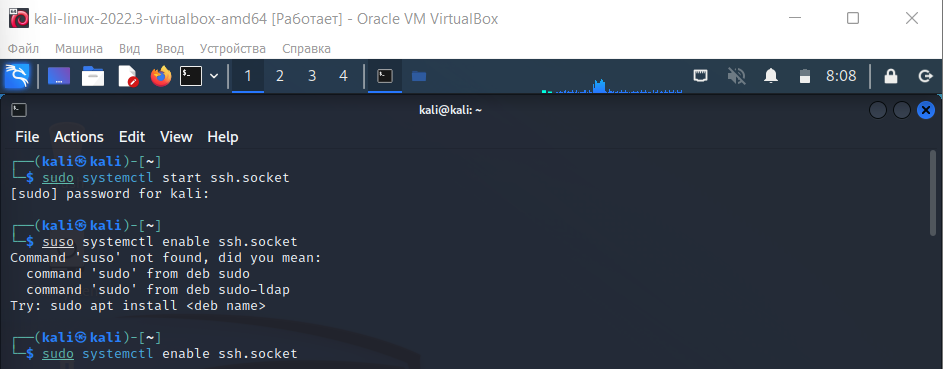

Настройка ssh

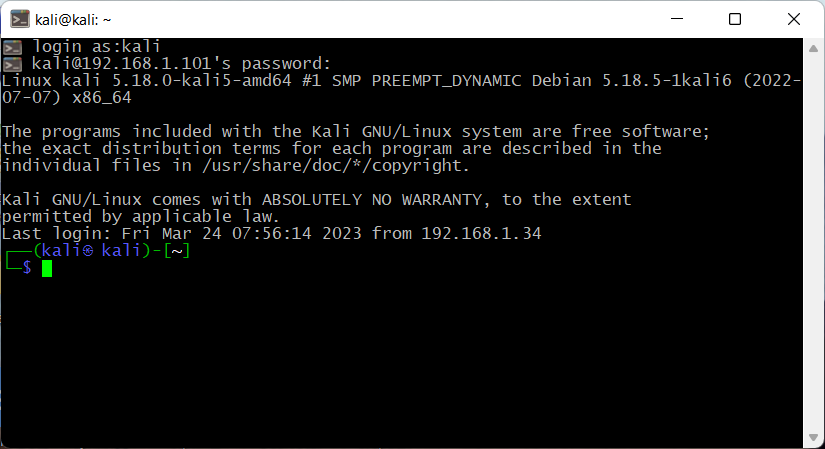

Проверка подключения по ssh

-

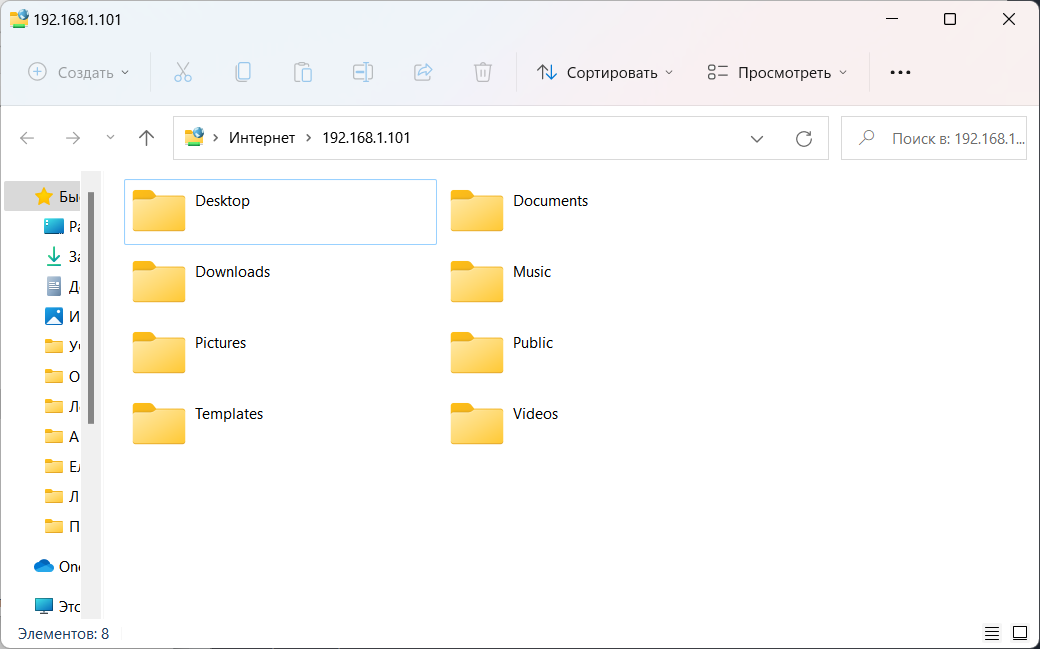

Настройка ftp

sudo apt-get update

sudo apt-get install vsftpd

sudo service vsftpd start

Проверка ftp

-

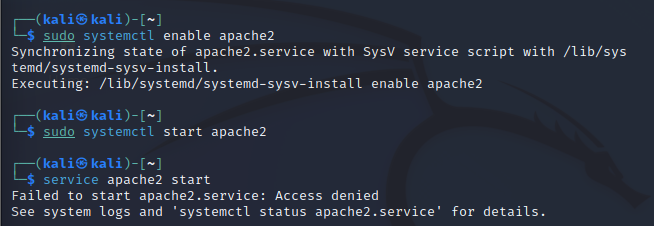

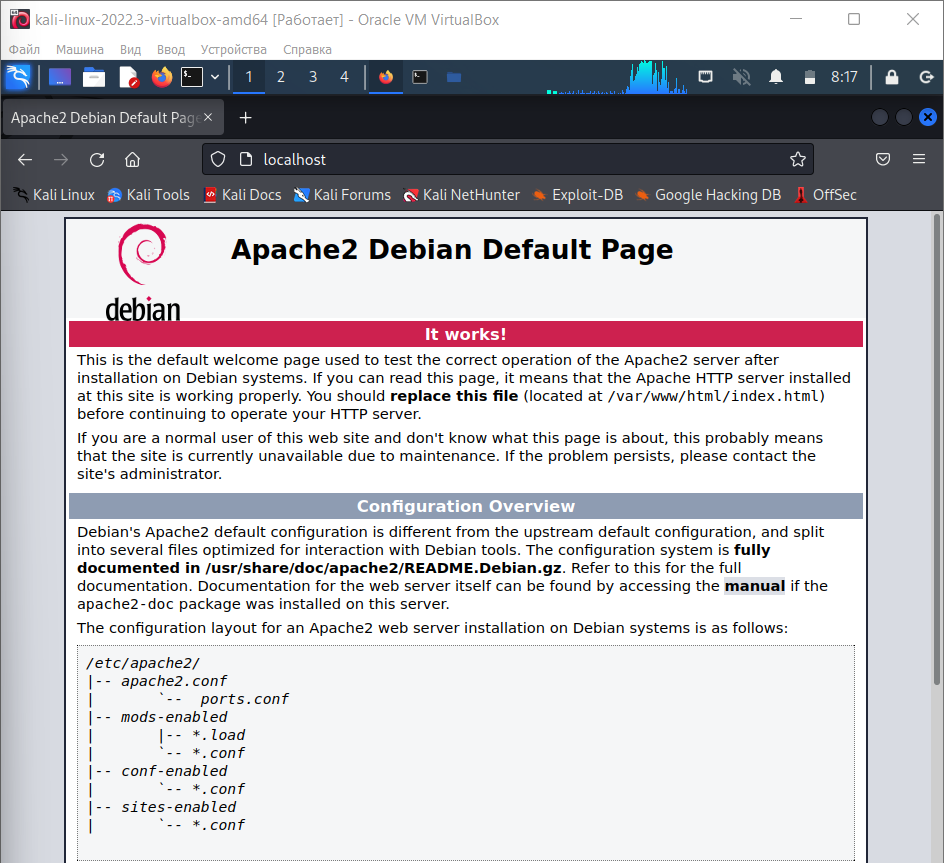

Настройка http

sudo apt-get install apache2

Проверка http

Ход работы

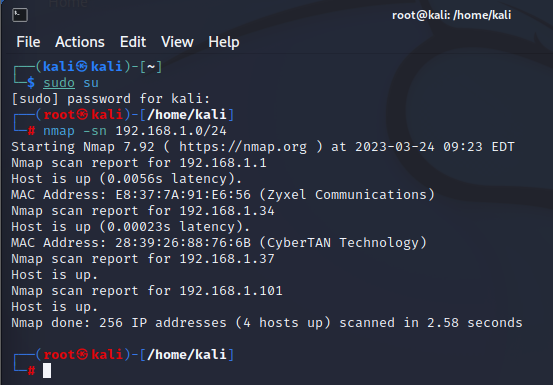

Определение доступности хостов в вашей подсети:

Рисунок 1 – Определение доступности хостов

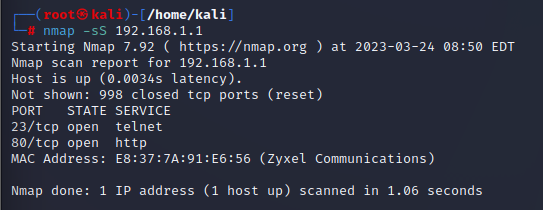

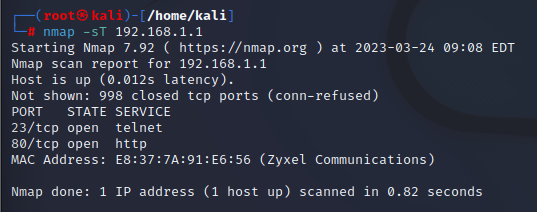

Сканирование портов роутера, собственного ПК, виртуальной машины Linux:

Рисунок 2.1 – Сканирование портов роутера SYN

Рисунок 2.2 – Сканирование портов роутера TCP

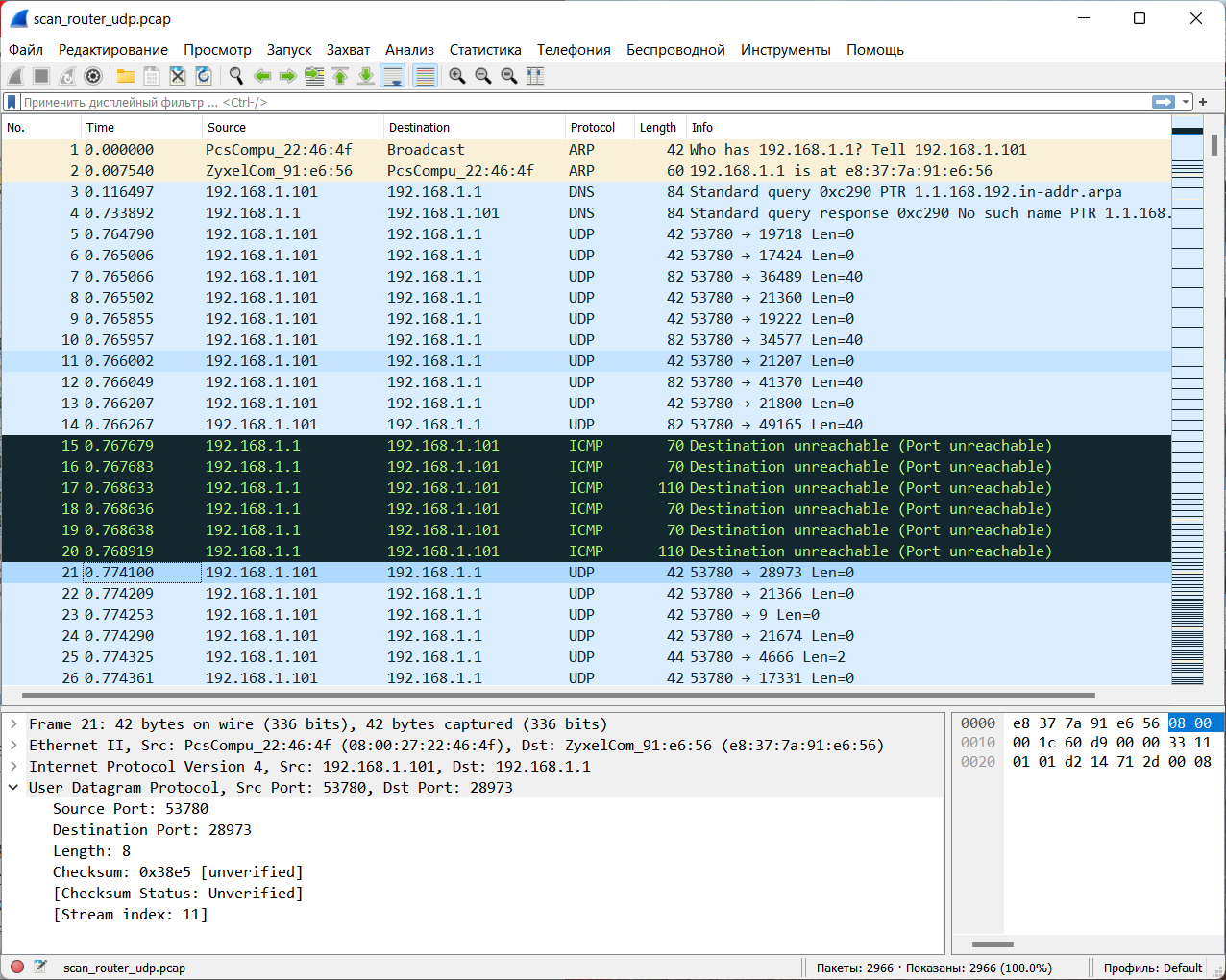

Рисунок 2.3 – Сканирование портов роутера UDP

Рисунок 3.1 – Сканирование портов собственного ПК SYN

Рисунок 3.2 – Сканирование портов собственного ПК TCP

Рисунок 3.3 – Сканирование портов собственного ПК UDP

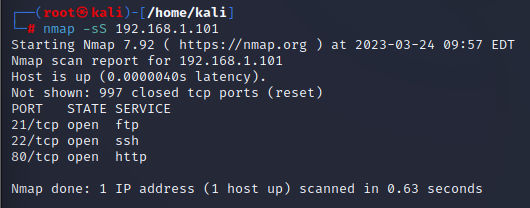

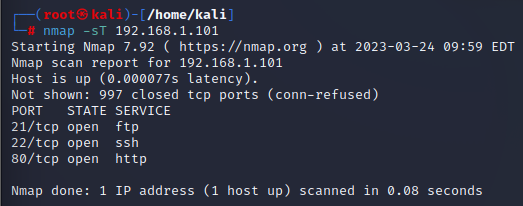

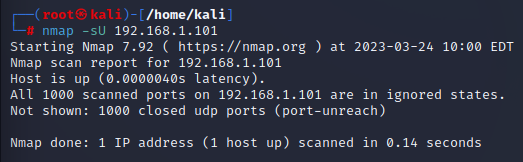

Рисунок 4.1 – Сканирование портов виртуальной машины Linux SYN

Рисунок 4.2 – Сканирование портов виртуальной машины Linux TCP

Рисунок 4.3 – Сканирование портов виртуальной машины Linux UDP

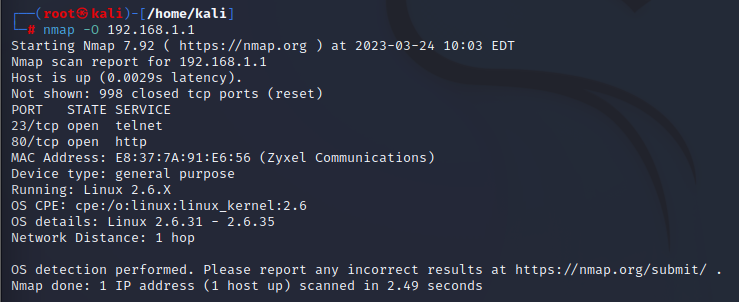

Сканирование роутера, собственного ПК, виртуальной машины Linux с определением версии ОС целевого узла:

Рисунок 5 – Сканирование портов роутера с определением версии ОС целевого узла

Рисунок 6 – Сканирование портов собственного ПК с определением версии ОС целевого узла

Рисунок 7 – Сканирование портов виртуальной машины Linux с определением версии ОС целевого узла

Сканирование роутера, собственного ПК, виртуальной машины Linux с определением версий сетевых сервисов:

Рисунок 8 – Сканирование портов роутера с определением версий сетевых сервисов

Рисунок 9 – Сканирование портов собственного ПК с определением версий сетевых сервисов

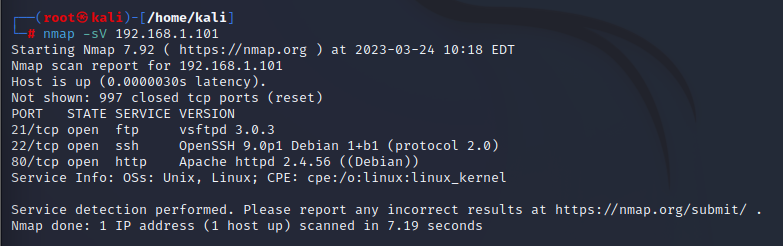

Рисунок 10 – Сканирование портов виртуальной машины Linux с определением версий сетевых сервисов

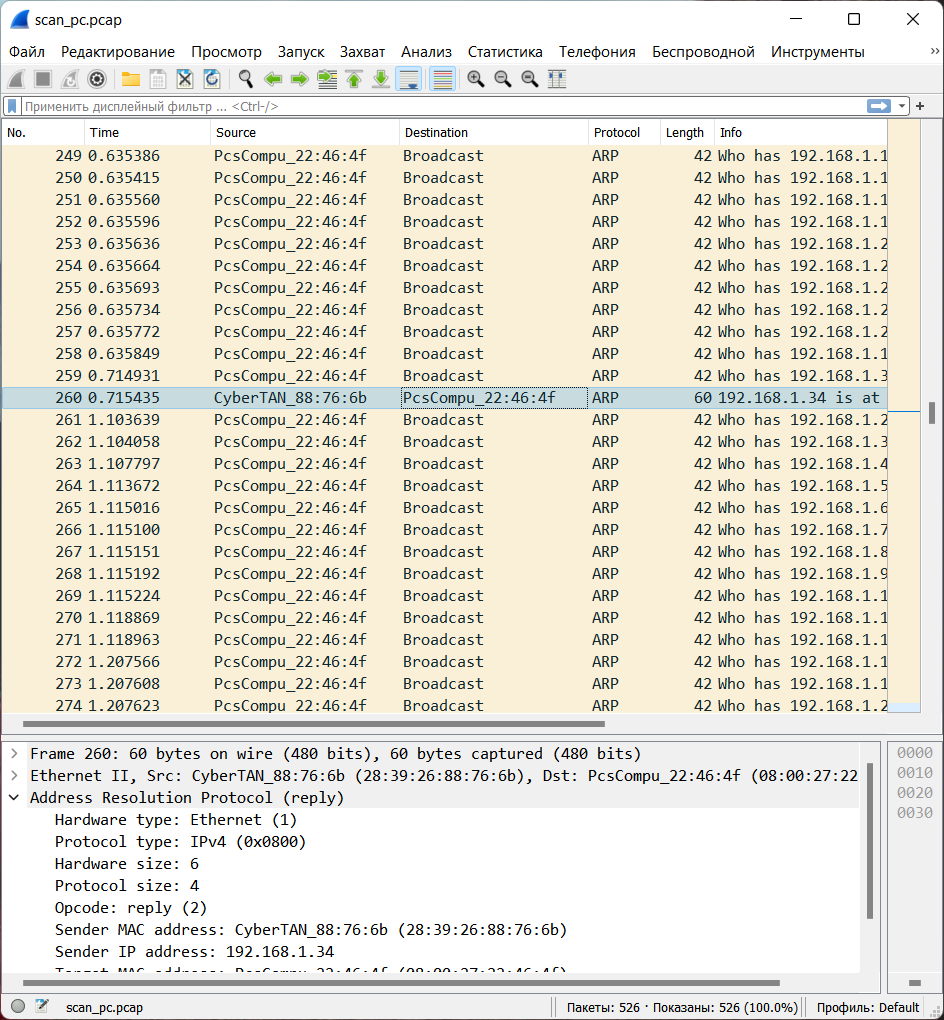

Рисунок 11 – Анализ доступности в Wireshark

Из рисунка 11 видно, что система производила широковещательный запрос на принадлежность к IP из заданного диапазона.

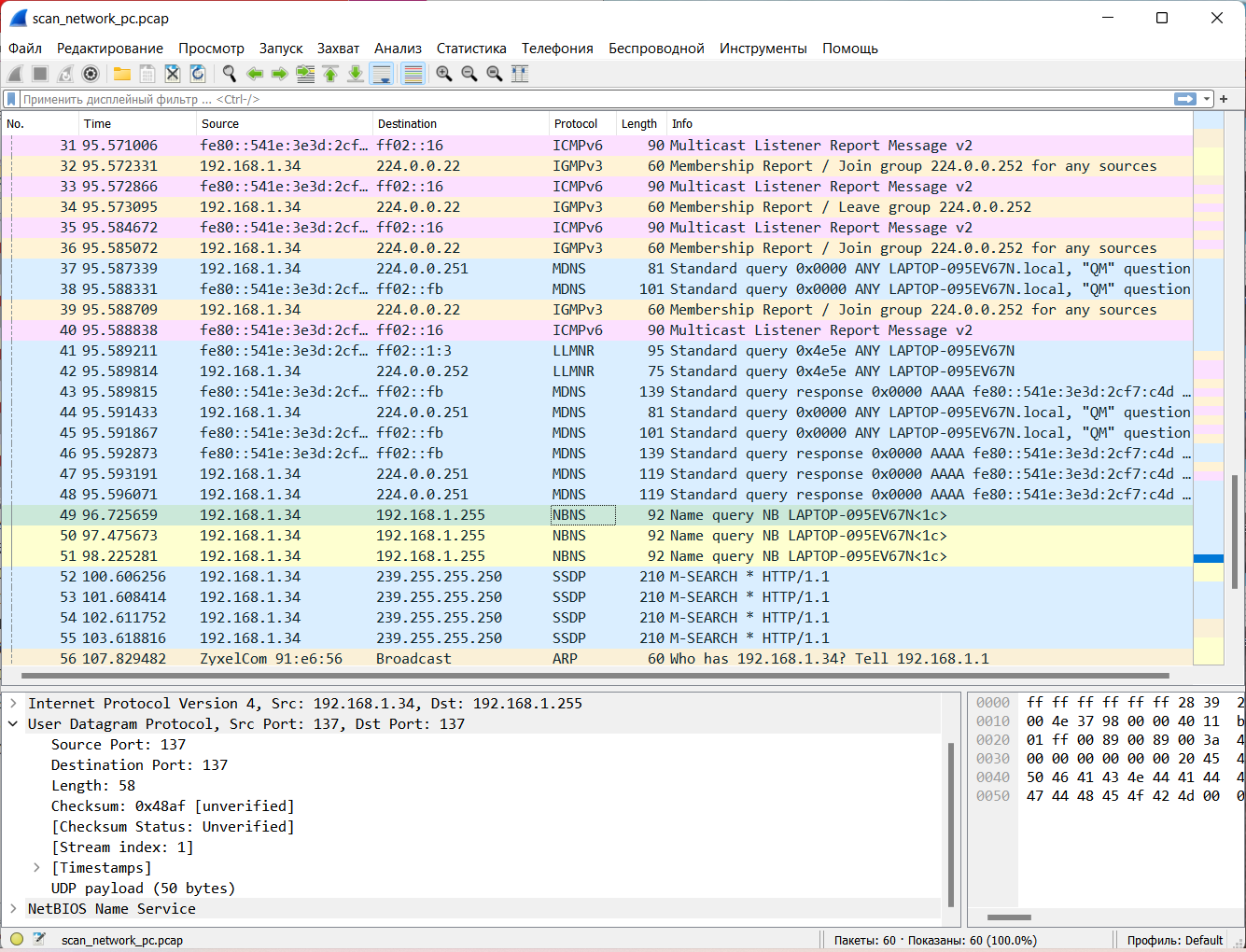

Анализ в Wireshark приведен для каждого из сканирования, но к одному устройству, для других устройств принцип работы Nmap будет аналогичен нижеприведенным.

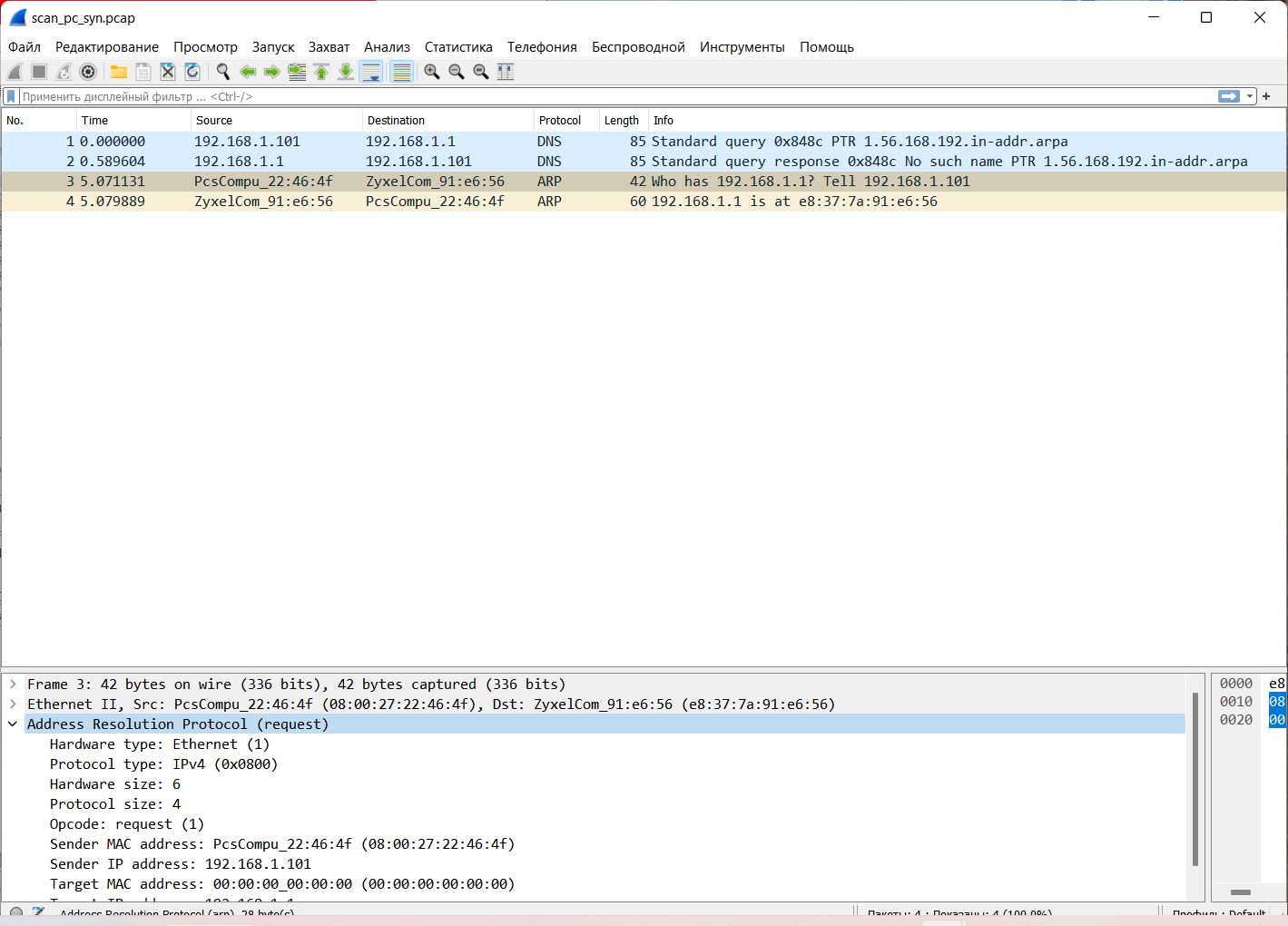

Рисунок 12 – Анализ сканирования портов собственного ПК SYN в Wireshark

Рисунок 13 – Анализ сканирования портов собственного ПК TCP в Wireshark

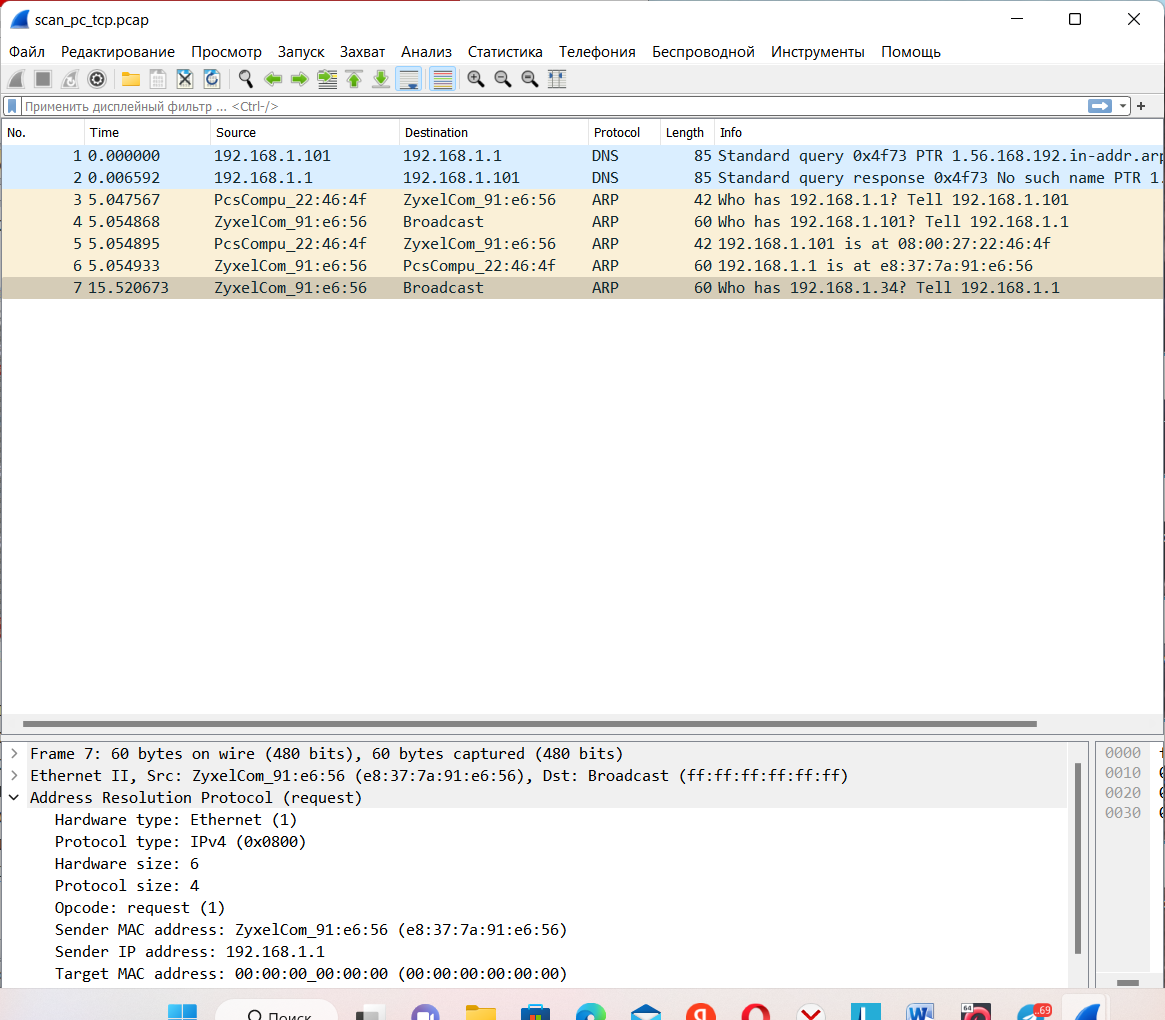

Рисунок 14 – Анализ сканирования портов роутера UDP в Wireshark

UDP сканирование работает путем посылки пустого (без данных) UDP заголовка на каждый целевой порт. Если в ответ приходит ICMP ошибка о недостижимости порта, значит, порт закрыт. Другие ICMP ошибки недостижимости указывают на то, что порт фильтруется. Иногда, служба будет отвечать UDP пакетом, указывая на то, что порт открыт. Если после нескольких попыток не было получено никакого ответа, то порт классифицируется как открыт/фильтруется. Это означает, что

порт может быть открыт, или, возможно, пакетный фильтр блокирует его.

Рисунок 15 – Анализ сканирования портов собственного ПК с определением версий сетевых сервисов в Wireshark

В данном случае TCP или UDP не были обнаружены, но после того как какие-либо TCP и/или UDP будут обнаружены, Nmap начнет опрашивать эти порты, чтобы определить, какие службы их действительно используют. База данных nmap-service-probes содержит запросы для обращения к различным службам и соответствующие выражения для распознавания и анализа ответов. Nmap пытается определить протокол службы, имя приложения, номер версии, имя хоста, тип устройства, семейство ОС и иногда различные иные детали.

Вывод: изучила и освоила навыки работы со сканерами уязвимостей.