Файл: 1Изучение предметной области 5 1Облачные вычисления 5.docx

Добавлен: 25.10.2023

Просмотров: 81

Скачиваний: 1

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Использование средств виртуализации

Для систем облачных вычислений характерно использование различных технологий виртуализации. Применение данных технологий позволяет обеспечить динамическую масштабируемость вычислительных ресурсов. Также виртуализация позволяет обеспечить возможность самообслуживания потребителей, например, в большинстве облачных сервисов для развертывания виртуальной машины для определенных задач, достаточно совершить пару кликов, как правило, в web-интерфейсе, и через некоторое время пользователю предоставляется, готовая к работе, виртуальная машина.

Уязвимости средств виртуализации бывают нескольких типов:

-

уязвимости, связанные с воздействием на гипервизор:-

нарушение работы гипервизора; -

нарушение работы виртуальной машины; -

DOS-атака на гипервизор;

-

-

уязвимости, связанные с выходом процесса за пределы виртуальной машины:-

нарушение изоляции виртуальной машины; -

внедрение кода в другие виртуальные машины; -

внедрение кода в гипервизор; -

запись и чтение данных с устройств, с которыми работает гипервизор;

-

-

уязвимости, связанные с воздействием на гостевую ОС:-

нарушение работы гостевой ОС; -

внедрение кода в гостевую ОС; -

модификация памяти ОС при миграции виртуальной машины;

-

-

прочие уязвимости:-

нарушение работы средств управления средств виртуализации; -

нарушение работы вспомогательных программ; -

кража виртуальной машины пользователя.

-

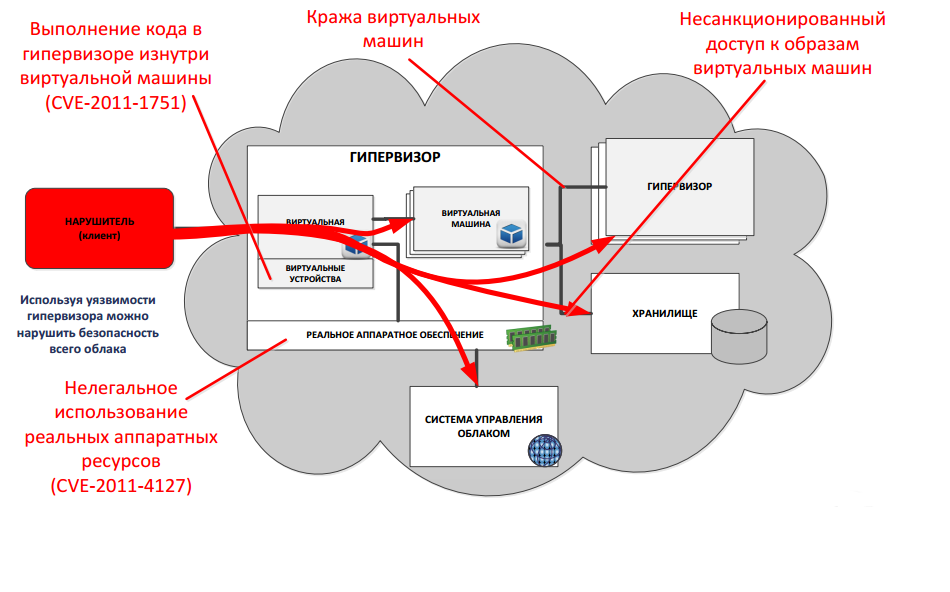

На рисунке 1.2 представлена краткая схема уязвимостей средств виртуализации.

Рисунок 1.2 Краткая схема уязвимостей средств виртуализации

Сбои в работе средств виртуализации могут негативно повлиять на всю облачную инфраструктуру в целом. Например, потеря обрабатываемой информации может негативно повлиять на доверие клиента сервису, а нарушение изоляции может привести к несанкционированному доступу к вычислительным ресурсам и данным.

Доступ к информационным сервисам по каналам информационно-телекоммуникационных сетей

Использование глобальных сетей передачи данных (Интернет) для обеспечения доступности облачных сервисов значительно увеличивает разнообразие угроз на данную информационную систему. В качестве примера можно привести атаки типа DDoS, MitM и другие. Также следует рассмотреть возможность проведения атаки со стороны оператора связи. Оператор связи предоставляет услуги подключения между провайдером и потребителем. Оператор связи оказывает непосредственное влияние на доступность облачных сервисов со стороны клиента и защиту передаваемых данных. Так как оператор имеет возможность получить доступ ко всей передаваемой информации, недобросовестные действия персонала оператора, могут привести к компрометации передаваемой информации.

Модель предоставления информационных сервисов

Для поддержания аппаратной инфраструктуры облачных сервисов провайдер нанимает определенный персонал. Персонал не является представителем потребителя облачных услуг, следовательно, он находится вне зоны его контроля. Персонал имеет физический доступ к ресурсам облачных сервисов провайдера. Учитывая большую степень консолидации вычислительных ресурсов, данная возможность значительно расширяет количество угроз информационной безопасности со стороны персонала провайдера. Причем данные угрозы могут быть осуществлены не только с использованием физического доступа, но, также, с использованием определённого программного обеспечения.

После рассмотрения особенностей информационной системы, построенной на технологии облачных вычислений, и после анализа дополнительной информации, можно определить основные источники информационной безопасности в системах облачных вычислений.

Источники угроз:

-

технические средства и технологии, сбои в работе которых могут привести к появлению возможности реализации угроз информационной безопасности (технические средства обработки информации, ПО, система электропитания и т.п.); -

средства виртуализации; -

природные явления, стихийные бедствия; -

пользователи информационно-телекоммуникационных сетей (пользователь может реализовать угрозу, используя глобальные сети обмена данными); -

оператор связи (реализация угрозы доступности сервисов, а также перехват передаваемой информации); -

персонал провайдера (ошибочные действия персонала); -

недобросовестный персонал провайдера (намеренные действия по реализации угрозы информационной безопасности); -

потребители системы облачных вычислений (ошибочные действия, несоблюдение требований по защите информации при работе с системой облачных вычислений); -

недобросовестные потребители систем облачных вычислений (намеренные действия по реализации угрозы информационной безопасности).

-

Меры и механизмы защиты облачной информационной системы

В связи с особенностями архитектуры информационной системы, построенной с использованием технологий облачных вычислений, возникает множество угроз информационной безопасности, которые были рассмотрены ранее. Для того чтобы полностью защитить информационную систему от возможных атак, необходимо проделать большую работу по улучшению ИС.

Рассмотрим подробней пять наиболее популярных методов обеспечения безопасности в облачных сервисах.

Сохранность данных. Шифрование

Шифрование – обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней. Главным образом, шифрование служит задачей соблюдения конфиденциальности передаваемой информации.

Шифрование является одним из самых надежных методов защиты данных. Провайдер облачных услуг, который предоставляет доступ к некоторым услугам, должен шифровать информацию, которая хранится в ЦОД (Центр обработки данных).

Для того, чтобы полностью реализовать весь потенциал шифрования, недостаточно простого введения в систему механизмов шифрования данных. Также необходимо грамотно организовать одну из важнейших процедур – процедуру управления ключами.

Управление ключами состоит из процедур, обеспечивающих:

-

включение пользователей в систему;

-

выработку, распределение и введение в аппаратуру ключей; -

контроль использования ключей; -

смену и уничтожение ключей; -

архивирование, хранение и восстановление ключей.

Управление ключами преследует цели, связанные с нейтрализацией угроз, связанных с ключами шифрования. Данные угрозы представлены на рисунке 1.3.

Рисунок 1.3 – Угрозы, связанные с ключами шифрования

Для обеспечения конфиденциальности ключей рекомендуется использовать разделение ключей по уровням. При использовании такой системы существуют три уровня ключей шифрования: главный ключ – данный ключ не защищается криптографически, защита ключа происходит посредством физических или электронных средств; ключ для шифрования ключей – данный ключ предназначен для шифрования других ключей при процедуре обмена ключами, эти ключи могут быть также зашифрованы другими ключами; ключи для шифрования данных – ключи, которые используются для защиты данных пользователя.

Одной из важных характеристик системы управления ключами являются сроки действия ключей. Срок действия ключа означает промежуток времени, в течение которого он может быть использован доверенными сторонами.

Сокращение сроков действия ключей необходимо для достижения следующих целей:

-

ограничения объёма информации, зашифрованной на данном ключе, которая может быть использована для криптоанализа; -

ограничения размера ущерба при компрометации ключей; -

ограничения объёма машинного времени, которое может быть использовано для криптоанализа.

В дополнение к указанной выше классификации ключей по уровням, может быть введена также следующая классификация:

-

ключи с длительным сроком действия. К ним относится главный ключ, часто – ключи для шифрования ключей; -

ключи с коротким сроком действия. К ним относятся ключи для шифрования данных.

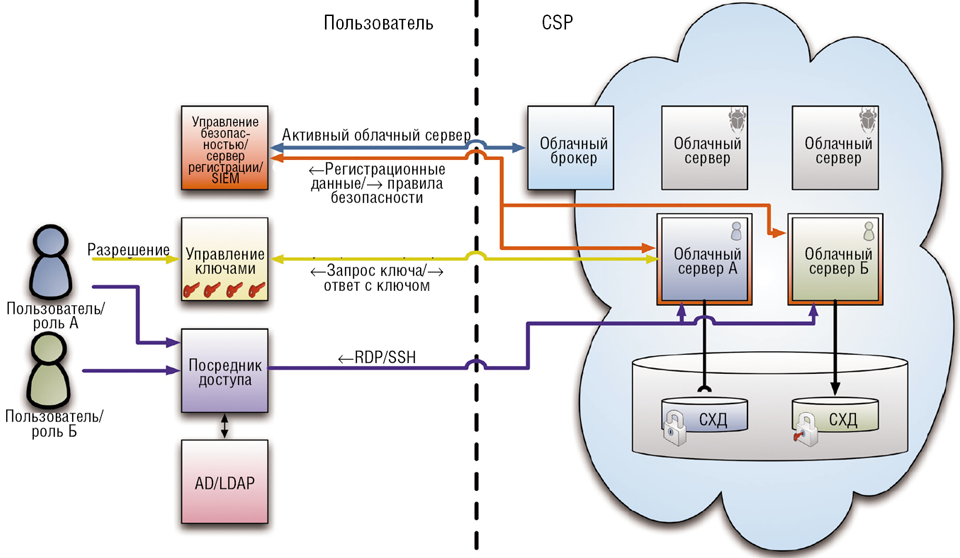

Как правило, в телекоммуникационных приложениях используются ключи с коротким сроком действия, а для защиты хранимых данных – с длительным сроком действия. Процедура управления ключами должна проходить на специализированном сервере – сервере управления ключами (Key Management Server, KMS). На рисунке 1.4 показан пример взаимодействия пользователя, сервера управления ключами и облачного сервера. Помимо факторов, связанных с правильной конфигурацией сервера обмена ключами, также следует учитывать расположение данного сервера.

Рисунок 1.4 − Взаимодействие пользователя, сервера управления ключами и облачного сервера

Раздельное использование сервера управления ключами и облачного сервера в разы повысит безопасность ключей, которые хранит KMS, так как у сотрудников облачного сервиса не будет одновременного доступа и к данным пользователей, и к ключам шифрования данных. Но при одновременном размещении облачных серверов и KMS в инфраструктуре одного провайдера тоже может вызывать подозрение о возможной компрометации пользовательской информации. В таком случае можно использовать сервер KMS в качестве внешней услуги у другого доверенного провайдера.

Защита данных при передаче

Передача данных от пользователя поставщику является важнейшей частью архитектуры облачных вычислений. Очень важно обеспечить безопасность передаваемых данных. Для того чтобы решить данную проблему, можно воспользоваться распространенным решением в данном вопросе – использование протоколов SSL/TLS.

TLS (англ. Transport Layer Security – безопасность транспортного уровня) и SSL (англ. Secure Sockets Layer – уровень защищённых сокетов) – это криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети

Интернет. TLS и SSL используют асимметричную криптографию для аутентификации, симметричное шифрование для конфиденциальности и коды аутентичности сообщений для сохранения целостности сообщений.

Цифровой сертификат шифрования – это документ, который содержит открытый ключ шифрования, а также некоторый набор атрибутов, принадлежащий владельцу ключа.

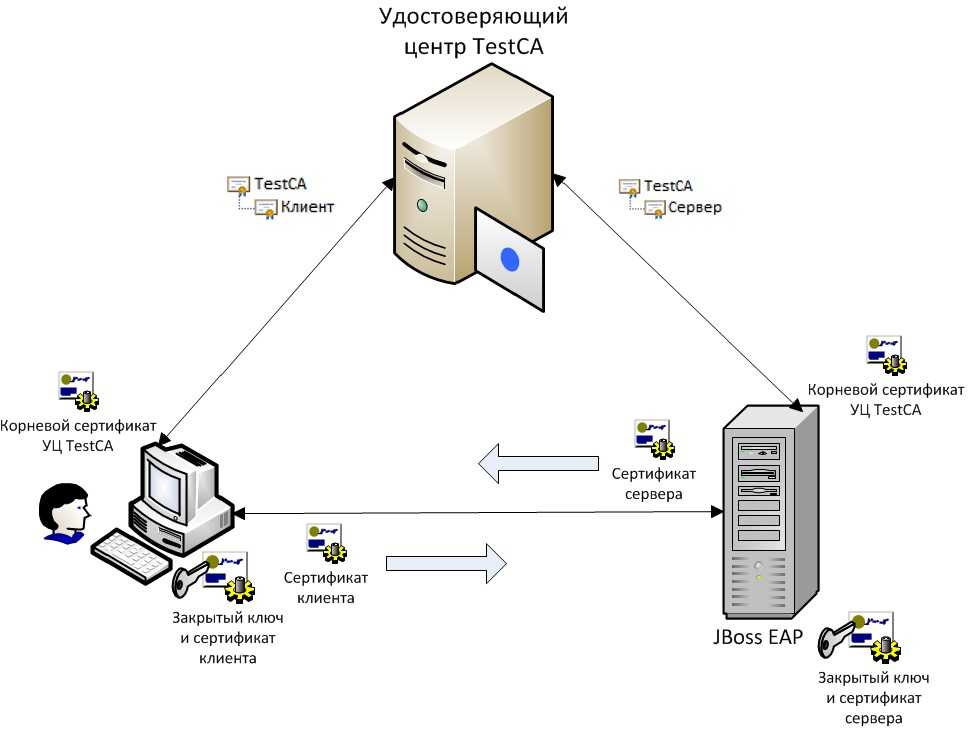

Для того чтобы установить безопасное соединение между клиентом и сервером, клиент и сервер должны быть уверены в достоверности использования открытых ключей. Так как прямой безопасный обмен сертификатами не всегда возможен, для проверки достоверности необходимо использовать услуги удостоверяющих центров (УЦ, или CA – Certificate Authority). На рисунке 1.5 представлена схема установки SSL-сессии с использованием УЦ.

Рисунок 1.5 − Схема установки SSL-сессии с использованием УЦ

Рисунок 1.5 − Схема установки SSL-сессии с использованием УЦСистема, которая обеспечивает проверку достоверности сертификатов, называют инфраструктурой открытых ключей (PKI, Public Key Infrastructure). PKI включает в себя все необходимое для выпуска, управления, распространения, проверки достоверности и отзыва цифровых сертификатов.

Для того чтобы использовать цифровые сертификаты каждый участник сессии должен иметь свое локальное хранилище сертификатов (CS, Certificate store), в котором находятся все доверенные сертификаты. Также в этом хранилище располагаются сертификаты данной системы, которые по требованию могут быть предъявлены при установке сетевых соединений. При использовании PKI в хранилище также добавляются сертификаты центров сертификации, которым доверяет данная система. Такие сертификаты называются корневыми (RC, Root Certificate).

Одним из проверяемых параметров при просмотре сертификата является срок его действия. Следует отметить, что при проверке срока действия используется текущая системная дата и время. Неправильная установка системного времени может служить причиной сбоя в установке защищенного соединения.

Далее рассмотрим использование протоколов SSL/TLS для шифрования передаваемых данных. Шифрование передаваемых данных обеспечивает защиту от прослушивания сетевых соединений и атак типа man-in-the-middle, при которых злоумышленник внедряется в цепочку сетевого соединения в качестве одного из промежуточных узлов.

Очевидно, что для защиты от перечисленных угроз достаточно проверить достоверность сертификата только с одной стороны, после чего ключ шифрования сессии может быть передан безопасным способом.