Файл: Практическая работа Анализ источников угроз и путей проникновения нарушителя.docx

ВУЗ: Не указан

Категория: Не указан

Дисциплина: Не указана

Добавлен: 26.10.2023

Просмотров: 242

Скачиваний: 7

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

Практическая работа № 3. Анализ источников угроз и путей проникновения нарушителя

Цель. Формирование перечня источников угроз и каналов утечки информации на защищаемом объекте.

Задачи.

-

Дать характеристику объектов воздействия и источников угроз физической безопасности. -

Проанализировать уязвимости объекта. -

Дать характеристику каналов утечки информации. -

Построить схему путей проникновения нарушителя на объект.

Задание 1. Характеристика объектов воздействия источников угроз физической безопасности. Самый общий перечень угроз физической безопасности включает:

-

диверсии; -

терроризм; -

негативное воздействие на технологические процессы; -

кража материальных и финансовых ценностей; -

кража и воздействия на информацию и ее носители; -

воздействия стихийных сил.

Все эти угрозы направлены на объекты угроз. Составить список объектов, подлежащих защите, оценить вид и масштаба ущерба с помощью вербальных показателей, и занести их в таблицу 7.10.

Таблица 7.10 – Объекты защиты, виды ущерба

| Объекты защиты | Вид ущерба | Уровень ущерба |

| 1 | 2 | 3 |

| персонал | Физический, моральный, экономический | высокий |

Продолжение таблицы 7.10

| 1 | 2 | 3 |

| технологические процессы | Материальный, экономический | высокий |

| оборудование | Материальный, экономический | средний |

| готовая продукция | Материальный, экономический | высокий |

| интеллектуальная собственность | Экономический | высокий |

| средства вычислительной техники | Материальный, экономический | средний |

| Конфиденциальная информация | Потеря репутации компании, материальный, экономический | высокий |

| Заполнить по данным защищаемого объекта | Заполнить по данным защищаемого объекта | Заполнить по данным защищаемого объекта |

Проанализировать виды источников угроз, сформировать перечень источников угроз и занести их в таблицу 7.11.

Таблица 7.11 – Виды источников угроз безопасности

| Вид источника угроз | Перечень источников угроз | |

| Техногенные | внешние | Средства связи, сети электропитания |

| Технические средства обработки информации | ||

| Сети инженерных коммуникаций | ||

| внутренние | Неправильная конфигурация средств защиты | |

| ||

| Антропогенные | Внешние нарушители |

|

| Внутренние нарушители |

| |

| Стихийные | |

|

Задание 2. Проанализировать уязвимости объекта.

Анализ уязвимости - совокупность действий, направленных на выявление уязвимых мест физической защиты объекта. Фактор, влияющий на уязвимость (фактор уязвимости) - признак наличия уязвимого места в физической защите.

Уязвимые места - элементы физической защиты, преодолевая которые нарушитель имеет наибольшую вероятность совершения диверсии или хищения ценных ресурсов предприятия. Все уязвимости можно разбить по их принадлежности к определенным подсистемам системы физической защиты. Сформулировать факторы уязвимостей защищаемого объекта по примеру таблицы

7.12.

Таблица 7.12 – Факторы уязвимостей защищаемого объекта

| Уязвимости подсистем | Факторы уязвимости |

| 1 | 2 |

| Уязвимости подсистемы обнаружения | Входы (выходы) в зданиях, сооружениях и помещениях, расположенных во внутренней и особо важной зонах, не оборудованы техническими средствами обнаружения, средствами оптико-электронного наблюдения и управления доступом. |

| Не обеспечено автоматическое переключение электропитания ТСФЗ на резервные источники при отключении основной системы. | |

| Отсутствует автоматический дистанционный контроль работоспособности ТСФЗ. | |

| Система оптико-электронного наблюдения не имеет подсистему видеозаписи и ее сохранения. | |

| Заполнить | |

| Уязвимости подсистемы задержки | Входы (выходы) в зданиях, сооружениях и помещениях, расположенных во внутренней и особо важной зонах, не оборудованы замковыми устройствами, техническими средствами обнаружения, средствами оптико-электронного наблюдения и управления доступом. |

| Физические барьеры, замедляющие проникновение нарушителя в охраняемую зону, находятся не на всех участках охраняемой зоны. | |

| Проемы, окна, вентиляционные короба, технологические проходы не обеспечены физическими барьерами. | |

| Заполнить |

Продолжение таблицы 7.12

| 1 | 2 |

| Уязвимости действий подразделений охраны | Время реагирования подразделений охраны не обеспечивает перехват нарушителя на возможных маршрутах следования нарушителя. |

| Не соответствуют ведомственным нормативным документам по организации охраны ОИАЭ и порядку несения службы подразделениями охраны следующие характеристики подразделений охраны:

| |

| Заполнить | |

| Уязвимости подсистемы организационных мероприятий | Не соответствуют объему и характеру предъявляемых требований следующие организационно-распорядительные документы:

Не установлен порядок выдачи и хранения ключей от охраняемых помещений. |

| Заполнить |

Задание 3. Дать характеристику каналов утечки информации.

Каналы утечки информации по физическим принципам можно классифицировать на следующие группы:

-

акустические (включая и акустопреобразовательные); -

визуально-оптические (наблюдение, фотографирование); -

электромагнитные (в том числе магнитные и электрические); -

материально-вещественные (бумага, фото, магнитные носители,

др.).

Провести анализ потенциальных каналов утечки на заданном объекте.

Составить перечень каналов утечки информации на защищаемом объекте с указанием места расположения по образцу таблицы 7.13.

Таблица 7.13 - Перечень потенциальных каналов утечки информации

| Каналы утечки информации с объекта защиты | Место расположения | ||

| Оптический канал | Окна со стороны проспекта | каб. №1 | |

| Окна, выходящие на улицу | каб. №2 | ||

| Окна, выходящие во внутренний двор | каб. №3 | ||

| Радиоэлектронный канал | Стоянка автотранспорта на просп. | - | |

| Система часофикации | Объект защиты | ||

| Телефон | Объект защиты | ||

| Розетки | Объект защиты | ||

| ПЭВМ | Объект защиты | ||

| Воздушная линия электропередачи | Объект защиты | ||

| Система оповещения | Объект защиты | ||

| Система пожарной сигнализации | Объект защиты | ||

| Акустический канал | Теплопровод подземный | Объект защиты | |

| Водопровод подземный | Объект защиты | ||

| Стены помещения | Объект защиты | ||

| Батареи | Объект защиты | ||

| Окна контролируемого помещения | Объект защиты | ||

| Материально- вещественный канал | Документы на бумажных носителях | Объект защиты | |

| Персонал предприятия | Объект защиты | ||

| Производственные отходы | Объект защиты | ||

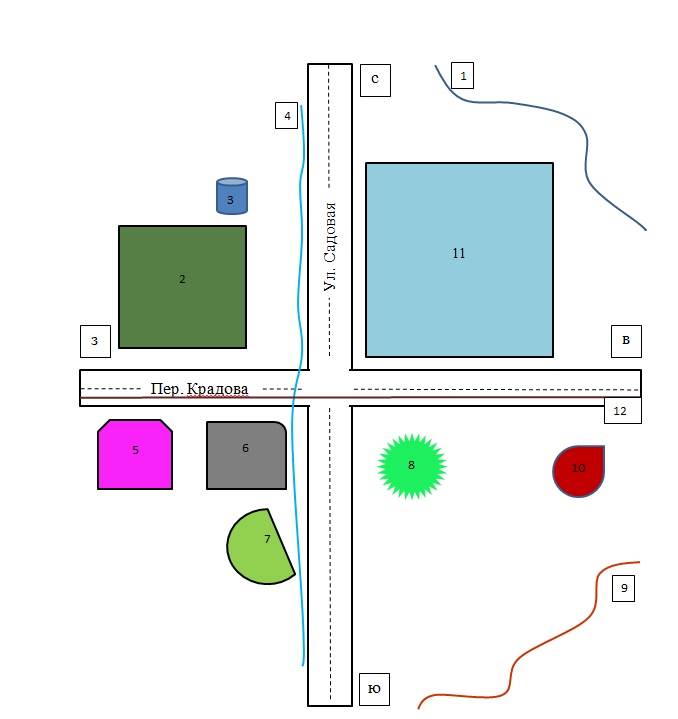

Задание 4. Построить схему путей проникновения нарушителя на объект. Несанкционированное проникновение на объект осуществляется в основном через окна, двери, балконы; на периметр - через проходную, лазы в заборе и непосредственно через ограду. Проанализировать возможные пути проникновения нарушителя и обозначить их на плане защищаемого объекта. Образец схемы проникновения представлен на рисунке 7.4.

Рисунок 7.4 – Пути проникновения нарушителя на объект

Нарушитель может попасть в объект защиты через окна первого этажа с каждой стороны объекта и через дверь.

Контрольные вопросы.

-

Дать определение понятия «источник угроз безопасности». На какие классы подразделяются все источники угроз безопасности?

Источник угрозы – это потенциальные антропогенные, техногенные или стихийные носители угрозы безопасности.

Все источники угроз безопасности информации можно разделить на три основные группы:

-

обусловленные действиями субъекта (антропогенные); -

обусловленные техническими средствами (техногенные); -

обусловленные стихийными источниками (стихийные).

-

Охарактеризовать антропогенные источники угроз безопасности. Привести перечень возможных внешних и внутренних нарушителей.

Антропогенными источниками угроз безопасности информации выступают субъекты, действия которых могут быть квалифицированы как умышленные или случайные преступления. Только в этом случае можно говорить о причинении ущерба. Эта группа наиболее обширна и представляет наибольший интерес с точки зрения организации защиты, так как действия субъекта всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия в этом случае управляемы и напрямую зависят от воли организаторов защиты информации.