Файл: Тема Симметричные блоковые шифры как эффективный способ защиты информации Содержание Введение.docx

Добавлен: 09.11.2023

Просмотров: 68

Скачиваний: 2

ВНИМАНИЕ! Если данный файл нарушает Ваши авторские права, то обязательно сообщите нам.

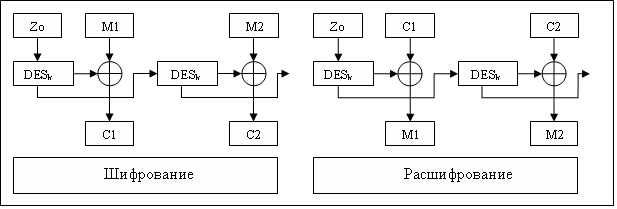

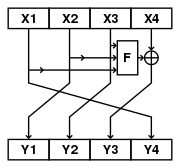

На данном рисунке представлен режим обратной связи по шифрованному текст (CFB).

Стойкость режима CFB равна стойкости блочного шифра, лежащего в его основе, и структура исходного текста скрывается за счет использования операции сложения по модулю 2. Манипулирование исходным текстом путем удаления блоков из начала или конца шифрованного текста становится невозможным. Если в режиме CFB два блока шифрованного текста идентичны друг другу, то результаты их шифрования на следующем шаге также будут идентичны, что создает возможность утечки информации об исходном тексте.

Скорость шифрования равна скорости работы блочного шифра, и простого способа распараллеливания процесса шифрования не существует. Этот режим в точности соответствует режиму гаммирования с обратной связью алгоритма ГОСТ 28147-89.

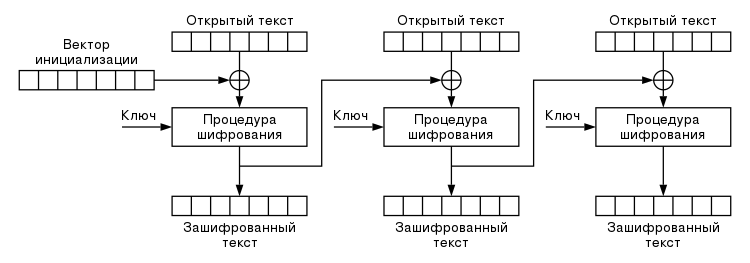

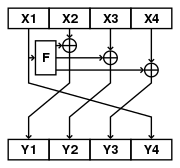

Режим обратной связи по выходу (OFB) подобен режиму CFB за исключением того, что величины, складываемые по модулю 2 с блоками исходного текста, генерируются независимо от исходного или шифрованного текста. Для начала процесса шифрования также используется начальный вектор. Режим OFB обладает следующим преимуществом перед режимом CFB любые битовые ошибки, возникшие в процессе передачи, не влияют на расшифровывание последующих блоков. Однако возможна простая манипуляция исходным текстом путем изменения шифрованного текста. Хотя в этом случае простого способа распараллеливания процесса шифрования также не существует, время можно сэкономить, выработав ключевую последовательность заранее.

На данном рисунке представлен режим обратной связи по выходу (OFB).

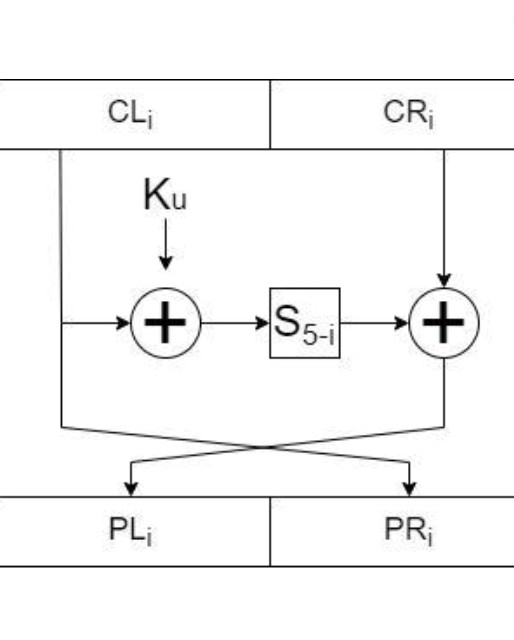

Алгоритм дешифрования получает на вход зашифрованный блок данных размером N+n бит и использует тот же ключ K длины L бит, где L=N/2. Последние n бит зашифрованного блока используются только для восстановления раундовых ключей, при прохождении блоков раундов дешифрования они отбрасываются. В простейшем варианте зашифрованный блок данных проходит четыре раунда дешифрования.

Операции i-го раунда дешифрования (казанного на рисунке ниже):

-сложение по модулю два (XOR) левой половины дешифруемого блока с раундовым ключом.

-S-преобразование.

- сложение по модулю два (XOR) с правой половиной дешифруемого блока.

- конкатенация полученного на предыдущем шаге результата с левой половиной дешифруемого блока.

Рисунок: Схема i-го раунда дешифрования

3. Основные виды блоковых шифров и их характеристики.

Большинство блочных шифров являются итеративными. Это означает, что данный шифр преобразует блоки открытого текста постоянной длины в блоки шифротекста той же длины посредством циклически повторяющихся обратимых функций, известных как раундовые функции. Это связано с простотой и скоростью исполнения как программных, так и аппаратных реализаций. Обычно раундовые функции используют различные ключи, полученные из первоначального ключа: C_i = R_{K_i}(C_{i-1}), где Ci — значение блока после i-го раунда, C0 = M — открытый текст, Ki — ключ, используемый в i-м раунде и полученный из первоначального ключа K.

IDEA - международный алгоритм шифрования данных, который представляет собой симметричный блочный алгоритм шифрования данных, запатентованный швейцарской фирмой Ascom. Известен тем, что применялся в пакете программ шифрования PGP3. Так как IDEA использует 128-битный ключ и 64-битный размер блока, открытый текст разбивается на блоки по 64 бит. Если такое разбиение невозможно, последний блок дополняется различными способами определённой последовательностью бит. Для избежания утечки информации о каждом отдельном блоке используются различные режимы шифрования. Каждый исходный незашифрованный 64-битный блок делится на четыре подблока по 16 бит каждый, так как все алгебраические операции, использующиеся в процессе шифрования, совершаются над 16-битными числами. Для шифрования и расшифрования IDEA использует один и тот же алгоритм.

DES - алгоритм для симметричного шифрования, разработанный фирмой IBM и утверждённый правительством США в 1977 году как официальный стандарт (FIPS 46-3)4.

SP-сеть (SPN) — один из важнейших типов итеративных блочных шифров. Шифр на основе SP-сети получает на вход блок и ключ и совершает несколько чередующихся раундов, состоящих из чередующихся стадий подстановки и стадий перестановки. Для достижения безопасности достаточно одного S-блока, но такой блок будет требовать большого объёма памяти. Поэтому используются маленькие S-блоки, смешанные с P-блоками. Нелинейная стадия подстановки перемешивает биты ключа с битами открытого текста. Линейная стадия перестановки распределяет избыточность по всей структуре данных, порождая диффузию.

S-блок замещает маленький блок входных бит на другой блок выходных бит. Эта замена должна быть взаимно однозначной

, чтобы гарантировать обратимость. Назначение S-блока заключается в нелинейном преобразовании, что препятствует проведению линейного криптоанализа. Одним из свойств S-блока является лавинный эффект, то есть изменение одного бита на входе приводит к изменению всех бит на выходе.

, чтобы гарантировать обратимость. Назначение S-блока заключается в нелинейном преобразовании, что препятствует проведению линейного криптоанализа. Одним из свойств S-блока является лавинный эффект, то есть изменение одного бита на входе приводит к изменению всех бит на выходе.P-блок — перестановка всех бит: блок получает на вход вывод S-блока, меняет местами все биты и подает результат S-блоку следующего раунда. Важным качеством P-блока является возможность распределить вывод одного S-блока между входами как можно больших S-блоков. Для каждого раунда используется свой, получаемый из первоначального, ключ.

4. Недостатки блоковых шифров и необходимость использования модифицированных блоковых шифров.

Преимущество блочных криптосистем состоит в том, что в хорошо сконструированной системе небольшие изменения в шифртексте вызовут большие и непредсказуемые изменения в соответствующем открытом тексте и наоборот.

Но существуют недостатки. Первым из них является то, что вследствие фиксированного характера шифрования даже при сравнительно большой длине блока, например 50-100 бит, возможен криптоанализ "со словарем" в ограниченной форме. Разумеется, что блок такого размера может повториться в сообщении вследствие большой избыточности в типичном тексте на естественном языке. Это может привести к тому, что идентичные блоки открытого текста длиной т бит в сообщении будут представлены идентичными блоками шифртекста, что дает криптоаналитику некоторую информацию о содержании сообщения. Другой потенциальный недостаток данного шифра связан с размножением ошибок (это одна из проблем для всех видов шифров, за исключением поточных). Результатом изменения только одного бита в принятом блоке шифртекста будет неправильное расшифрование всего блока. Это, в свою очередь, приведет к появлению от 1 до т искаженных бит в восстановленном исходном тексте.

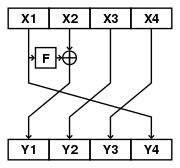

При большом размере блоков шифрования (128 бит и более) реализация такой конструкции Фейстеля на 32-разрядных архитектурах может вызвать затруднения, поэтому применяются модифицированные варианты этой конструкции. Обычно используются сети с четырьмя ветвями. На рисунке показаны наиболее распространённые модификации. Также существуют схемы, в которых длины половинок R не совпадают. Такие сети называются несбалансированными.

Модификация подразумевает число раундов кратное четырем. В простейшем варианте исходный блок данных проходит четыре раунда шифрования. На каждом раунде применяется соответствующий раундовый ключ. Для получения раундовых ключей исходный ключ длины расширяется путем добавления контрольных n бит на основе кодов Хэмминга. Раундовые ключи и представляют собой первые и последние бит ключа соответственно.

5. Стандарт шифрования DES и основные характеристики методов криптоанализа шифра DES и его криптостойкость.

Стандарт DES предназначен для защиты от несанкционированного доступа к важной, но не секретной информации в государственных и коммерческих организациях. Программное обеспечение и специализированные микроЭВМ, предназначенные для шифрования и расшифрования информации в сетях передачи данных.

Основные достоинства данного алгоритма:

- используется только один ключ длиной 56 бит;

- возможность расшифровки использования любого пакета программ, соответствующего стандарту DES, при зашифровке сообщения с помощью одного пакета программ;

- высокая скорость обработки благодаря относительной простота алгоритма;

- высокая стойкость алгоритма.

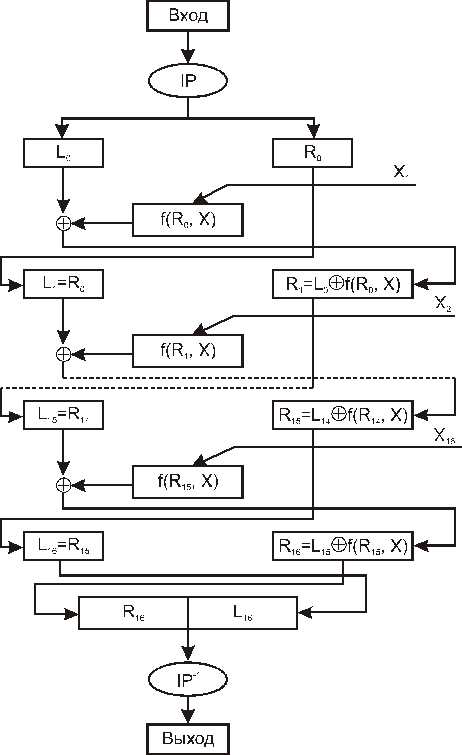

Алгоритм DES использует комбинацию подстановок и перестановок. Данный алгоритм осуществляет шифрование 64-битного блоков данных с помощью 64-битного ключа, в котором значащими являются 56 бит (остальные 8 бит - проверочные биты для контроля). Дешифрование DES является операцией, обратной шифрованию и выполняется за счёт повторения операций шифрования в обратной последовательности. Процесс шифрования заключается в начальной перестановке битов 64-битового блока, 16-ти циклах шифрования и в конечной перестановке битов.

Также важно отметить, что все таблицы являются стандартными и должны включаться в реализацию алгоритма DES в неизменном виде. Всё перестановки и коды в таблице подобраны разработчиками так, чтобы максимально затруднить процесс расшифровки путём подбора ключа. При описании данного алгоритма применены следующие обозначения, где L и R - последовательность битов (левая и правая), а LR - такая последовательность битов, длина которой равна сумме длин сторон, где R следует за битами последовательности L, а также операция побитового сложения по модулю 2.

Размер блока для DES равен 64 битам. В основе алгоритма лежит сеть Фейстеля с 16 циклами (раундами) и ключом, имеющим длину 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований. Для DES рекомендовано несколько режимов: ECB (electronic code book) — режим «электронной кодовой книги» (простая замена); CBC (cipher block chaining) — режим сцепления блоков; CFB (cipher feed back) — режим обратной связи по шифротексту; OFB (output feed back) — режим обратной связи по выходу; Counter Mode5 (CM) — режим счётчика.

S-боксы – единственное используемое в DES нелинейное преобразование, определяющее основные свойства алгоритма. Долгое время различные исследователи пытались раскрыть тайну создания S-боксов. Но только после появления дифференциального криптоанализа ІВМ раскрыла критерии проектирования S- и Р-боксов.

Также можно свободно утверждать, что именно благодаря DES появились целые направления криптоанализа, такие как: линейный криптоанализ – анализ зависимостей между открытым текстом и шифротекстом; дифференциальный криптоанализ – анализ зависимостей между соотношениями двух или более открытых текстов и соответствующих им шифротекстов; криптоанализ на связанных ключах – поиск и анализ зависимостей между шифротекстами, полученными на искомом ключе и ключах, связанных предполагаемым соотношением с искомым ключом; однако DES оказался неуязвим к данному виду атак, так как по ключовому расписанию циклический сдвиг битов ключа выполняется на различное число позиций в разных раундах.

Заключение

На основе вышеперечисленного можно с уверенностью сказать, что блоковые шифров, что блоковые шифры являются неотъемлемой частью информационного пространства в быстроразвивающемся обществе и вполне вероятно будут пременимы ещё многие годы.

С самого начала использования алгоритма криптоаналитики всего мира прилагали множество усилий для взлома DES. Фактически DES дал невиданный доселе толчок развитию криптоанализа. Вышли сотни трудов, посвященных различным методам криптоанализа именно в приложении к алгоритму DES, а также деталям самого алгоритма и их влиянию на криптостойкость. DES стойко выдержал 20 лет массового всемирного криптоанализа -десятилетия криптоанализа не привели к обнаружению серьезных уязвимостей в алгоритме.

Криптоалгоритм именуется идеально стойким, если зашифрованный блок данных можно прочесть только перебрав все возможные ключи, пока сообщение не окажется осмысленным. Поскольку по теории вероятности искомый ключ будет найден с вероятностью 1 / 2 после перебора половины всех ключей, постольку на взлом идеально стойкого криптоалгоритма с ключом длиной N потребуется в среднем двух проверок. Таким образом, в общем случае стойкость блочного шифра зависит только от длины ключа и возрастает экспоненциально с ее ростом.